L’infrastructure en tant que code (IaC) révolutionne l’infrastructure informatique moderne en la rendant plus sûre, plus rentable et plus performante.

En conséquence, l’adoption de la technologie IaC augmente rapidement dans l’espace industriel. Les entreprises ont commencé à développer leur capacité à approvisionner et à déployer des environnements en nuage. Cela a donné naissance à des technologies telles que Terraform, les modèles Azure Resource Manager, les modèles AWS Cloud Formation, OpenFaaS YML, et bien d’autres encore.

Auparavant, la mise en place d’une infrastructure nécessitait d’empiler des serveurs tangibles, des centres de données pour héberger le matériel, de configurer les connexions réseau, etc. Mais aujourd’hui, tout cela est possible grâce à des tendances telles que l’informatique en nuage, où les processus prennent moins de temps.

L’IaC est l’un des éléments clés de cette tendance croissante, et nous allons comprendre de quoi il s’agit.

Comprendre l’IaC

L’infrastructure en tant que service (IaC) utilise un codage descriptif haut de gamme pour automatiser le provisionnement de l’infrastructure informatique. Grâce à cette automatisation, les développeurs n’ont plus besoin de gérer et de faire fonctionner manuellement les serveurs, les connexions aux bases de données, les systèmes d’exploitation, le stockage et bien d’autres éléments lorsqu’ils développent, déploient ou testent des logiciels.

L’automatisation de l’infrastructure est devenue essentielle pour les entreprises de nos jours, les rendant capables de déployer un grand nombre d’applications assez fréquemment.

La raison : accélérer les processus d’entreprise, réduire les risques, contrôler les coûts, renforcer la sécurité et répondre efficacement aux nouvelles menaces concurrentielles. L’IaC est, en fait, une pratique DevOps indispensable pour favoriser un cycle de vie de livraison d’applications rapide en permettant aux équipes de construire et de versionner l’infrastructure logicielle de manière efficace.

Cependant, l’IaC étant si robuste, vous avez une énorme responsabilité dans la gestion des risques de sécurité.

Selon TechRepublic, les chercheurs de DivvyCloud ont découvert que les violations de données dues à une mauvaise configuration du cloud ont coûté 5 000 milliards de dollars en 2018-19.

Par conséquent, le fait de ne pas suivre les meilleures pratiques pourrait entraîner des failles de sécurité telles que des environnements en nuage compromis, entraînant des problèmes tels que :

Exposition des réseaux

Des pratiques d’IaC non sécurisées pourraient ouvrir la voie à des attaques en ligne. Parmi les exemples de mauvaises configurations de l’IaC, citons l’accès public à SSH, les services de stockage en nuage, les bases de données accessibles par l’internet, la configuration de certains groupes de sécurité ouverts, etc.

Configuration à la dérive

Même si vos développeurs suivent les meilleures pratiques en matière d’IaC, votre équipe d’exploitation peut être contrainte de modifier directement la configuration de l’environnement de production en raison d’une situation d’urgence. Mais l’infrastructure ne doit jamais être modifiée après son déploiement, car cela rompt l’immuabilité de l’infrastructure en nuage.

Escalades de privilèges non autorisées

Les organisations utilisent l’IaC pour exécuter des environnements cloud qui peuvent inclure des conteneurs logiciels, des microservices et Kubernetes. Les développeurs utilisent certains comptes privilégiés pour exécuter des applications cloud et d’autres logiciels, ce qui introduit des risques d’escalade privilégiée.

Violations de la conformité

Les ressources non marquées créées à l’aide de l’IaC peuvent conduire à des ressources fantômes, ce qui pose des problèmes de visualisation, de détection et de réalisation de l’exposition dans l’environnement cloud réel. En conséquence, des dérives peuvent se produire dans la posture de l’informatique en nuage, qui peuvent passer inaperçues pendant de longues périodes et conduire à des violations de la conformité.

Quelle est donc la solution ?

Vous devez vous assurer que rien n’est laissé au hasard lors de l’adoption de l’IaC, afin de ne pas ouvrir la porte à d’éventuelles menaces. Développez les meilleures pratiques en matière d’IaC afin d’atténuer ces problèmes et d’utiliser pleinement la technologie.

L’un des moyens d’y parvenir est d’utiliser un scanner de sécurité efficace pour trouver et corriger les erreurs de configuration du cloud et les autres failles de sécurité.

Pourquoi analyser les vulnérabilités de l’IaC ?

Un scanner suit un processus automatisé pour analyser les différents éléments d’un appareil, d’une application ou d’un réseau à la recherche d’éventuelles failles de sécurité. Pour vous assurer que tout se passe bien, vous devez effectuer des analyses régulières.

Avantages :

Sécurité accrue

Un bon outil d’analyse utilise les dernières pratiques de sécurité pour atténuer, traiter et résoudre les menaces en ligne. Ainsi, les données de votre entreprise et de vos clients sont protégées.

Sécurité de la réputation

Lorsque les données sensibles d’une organisation sont volées et tombent entre de mauvaises mains, la réputation de l’entreprise peut s’en trouver gravement affectée.

Contrôle de la conformité

Toutes vos pratiques organisationnelles doivent être conformes pour que votre entreprise puisse continuer à fonctionner. Les failles de sécurité peuvent les compromettre et entraîner une entreprise dans des circonstances graves.

Alors, sans plus attendre, découvrons quelques-uns des meilleurs outils d’analyse pour vérifier les vulnérabilités de l’IaC.

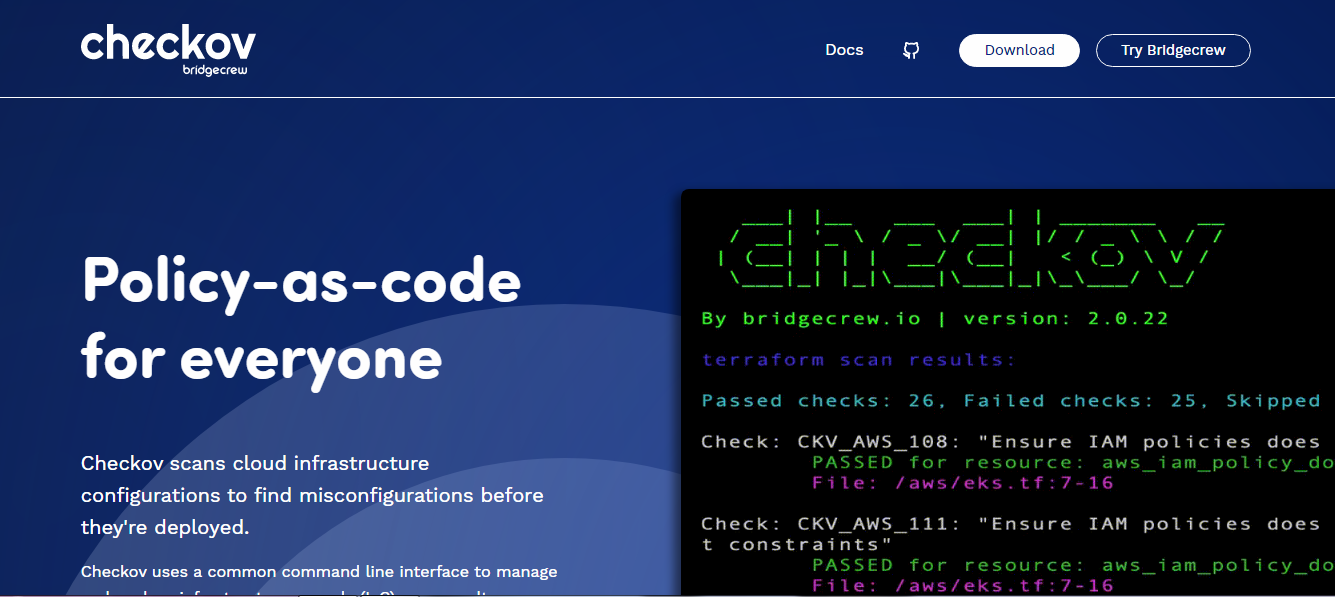

Checkov

Dites non aux mauvaises configurations du cloud en utilisant Checkov.

Il s’agit d’un outil d’analyse des codes statiques pour l’IaC. Pour détecter les mauvaises configurations du cloud, il analyse votre infrastructure cloud, qui est gérée dans Kubernetes, Terraform et Cloudformation.

Checkov est un logiciel basé sur Python. Par conséquent, l’écriture, la gestion, les codes et le contrôle de version deviennent plus simples. Les règles intégrées de Checkov couvrent les meilleures pratiques de conformité et de sécurité pour Google Cloud, Azure et AWS.

Vérifiez votre IaC sur Checkov et obtenez des résultats dans différents formats, y compris JSON, JUnit XML, ou CLI. Il peut gérer efficacement les variables en construisant un graphique montrant la dépendance dynamique du code.

De plus, il facilite la suppression en ligne de tous les risques acceptés.

Checkov est open-source et simple à utiliser en suivant les étapes suivantes :

- Installez Checkov depuis PyPI à l’aide de pip

- Sélectionnez un dossier contenant des fichiers Cloudformation ou Terraform en tant qu’entrée

- Exécutez l’analyse

- Exporter le résultat vers une impression CLI avec un code couleur

- Intégrer le résultat à vos pipelines CI/CD

TFLint

Un linter Terraform – TFLint se concentre sur la vérification des erreurs possibles et fournit les meilleures pratiques de sécurité.

Bien que Terraform soit un outil extraordinaire pour l’IaC, il peut ne pas valider les problèmes spécifiques aux fournisseurs. C’est à ce moment-là que TFLint vous sera utile. Procurez-vous la dernière version de cet outil pour votre architecture cloud afin de résoudre ces problèmes.

Pour installer TFLint, utilisez :

- Chocolatey pour Windows

- Homebrew pour macOS

- TFLint via Docker

TFLint prend également en charge plusieurs fournisseurs par le biais de plugins tels que AWS, Google Cloud et Microsoft Azure.

Terrafirma

Terrafirma est un autre outil d’analyse statique du code utilisé pour les plans Terraform. Il est conçu pour détecter les erreurs de configuration en matière de sécurité.

Terrafirma fournit des résultats en tfjson au lieu de JSON. Pour l’installer, vous pouvez utiliser virtualenv et wheels.

Accurics

Avec Accurics, vous avez de grandes chances de protéger votre infrastructure cloud contre les mauvaises configurations, les violations potentielles de données et les violations de politiques.

Pour ce faire, Accurics effectue une analyse du code pour Kubernetes YAML, Terraform, OpenFaaS YAML et Dockerfile. Ainsi, vous pouvez détecter les problèmes avant qu’ils ne vous gênent de quelque manière que ce soit et prendre des mesures correctives pour votre infrastructure en nuage.

En effectuant ces contrôles, Accurics s’assure qu’il n’y a pas de dérive dans la configuration de l’infrastructure. Protégez l’ensemble de la pile cloud, y compris les conteneurs logiciels, les plateformes, l’infrastructure et les serveurs. Préparez l’avenir de votre cycle de vie DevOps en renforçant la conformité, la sécurité et la gouvernance.

Éliminez les dérives en détectant les changements dans votre infrastructure provisionnée, susceptibles de créer des dérives de posture. Obtenez une visibilité complète de la pile en temps réel, définie via le code dans votre infrastructure, et mettez à jour les codes pour restaurer le nuage ou refléter les changements authentiques.

Vous pouvez également informer vos développeurs d’un problème en intégrant des outils de flux de travail efficaces tels que Slack, les webhooks, le courrier électronique, JIRA et Splunk. Il prend également en charge les outils DevOps, notamment GitHub, Jenkins, etc.

Vous pouvez utiliser Accurics sous la forme d’une solution cloud. Vous pouvez également télécharger sa version auto-hébergée en fonction des besoins de votre organisation.

Vous pouvez également essayer leur logiciel libre Terrascan, qui est capable d’analyser Terraform en fonction de 500 politiques de sécurité.

CloudSploit

Atténuez les risques de sécurité en analysant les modèles Cloudformation en quelques secondes à l’aide de CloudSploit. Il peut analyser plus de 95 vulnérabilités de sécurité sur 40 types de ressources comprenant une large gamme de produits AWS.

Il peut détecter efficacement les risques et mettre en œuvre des fonctions de sécurité avant de lancer votre infrastructure cloud. CloudSploit propose des analyses basées sur des plugins qui vous permettent d’ajouter des contrôles de sécurité lors de l’ajout de ressources par AWS à Cloudformation.

CloudSploit fournit également un accès API pour vous faciliter la tâche. En outre, vous disposez d’une fonction de glisser-déposer ou de collage d’un modèle afin de recevoir des résultats en quelques secondes. Lorsque vous téléchargez un modèle dans l’analyseur, celui-ci compare chaque paramètre de ressource à des valeurs non identifiées et produit le résultat – avertissement, réussite ou échec.

En outre, vous pouvez cliquer sur chaque résultat pour voir la ressource concernée.

Trivy

Trivy, un outil d’analyse de la sécurité régulièrement mis à jour, se concentre sur la fourniture d’une couverture complète en matière de détection des vulnérabilités. Il publie de nouvelles versions chaque mois pour cibler divers systèmes d’exploitation et langages de programmation, couvrant différentes versions et sources de vulnérabilités.

Il s’agit d’un scanner de sécurité open-source tout-en-un exceptionnel, réputé pour sa fiabilité, sa rapidité et son interface conviviale. Cet outil puissant permet d’identifier facilement les vulnérabilités, les mauvaises configurations IaC, la découverte de SBOM, l’analyse des nuages, etc.

Trivy étend ses capacités en incorporant la possibilité de scanner les configurations de l’infrastructure en tant que code (IaC). Il identifie efficacement les mauvaises configurations courantes dans les outils IaC populaires tels que Terraform, CloudFormation, Docker, Kubernetes et d’autres fichiers de configuration, renforçant ainsi la sécurité de ces ressources précieuses.

Il s’agit d’une solution polyvalente d’analyse multi-conteneurs sans dépendances externes. Elle analyse les images locales et distantes, fonctionne avec plusieurs moteurs de conteneurs et est compatible avec les images archivées/extraites et les systèmes de fichiers bruts, ainsi qu’avec les dépôts git.

De plus, il est portable – il fonctionne sur n’importe quel système d’exploitation ou architecture de processeur rapidement et efficacement, ce qui rend les temps d’analyse initiaux efficaces tout en fournissant des analyses rapides récurrentes.

Conclusion

L’infrastructure en tant que code fait l’objet d’un battage médiatique important dans l’industrie. Et pourquoi pas, puisqu’elle a apporté des changements significatifs dans l’infrastructure informatique, la rendant plus forte et meilleure. Toutefois, si vous ne pratiquez pas l’IaC avec prudence, elle peut entraîner des failles de sécurité. Mais ne vous inquiétez pas, utilisez ces outils pour rechercher les vulnérabilités de l’IaC.

Vous souhaitez apprendre Terraform ? Consultez ce cours en ligne.