Añada X-Frame-Options en la cabecera HTTP para proteger NGINX del ataque Clickjacking

Clickjacking es una conocida vulnerabilidad de las aplicaciones web.

En mi último post, hablé sobre cómo asegurar el Servidor Web Apache, el Servidor HTTP IBM y .htaccess y algunos de ustedes preguntaron sobre Nginx.

Así que aquí tiene…

La cabecera X-Frame-Options en la respuesta HTTP puede utilizarse para indicar si se debe permitir o no a un navegador abrir una página en un marco o iframe.

Esto evitará que el contenido del sitio se incruste en otros sitios.

¿Ha intentado alguna vez incrustar Google.com en su sitio web como un marco? No puede porque está protegido, y usted también puede protegerlo.

Existen tres ajustes para X-Frame-Options:

- SAMEORIGIN: Esta configuración permite que la página se muestre en un marco en el mismo origen que la propia página.

- DENY: Este ajuste impedirá que una página se muestre en un marco o iframe.

- ALLOW-FROM URI: Este ajuste permite que una página se muestre sólo en el origen especificado.

Nota: también puede probar CSP frame-ancestors para controlar la incrustación de contenidos.

Implementación

- Vaya a donde está instalado Nginx y luego a una carpeta conf

- Haga una copia de seguridad antes de modificar

- Añada el siguiente parámetro en

nginx.conf en la sección del servidor

add_header X-Frame-Options "SAMEORIGIN";- Reinicie el servidor web Nginx

Verificación

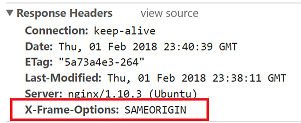

Puede utilizar una herramienta de desarrollo web en el navegador para ver las cabeceras de respuesta. Debería tener este aspecto.

Alternativamente, también puede utilizar la herramienta en línea Cabecera HTTP para verificarlo.

Espero que esto le ayude. Para más información sobre seguridad, consulte mi guía Nginx Hardening & Security.

Esta es sólo una de las cientos de correc ciones de seguridad para un sitio web. Si está buscando una solución de seguridad completa, puede considerar proveedores de seguridad basados en la nube como SUCURI, o Cloudflare.