La inspección profunda de paquetes es un método de análisis del tráfico de red que va más allá de la simple información de cabecera y examina los datos reales que se envían y reciben.

Lasupervisión de la red es una tarea difícil. Es imposible ver el tráfico de red que se produce en el interior de los cables de cobre o las fibras ópticas.

Esto hace que a los administradores de red les resulte difícil hacerse una idea clara de la actividad y el estado de sus redes, razón por la cual son necesarias herramientas de supervisión de red que les ayuden a gestionar y supervisar la red con eficacia.

La inspección profunda de paquetes es un aspecto de la monitorización de red que proporciona información detallada sobre el tráfico de red.

Empecemos

¿Qué es la inspección profunda de paquetes?

La inspección profunda de paquetes (DPI) es una tecnología utilizada en la seguridad de las redes para inspeccionar y analizar paquetes de datos individuales en tiempo real mientras viajan por una red.

El objetivo de la DPI es proporcionar a los administradores de red visibilidad del tráfico de red e identificar y prevenir actividades maliciosas o no autorizadas.

La DPI opera a nivel de paquetes y analiza el tráfico de la red examinando cada paquete de datos y su contenido más allá de la mera información de cabecera.

Proporciona información sobre el tipo de datos, el contenido y el destino de los paquetes de datos. Se suele utilizar para:

- Proteger las redes: La inspección de paquetes puede ayudar a identificar y bloquear malware, intentos de pirateo y otras amenazas a la seguridad.

- Mejorar el rendimiento de la red: Al inspeccionar el tráfico de la red, la DPI puede ayudar a los administradores a identificar y resolver la congestión de la red, los cuellos de botella y otros problemas de rendimiento.

Y también puede utilizarse para garantizar que el tráfico de red cumple los requisitos normativos, como las leyes de privacidad de datos.

¿Cómo funciona la DPI?

La DPI se implementa normalmente como un dispositivo que se sitúa en la ruta de la red e inspecciona cada paquete de datos en tiempo real. El proceso suele constar de los siguientes pasos.

#1. Captura de datos

El dispositivo DPI o el componente de software captura cada paquete de datos en la red mientras se transmite desde el origen al destino.

#2. Descodificación de datos

Se descodifica el paquete de datos y se analiza su contenido, incluidos los datos de cabecera y de carga útil.

#3. Clasificación del tráfico

El sistema DPI clasifica el paquete de datos en una o varias categorías de tráfico predefinidas, como correo electrónico, tráfico web o tráfico peer-to-peer.

#4. Análisis del contenido

El contenido del paquete de datos, incluidos los datos de la carga útil, se analiza para identificar patrones, palabras clave u otros indicadores que puedan sugerir la presencia de actividades maliciosas.

#5. Detección de amenazas

El sistema DPI utiliza esta información para identificar y detectar posibles amenazas a la seguridad, como malware, intentos de pirateo o accesos no autorizados.

#6. Aplicación de políticas

Basándose en las reglas y políticas definidas por el administrador de la red, el sistema DPI reenvía o bloquea el paquete de datos. También puede tomar otras medidas, como registrar el evento, generar una alerta o redirigir el tráfico a una red en cuarentena para su posterior análisis.

La velocidad y la precisión de la inspección de paquetes dependen de las capacidades del dispositivo DPI y del volumen de tráfico de la red. En las redes de alta velocidad, suelen utilizarse dispositivos DPI especializados basados en hardware para garantizar que los paquetes de datos puedan analizarse en tiempo real.

Técnicas de DPI

Algunas de las técnicas de DPI más utilizadas son:

#1. Análisis basado en firmas

Este método compara los paquetes de datos con una base de datos de amenazas de seguridad conocidas, como firmas de malware o patrones de ataque. Este tipo de análisis es útil para detectar amenazas conocidas o previamente identificadas.

#2. Análisis basado en el comportamiento

El análisis basado en el comportamiento es una técnica utilizada en DPI que consiste en analizar el tráfico de la red para identificar actividades inusuales o sospechosas. Puede incluir el análisis del origen y el destino de los paquetes de datos, la frecuencia y el volumen de las transferencias de datos y otros parámetros para identificar anomalías y posibles amenazas a la seguridad.

#3. Análisis de protocolos

Esta técnica analiza la estructura y el formato de los paquetes de datos para identificar el tipo de protocolo de red que se está utilizando y determinar si el paquete de datos sigue las reglas del protocolo.

#4. Análisis de la carga útil

Este método examina los datos de la carga útil en los paquetes de datos para encontrar información sensible, como números de tarjetas de crédito, números de la seguridad social u otros detalles privados.

#5. Análisis de palabras clave

Este método consiste en buscar palabras o frases específicas dentro de los paquetes de datos para encontrar información sensible o dañina.

#6. Filtrado de contenidos

Esta técnica consiste en bloquear o filtrar el tráfico de red en función del tipo o contenido de los paquetes de datos. Por ejemplo, el filtrado de contenidos puede bloquear los archivos adjuntos a los correos electrónicos o el acceso a sitios web con contenido malicioso o inapropiado.

Estas técnicas suelen utilizarse combinadas para proporcionar un análisis exhaustivo y preciso del tráfico de red e identificar y prevenir actividades maliciosas o no autorizadas.

Desafíos de la DPI

La inspección profunda de paquetes es una potente herramienta para la seguridad de la red y la gestión del tráfico, pero también plantea algunos retos y limitaciones. Algunos de ellos son

Rendimiento

La DPI puede consumir una cantidad significativa de potencia de procesamiento y ancho de banda, lo que puede afectar al rendimiento de la red y ralentizar las transferencias de datos.

Privacidad

También puede plantear problemas de privacidad, ya que implica analizar y potencialmente almacenar el contenido de los paquetes de datos, incluida información sensible o personal.

Falsos positivos

Los sistemas DPI pueden generar falsos positivos en los que una actividad normal de la red se identifica incorrectamente como una amenaza para la seguridad.

Falsos negativos

También pueden pasar por alto amenazas de seguridad reales, ya sea porque el sistema DPI no está configurado correctamente o porque la amenaza no está incluida en la base de datos de amenazas de seguridad conocidas.

Complejidad

Los sistemas DPI pueden ser complejos y difíciles de configurar, por lo que requieren conocimientos y habilidades especializadas para configurarlos y gestionarlos con eficacia.

Evasión

Las amenazas avanzadas, como el malware y los piratas informáticos, pueden intentar evadir estos sistemas utilizando paquetes de datos cifrados o fragmentados, o recurriendo a otros métodos para ocultar sus actividades de la detección.

Coste

Los sistemas DPI pueden resultar caros de adquirir y mantener, sobre todo para redes grandes o de alta velocidad.

Casos de uso

La DPI tiene una gran variedad de casos de uso, algunos de los cuales son:

- Seguridad de la red

- Gestión del tráfico

- Calidad de servicio (QOS) para priorizar el tráfico de red

- Control de aplicaciones

- Optimización de la red para enrutar el tráfico hacia rutas más eficientes.

Estos casos de uso demuestran la versatilidad e importancia de la DPI en las redes modernas y su papel a la hora de garantizar la seguridad de la red, la gestión del tráfico y el cumplimiento de las normas del sector.

Existen varias herramientas de DPI disponibles en el mercado, cada una con sus propias características y capacidades únicas. Aquí hemos recopilado una lista de las mejores herramientas de inspección profunda de paquetes para ayudarle a analizar la red con eficacia.

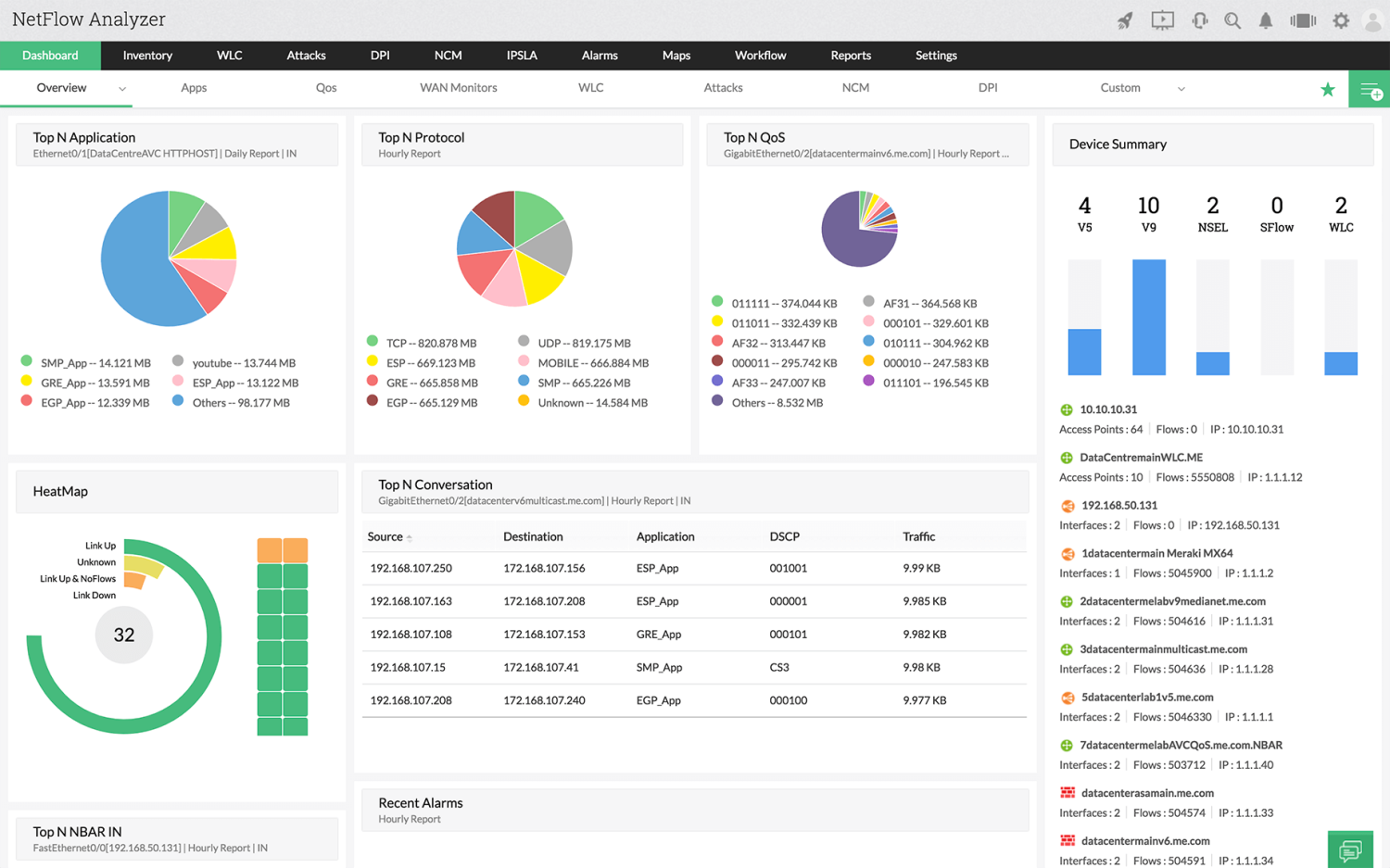

ManageEngine

ManageEngineNetFlow Analyzer es una herramienta de análisis del tráfico de red que proporciona a las organizaciones capacidades de inspección de paquetes. La herramienta utiliza los protocolos NetFlow, sFlow, J-Flow e IPFIX para recopilar y analizar los datos de tráfico de la red.

Esta herramienta proporciona a las organizaciones visibilidad en tiempo real del tráfico de red y les permite supervisar, analizar y gestionar la actividad de la red.

Los productos de ManageEngine están diseñados para ayudar a las organizaciones a simplificar y agilizar sus procesos de gestión de TI. Proporcionan una visión unificada de la infraestructura informática que permite a las organizaciones identificar y resolver rápidamente los problemas, optimizar el rendimiento y garantizar la seguridad de sus sistemas informáticos.

Paessler

PaesslerPRTG es una completa herramienta de supervisión de redes que proporciona visibilidad en tiempo real de la salud y el rendimiento de las infraestructuras de TI.

Incluye varias funciones, como la supervisión de diversos dispositivos de red, el uso del ancho de banda, los servicios en la nube, los entornos virtuales, las aplicaciones y mucho más.

PRTG utiliza el rastreo de paquetes para realizar un análisis profundo de los mismos y elaborar informes. También admite varias opciones de notificación, informes y funciones de alerta para mantener informados a los administradores sobre el estado de la red y los posibles problemas.

Wireshark

Wireshark es una herramienta de software analizador de protocolos de red de código abierto que se utiliza para supervisar, solucionar problemas y analizar el tráfico de red. Proporciona una visión detallada de los paquetes de red, incluidas sus cabeceras y cargas útiles, lo que permite a los usuarios ver lo que está ocurriendo en su red.

Wireshark utiliza una interfaz gráfica de usuario que permite navegar y filtrar fácilmente los paquetes capturados, lo que lo hace accesible para usuarios con distintos niveles de conocimientos técnicos. Además, es compatible con una amplia gama de protocolos y tiene capacidad para descodificar e inspeccionar numerosos tipos de datos.

SolarWinds

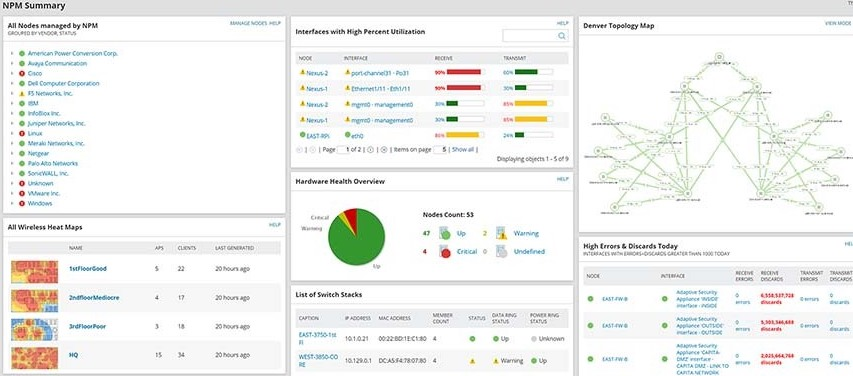

SolarWinds Network Performance Monitor (NPM) proporciona funciones de inspección y análisis profundo de paquetes para supervisar y solucionar problemas de rendimiento de la red.

NPM utiliza algoritmos y protocolos avanzados para capturar, descodificar y analizar paquetes de red en tiempo real, proporcionando información sobre los patrones de tráfico de la red, la utilización del ancho de banda y el rendimiento de las aplicaciones.

NPM es una solución completa para los administradores de red y los profesionales de TI que desean conocer en profundidad el comportamiento y el rendimiento de su red.

nDPI

NTop proporciona a los administradores de red herramientas para supervisar el tráfico y el rendimiento de la red, incluyendo captura de paquetes, grabación de tráfico, sondas de red, análisis de tráfico e inspección de paquetes. Las capacidades DPI de NTop están potenciadas por nDPI , una biblioteca de código abierto y extensible.

nDPI soporta la detección de más de 500 protocolos y servicios diferentes, y su arquitectura está diseñada para ser fácilmente ampliable, permitiendo a los usuarios añadir soporte para nuevos protocolos y servicios.

Sin embargo, nDPI es sólo una biblioteca, y debe utilizarse junto con otras aplicaciones como nTopng y nProbe Cento para crear reglas y tomar medidas sobre el tráfico de red.

Netify

NetifyDPI es una tecnología de inspección de paquetes diseñada para la seguridad y optimización de la red. La herramienta es de código abierto y puede desplegarse en diversos dispositivos, desde pequeños sistemas integrados hasta grandes infraestructuras de red backend.

Inspecciona los paquetes de red en la capa de aplicación para proporcionar visibilidad del tráfico de red y de los patrones de uso. Esto ayuda a las organizaciones a identificar las amenazas a la seguridad, supervisar el rendimiento de la red y aplicar las políticas de red.

Nota del autor

A la hora de seleccionar una herramienta DPI, las organizaciones deben tener en cuenta factores como sus necesidades específicas, el tamaño y la complejidad de su red y su presupuesto para asegurarse de que eligen la herramienta adecuada a sus necesidades.

Puede que también le interese conocer las mejores herramientas analizadoras de NetFlow para su red.