Los actores de las amenazas están diversificando sus técnicas, tácticas y procedimientos de monetización (TTP) con nuevos métodos de ataque porque los avances tecnológicos han reducido la barrera de entrada, y la aparición del ransomware como servicio (RaaS) ha agravado el problema.

Para que una organización esté a la altura de este nivel de sofisticación, la inteligencia sobre amenazas tiene que convertirse en una parte vital de su postura de seguridad, ya que proporciona información procesable sobre las amenazas actuales y ayuda a proteger a las empresas de los ataques maliciosos.

AutoFocus

AutoFocus de Palo Alto Networks es una plataforma de inteligencia sobre amenazas basada en la nube que le permite identificar ataques críticos, realizar evaluaciones preliminares y tomar medidas para remediar la situación sin necesidad de recursos de TI adicionales. El servicio recopila datos sobre amenazas de la red de su empresa, del sector y de fuentes de inteligencia globales.

AutoFocus proporciona información de la Unidad 42 -equipo de investigación de amenazas de Palo Alto Network- sobre las últimas campañas de malware. El informe de amenazas se puede ver en su panel de control, lo que le proporciona una visibilidad adicional de las técnicas, tácticas y procedimientos (TTP) de los actores maliciosos.

Características principales

- Su feed de investigación de la unidad 42 proporciona visibilidad sobre el malware más reciente con información sobre sus tácticas, técnicas y procedimientos

- Procesa diariamente 46 millones de consultas DNS del mundo real

- Recopila información de fuentes de terceros como Cisco, Fortinet y CheckPoint

- La herramienta proporciona inteligencia sobre amenazas a herramientas de gestión de eventos e información de seguridad (SIEM), sistemas internos y otras herramientas de terceros con una API RESTful abierta y ágil

- Incluye grupos de etiquetas preconstruidos para ransomware, troyanos bancarios y herramientas de piratería informática

- Los usuarios también pueden crear etiquetas personalizadas basadas en sus criterios de búsqueda

- Compatible con varios formatos de datos estándar como STIX, JSON, TXT y CSV

El precio de la herramienta no se anuncia en el sitio web de Palo Alto Network. Los compradores deben ponerse en contacto con el equipo de ventas de la empresa para solicitar presupuestos, y también puede solicitar una demostración del producto para obtener más información sobre las capacidades de la solución y cómo puede aprovecharla para su empresa.

Criminal IP

Criminal IP es un motor de búsqueda CTI que proporciona información exhaustiva sobre amenazas en todos los activos cibernéticos. Utilizando tecnología de aprendizaje automático de IA, supervisa los puertos abiertos de las direcciones IP de todo el mundo mediante un proceso de escaneado 24/7 y proporciona informes con una puntuación de riesgo de 5 niveles.

Además de ser un potente motor de búsqueda, Criminal IP también ofrece diversas aplicaciones como la gestión de la superficie de ataque, pruebas de penetración y análisis de vulnerabilidades y malware.

Características principales

- Análisis de vulnerabilidades y suministro de información CVE

- Recopilación y análisis en tiempo real de datos de direcciones IP en todo el mundo

- Integración con varios flujos de trabajo y productos existentes

ManageEngine Log360

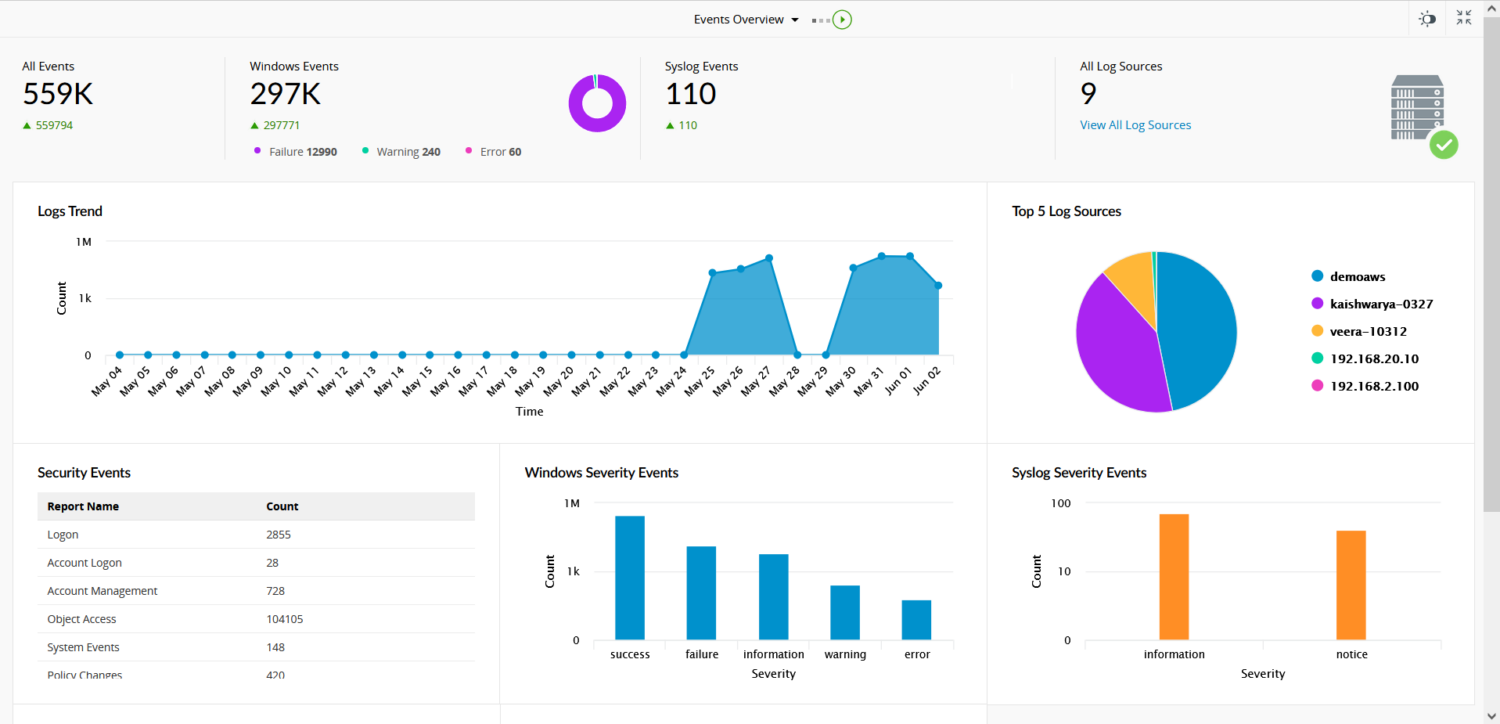

ManageEngine Log360 es una herramienta de gestión de registros y SIEM que proporciona a las empresas visibilidad de la seguridad de su red, audita los cambios en el directorio activo, supervisa sus servidores Exchange y la configuración de la nube pública y automatiza la gestión de registros.

Log360 combina las capacidades de cinco herramientas ManageEngine, incluyendo ADAudit Plus, Event Log Analyzer, M365 Manager Plus, Exchange Reporter Plus y Cloud Security Plus.

Los módulos de inteligencia de amenazas de Log360 incluyen una base de datos que contiene IPs maliciosas globales y un procesador de feeds de amenazas STIX/TAXII que recupera con frecuencia datos de feeds de amenazas globales y los actualiza.

Características principales

- Incluye funciones integradas de agente de seguridad de acceso a la nube (CASB) para ayudar a supervisar los datos en la nube, detectar aplicaciones de TI en la sombra y realizar un seguimiento de las aplicaciones sancionadas y no sancionadas

- Detecte amenazas en redes empresariales, puntos finales, cortafuegos, servidores web, bases de datos, conmutadores, enrutadores y otras fuentes en la nube

- Detección de incidentes en tiempo real y supervisión de la integridad de los archivos

- Utiliza el marco ATT&CK de MITRE para priorizar las amenazas que se producen en la cadena de ataque

- Su detección de ataques incluye correlación en tiempo real basada en reglas, análisis del comportamiento de usuarios y entidades (UEBA) basado en ML y ATT&CK de MITRE basado en firmas

- Incluye prevención de pérdida de datos (DLP) integrada para eDiscovery, evaluación de riesgos de datos, protección consciente del contenido y supervisión de la integridad de los archivos

- Análisis de seguridad en tiempo real

- Gestión del cumplimiento integrada

Log360 puede descargarse en un solo archivo y está disponible en dos ediciones: gratuita y profesional. Los usuarios pueden experimentar las funciones avanzadas de la edición profesional durante un periodo de prueba de 30 días, tras el cual estas funciones pasarán a su edición gratuita.

AlienVault USM

Plataforma AlienVault USM desarrollada por AT&T. La solución proporciona detección de amenazas, evaluación, respuestas a incidentes y gestión del cumplimiento en una plataforma unificada.

AlienVault USM recibe actualizaciones de AlienVault Labs cada 30 minutos sobre diferentes tipos de ataques, amenazas emergentes, comportamientos sospechosos, vulnerabilidades y exploits que descubren en todo el panorama de amenazas.

AlienVault USM proporciona una visión unificada de la arquitectura de seguridad de su empresa, permitiéndole supervisar sus redes y dispositivos en las instalaciones o en ubicaciones remotas. También incluye capacidades SIEM, detección de intrusiones en la nube para AWS, Azure y GCP, detección de intrusiones en la red (NIDS), detección de intrusiones en el host (HIDS) y detección y respuesta de puntos finales (EDR).

Características principales

- Detección de botnets en tiempo real

- Identificación de tráfico de mando y control (C&C)

- Detección de amenazas persistentes avanzadas (APT)

- Cumple varias normas del sector como GDPR, PCI DSS, HIPAA, SOC 2 e ISO 27001

- Firmas IDS de red y host

- Recogida centralizada de datos de eventos y registros

- Detección de exfiltración de datos

- AlientVault supervisa entornos en la nube y locales desde un único panel de cristal, incluidos AWS, Microsoft Azure, Microsoft Hyper-V y VMWare

El precio de esta solución comienza en 1.075 dólares al mes para el plan esencial. Los compradores potenciales pueden inscribirse en una prueba gratuita de 14 días para obtener más información sobre las capacidades de la herramienta.

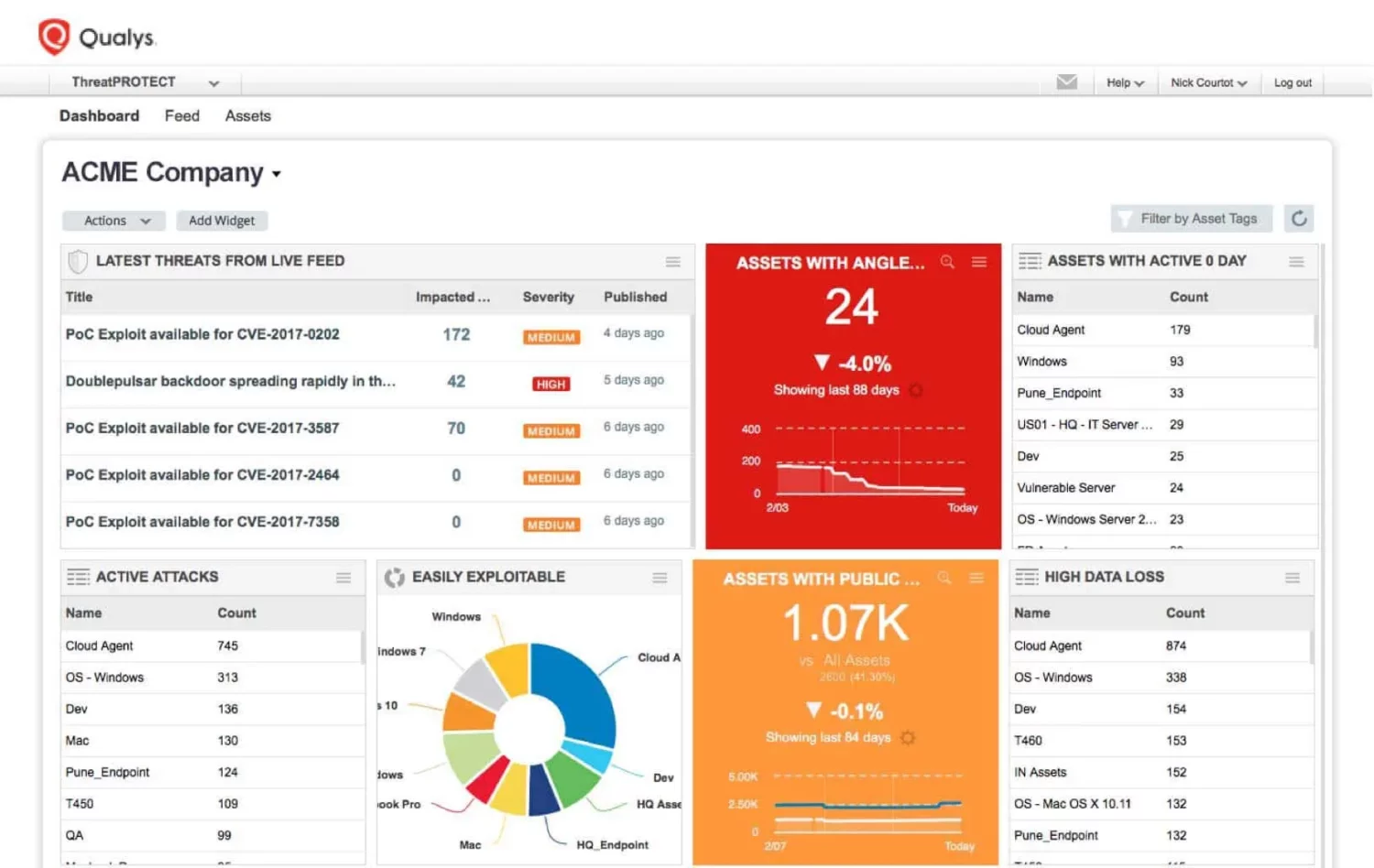

Qualys Threat Protection

Qualys Threat Protection es un servicio en la nube que proporciona funciones avanzadas de protección y respuesta ante amenazas. Incluye indicadores de amenazas de vulnerabilidades en tiempo real, mapea los hallazgos de Qualys y de fuentes externas, y correlaciona continuamente la información de amenazas externas con sus vulnerabilidades y su inventario de activos de TI.

Con la protección frente a amenazas de Qualys, puede crear manualmente un panel personalizado a partir de widgets y consultas de búsqueda, así como ordenar, filtrar y refinar los resultados de la búsqueda.

Características principales

- Panel de control y visualización centralizado

- Proporciona información en directo de las revelaciones de vulnerabilidades

- RTI para ataques de día cero, exploits públicos, atacados activamente, alto movimiento lateral, alta pérdida de datos, denegación de servicio, malware, sin parche, kit de exploits y exploit fácil

- Incluye un motor de búsqueda que le permite buscar activos y vulnerabilidades específicos creando consultas ad hoc

- La protección frente a amenazas de Qualys correlaciona continuamente la información sobre amenazas externas con sus vulnerabilidades y su inventario de activos informáticos

Ofrecen una prueba gratuita de 30 días para permitir a los compradores explorar las capacidades de la herramienta antes de tomar una decisión de compra.

SOCRadar

SOCRadar se describe a sí misma como una plataforma de Inteligencia de Amenazas Extendida (XTI) basada en SaaS que combina la gestión de la superficie de ataque externa (EASM), los servicios de protección de riesgos digitales (DRPS) y la inteligencia de ciberamenazas (CTI).

La plataforma mejora la postura de seguridad de su empresa proporcionando visibilidad de su infraestructura, red y activos de datos. Las capacidades de SOCRadar incluyen inteligencia sobre amenazas en tiempo real, escaneos automatizados de la web profunda y oscura, y respuesta integrada a incidentes.

Características principales

- Se integra con pilas de seguridad existentes como SOAR, EDR, MDR y XDR, y soluciones SIEM

- Cuenta con más de 150 fuentes de alimentación

- La solución proporciona información sobre diversos riesgos de seguridad, como malware, botnet, ransomware, phishing, mala reputación, sitios web pirateados, ataques distribuidos de denegación de servicio (DDOS), honeypots y atacantes

- Supervisión basada en la industria y la región

- Mapeo de ATT y CK de MITRE

- Dispone de más de 6.000 listas combinadas de acceso (credenciales y tarjetas de crédito)

- Monitorización de la web profunda y oscura

- Detección de credenciales comprometidas

SOCRadar cuenta con dos ediciones: inteligencia sobre ciberamenazas para equipos SOC (CTI4SOC) e inteligencia sobre amenazas ampliada (XTI). Ambos planes están disponibles en dos versiones -gratuita y de pago- el plan CTI4SOC comienza en 9.999 dólares al año.

Solarwinds

Solarwinds Security Event Manager es una plataforma SIEM que recopila, normaliza y correlaciona datos de registro de eventos de más de 100 conectores preconstruidos, incluidos dispositivos de red y aplicaciones.

Con SEM, puede administrar, gestionar y supervisar eficazmente las políticas de seguridad y proteger su red. Analiza los registros recopilados en tiempo real y utiliza la información recogida para notificarle un problema antes de que cause daños graves a las infraestructuras de su empresa.

Características principales

- Supervisa su infraestructura 24 horas al día, 7 días a la semana

- SEM dispone de 100 conectores preconstruidos, entre los que se incluyen Atlassian JIRA, Cisco, Microsoft, IBM, Juniper Sophos, Linux, etc

- Automatiza la gestión de riesgos de conformidad

- SEM incluye la supervisión de la integridad de los archivos

- SEM recopila registros, correlaciona eventos y supervisa las listas de datos de amenazas, todo en un único panel de cristal

- La plataforma cuenta con más de 700 reglas de correlación incorporadas

- Los usuarios pueden exportar informes en formato PDF o CSV

Solarwinds Security Event Manager ofrece una prueba gratuita de 30 días con dos opciones de licencia: suscripción, que comienza en 2.877 dólares, y perpetua, que comienza en 5.607 dólares. La licencia de la herramienta se basa en el número de nodos que envían información de registros y eventos.

Security Center

Basada en la tecnología Nessus, Tenable Security Center es una plataforma de gestión de vulnerabilidades que proporciona información sobre la postura de seguridad y la infraestructura de TI de su organización. Recopila y evalúa los datos de vulnerabilidad en todo su entorno de TI, analiza las tendencias de vulnerabilidad a lo largo del tiempo y le permite priorizar y tomar medidas correctivas.

La familia de productos Tenable.sc (Tenanble.sc y Tenable.sc ) le permite identificar, investigar, priorizar y corregir vulnerabilidades para que pueda proteger sus sistemas y datos.

Características principales

- Agiliza el cumplimiento de las normas del sector, como CERT, NIST, DISA STIG, DHS CDM, FISMA, PCI DSS e HIPAA/HITECH

- Sus funciones de descubrimiento de activos pasivos le permiten descubrir e identificar activos de TI en su red, como servidores, equipos de sobremesa, portátiles, dispositivos de red, aplicaciones web, máquinas virtuales, móviles y en la nube

- El equipo de Tenable Research proporciona actualizaciones frecuentes sobre las últimas comprobaciones de vulnerabilidades, investigaciones de día cero y puntos de referencia de configuración para ayudarle a proteger su organización

- Tenable mantiene una biblioteca de más de 67k Vulnerabilidades y Exposiciones Comunes (CVEs)

- Detección en tiempo real de botnets y tráfico de comando y control

- Tenable.sc director incluye un único panel de cristal para ayudarle a ver y gestionar su red en todas las consolas Tenable.sc

Tenable.sc se licencia por año y por activo, su licencia de 1 año comienza en 5.364,25 dólares. Puede ahorrar dinero adquiriendo una licencia multianual.

A continuación, entendamos los fundamentos de la inteligencia de amenazas.

¿Qué es una plataforma de inteligencia sobre amenazas?

Una plataforma de inteligencia sobre amenazas (TIP) es una tecnología que permite a las organizaciones recopilar, analizar y agregar datos de inteligencia sobre amenazas procedentes de múltiples fuentes. Esta información permite a las empresas identificar y mitigar de forma proactiva los posibles riesgos de seguridad y defenderse de futuros ataques.

La inteligencia sobreciberamenazas es un componente importante de la seguridad empresarial. Mediante el seguimiento de las últimas amenazas y vulnerabilidades cibernéticas, su organización puede detectar y responder a posibles brechas de seguridad antes de que dañen sus activos de TI.

¿Cómo funciona la plataforma de inteligencia sobre amenazas?

Las plataformas de inteligencia sobre amenazas ayudan a las empresas a mitigar los riesgos de las violaciones de datos mediante la recopilación de datos de inteligencia sobre amenazas de múltiples fuentes, incluida la inteligencia de código abierto (OSINT), la web profunda y oscura y los feeds de inteligencia sobre amenazas propios.

Las plataformas de inteligencia sobre amenazas analizan los datos, identifican patrones, tendencias y amenazas potenciales y, a continuación, comparten esta información con su equipo SOC y otros sistemas de seguridad, como cortafuegos, sistemas de detección de intrusiones y sistemas de gestión de eventos e información de seguridad (SIEM), para mitigar los daños a su infraestructura informática.

Ventajas de las plataformas de inteligencia sobre amenazas

Las plataformas de inteligencia sobre amenazas proporcionan a las organizaciones varias ventajas, entre ellas

- Detección proactiva de amenazas

- Mejora de la postura de seguridad

- Mejor asignación de recursos

- Operaciones de seguridad racionalizadas

Otras ventajas de las TIP son la respuesta automatizada a las amenazas, el ahorro de costes y el aumento de la visibilidad.

Conclusión

Esta guía ha analizado varias plataformas de inteligencia sobre amenazas y sus características más destacadas. La mejor opción para usted depende de sus necesidades y preferencias en materia de inteligencia sobre amenazas. Puede solicitar una demostración del producto o registrarse para una prueba gratuita antes de decidirse por una herramienta concreta.

Esto le permitirá probarla para determinar si servirá al propósito de su empresa. Por último, asegúrese de que ofrecen un soporte de calidad y confirme con qué frecuencia actualizan sus feeds de amenazas.