¿Exactamente cómo de seguro es su navegador? ¿Cuánta información puede extraerse de su perfil de navegación en línea?

¿Por qué parece ver anuncios relacionados con cosas que ha buscado, comprado recientemente o sobre las que ha leído?

¿Cuál es el coste de tener su perfil completamente expuesto?

¿Cómo puede proteger mejor su privacidad en línea?

Estas y otras preguntas son las que este artículo espera ayudarle a responder y proporcionarle los medios por los que puede proteger mejor su privacidad en línea.

Es importante señalar que las empresas que fabrican los navegadores que utilizamos con más frecuencia, como Google (Chrome), Mozilla (Firefox), Apple (Safari), Microsoft (Edge), Opera, etc. Intentan en la medida de lo posible proteger a los usuarios y su información personal cuando utilizan estos productos.

Por lo tanto, este artículo no pretende socavar esos esfuerzos, sino ayudarle a usted, el usuario, a tomar decisiones educadas cuando utilice estos y otros navegadores para diversas actividades.

Internet es nuestra puerta de acceso al mundo, que nos ayuda a llegar virtualmente a cualquier parte para obtener información, comerciar, hacer negocios, comunicarnos y satisfacer cualquier otra necesidad. De ahí la necesidad de asegurarnos como haríamos habitualmente en el mundo real, ya que no todo el mundo en Internet tiene intenciones honestas.

Aunque tenga antivirus en su ordenador, que bloquean todo tipo de malware informático, su navegador también puede ser vulnerable. Profundicemos en algunas posibles vulnerabilidades.

XSS (Cross-Site Scripting)

Cross-site scripting puede describirse simplemente como una inyección de código (normalmente, código Javascript). El objetivo de este tipo de ataque es comprometer la seguridad de una aplicación web a través del cliente (principalmente a través de los navegadores). Los atacantes pretenden utilizar este tipo de ataque para explotar validaciones débiles y la falta de una política de seguridad de contenidos (CSP) en algunas aplicaciones web.

Existen diferentes tipos de XSS; veamos con más detalle cuáles son y cómo pueden utilizarse.

XSS reflejado

Se trata de un tipo de XSS muy común que se utiliza para manipular el lado del cliente de una aplicación. El código inyectado aquí no persiste en la base de datos, sino que se espera que obtenga una respuesta del lado del cliente de la aplicación. De ahí el nombre de ‘reflejado’ Este ataque funciona con éxito en un caso en el que la aplicación toma la entrada del usuario y la devuelve después de algún procesamiento sin guardarla en la base de datos.

Un ejemplo común es un foro de chat en miniatura, donde los mensajes no se persisten en la base de datos. En estos casos, la aplicación toma las entradas del usuario y las emite como HTML. Un atacante podría introducir un script malicioso en ese foro de chat, como cambiar el diseño o los colores de la aplicación introduciendo algo de CSS en etiquetas de script.

La cosa podría empeorar para otros usuarios de la aplicación porque el script se ejecutaría esencialmente en sus navegadores, lo que podría llevar al robo de información, como robar su información de autorrelleno guardada en el navegador. Muchos usuarios prefieren guardar la información comúnmente tecleada en los formularios como nombres, direcciones e información de tarjetas de crédito, lo que en este caso, es una mala idea.

DOM XSS

DOM – Document Object Model, es la interfaz de programación que interpreta el HTML (o XML) utilizado en las páginas web y, por tanto, define la estructura lógica de esa página web en particular. Este tipo de XSS explota aplicaciones web con código javascript no seguro en línea en el marcado que compone la página web. El XSS utilizado aquí puede usarse para modificar directamente el DOM. Esto podría utilizarse para alterar casi cualquier parte de la página web con la que interactúa el usuario, lo que podría conducir a la suplantación de identidad.

XSS almacenado

Se trata de un tipo de XSS en el que el código malicioso no sólo se refleja de vuelta al usuario, sino que también persiste (se almacena) en la base de datos del servidor web en el que está alojada la aplicación web. Este tipo de XSS es aún más peligroso porque puede reutilizarse para atacar a múltiples víctimas, ya que queda almacenado (para su uso posterior). Este puede ser el caso cuando los envíos de formularios por parte de los usuarios no están bien validados antes de ser enviados a la base de datos.

En general, el XSS puede ser de cualquier tipo en combinación; un solo ataque puede ser tanto reflejado como persistente. Las técnicas empleadas para ejecutar el ataque también pueden variar, pero tienen puntos en común con las mencionadas anteriormente.

Algunos de los principales navegadores, como Chrome y Edge, como característica de seguridad, desarrollaron sus propios protocolos de seguridad del cliente para evitar los ataques XSS, conocidos como X-XSS-Protection. Chrome contaba con el Auditor XSS, que se introdujo en 2010 para detectar ataques XSS y detener la carga de este tipo de páginas web cuando se detectaban. Sin embargo, se descubrió que era menos útil de lo que se esperaba en un principio y posteriormente se eliminó después de que los investigadores observaran incoherencias en sus resultados y casos de obtención de falsos positivos.

Los ataques XSS son un reto difícil de abordar desde el lado del cliente. El navegador Edge también contaba con el filtro XSS, que fue retirado posteriormente. En el caso de Firefox, tal y como recoge el sitio web MDN (Mozilla Developer Network),

Firefox no ha implementado ni implementará

la protección X-XSS

Rastreo de terceros

Otra parte importante del establecimiento de su privacidad en línea es estar al tanto de las cookies de seguimiento de terceros. Por lo general, las cookies se consideran buenas en la web, ya que los sitios web las utilizan para identificar de forma exclusiva a los usuarios y poder adaptar en consecuencia la experiencia de navegación del usuario. Tal es el caso de los sitios web de comercio electrónico, que utilizan cookies para conservar su sesión de compra y también los artículos que ha añadido al carrito.

Este tipo de cookies se conocen como cookies de origen. Así pues, cuando navegue por los sitios de geekflare.com/es, las cookies utilizadas por geekflare.com/es son cookies de origen (las buenas).

También existen algunos casos de cookies de segunda parte, en los que los sitios web ofrecen (o venden) sus cookies de primera parte a otro sitio para servir anuncios al usuario. En este caso, las cookies podrían considerarse de segunda parte. Las cookies de terceros son las grandes cookies publicitarias que se utilizan para el seguimiento entre sitios y la publicidad reorientada.

Se trata de cookies que se colocan en los navegadores de los usuarios sin su conocimiento ni consentimiento para obtener información sobre el usuario y todo tipo de perfil de datos, como los sitios web que visita, las búsquedas, el ISP (proveedor de servicios de Internet) que utiliza, las especificaciones del portátil, la carga de la batería, etc. Esta información se utiliza para formar un perfil de datos de Internet en torno al usuario, de forma que pueda utilizarse para anuncios dirigidos. Los atacantes que roban este tipo de información suelen realizar un tipo de minería de datos y pueden vender estos datos a grandes redes publicitarias.

Firefox, en septiembre de 2019, anunció que bloquearía las cookies de seguimiento de terceros por defecto tanto en el navegador de escritorio como en el móvil. El equipo se refirió a esto como Protección de rastreo mejorada, que se indica en la barra de direcciones del navegador con un icono en forma de escudo.

El navegador Safari de los dispositivos Apple también bloquea las cookies de terceros para que no rastreen a sus usuarios a través de la web.

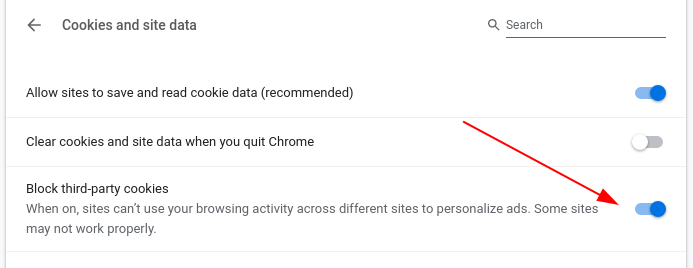

En Chrome, las cookies de seguimiento de terceros no están bloqueadas por defecto. Para activar esta función, haga clic en los tres puntos verticales de la esquina superior derecha de la ventana del navegador para que aparezca un menú desplegable, luego haga clic en configuración, en la pestaña de configuración, a la izquierda, haga clic en privacidad y seguridad, luego en configuración del sitio, luego en cookies y datos del sitio, luego active la opción que dice Bloquear cookies de terceros.

Criptomineros

Algunos sitios web en Internet contienen scripts de minado de criptomonedas, ya sea por el propietario del sitio web o por un tercero. Estos scripts permiten al atacante utilizar los recursos informáticos de la víctima para minar criptodivisas.

Aunque, algunos propietarios de sitios web hacen esto como medio de financiación normalmente cuando proporcionan servicios gratuitos y argumentan que es un pequeño precio a pagar por los servicios que ofrecen. Estos conjuntos de sitios web suelen dejar mensajes para que el usuario sea consciente del coste de utilizar su servicio. Sin embargo, muchos otros sitios web hacen esto sin informar al usuario. Lo que podría provocar un grave consumo de recursos del PC. De ahí la importancia de tenerlos bloqueados.

Algunos navegadores tienen utilidades incorporadas para bloquear este tipo de scripts, como Firefox, que tiene un ajuste para bloquear las criptominerías tanto en la web como en el móvil. Lo mismo ocurre con Opera. En el caso de Chrome y Safari, es necesario instalar extensiones en su navegador para conseguir lo mismo.

Huella digital del navegador

Tal y como se define en Wikipedia

Una huella digital de dispositivo o huella digital de máquina es la información recogida sobre el software y el hardware de un dispositivo informático remoto con fines de identificación.

Una huella digital del navegador es la información de la huella digital recogida a través del navegador del usuario. El navegador de un usuario en realidad puede proporcionar una gran cantidad de información sobre el dispositivo se utiliza. Aquí se utilizan diferentes exploits, incluso se sabe que las etiquetas html5 `

Algunos usuarios tienden a creer que utilizar el modo incógnito en los navegadores protege de las huellas dactilares, pero no es así. El modo privado o de incógnito no es realmente privado; sólo no guarda las cookies ni el historial de navegación localmente en el navegador; sin embargo, esta información seguiría guardándose en el sitio web visitado. Por lo tanto, la toma de huellas digitales sigue siendo posible en un dispositivo de este tipo.

Filtraciones Web RTC

Web RTC (Comunicación en tiempo real). Web RTC surgió como un gran avance para la comunicación en tiempo real a través de la web. Según la página web de Web RTC

Con WebRTC, puede añadir a su aplicación capacidades de comunicación en tiempo real que funcionan sobre un estándar abierto. Admite el envío de vídeo, voz y datos genéricos entre pares, lo que permite a los desarrolladores crear potentes soluciones de comunicación por voz y vídeo.

Por interesante que sea, en 2015, un usuario de GitHub (‘diafygi’) publicó por primera vez una vulnerabilidad en Web RTC que revela mucha información sobre un usuario, como la dirección IP local, la dirección IP pública, las capacidades multimedia del dispositivo (como un micrófono, una cámara, etc.).

Pudo hacerlo realizando lo que se conoce como peticiones STUN al navegador para divulgar esa información. Publicó sus hallazgos aquí -> https://github.com/diafygi/webrtc-ips.

Desde entonces, el navegador ha implementado mejores características de seguridad para protegerse contra esto; sin embargo, el exploit también se ha mejorado con el paso de los años. Este exploit sigue existiendo hasta hoy. Ejecutando sencillas auditorías de seguridad, un usuario podría ver cuánta información se puede obtener de una fuga de información Web RTC.

En Chrome, se pueden instalar algunas extensiones para ofrecer protección contra fugas RTC. Lo mismo ocurre en Firefox con los complementos. Safari tiene una opción para desactivar Web RTC; sin embargo, esto puede afectar al uso de algunas aplicaciones web de chat en tiempo real a través del navegador.

Navegar a través de un proxy

Los proxies web gratuitos parecen ayudarle a conseguir una mayor privacidad al rebotar su tráfico web sobre servidores «anónimos». Algunos expertos en seguridad tienen dudas sobre el grado de privacidad que esto proporciona. Los proxies pueden proteger a un usuario de la Internet abierta, pero no de los servidores por los que pasa el tráfico de Internet. Por lo tanto, utilizar un proxy web ‘gratuito’ malicioso construido para recopilar datos del usuario podría ser una receta para el desastre. En su lugar, utilice un proxy premium.

¿Cómo comprobar la seguridad del navegador?

Las pruebas del navegador le permiten saber cuánta información podría obtener de usted un atacante a través del navegador y qué debe hacer para mantenerse protegido.

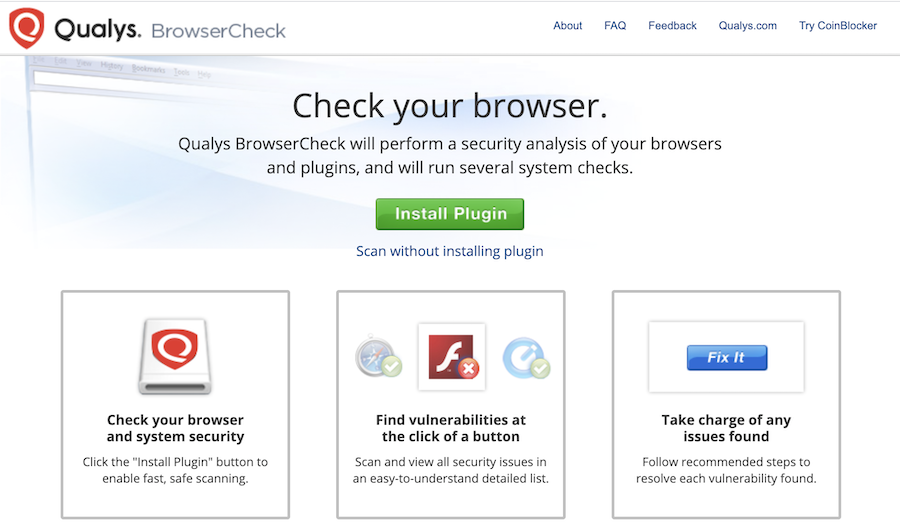

Qualys BrowserCheck

BrowserCheck de Qualys realiza una comprobación rápida de su navegador en busca de cookies de rastreo y vulnerabilidades conocidas.

Comprobador ESNI de Cloudflare

Cloudflare realiza una comprobación rápida de la pila DNS y TLS de su navegador en busca de vulnerabilidades.

Analizador de privacidad

Privacy Analyzer escanea su navegador en busca de cualquier tipo de laguna de privacidad, incluido el análisis de huellas dactilares.

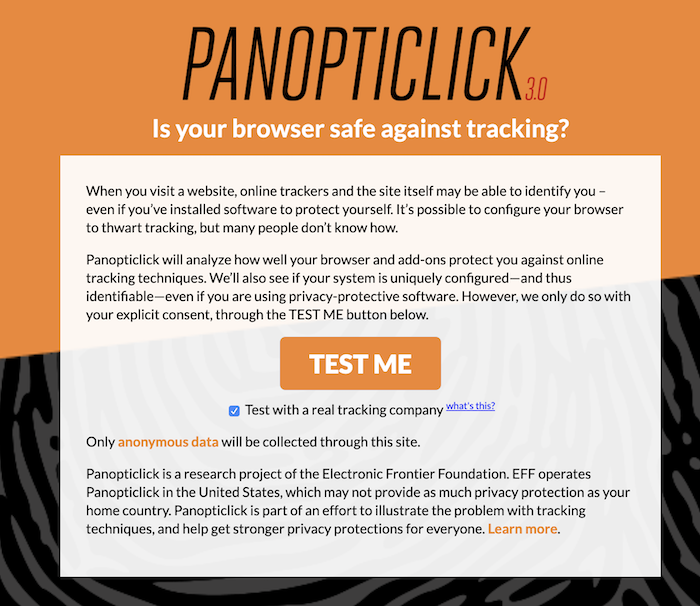

Panopticlick

Panopticlick ofrece la posibilidad de comprobar si existen cookies de seguimiento de terceros, y también ofrece una extensión de Chrome para bloquear el seguimiento posterior.

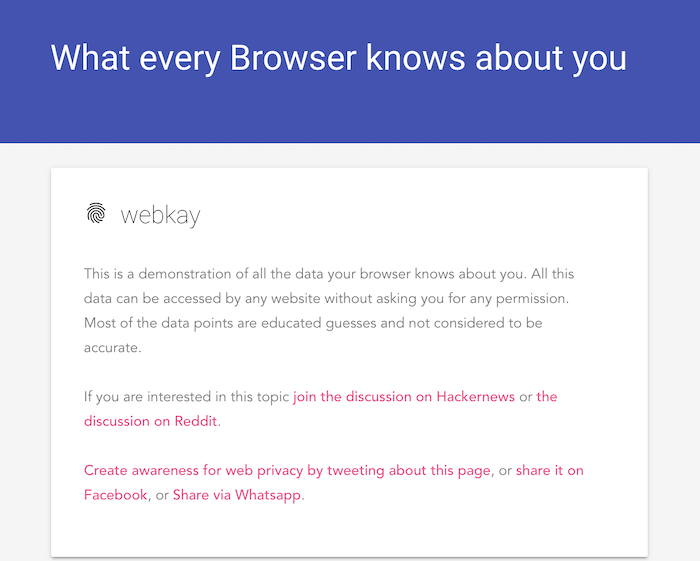

Webkay

Webkay proporciona una visión rápida de la información que su navegador facilita fácilmente.

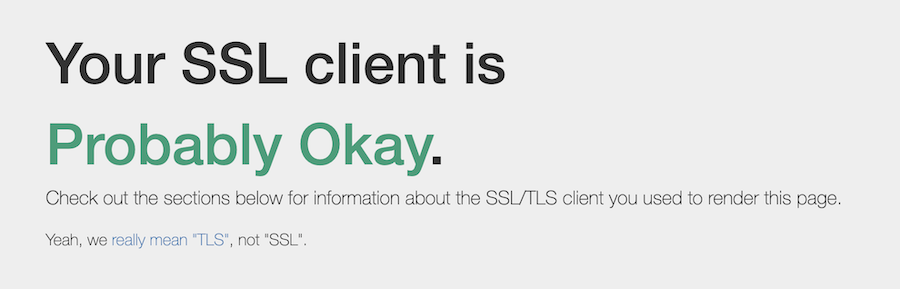

Compatibilidades SSL/TLS

Compruebe si su navegador es vulnerable a las vulnerabilidades TLS.

¿Cómo está mi SSL?

Comprobaciones completas del nivel SSL en su navegador. Comprueba la compresión TLS, los suites de cifrado, el soporte de tickets de sesión y mucho más.

AmIUnique

¿Es usted?

AmIUnique comprueba si la huella digital de su navegador ha estado en alguna huella recogida anteriormente en el mundo.

¿Cómo endurecer los navegadores?

Debe ser más proactivo con su privacidad y seguridad, de ahí la necesidad de estar seguro de la configuración de seguridad disponible en el navegador. Todos los navegadores disponen de ajustes de privacidad y seguridad, que otorgan al usuario el control sobre la información que puede facilitar a los sitios web. A continuación le ofrecemos algunas orientaciones sobre la configuración de privacidad que debe establecer en su navegador.

- Envíe solicitudes de «No rastrear» a los sitios web

- Bloquee todas las cookies de terceros

- Desactive ActiveX y flash

- Elimine todos los plugins y extensiones innecesarios

- Instale extensiones o complementos de privacidad.

Utilice un navegador centrado en la privacidad en el móvil o en el escritorio.

También puede considerar el uso de una VPN premium, que ofrece invisibilidad en Internet frente a rastreadores, escáneres y todo tipo de registradores de información. Para ser verdaderamente privado en Internet hay que utilizar una VPN. los servicios VPN «gratuitos», sin embargo, tienen problemas similares a los comentados anteriormente sobre los proxies gratuitos, nunca está seguro de por qué servidor web pasa su tráfico. De ahí la necesidad de un servicio VPN fiable, que le proporcionará una seguridad mucho mayor.