Sólo un hacker puede pensar como un hacker. Así que, cuando se trata de hacerse «a prueba de hackers», puede que tenga que recurrir a un hacker.

La seguridad de las aplicaciones siempre ha sido un tema candente que no ha hecho más que calentarse con el tiempo.

Incluso con una horda de herramientas defensivas y prácticas a nuestra disposición(cortafuegos, SSL, criptografía asimétrica, etc.), ninguna aplicación basada en web puede afirmar que es segura fuera del alcance de los hackers.

¿Por qué?

La sencilla razón es que la construcción de software sigue siendo un proceso muy complejo y quebradizo. Sigue habiendo fallos (conocidos y desconocidos) dentro de la base que utilizan los desarrolladores, y se crean otros nuevos con el lanzamiento de nuevos programas y bibliotecas. Incluso las empresas tecnológicas de primer nivel están preparadas para pasar vergüenzas de vez en cuando, y por una buena razón.

Ahora contratan. . . ¡Hackers!

Dado que los fallos y las vulnerabilidades probablemente nunca abandonarán el ámbito del software, ¿dónde deja esto a las empresas que dependen de este software para sobrevivir? ¿Cómo puede, por ejemplo, una nueva aplicación de monedero estar segura de que resistirá los desagradables intentos de los piratas informáticos?

Sí, ya lo ha adivinado: ¡contratando a piratas informáticos para que vengan a asaltar esta aplicación recién acuñada! ¿Y por qué lo harían? Simplemente porque hay una recompensa lo suficientemente grande en oferta: ¡la recompensa por fallos! 🙂

Si la palabra «recompensa» le trae recuerdos del Salvaje Oeste y de balas que se disparan sin descanso, ésa es exactamente la idea aquí. Usted consigue de alguna manera que los hackers (expertos en seguridad) más elitistas y entendidos sondeen su aplicación, y si encuentran algo, reciben una recompensa.

Hay dos formas de hacerlo: 1) organizando una bug bounty por su cuenta; 2) utilizando una plataforma de bug bounty.

Bug Bounty: Alojamiento propio vs. plataformas

¿Por qué se tomaría la molestia de seleccionar (y pagar) una plataforma de recompensas por fallos cuando puede simplemente alojarla por su cuenta? Es decir, basta con crear una página con los detalles pertinentes y hacer algo de ruido en las redes sociales. Es obvio que no puede fallar, ¿verdad?

Bueno, esa es una buena idea, pero mírelo desde la perspectiva del hacker. Jugar con los bichos no es tarea fácil, ya que requiere varios años de formación, un conocimiento prácticamente ilimitado de las cosas viejas y nuevas, toneladas de determinación y más creatividad de la que tienen la mayoría de los «diseñadores visuales» (¡lo siento, no he podido resistirme! :-P).

El hacker no sabe quién es usted o no está seguro de que vaya a pagar. O quizás, no está motivado. Las recompensas autogestionadas funcionan para juggernauts como Google, Apple, Facebook, etc., cuyos nombres la gente puede poner en su cartera con orgullo. «Encontrada una vulnerabilidad crítica de inicio de sesión en la aplicación HRMS desarrollada por XYZ Tech Systems» no suena impresionante, ¿verdad (¡con las debidas disculpas a cualquier empresa por ahí que pueda parecerse a este nombre!)?

Luego hay otras razones prácticas (y abrumadoras) para no ir por libre cuando se trata de recompensas por fallos.

Falta de infraestructura

Los «hackers» de los que hemos estado hablando no son los que acechan la Dark Web.

Esos no tienen tiempo ni paciencia para nuestro mundo «civilizado». En su lugar, estamos hablando de investigadores con formación en informática que, o bien están en una universidad, o bien son cazarrecompensas desde hace mucho tiempo. Esta gente quiere y envía la información en un formato específico, al que es un dolor en sí mismo acostumbrarse.

Incluso sus mejores desarrolladores tendrán dificultades para seguirles el ritmo, y el coste de oportunidad podría resultar demasiado elevado.

Resolver los envíos

Por último, está la cuestión de las pruebas. Puede que el software se construya sobre reglas totalmente deterministas, pero el momento exacto en que se cumple un requisito concreto es objeto de debate. Pongamos un ejemplo para entenderlo mejor.

Supongamos que ha creado una recompensa por errores de autenticación y autorización. Es decir, usted afirma que su sistema está libre de los riesgos de suplantación de identidad, que los piratas informáticos tienen que subvertir.

Ahora bien, el pirata informático ha encontrado un punto débil basado en el funcionamiento de un navegador concreto, que le permite robar el testigo de sesión de un usuario y suplantar su identidad.

¿Es un hallazgo válido?

Desde la perspectiva del hacker, definitivamente, una brecha es una brecha. Desde su perspectiva, quizá no, porque o bien piensa que esto cae en el ámbito de la responsabilidad del usuario o bien ese navegador simplemente no es una preocupación para su mercado objetivo.

Si todo este drama estuviera ocurriendo en una plataforma de recompensas por fallos, habría árbitros capaces de decidir el impacto del descubrimiento y cerrar el asunto.

Dicho esto, echemos un vistazo a algunas de las plataformas de recompensas por fallos más populares que existen.

YesWeHack

YesWeHack es una plataforma global de bug bounty que ofrece divulgación de vulnerabilidades y seguridad crowdsourced en muchos países como Francia, Alemania, Suiza y Singapur. Proporciona una solución disruptiva de Bug Bounty para hacer frente a las amenazas que aumentan con el incremento de la agilidad empresarial, donde las herramientas tradicionales ya no cumplen las expectativas.

YesWeHack le permite acceder al pool virtual de hackers éticos y maximizar las capacidades de prueba. Seleccione los cazadores que desee y envíe los alcances a probar o compártalos con la comunidad YesWeHack. Sigue algunas normas y reglamentos estrictos para salvaguardar tanto los intereses de los cazadores como los suyos.

Mejore la seguridad de su aplicación aprovechando la capacidad de respuesta de los cazadores y minimice el tiempo de reparación y detección de vulnerabilidades. Podrá comprobar la diferencia en cuanto ponga en marcha el programa.

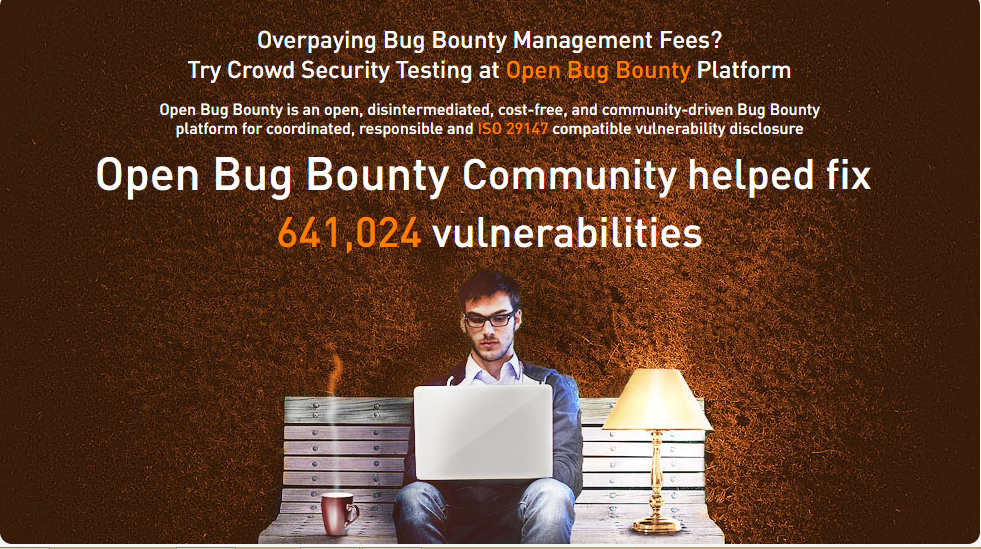

Abrir Bug Bounty

¿Está pagando de más por los programas de bug bounty?

Pruebe Open Bug Bounty para realizar pruebas de seguridad multitudinarias.

Se trata de una plataforma de recompensas por fallos impulsada por la comunidad, abierta, gratuita y desintermediada. Además, ofrece una divulgación de vulnerabilidades responsable y coordinada compatible con la norma ISO 29147. Hasta la fecha, ha ayudado a solucionar más de 641.000 vulnerabilidades.

Investigadores y profesionales de la seguridad de sitios líderes como WikiHow, Twitter, Verizon, IKEA, MIT, la Universidad de Berkeley, Philips, Yamaha y otros han utilizado la plataforma Open Bug Bounty para resolver sus problemas de seguridad, como vulnerabilidades XSS, inyecciones SQL, etc. Puede encontrar profesionales altamente cualificados y receptivos para realizar su trabajo rápidamente.

Hackerone

Entre los programas de recompensas por fallos, Hackerone es el líder cuando se trata de acceder a hackers, crear sus programas de recompensas, correr la voz y evaluar las contribuciones.

Hay dos formas de utilizar Hackerone: utilizar la plataforma para recopilar informes de vulnerabilidades y resolverlos usted mismo o dejar que los expertos de Hackerone hagan el trabajo duro (triaging). Triaging es simplemente el proceso de recopilar informes de vulnerabilidad, verificarlos y comunicarse con los hackers.

Hackerone es utilizado por grandes nombres como Google Play, PayPal, GitHub, Starbucks, y similares, así que por supuesto, es para aquellos que con bugs graves y bolsillos serios. 😉

Bugcrowd

Bugcrowd ofrece varias soluciones para evaluaciones de seguridad, una de ellas es Bug Bounty. Proporciona una solución SaaS que se integra fácilmente en su ciclo de vida de software existente y hace que sea muy fácil ejecutar un programa de recompensas por fallos con éxito.

Puede optar por un programa privado de recompensas por fallos en el que participen unos pocos hackers selectos o por uno público en el que participen miles de ellos.

Asesor de seguridad dedicado, perfiles de hackers en profundidad, participación sólo por invitación… todo se proporciona en función de sus necesidades y de la madurez de su modelo de seguridad.

Intigriti

Intigriti es una completa plataforma de recompensas por fallos que le conecta con hackers de sombrero blanco, tanto si desea ejecutar un programa privado como uno público.

Para los hackers, hay muchas recompensas a las que agarrarse. Dependiendo del tamaño de la empresa y del sector, hay disponibles cazas de bugs que oscilan entre 1.000 y 20.000 euros.

Synack

Synack parece ser una de esas excepciones del mercado que rompen el molde y acaban haciendo algo masivo. Su programa de seguridad «Hackea el Pentágono » fue lo más destacado, ya que permitió descubrir varias vulnerabilidades críticas.

Así que si busca no sólo el descubrimiento de fallos, sino también orientación y formación en seguridad al más alto nivel, Synack es el camino a seguir.

Conclusión

Al igual que se mantiene alejado de los curanderos que proclaman «curas milagrosas», por favor, manténgase alejado de cualquier sitio web o servicio que diga que la seguridad a prueba de balas es posible. Todo lo que podemos hacer es acercarnos un paso más al ideal. Por ello, no debe esperarse que los programas de recompensas por fallos produzcan aplicaciones con cero fallos, sino que deben considerarse una estrategia esencial para eliminar los realmente desagradables.

Consulte este curso de caza de recomp ensas por fallos para aprender y ganar fama, recompensas y reconocimiento.

Conozca los mayores programas de bug bounty del mundo.

Espero que aplaste muchos de esos bichos! 🙂