Acompáñeme a explorar la criptografía en la nube, sus tipos y la implantación de Google Cloud.

Un subconjunto de IaaS, la computación en nube está bastante adelantada en la fase de palabras de moda. Es una fuerza dominante con individuos, empresas y gobiernos que utilizan los servicios en la nube para acortar las molestias de una pila de tecnología in situ.

La nube es el epítome de la comodidad, la economía y la escalabilidad.

En pocas palabras, la computación en nube es cuando se toman prestados recursos informáticos como almacenamiento, RAM, CPU, etc., a través de Internet sin alojar físicamente nada.

Un ejemplo de la vida cotidiana es Google Drive o Yahoo Mail. Confiamos datos a estas empresas, a veces información sensible de carácter personal o empresarial.

Por lo general, un usuario medio no se preocupa por la privacidad o la seguridad de la computación en nube. Pero cualquier persona decentemente informada sobre la historia de la vigilancia o los sofisticados ciberataques actuales debe levantar la guardia o, al menos, estar informada sobre la situación actual.

¿Qué es la criptografía en la nube?

La criptografía en la nube aborda esa sensación de inseguridad cifrando los datos almacenados en la nube para impedir el acceso no autorizado.

La encriptación es una técnica que consiste en utilizar un cifrado (algoritmo) para convertir la información estándar en una versión codificada. En ese caso, el atacante no podrá descifrar los datos aunque queden al descubierto.

Existen varios tipos de cifrado en función del caso de uso. Por eso es importante utilizar un cifrado de calidad para el cifrado de datos en la nube.

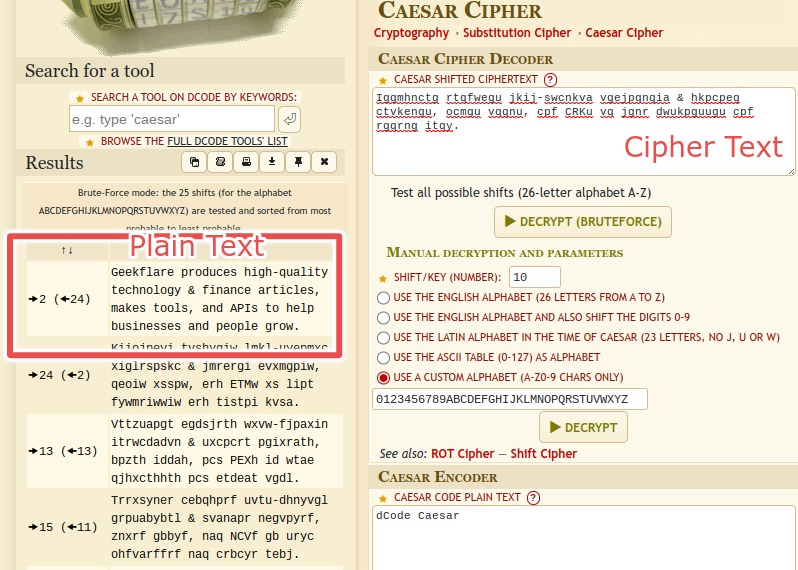

Por ejemplo, ¿puede entender el siguiente texto:

Iggmhnctg rtqfwegu jkij-swcnkva vgejpqnqia & hkpcpeg ctvkengu, ocmgu vqqnu, cpf CRKu vq jgnr dwukpguugu cpf rgqrng itqy.

¡No!

Puede que sea un rompecabezas para un cerebro humano, pero utilice cualquier descodificador César y lo descifrará en segundos:

Incluso alguien versado en el cifrado César puede ver que todas las letras del texto cifrado están dos alfabetos por delante de sus homólogas del texto plano.

Así que la cuestión es utilizar un cifrado fuerte, como el de AES-256.

¿Cómo funciona la criptografía en la nube?

Las últimas líneas de la sección anterior pueden haber dado la impresión de que usted elegirá un cifrado para encriptar los datos.

Técnicamente, puede funcionar así. Pero normalmente, el proveedor de servicios en la nube habilita el cifrado nativo, o usted recurre al cifrado como servicio de un tercero.

Así que dividiremos esto en dos categorías y veremos la implementación.

#1. Cifrado en la plataforma en nube

Este es el método más simplista, en el que el reputado proveedor de servicios en la nube se encarga de la encriptación.

Idealmente, esto se aplica a

Datos en reposo

Es cuando los datos se almacenan cifrados antes de transferirlos a los contenedores de almacenamiento o después.

Dado que la criptografía en la nube es un enfoque novedoso, no existe una forma predefinida de hacer las cosas. Existen muchas publicaciones de investigación que prueban diversos métodos, pero lo crucial es la aplicación en la vida real.

Entonces, ¿cómo protege los datos en reposo una empresa de infraestructuras en la nube de primera categoría como Google Cloud?

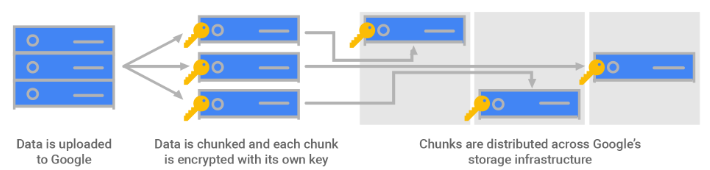

Según los registros de Google, dividen los datos en pequeños grupos de unos pocos gigabytes repartidos en sus contenedores de almacenamiento en diferentes máquinas. Cualquier contenedor específico puede contener datos del mismo usuario o de usuarios diferentes.

Además, cada paquete se cifra individualmente, aunque se encuentren en el mismo contenedor y pertenezcan a un mismo usuario. Esto significa que si la clave de cifrado relacionada con un paquete se ve comprometida, los demás archivos permanecerán seguros.

Además, la clave de cifrado se cambia con cada actualización de los datos.

Los datos de este nivel de almacenamiento se cifran con AES-256, excepto algunos discos persistentes creados antes de 2015 que utilizan el cifrado AES-128 bits.

Así que esta es la primera capa de encriptación, a nivel de paquetes individuales.

A continuación, las unidades de disco duro (HDD) o de estado sólido (SSD) que alojan estos trozos de datos se cifran con otra capa de cifrado AES-256 bits, aunque algunos HHD heredados siguen utilizando AES-128. Tenga en cuenta que las claves de cifrado a nivel de dispositivo son diferentes del cifrado a nivel de almacenamiento.

Ahora, todas estas claves de cifrado de datos (DEK) se cifran aún más con claves de cifrado de claves (KEK), que luego son gestionadas de forma centralizada por el Servicio de Gestión de Claves (KMS) de Google. En particular, todas las KEK utilizan cifrado AES-256/AES-128 bits, y al menos una KEK está asociada a cada servicio en la nube de Google.

Estas KEK se rotan al menos una vez cada intervalo de 90 días utilizando la biblioteca criptográfica común de Google.

Se realiza una copia de seguridad de cada KEK, se realiza un seguimiento cada vez que alguien la utiliza y sólo puede acceder a ella el personal autorizado.

A continuación, todas las KEK se cifran de nuevo con una encriptación AES-256 bits que genera la clave maestra KMS almacenada en otra instalación de gestión de claves, denominada Root KMS, que almacena un puñado de claves de este tipo.

Este Root KMS se gestiona en máquinas dedicadas en cada centro de datos de Google Cloud.

Ahora, este Root KMS se cifra con AES-256, creando una única clave maestra Root KMS almacenada en la infraestructura peer-to-peer.

Una instancia de Root KMS se ejecuta en cada distribuidor de claves maestras root KMS manteniendo la clave en la memoria de acceso aleatorio.

Cada nueva instancia de distribuidor de claves maestras KMS raíz es aprobada por las instancias ya en ejecución para evitar el juego sucio.

Además, para manejar la condición en la que todas las instancias distribuidoras necesitan arrancar simultáneamente, la clave maestra root KMS también se respalda en sólo dos ubicaciones físicas.

Y por último, menos de 20 empleados de Google tienen acceso a estas ubicaciones altamente clasificadas.

Así es como Google practica la criptografía en la nube para los datos en reposo.

Pero si quiere tomar cartas en el asunto, también puede gestionar las claves usted mismo. Otra posibilidad es añadir otra capa de cifrado sobre ésta y autogestionar las claves. Sin embargo, uno debe recordar que perder estas claves también significa quedarse fuera de su propio proyecto web.

Aun así, no deberíamos esperar este nivel de detalle de todos los demás proveedores de la nube. Dado que Google cobra una prima por sus servicios, podría beneficiarse de un proveedor diferente que cueste menos pero que se adapte a su modelo específico de amenazas.

Datos en tránsito

Aquí es donde los datos viajan dentro del centro de datos del proveedor de la nube o fuera de sus límites, como cuando los carga desde su propia máquina.

Una vez más, no existe una forma contundente de proteger los datos en tránsito, por lo que veremos la implementación en la nube de Google.

El libro blanco a este respecto, cifrado en tránsito, establece tres medidas para asegurar los datos no estacionarios: autenticación, cifrado y comprobación de la integridad.

Dentro de su centro de datos, Google asegura los datos en tránsito mediante la autenticación en el punto final y la confirmación de integridad con cifrado opcional.

Aunque un usuario puede optar por medidas adicionales, Google confirma una seguridad de primer nivel en sus instalaciones con un acceso extremadamente supervisado concedido a unos pocos de sus empleados.

Fuera de sus límites físicos, Google adopta una política diferencial para sus propios servicios en la nube (como Google Drive) y cualquier aplicación del cliente alojada en su nube (como cualquier sitio web que se ejecute en su motor de computación).

En el primer caso, todo el tráfico pasa primero por el punto de control conocido como Google Front End (GFE) utilizando Transport Layer Security (TLS). Posteriormente, el tráfico recibe mitigación DDoS, equilibrio de carga entre los servidores y, finalmente, se dirige hacia el servicio en la nube de Google previsto.

En el segundo caso, la responsabilidad de garantizar la seguridad de los datos en tránsito recae principalmente en el propietario de la infraestructura, a menos que no esté utilizando otro servicio de Google (como su VPN en la nube) para la transferencia de datos.

Por lo general, se adopta TLS para asegurarse de que los datos no han sido manipulados en ruta. Se trata del mismo protocolo que se utiliza por defecto cuando se conecta a cualquier sitio web mediante HTTPS, simbolizado por el icono de un candado en la barra de URL.

Aunque se utiliza habitualmente en todos los navegadores web, también puede aplicarlo a otras aplicaciones como el correo electrónico, las llamadas de audio/vídeo, la mensajería instantánea, etc.

Sin embargo, para los estándares de encriptación más avanzados, existen las redes privadas virtuales que, de nuevo, proporcionan múltiples capas de seguridad con cifrados de encriptación avanzados como AES-256.

Pero implementar la criptografía en la nube por su cuenta es difícil, lo que nos lleva a…

#2. Cifrado como servicio

Aquí es donde los protocolos de seguridad por defecto de su plataforma en la nube son débiles o están ausentes para casos de uso específicos.

Una de las mejores soluciones, obviamente, es supervisarlo todo usted mismo y garantizar la seguridad de los datos a nivel empresarial. Pero eso es más fácil de decir que de hacer y le quita el enfoque sin complicaciones por el que alguien opta por la computación en nube.

Así que eso nos deja el uso de la encriptación como servicio (EAAS) como CloudHesive. De forma similar al uso de la computación en nube, esta vez, usted «toma prestado» el cifrado y no la CPU, la RAM, el almacenamiento, etc.

En función del proveedor de EAAS, puede disponer de cifrado para los datos en reposo y en tránsito.

Ventajas y desventajas de la criptografía en la nube

La ventaja más pronunciada es la seguridad. Practicar la criptografía en la nube garantiza que los datos de sus usuarios permanezcan alejados de los ciberdelincuentes.

Aunque la criptografía en la nube no puede detener todos los hackeos, se trata de poner de su parte y tener una justificación adecuada si las cosas van mal.

En cuanto a las desventajas, la primera es el coste y el tiempo que requiere actualizar el marco de seguridad existente. Además, hay poco que pueda ayudar si se pierde el acceso a las claves de encriptación mientras se autogestiona.

Y como se trata de una tecnología incipiente, encontrar un EAAS probado tampoco es fácil.

En conclusión, la mejor apuesta es utilizar un proveedor de servicios en la nube reputado y apostar por mecanismos criptográficos nativos.

Para terminar

Esperamos que esto le haya servido para hacerse una idea de la criptografía en la nube. En resumen, se trata de la seguridad de los datos relacionados con la nube, incluso cuando viajan fuera de ella.

La mayoría de las empresas de infraestructuras en la nube mejor valoradas, como Google Cloud, Amazon Web Services, etc., disponen de la seguridad adecuada para los casos de uso máximos. Aun así, no está de más repasar la jerga técnica antes de alojar sus aplicaciones de misión crítica con cualquiera.

PD: Consulte algunas soluciones de optimización de costes en la nube para AWS, Google Cloud, Azure, etc.