CVE (Common Vulnerabilities and Exposures) es una lista de información disponible públicamente para ayudar a los profesionales de la ciberseguridad y a las organizaciones a identificar fallos de seguridad conocidos.

Fue introducida en 1999 por la Corporación MITRE, una organización sin ánimo de lucro financiada por el gobierno de Estados Unidos. Sí, se trata de la misma corporación que está detrás de MITRE ATT&CK, un modelo de seguridad potencialmente mejor que la cibercadena asesina.

Se ha convertido en el estándar para toda la industria de la ciberseguridad en todo el mundo. Así, cualquiera que desee mantener al día sus estrategias de ciberseguridad o quiera proteger sus sistemas se remite al CVE.

¿Qué es el CVE?

El CVE es un catálogo de acceso público con información sobre vulnerabilidades y su posible gravedad para la seguridad.

No es una base de datos de vulnerabilidades, ya que no dispone de suficiente información técnica sobre las vulnerabilidades (como impacto, solución, etc.). Un CVE incluye información como la fecha, el número de referencia y una breve descripción de la vulnerabilidad.

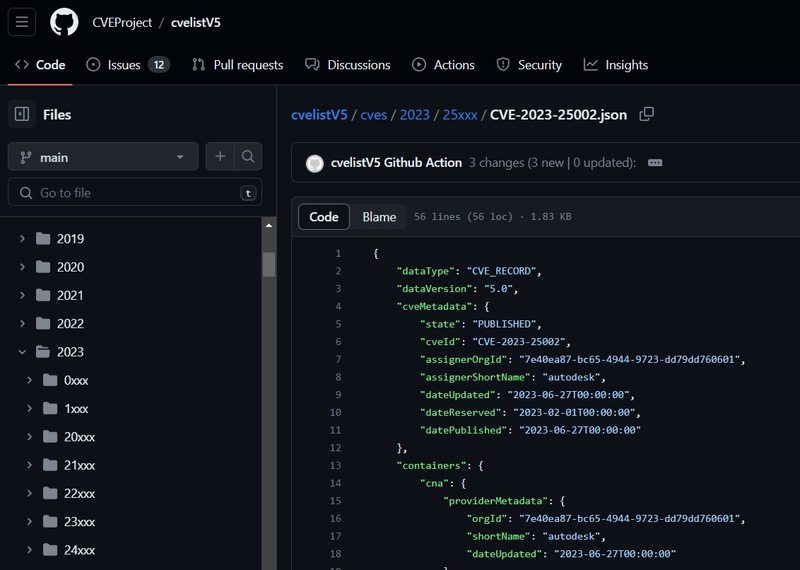

Todo el mundo en la industria de la ciberseguridad se refiere a CVE para mantener las estrategias actualizadas. Puede consultar la lista CVE mantenida en su página de GitHub para encontrar, buscar o descargar información relativa a una determinada CVE.

Es importante señalar que encontrar todo en la CVE es imposible. Todavía tiene que investigar, mantenerse al día de las noticias y estar atento a cada vulnerabilidad. Dicho esto, el CVE es un catálogo enorme y útil.

¿Por qué necesitamos el CVE?

Aunque CVE no lo es todo, ¿se imagina la ciberseguridad sin CVE?

CVE hace que la información sea accesible y clasifica las vulnerabilidades bajo un nombre común. Un experto en ciberseguridad puede empezar rápidamente a buscar una solución o defenderse de una amenaza comprobando los CVE asociados al software o al sistema.

En otras palabras, es una parte esencial del proceso de evaluación de riesgos de c iberseguridad, teniendo en cuenta que obtiene información precisa sobre los problemas de su software o sistema.

Objetivos de la CVE

El objetivo principal de CVE es colaborar y compartir conocimientos sobre vulnerabilidades y exposición para defendernos mejor.

Algunos de ellos son

- Permitir que todo el mundo comprenda/reconozca fácilmente las vulnerabilidades conocidas.

- Filtrar los fallos de seguridad por años.

- Facilitar el intercambio de conocimientos para gestionar mejor la ciberseguridad.

- Añadir más información a las bases de datos de vulnerabilidades y a las comparaciones de herramientas de seguridad.

Por supuesto, con un CVE, uno puede defender o resolver mejor los problemas en un producto u organización para proteger la información personal, y también añadir perspectivas para la ciencia forense digital cuando algo va mal.

Así se crea un CVE

Un CVE sólo puede ser asignado (o generado) por un socio del programa CVE.

El socio puede ser la Autoridad Numérica CVE (CNA) o tener un papel especificado en el programa CVE. Una CNA asigna ID a la vulnerabilidad, considerando que cumple unos criterios específicos, que exploraremos a medida que lea.

Estos socios del programa CVE pueden asignar y publicar los registros CVE. Algunos ejemplos son Microsoft, Red Hat y otras organizaciones de investigación o programas de recompensas por fallos.

Una vez que se encuentra una vulnerabilidad, la organización o el proveedor tiene que proporcionar la información requerida para que se considere añadirla como CVE. Los datos incluyen:

- Tipo de vulnerabilidad (inyección SQL, desbordamiento del búfer, etc.)

- Si el proveedor o el equipo del producto ha confirmado/reconocido la vulnerabilidad

- Tipo de ataque (físico, remoto, etc.)

- Impacto potencial de la vulnerabilidad

- Detalles de los componentes afectados por la vulnerabilidad

- Detalles sobre la vulnerabilidad

- Créditos a quien descubrió la vulnerabilidad (individuo/organización)

- Referencia pública a la vulnerabilidad

Al informar, toda esta información debe ser suministrada por el individuo o una organización.

Además, si no es una CNA y desea informar de la vulnerabilidad, puede enviarla directamente a CVE si la empresa del vendedor/producto no es una CNA.

Supongamos que el vendedor es una CNA en la lista de socios del Programa CVE. Tendrá que informar de la vulnerabilidad directamente a ellos en lugar de a CVE.

Sin embargo, antes de todo esto, debe asegurarse de que la vulnerabilidad cumple los requisitos mínimos antes de intentar informar de ella a nadie. El mínimo incluye que la vulnerabilidad no haya sido notificada anteriormente y que no se trate de un producto cubierto por el CNA (si la notifica a título individual).

Además, es diferente si la vulnerabilidad tiene una referencia pública en la web. Si no es así, aunque se acepte el CVE, aparecerá como «RESERVADO» hasta que proporcione una URL con información pública sobre él.

¿Qué es un CVSS?

El Sistema Común de Puntuación de Vulnerabilidades (CVSS) le permite conocer la gravedad (o el impacto) del fallo de seguridad notificado en el CVE. El CVSS no está gestionado por la misma organización responsable de los CVE.

Es propiedad y está gestionado por otra organización sin ánimo de lucro con sede en Estados Unidos, FIRST.org.

CVSS tiene una especificación particular de cómo se calculan las métricas, y evoluciona constantemente para mantenerse al día con las complejidades de las vulnerabilidades. Al escribir esto, CVSS 3.1 es la última especificación a la que todo el mundo se refiere.

Aunque el sistema de numeración de puntuación de 0 a 10 es tan sencillo como parece, tiene tres grupos de métricas.

La puntuación base es la gravedad de la vulnerabilidad. Luego, una puntuación temporal cambia con el tiempo debido a las interacciones externas con la vulnerabilidad. Por último, hay una puntuación ambiental específica de su impacto en una organización concreta afectada por la CVE.

La métrica base también se denomina componente de «vulnerabilidad«. Considera cómo se explota una vulnerabilidad y qué la hace más eficaz. Cosas como el medio de explotación (remoto/local), las condiciones externas, el nivel de privilegios, la interacción del usuario y a qué afecta.

La métrica temporal cambia con las condiciones y el tiempo, ya que tiene en cuenta si el código para explotar la vulnerabilidad está disponible públicamente o si la vulnerabilidad no está parcheada. También tiene en cuenta si la vulnerabilidad tiene detalles junto con el informe.

A veces, no se conoce la causa raíz de una vulnerabilidad. En tales casos, la puntuación es más baja, y si todos los detalles asociados a la CVE son específicos, la puntuación es más alta.

En última instancia, la métrica ambiental es específica para el proveedor o la organización afectados. Considera el impacto de la vulnerabilidad, el activo afectado y la medida del impacto que tendrá en la disponibilidad, confidencialidad e integridad.

También puede denominarse «métrica debase modificada» porque considera los mismos factores pero sólo para una organización específica.

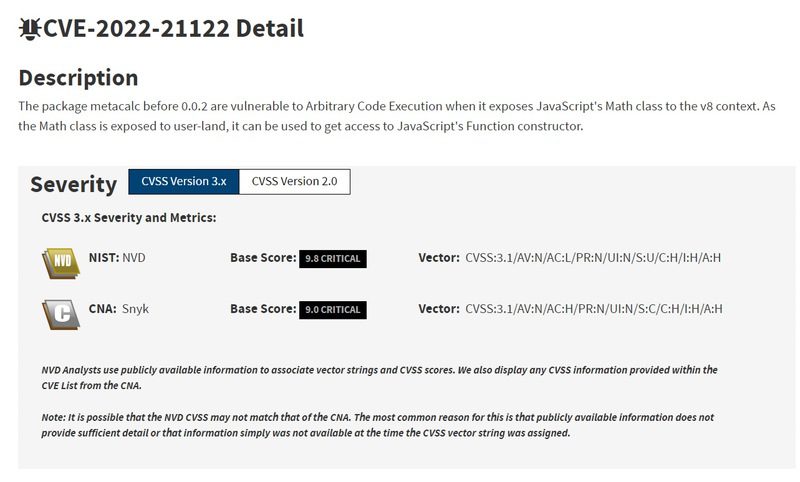

Este es el aspecto que tiene en la Base de Datos Nacional de Vulnerabilidades (NVD) para los CVE:

La mayoría de las veces vemos la puntuación base en todas las bases de datos. Puede o no encontrar las otras puntuaciones en cualquiera de las bases de datos de vulnerabilidades.

El rango del grupo de puntuación base tiene este aspecto

- 0 → Ninguno

- 0.1-3,9 → Baja

- 4.0-6,9 → Media

- 7.0-8,9 → Alta

- 9.0-10,0 → Crítico

Cuanto más alta es la puntuación, más grave es.

Por lo tanto, si una CVE incluye una puntuación base más alta, debe ser tratada como una prioridad para encontrar una solución o defenderse contra ella.

¿Cómo se calculan las puntuaciones?

Hay varios aspectos de una vulnerabilidad, como si influye en la disponibilidad e integridad de los datos o en los privilegios necesarios para explotarla.

Para la métrica básica, la puntuación CVSS, los factores incluyen:

- Vector de ataque (local/físico, red, etc.)

- Complejidad del ataque

- Privilegio requerido

- Impacto en la confidencialidad

- Impacto en la integridad

- Interacción con el usuario

- Alcance

- Impacto en la disponibilidad

El cálculo se basa en una ecuación especificada por FIRST.org, la organización responsable del CVSS.

No es tan sencillo como mencionar una fórmula; existen subfórmulas, y debe consultar su documento oficial de especificaciones para calcular una puntuación:

ISS = 1 – [(1-Confidencialidad) x (1 – Integridad) x (1 – Disponibilidad)]

ISS, es la Subpuntuación de Impacto. El resto de las métricas de la fórmula tienen un valor constante determinado, como se indica a continuación:

Confidencialidad/Integridad/Disponibilidad → Alta (0,56) | Baja (0,22) | Ninguna (0)

Si esto le parece complejo, también puede utilizar la Calculadora NVD para generar puntuaciones de todos los grupos de métricas sin preocuparse de cómo se calcula.

Top CVE Listings

Las CVE más importantes (o populares) de las que se informa no son necesariamente las que tienen la puntuación CVSS más alta.

De vez en cuando, una CVE puede afectar a montones de software y organizaciones que lo utilicen, y eso la convierte en algo a tener más en cuenta.

Por ejemplo, CVE-2021-41617 es una vulnerabilidad que permite la escalada de privilegios en OpenSSH. Aunque se informó de ella en 2021, también se ha actualizado recientemente.

No hay que olvidar la vulnerabilidad Log4j de Apache(CVE-2021-44228) que tenía preocupada a toda la industria y animó a organismos de seguridad como CISA a emitir directrices públicas al respecto.

Puede peinar las bases de datos de vulnerabilidades para filtrar las principales CVE que le parezcan preocupantes. Pero no existe una clasificación específica para filtrar los principales CVE.

CVE y CVSS: colaboración para una mejor ciberseguridad

Aunque el propósito de CVE y CVSS difiere, ambos ayudan al mundo de la ciberseguridad a mejorar las defensas.

Los CVE ayudan a los desarrolladores y a los expertos en ciberseguridad a conocer las vulnerabilidades asociadas a un producto o sistema.

Por otro lado, el CVSS hace que la información sea más significativa al decirnos lo vital que es el informe CVE y su prioridad para la organización/proveedor.

Puede consultar la Base de Datos Nacional de Vulnerabilidades o Vuldb como ejemplo de ello.

Base de datos nacional sobre vulnerabilidad

La Base de Datos Nacional de Vulnerabilidades (NVD) es una base de datos respaldada por el gobierno estadounidense y mantenida por el Instituto Nacional de Estándares y Tecnología (NIST).

Cuando visite el sitio web, podrá consultar todas las vulnerabilidades conocidas en el mundo de la ciberseguridad y comprobar las últimas de las que se ha informado. Obtendrá todos los detalles necesarios de la vulnerabilidad, incluidos el CVE, el CVSS (según las últimas especificaciones), la hora de notificación y la fecha de publicación.

VulDB

VulDB es una base de datos de vulnerabilidades que ofrece acceso limitado a la información más reciente de forma gratuita.

Ofrece una suscripción premium para obtener un mejor conocimiento de la vulnerabilidad. Los usuarios que necesiten asistencia, detalles técnicos, cobertura, inteligencia sobre amenazas y mucho más pueden optar por la suscripción de pago.

Por otro lado, un aviso de seguridad puede enumerar los CVE según su CVSS para resaltar la importancia o reflejar su orden de prioridad.

Por ejemplo

- Los avisos de seguridadde Ubuntu: Describen la vulnerabilidad y los paquetes afectados junto con los CVE asociados

- Boletín de seguridad de Android: Enumera el producto afectado junto con los CVE

En algunos casos, como Microsoft, debe inscribirse para recibir notificaciones de seguridad y estar al día de las últimas novedades.

Intrínsecamente, ambos no tienen ninguna limitación. Sin embargo, no le ofrecen la imagen completa de una vulnerabilidad. Todavía tiene que investigar y aprender más sobre el CVE notificado utilizando una base de datos de vulnerabilidades y evaluar el producto o sistema para ver cómo se puede solucionar o defender.

No hay que olvidar que CVE y CVSS pueden resultar inútiles para los usuarios finales. En su lugar, debería centrarse en los aspectos básicos de la ciberseguridad.

FAQ

CVE es una lista de fallos de seguridad conocidos y algunos datos asociados como la fecha en que se descubrieron, una breve descripción y el proveedor relacionado con ellos. CVSS es un sistema de puntuación que ayuda a los expertos en ciberseguridad a conocer el impacto de un CVE.

Ambos están gestionados por diferentes organizaciones sin ánimo de lucro con sede en Estados Unidos, pero se complementan en todo tipo de casos de uso para ayudar a mejorar el estado de la ciberseguridad.

Para terminar

Necesitamos mucha información para las estrategias de ciberseguridad. A veces, puede resultar abrumador.

Sin embargo, hacer referencia a los estándares CVE y CVSS hace que las cosas sean más sencillas.

CVE y CVSS son cosas esenciales a tener en cuenta, y allanaron el camino para mejorar las bases de datos de vulnerabilidades. Además, hacen que la información sobre fallos de seguridad sea accesible y fácil de entender. Necesita ambas para ganar el juego de la ciberseguridad.

También puede explorar algunos de los mejores software de gestión de vulnerabilidades para proteger sus sistemas contra las amenazas a la seguridad y mantener sus datos seguros.