Evalúe los fallos de seguridad de su centro de datos antes de que lo hagan los malos

Una de las muchas noticias que escuchamos en la actual era digital es un ciberataque. Perturba el negocio, daña la reputación y hace cundir el pánico entre los usuarios finales.

¿Cómo puede asegurarse de que su infraestructura de red es capaz de mitigar los ciberataques?

Atrás quedaron los días en los que usted confiaba en los resultados anuales o trimestrales de las pruebas de penetración. En la era actual, necesita una simulación automatizada de ataques de intrusión (BAS), un escaneado continuo de activos y, por supuesto, protección.

Gracias a las siguientes herramientas, que le permiten simular el ataque real contra su centro de datos para que pueda revisar los resultados y tomar medidas. Lo mejor es que algunas de las herramientas le permiten automatizar la acción.

¿Listo para prepararse para lo peor?

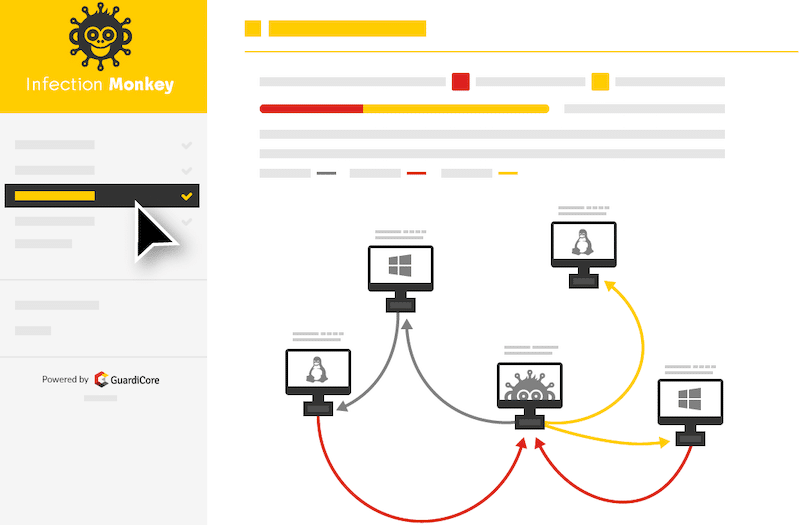

Infection Monkey

¿Está ejecutando su aplicación en la nube? Utilice Infection Monkey para probar su infraestructura que se ejecuta en Google Cloud, AWS, Azure o en sus instalaciones.

Infection Monkey es una herramienta de código abierto que puede instalarse en Windows, Debian y Docker.

Puede ejecutar una simulación automática de ataque para el robo de credenciales, mala configuración, activos comprometidos, etc. Algunas de las características dignas de mención.

- Simulación de ataque no intrusiva, por lo que no afecta a las operaciones de su red.

- Informe de auditoría exhaustivo con una recomendación procesable para endurecer los servidores web u otras infraestructuras

- Baja huella de CPU y memoria

- Visualice la red y el mapa de atacantes

Si usted es un CISO o del equipo de seguridad, entonces le encantará el informe. Es GRATUITO, así que pruébelo hoy mismo.

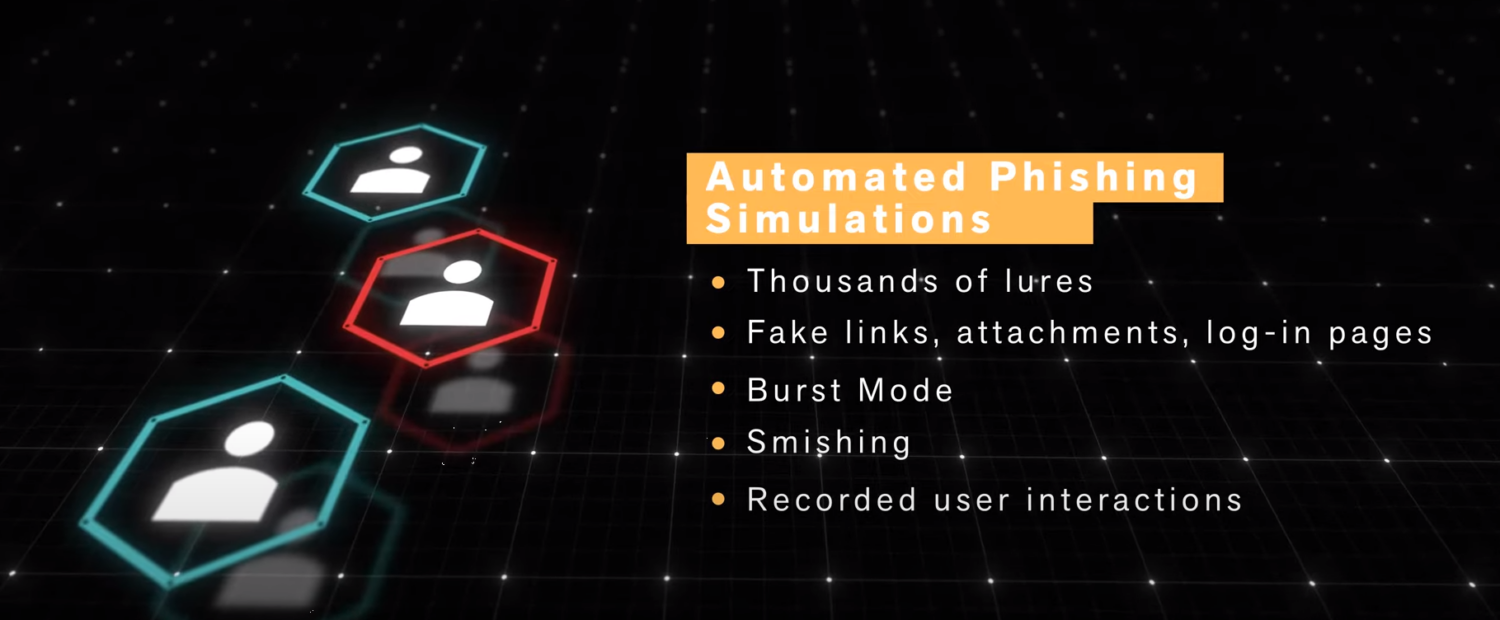

SafeTitan

SafeTitan ofrece formación sobre concienciación en seguridad humana. Gestiona automáticamente la formación en seguridad basándose en desencadenantes de comportamiento. Proporciona una concienciación de intervención en tiempo real con una eficacia probada.

Este producto SaaS puede desplegarse fácilmente. SafeTitan ofrece formación conductual a empleados individuales en su momento exacto de necesidad que contribuye a un cambio de conducta positivo.

Características clave

- Ofrece formación contextual en tiempo real – sólo disponible en SafeTitan

- Miles de plantillas para la simulación automatizada de ataques de phishing

- Programa de formación gamificado e interactivo con pruebas cortas

- Informes inteligentes de nivel empresarial para una visión organizativa de 360

- Soporte de integración para Microsoft 365, ADFS, Google Workspace, SSO

- Evaluación de los conocimientos cibernéticos sobre las mejores prácticas de seguridad y cumplimiento

- Garantiza el cumplimiento de las normas ISO, GDPR, HIPAA, PCI, EU NIS y Cyber Essentials

- Simulaciones de phishing ilimitadas

- Pruebas ilimitadas de evaluación de conocimientos cibernéticos

Si está listo para maximizar su capacidad de proteger su empresa y a sus empleados para minimizar los incidentes de seguridad y los costes relacionados, reserve una demostración hoy mismo.

NeSSi2

NeSSi2 es un código abierto, impulsado por el marco JIAC. NeSSi significa Simulador de Seguridad de Red, así que puede adivinar lo que hace. Se centra principalmente en probar algoritmos de detección de intrusiones, análisis de redes, ataques automatizados basados en perfiles, etc.

Requiere Java SE 7 y MySQL para configurarse y ejecutarse.

CALDERA

Una herramienta de emulación de adversarios. CALDERA sólo es compatible con la red de dominios de Windows.

Aprovecha el modelo ATT&CK para probar y replicar el comportamiento.

Como alternativa, también puede probar Metta de Uber.

AttackIQ

AttackIQ es una de las populares plataformas escalables de validación de seguridad para reforzar la seguridad de su centro de datos. Es un sistema ofensivo-defensivo para ayudar a los ingenieros de operaciones de seguridad a ejercitar las capacidades del equipo rojo.

La plataforma está integrada con un marco vital – MITRE ATT&CK. Algunas de sus otras características son

- Desarrollado por el equipo de investigación AttackIQ y líder en seguridad de la industria

- Personalice el escenario de ataque para imitar las amenazas del mundo real

- Automatice los ataques y reciba informes continuos sobre el estado de la seguridad

- Agentes ligeros

- Funciona en un sistema operativo primario y se integra bien con la infraestructura existente

Ofrecen dos semanas de prueba GRATUITA para probar su plataforma. Pruébela para comprobar el estado de su infraestructura.

Scythe

Sepa en qué punto se encuentra su organización en cuanto a exposición a riesgos de seguridad. La plataforma Scythe tiene un flujo de trabajo potente y fácil de usar para crear y lanzar una campaña contra las ciberamenazas en el mundo real. Con la ayuda de los datos, puede analizar sus puntos finales de seguridad en tiempo real.

Scythe se ofrece como modelo SaaS o en las instalaciones. Tanto si es un equipo rojo, azul o púrpura, se adapta a todos.

Si está interesado en aprender la actividad del equipo rojo, consulte este curso en línea.

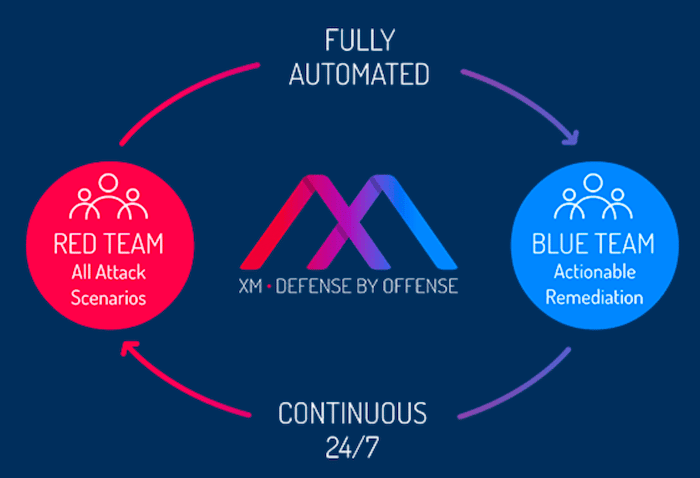

XM Cyber

XM Cyber ofrece una solución automatizada de simulación de amenazas persistentes avanzadas (APT). Adelántese al atacante.

Puede seleccionar el objetivo a ejecutar y configurar ataques en curso y recibir un informe de remediación priorizado: algunos aspectos destacados de la herramienta.

- Personalice el escenario de ataque en función de sus necesidades

- Visualice la ruta del ataque

- Métodos de ataque actualizados

- Recomendación de mejores prácticas y políticas

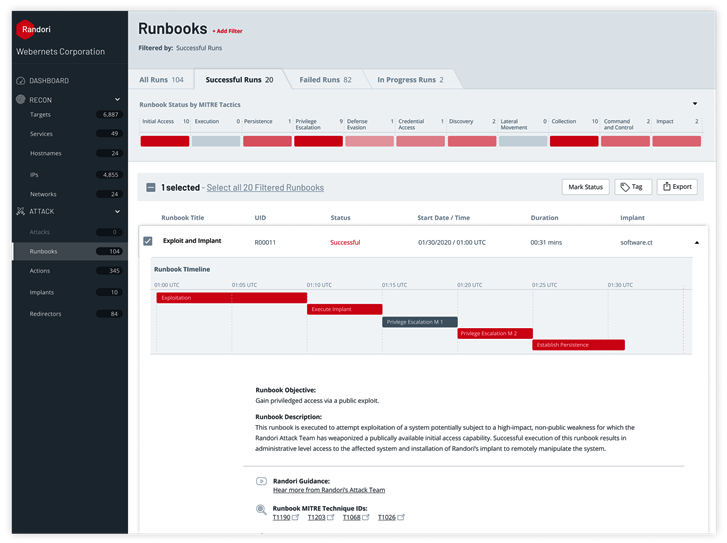

Randori

Randori es una plataforma fiable y automatizada de ciberataque de equipo rojo para probar la eficacia de los sistemas de seguridad en la prevención de ataques. Puede generar y lanzar exploits y ataques reales de la misma forma que lo haría un atacante pero de forma segura.

La plataforma tiene ventajas como;

- Evaluar soluciones de seguridad completas e identificar puntos débiles.

- Proporcionar una visión de cómo vería un ataque los activos de la organización.

- Permite a los equipos simular ataques reales de forma segura hacia los sistemas informáticos de la organización.

- Proporciona análisis de objetivos de ataque en tiempo real

- Le permite probar las defensas, identificar los puntos débiles y dejar de asumir que está seguro.

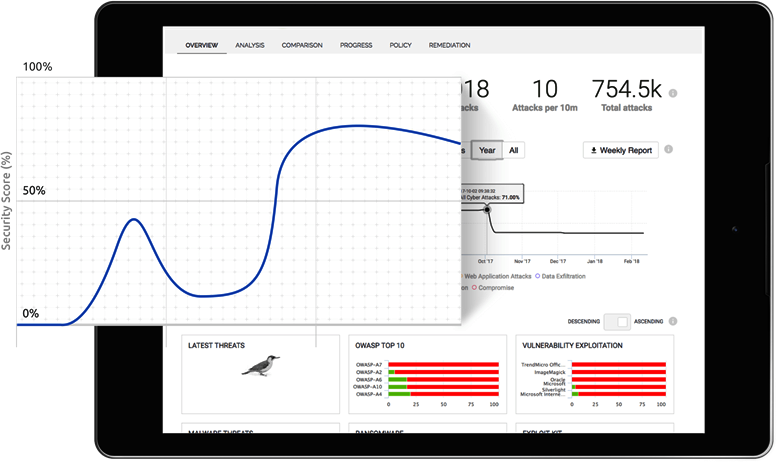

Picus

Picus es una solución de seguridad y gestión de riesgos que le permite evaluar, medir y mitigar las vulnerabilidades de forma continua, lo que permite a su organización ir por delante de los ciberdelincuentes. Con un panel de control fácil de configurar y utilizar, la plataforma de simulación de ataques y brechas de seguridad Picus proporciona ataques reales para poner a prueba sus defensas y determinar si ofrecen la protección adecuada.

Cuenta con ventajas como

- Amplia base de datos de amenazas y medidas de protección correspondientes

- Identificación en tiempo real de las capas de seguridad tanto débiles como fuertes, – lo que permite a los equipos identificar y abordar rápidamente las lagunas de seguridad.

- Pone a punto y maximiza las complejas tecnologías de seguridad

- Permite identificar rápidamente las vulnerabilidades y sugiere las medidas de mitigación óptimas para reducir los riesgos.

- Proporciona visibilidad en tiempo real de la preparación de una organización ante los ataques a la seguridad y de su capacidad para abordar los puntos débiles.

Conclusión

Gestionar el riesgo de seguridad informática de una organización es todo un reto, y espero que las herramientas anteriores le ayuden a implantar un control de primera clase para reducir la exposición al riesgo. La mayoría de las herramientas enumeradas ofrecen una versión de prueba gratuita, así que lo mejor es que pruebe a ver cómo funcionan y se decante por la que más le guste.