Los activos más valiosos de una empresa son también los más difíciles de proteger.

Hablamos de los datos, la sustancia esencial que mantiene vivo el sistema nervioso de toda empresa. Afortunadamente, existe toda una industria dedicada exclusivamente a ayudar a las empresas a evitar la pérdida de datos. Esta industria está liderada por un puñado de proveedores que ofrecen una tecnología conocida como Prevención de Pérdida de Datos, o DLP para abreviar.

Las tecnologías DLP realizan dos funciones básicas.

- Identificar los datos sensibles que deben protegerse

- Impedir la pérdida de dichos datos

Los tipos de datos que protegen pueden dividirse en tres grupos principales:

- Datos en uso

- Datos en movimiento

- Datos en reposo

Los datos en uso se refieren a los datos activos, normalmente los que residen en la RAM, las memorias caché o los registros de la CPU.

Los datos en movimiento se refieren a los datos que viajan a través de una red, ya sea una red interna y segura o una red pública no segura (Internet, red telefónica, etc.).

Y los datos en reposo se refieren a los datos que están en un estado inactivo, ya sea almacenados en una base de datos, un sistema de archivos o una infraestructura de almacenamiento.

En términos de capacidad de cobertura, las soluciones de DLP pueden clasificarse en dos categorías.

- DLP empresarial o EDLP

- DLP integrada o IDLP

Las soluciones que entran en la categoría EDLP son las que cubren todo el espectro de vectores de fuga. Por el contrario, las soluciones IDLP se centran en un único protocolo o en uno solo de los tres tipos de datos mencionados anteriormente. Algunos ejemplos de soluciones IDLP son la seguridad web, el cifrado del correo electrónico y el control de dispositivos.

¿Qué se puede esperar de una gran solución DLP?

No existe una solución única para todo en DLP. La solución adecuada para cada necesidad depende de muchos factores. Entre ellos, el tamaño y el presupuesto de la organización, los tipos de datos sensibles, la infraestructura de red y los requisitos técnicos, entre otros. Determinar cuál es la mejor solución para su empresa requiere esfuerzo e investigación, a fin de determinar qué elegir entre enfoques de DLP, métodos de detección y arquitecturas de solución.

Después de investigar y analizar sus requisitos, su solución de DLP ideal debe proporcionar el equilibrio óptimo de estos aspectos:

- Cobertura integral: Los componentes de la DLP deben cubrir la puerta de enlace de la red para supervisar todo el tráfico saliente y bloquear las fugas en forma de correos electrónicos y tráfico web/FTP. También deben cubrir los datos almacenados en todos los recursos de almacenamiento de la empresa y todos los puntos finales, para evitar pérdidas en los datos en uso.

- Consola de gestión única: La gestión de la solución de DLP requiere esfuerzo y tiempo dedicados a la configuración/mantenimiento del sistema, la creación/gestión de políticas, la elaboración de informes, la gestión/triage de incidentes, la detección/mitigación temprana de riesgos y la correlación de eventos. El soporte de estas áreas requiere una única consola de gestión. De lo contrario, puede introducir riesgos innecesarios.

- Gestión de incidentes para el cumplimiento: Cuando se produce un incidente de pérdida de datos, su gestión adecuada es crucial. Hay que ser consciente de que la pérdida de datos es inevitable, pero la diferencia entre una costosa multa y un tirón de orejas puede estar en la forma en que se gestiona un incidente de pérdida de datos.

- Precisión del método de detección: Por último, pero no por ello menos importante, este aspecto de una solución de DLP separa las buenas soluciones de las malas. Las tecnologías de DLP dependen de un conjunto reducido de métodos de detección cuando llega el momento de identificar datos sensibles. La concordancia de patrones, mediante expresiones regulares, es el método de detección más utilizado. Sin embargo, este método es muy impreciso, lo que da lugar a largas colas de falsos positivos. Las buenas tecnologías de DLP deberían añadir otros métodos de detección a la tradicional concordancia de patrones para mejorar la precisión.

Principales enfoques de la DLP

Cuando las soluciones de DLP empezaron a despuntar, todos los proveedores enfocaban la DLP con conjuntos de componentes diseñados para cubrir la infraestructura de la empresa. Hoy en día, la situación ha cambiado y no todos los vendedores utilizan el mismo enfoque. Estos enfoques se dividen en dos categorías principales.

- DLP tradicional

- DLP de agente

La DLP tradicional la ofrecen algunos de los proveedores del mercado, como Forcepoint, McAfee y Symantec. El enfoque tradicional que ofrecen estos proveedores es también múltiple: proporciona cobertura en la puerta de enlace de la red, en la infraestructura de almacenamiento, en los puntos finales y en la nube. Este enfoque tuvo el éxito suficiente para perfilar el mercado actual de la DLP y fue el primero en hacerse con una parte importante de la cuota de mercado.

El segundo enfoque de la DLP se denomina DLP de agente, o ADLP. Utiliza agentes de punto final a nivel de núcleo que supervisan toda la actividad del usuario y del sistema. Por eso, las soluciones que se ajustan a este enfoque también se conocen como soluciones de DLP de punto final.

No es fácil determinar qué enfoque es el mejor para los requisitos de una organización. Depende en gran medida de los tipos de datos que deban protegerse, del sector en el que opere la organización y de las razones para proteger los datos. Por ejemplo, las organizaciones de los sectores sanitario y financiero se ven obligadas a utilizar la DLP para cumplir la normativa. Para estas empresas, una solución de DLP tiene que detectar información personal y sanitaria a través de distintos canales y en muchas formas diferentes.

Por otro lado, si una empresa necesita la DLP para la protección de la propiedad intelectual, la solución de DLP a aplicar requeriría métodos de detección más especializados. Además, la detección y protección precisas de los datos sensibles son mucho más difíciles de conseguir. No todas las soluciones de DLP tradicionales van a proporcionar las herramientas adecuadas para este trabajo.

Arquitectura de la DLP: cómo sobrevivir a la complejidad de la solución

Las tecnologías de DLP son sofisticadas. Requieren aportaciones de muchas áreas dispares: web, correo electrónico, bases de datos, redes, seguridad, infraestructura, almacenamiento, etc. Además, el impacto de una solución de DLP podría llegar a áreas ajenas a TI, como la jurídica, RRHH, gestión de riesgos, etc. Para hacerlo aún más complejo, las soluciones de DLP suelen ser muy difíciles de implantar, configurar y gestionar.

Las soluciones de DLP tradicionales añaden aún más complejidad a la receta. Requieren múltiples dispositivos y software para ejecutar la solución completa. Entre ellos pueden figurar aparatos (virtuales o reales) y servidores.

La arquitectura de red de la organización debe integrar esos dispositivos, y esta integración tiene que incluir la inspección del tráfico de red saliente, el bloqueo del correo electrónico, etc. Una vez realizada la integración, surge otro nivel de complejidad, la gestión, que depende de cada proveedor.

Las soluciones DLP de agente suelen ser menos complejas que las tradicionales, principalmente porque requieren poca o ninguna integración en la red. Sin embargo, estas soluciones interactúan con el sistema operativo a nivel del núcleo. Por lo tanto, se requiere un ajuste ampliado para evitar conflictos con el SO y otras aplicaciones.

Desglose de proveedores de DLP:

Acronis DeviceLock

La prevención frente a la pérdida de datos de AcronisDeviceLock proporciona una solución integral para puntos finales protegiendo sus datos confidenciales al tiempo que comprueba las operaciones de información. No tiene por qué perder sus datos necesarios por culpa de intrusos malintencionados o negligencia de los empleados; evite la fuga de datos bloqueando los intentos no autorizados de transferir datos o acceder a otros archivos.

Obtenga información sobre la protección de datos, sus flujos y el comportamiento de los usuarios y reduzca la complejidad de la protección de datos y los tiempos de elaboración de informes. Cumpla los reglamentos y normas de seguridad informática y reduzca los riesgos de fuga de información gestionando y aplicando las políticas de uso de datos.

Disfrute de actualizaciones sin interrupciones y de una integración nativa junto con las políticas de grupo. Acronis DeviceLock ofrece consolas de gestión centralizadas según los requisitos de su empresa. Le permite supervisar la actividad de los usuarios, recopilar registros, utilizar herramientas de generación de informes, ver los registros y obtener una arquitectura modular para controlar el TCO (coste total de propiedad).

Permita las operaciones necesarias para sus procesos empresariales y minimice las amenazas internas. Acronis DeviceLock ofrece soluciones como Microsft RDS, Citrix XenApp, Citrix XenDesktop, VMware Workstation Player, Windows Virtual PC, Oracle VM VirtualBox, VMware Workstation y VMware Horizon view. También puede controlar la sombra de datos, las alertas, el registro, el contexto y el contenido.

Regístrese para obtener una prueba GRATUITA de 30 días.

ManageEngine

ManageEngineDevice Control Plus protege sus datos de las amenazas permitiéndole asignar controles de acceso basados en roles para los dispositivos, protegerlos de los ataques de malware y analizar los dispositivos.

El uso de dispositivos extraíbles como los USB tiende a causar pérdidas de datos, pero no sólo eso; existen muchos otros problemas. Además, Device Control Plus protege sus datos bloqueando el acceso no autorizado a los dispositivos. Siga políticas sencillas como establecer el acceso de sólo lectura, bloquear a los usuarios para que no copien los archivos de los dispositivos extraíbles y mucho más.

Puede establecer restricciones al tipo y tamaño de los archivos en función de los datos que maneje su empresa. Además, garantice la protección de los datos en tiempo real permitiendo una transferencia limitada de los mismos. Identificar y eliminar los dispositivos maliciosos es una tarea compleja; cree una lista de dispositivos en la que pueda confiar. Garantizará que ningún dispositivo pueda acceder a los puntos finales a menos que esté autorizado.

Realice un seguimiento de quién utiliza el dispositivo en cada punto final con informes y auditorías para supervisar los intentos de pirateo. La herramienta también ofrece alertas instantáneas si se produce algún acceso no autorizado. Descargue el software y realice una prueba GRATUITA de 30 días con las funciones.

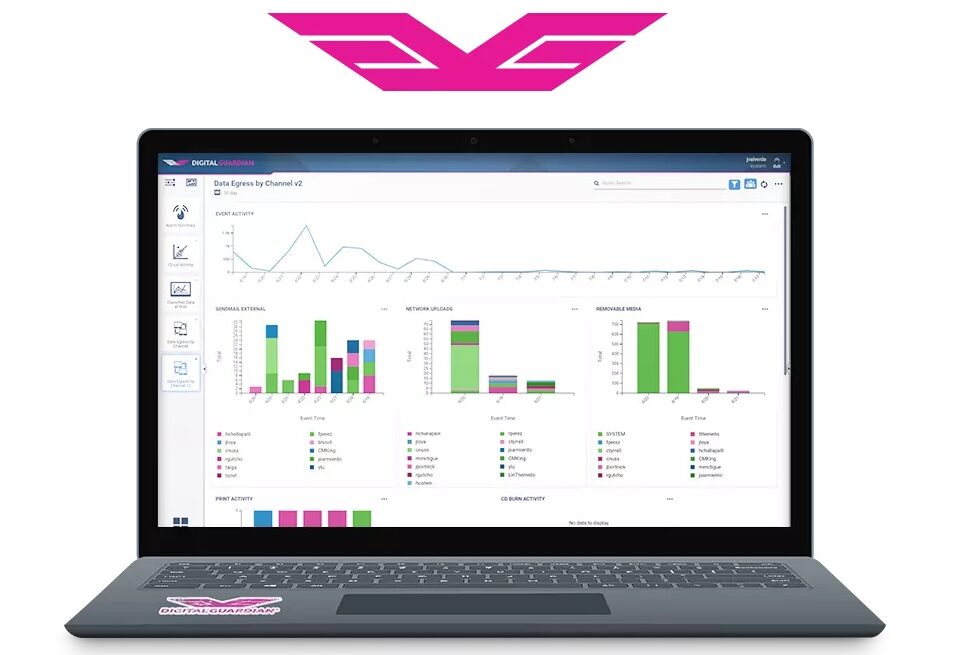

Guardián Digital

DigitalGuardian nació en 2003 como Verdasys, con el objetivo de proporcionar tecnología para evitar el robo de propiedad intelectual. Su primer producto fue un agente de punto final capaz de monitorizar toda la actividad del usuario y del sistema.

Además de supervisar las actividades ilegales, la solución también registra las actividades aparentemente benignas, con el fin de detectar acciones sospechosas. El informe de registro puede analizarse para detectar eventos que las soluciones TDLP no son capaces de capturar.

DG adquirió Code Green Networks para complementar su solución ADLP con herramientas DLP tradicionales. Sin embargo, existe poca integración entre las soluciones ADLP y TDLP de DG. Incluso se venden por separado.

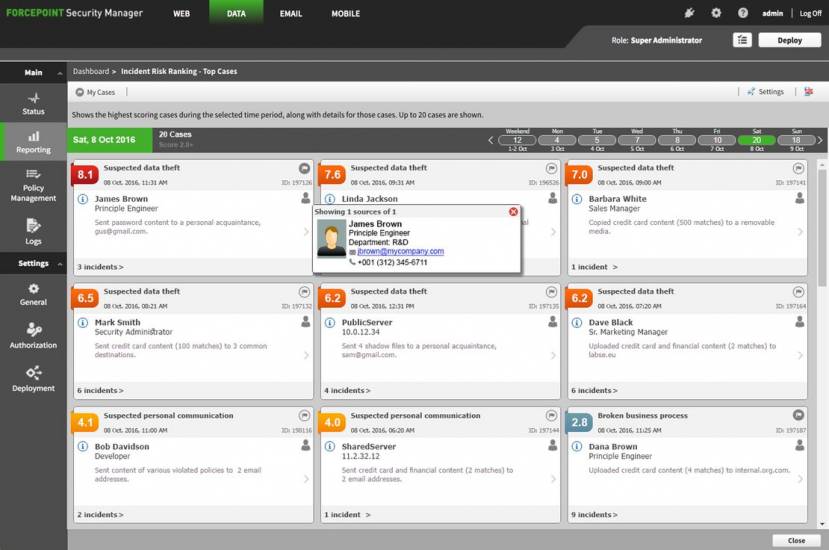

Forcepoint

Forcepoint ocupa una posición privilegiada en el «cuadrante mágico» de Gartner de proveedores de TDLP. Su plataforma de seguridad incluye un conjunto de productos para el filtrado de URL, el correo electrónico y la seguridad web. Estas herramientas se complementan con algunas soluciones de terceros de renombre: SureView Insider Threat Technology, Stonesoft NGFW de McAfee y Skyfence CASB de Imperva.

La arquitectura de la solución de Forcepoint es sencilla, en comparación con otras soluciones. Incluye servidores para la gestión, la supervisión de los datos y del tráfico de red, y el bloqueo del correo electrónico/supervisión del tráfico web. La solución es fácil de usar, e incluye muchas políticas, categorizadas por país, industria, etc.

Algunas características hacen que la solución DLP de Forcepoint sea única. Por ejemplo, la capacidad OCR para detectar datos sensibles en archivos de imagen. O la clasificación de riesgos de incidentes, para permitir a los administradores del sistema ver qué incidentes deben revisarse en primer lugar.

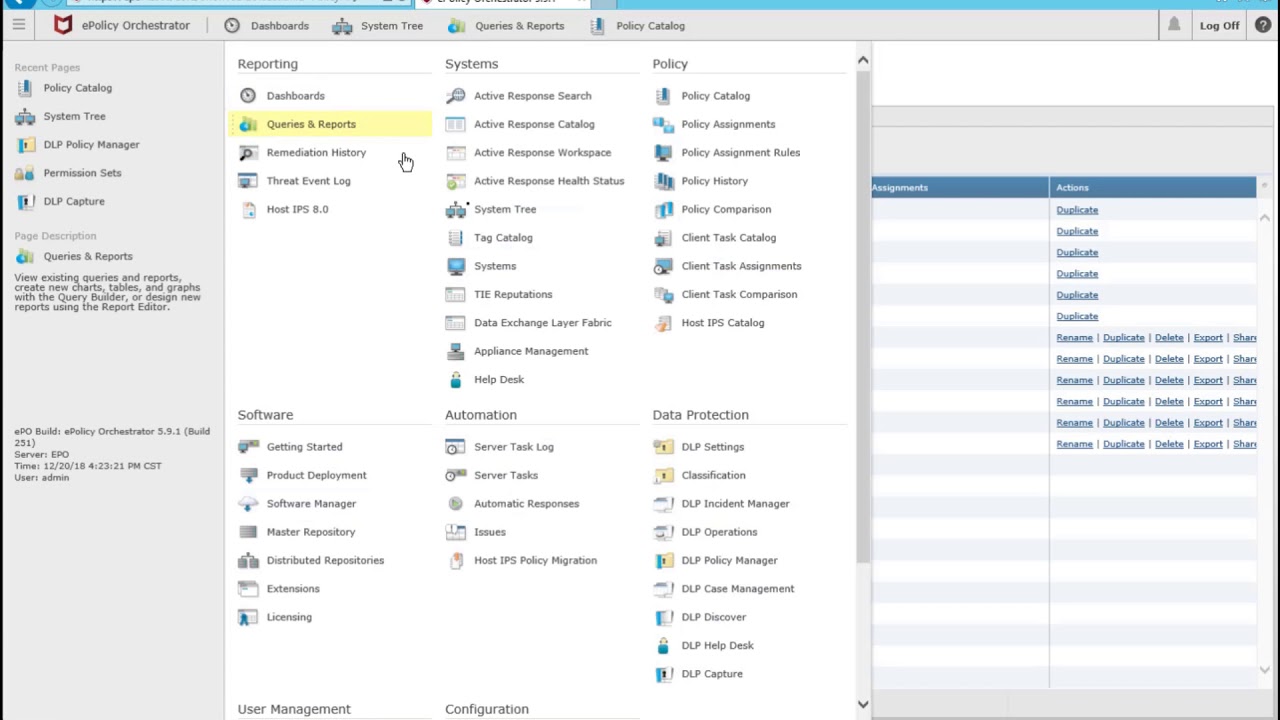

McAfee

Desde su adquisición por Intel, McAfee no invirtió demasiado en su oferta de DLP. Por ello, los productos no recibieron muchas actualizaciones y perdieron terreno frente a los productos DLP de la competencia. Algunos años después, Intel escindió su división de seguridad y McAfee volvió a ser una empresa autónoma. Después de eso, su línea de productos de DLP recibió algunas actualizaciones necesarias.

La solución DLP de McAfee se compone de tres partes principales, que abarcan

- Red

- Descubrimiento

- Endpoint

Un componente es bastante único entre otras ofertas de DLP: El McAfee DLP Monitor. Este componente permite la captura de datos de incidentes disparados por infracciones de directivas, junto con todo el tráfico de red. De este modo, el componente permite revisar la mayoría de los datos y puede descubrir incidentes que de otro modo podrían pasar desapercibidos.

EPolicy Orchestrator de McAfee se encarga de la mayor parte de la gestión de la solución DLP. Pero todavía hay algunas tareas de gestión que deben realizarse fuera del Orchestrator. La empresa aún tiene que integrar plenamente su oferta de DLP. Aún no se sabe si se hará en el futuro.

Symantec

Symantec es el líder indiscutible en el campo de las soluciones DLP, gracias a las continuas innovaciones que aplica a su cartera de productos. La empresa cuenta con la mayor base instalada de todos los proveedores de DLP. La solución tiene un enfoque modular, con un componente de software diferente necesario para cada función. La lista de componentes es bastante impresionante, incluyendo Network Prevent para Web, Network Prevent para Email, Network Monitor, Endpoint Prevent, Data Insight, Endpoint Discover, etc.

En particular, el exclusivo componente Data Insight proporciona visibilidad del uso, la propiedad y los permisos de acceso a los datos no estructurados. Esta ventaja le permite competir con productos fuera del ámbito de la DLP, proporcionando un valor añadido a las organizaciones que puedan aprovechar esta capacidad.

La DLP de Symantec puede personalizarse de muy diversas formas. Casi todas las funciones tienen sus configuraciones, lo que proporciona un alto nivel de ajuste de las políticas. Sin embargo, esta ventaja se produce a costa de una mayor complejidad. Es probablemente el más complejo del mercado, y puede requerir bastantes horas de despliegue y asistencia.

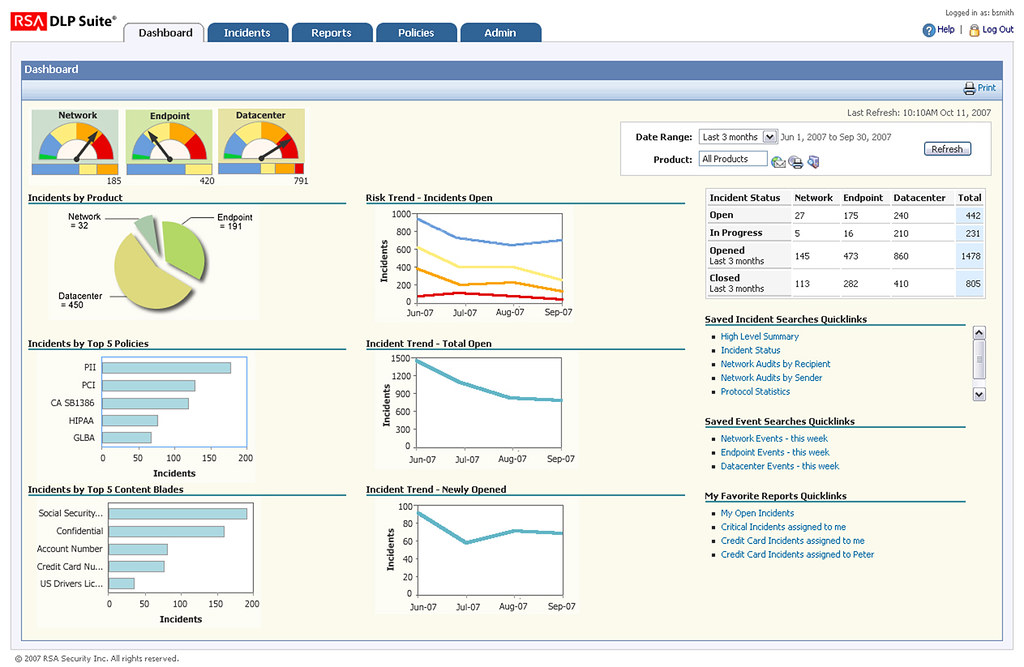

RSA

La solución DLP de EMC, RSA Data Loss Prevention, le permite descubrir y supervisar el flujo de datos confidenciales, como IP corporativa, tarjetas de crédito de clientes, etc. La solución ayuda a educar a los usuarios finales y a aplicar controles en el correo electrónico, la web, los teléfonos, etc., para reducir los riesgos de comprometer datos críticos.

RSA Data Loss Prevention se diferencia por ofrecer una cobertura completa, integración de plataformas y automatización del flujo de trabajo. Ofrece una combinación de clasificación de contenidos, huellas digitales, análisis de metadatos y políticas expertas para identificar la información sensible con una precisión óptima.

La amplia cobertura de EMC incluye muchos vectores de riesgo. No sólo el correo electrónico, la Web y el FTP más comunes, sino también las redes sociales, los dispositivos USB, SharePoint y muchos otros. Su enfoque centrado en la educación del usuario busca generar conciencia de riesgo entre los usuarios finales, guiando su comportamiento al tratar con datos sensibles.

Protección de datos de CA

CAData Protection (la oferta de DLP de Broadcom) añade una cuarta clase de datos -además de en uso, en movimiento, en reposo- que es necesario proteger: en acceso. Se centra en el lugar donde se encuentran los datos, cómo se manejan y cuál es su nivel de sensibilidad. La solución trata de reducir la pérdida y el uso indebido de los datos controlando no sólo la información, sino el acceso a ella.

La solución promete a los administradores de red reducir el riesgo para sus activos más críticos, controlar la información en todas las ubicaciones de la empresa, mitigar los modos de comunicación de alto riesgo y permitir el cumplimiento de las políticas normativas y corporativas. También sienta las bases para la transición a los servicios en la nube.

¿Le ahorrará millones o le costará millones?

Es cierto que la mejor solución de DLP podría ahorrarle millones. Pero también es cierto que podría costarle millones si no elige la adecuada para sus necesidades, o si no la despliega de la forma correcta. Si pensaba que elegir la solución de DLP adecuada era sólo cuestión de hojear una tabla comparativa de características, se equivocaba.

Así que prepárese para dedicar un gran esfuerzo no sólo a poner en funcionamiento una solución de DLP una vez que la compre, sino también a analizar todas las ofertas y elegir la que mejor se adapte a su organización.