Descubrir los subdominios de un dominio es una parte esencial del reconocimiento de hackers, y gracias a las siguientes herramientas en línea, que le facilitan la vida.

Tener un subdominio no seguro puede suponer un grave riesgo para su negocio, y últimamente se han producido algunos incidentes de seguridad en los que el hacker utilizó trucos de subdominios.

El más reciente fue Vine, donde todo el código estaba disponible para su descarga desde un subdominio expuesto de forma vulnerable.

Si usted es propietario de un sitio web o investigador de seguridad, puede utilizar las siguientes herramientas para encontrar los subdominios de cualquier dominio.

WhoisXML

Las herramientas de búsqueda de subdominios de la API WhoisXML permiten a los usuarios descubrir fácilmente los subdominios de un nombre de dominio. La línea de productos de subdominios está alimentada por un completo repositorio que incluye 2.300 millones de registros de subdominios con 1 millón de subdominios añadidos diariamente.

Las herramientas permiten investigar cualquier nombre de dominio objetivo y revelar la lista de todos los subdominios encontrados para el dominio con marcas de tiempo de la primera vez que se vio el registro y la última actualización para un registro específico.

La línea de productos incluye una

- API con consultas de salida en formatos XML y JSON para facilitar la integración

- Alimentación de datos con archivos disponibles en formato CSV unificado y coherente que se actualiza tanto diaria como semanalmente. Descargue la muestra CSV para probar los datos en su entorno

- Herramienta de búsqueda GUI que crea informes con enlaces compartibles

Consulte esta ficha de producto para saber cómo los datos de subdominios de la API WhoisXML pueden ajustarse a requisitos de datos específicos.

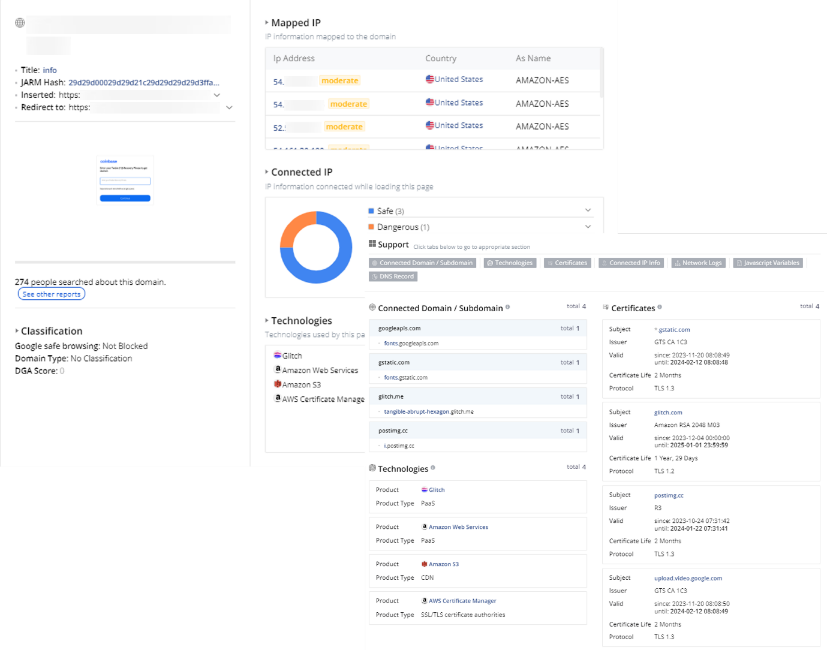

Criminal IP

Criminal IP es un motor de búsqueda de Inteligencia sobre Ciberamenazas (CTI) que ofrece una serie de funciones para simplificar el proceso de búsqueda de dominios y activos informáticos.

A través de la función de búsqueda de dominios, puede recuperar sin esfuerzo información detallada sobre un dominio específico, incluidos tanto los dominios conectados como los subdominios.

Sólo tiene que introducir el nombre del dominio y accederá a todos los detalles esenciales que necesita. La información proporcionada por la Búsqueda de Dominios IP Criminal se extiende más allá de los dominios y subdominios conectados. Además, obtendrá acceso a información crucial como ésta

- Redirecciones de páginas (Proporciona las páginas redireccionadas desde un dominio específico)

- Información de IP conectada (Proporciona el estado de seguridad de la dirección IP conectada a ese dominio)

- Cookies (Proporciona la información relativa a las cookies recogidas por un dominio)

- Tecnologías utilizadas por un sitio web.

- Registro de phishing, Elemento HTML sospechoso, Programa sospechoso, Favicon sospechoso y muchos más.

Criminal IP ofrece un plan gratuito y varias opciones de planes de pago. Puede elegir el plan que más le convenga.

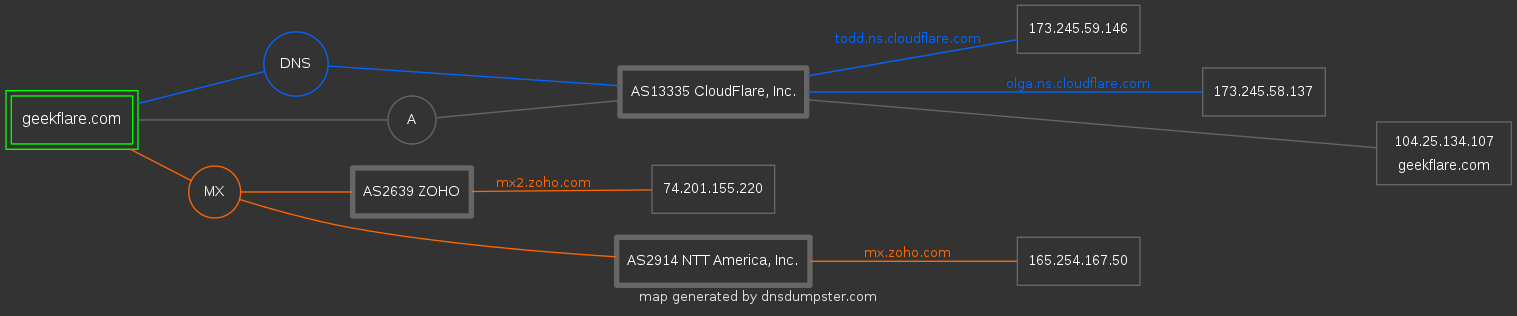

DNS Dumpster

DNSDumpster es una herramienta de investigación de dominios para encontrar información relacionada con hosts. Es el proyecto de HackerTarget.com.

No es sólo un subdominio, sino que le proporciona información sobre el servidor DNS, el registro MX, el registro TXT y un excelente mapeo de su dominio.

NMMAPPER

Una herramienta en línea para encontrar subdominios utilizando Anubis, Amass, DNScan, Sublist3r, Lepus, Censys, etc.

Probé NMMAPPER para uno de los dominios y los resultados fueron precisos. Adelante, pruébelo para su trabajo de investigación.

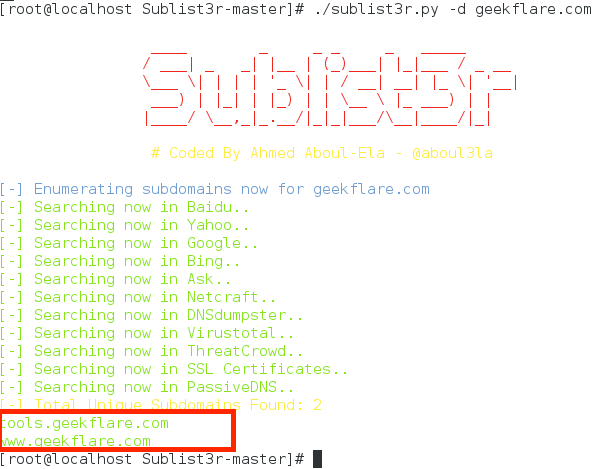

Sublist3r

Sublist3r es una herramienta Python para encontrar subdominios utilizando un motor de búsqueda. Actualmente, es compatible con Google, Yahoo, Bing, Baidu, Ask, Netcraft, Virustotal, ThreatCrowd, DNSdumpster y PassiveDNS.

Sublist3r sólo es compatible con la versión 2.7 de Python y tiene pocas dependencias en una biblioteca.

Puede utilizar esta herramienta en Windows, CentOS, Rehat, Ubuntu, Debian o cualquier otro sistema operativo basado en UNIX. El siguiente ejemplo es de CentOS/Linux.

- Inicie sesión en su servidor Linux

- Descargue la última versión de Sublist3r

wget https://github.com/aboul3la/Sublist3r/archive/master.zip .Extraiga el archivo descargado

descomprima master.zip- Creará una nueva carpeta llamada «Sublist3r-master»

Como mencioné anteriormente, tiene las siguientes dependencias, y puede instalarlo utilizando un comando yum.

yum install python-requests python-argparseAhora está listo para descubrir el subdominio utilizando el siguiente comando.

./sublist3r.py -d sudominio.com

Como puede ver, sí descubrió mis subdominios.

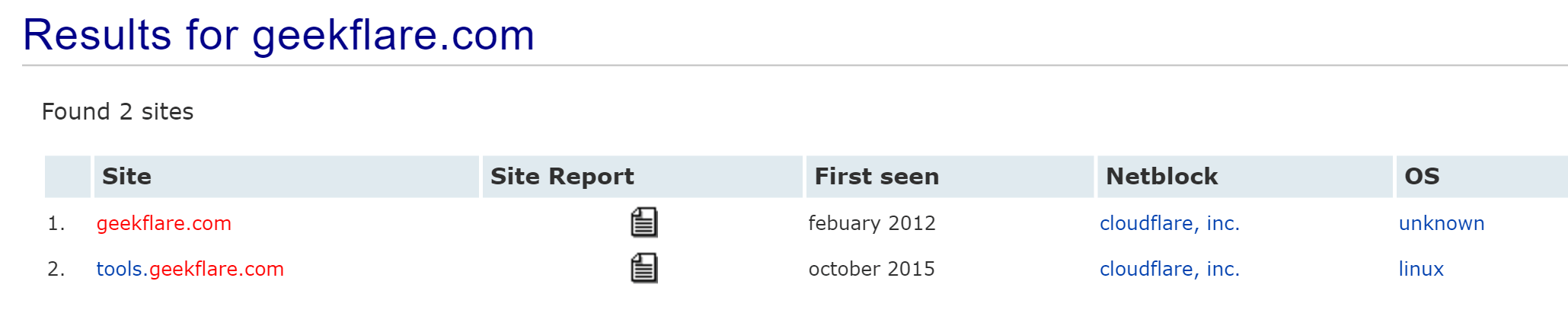

Netcraft

Netcraft tiene un gran número de bases de datos de dominios, y no querrá perderse esto a la hora de encontrar información pública sobre subdominios.

El resultado de la búsqueda contendrá todos los dominios y subdominios con la información de primer visto, netblock y OS.

Si necesita más información sobre el sitio web, haga clic en informe in situ, y obtendrá toneladas de información sobre tecnologías, ranking, etc.

Detectify

Detectify puede escanear subdominios comparándolos con cientos de palabras predefinidas, pero no puede hacerlo con un dominio que no sea de su propiedad.

Sin embargo, si ha autorizado a un usuario, puede activar el descubrimiento de subdominios en la vista general, en la sección de configuración.

SubBrute

SubBrute es una de las herramientas de enumeración de subdominios más populares y precisas. Es un proyecto impulsado por la comunidad y utiliza el resolver abierto como proxy, por lo que SubBrute no envía tráfico a los servidores de nombres del dominio.

No es una herramienta en línea, y necesita instalarla en su ordenador. Puede utilizar sistemas operativos basados en Windows o UNIX, y la instalación es muy sencilla. La siguiente demostración se basa en CentOS/Linux.

- Inicie sesión en su CentOS/Linux

- Descargue la última versión de SubBrute

wget https://github.com/TheRook/subbrute/archive/master.zip .- Descomprima el archivo zip descargado

unzip master.zipSe creará una nueva carpeta llamada «subbrute-master». Entre en la carpeta y ejecute el subbrute.py con el dominio

./subbrute.py sudominio.comTardará unos segundos y le dará como resultado cualquier subdominio encontrado.

Knock

Knock es otra herramienta de descubrimiento de subdominios basada en Python y probada con la versión 2.7.6 de Python. Encuentra el subdominio de un dominio objetivo utilizando una lista de palabras.

- Puede descargarla e instalarla en un sistema operativo basado en Linux.

wget https://github.com/guelfoweb/knock/archive/knock3.zip .- Extraiga el archivo zip descargado con el comando unzip

unzip knock3.zip- se extraerá y creará una nueva carpeta,«knock-knock3«

- Entre en esta carpeta e instálelo con el siguiente comando

python setup.py instalarUna vez instalado, puede buscar subdominios con el siguiente comando

./knockpy.py sudominio.comKali Linux

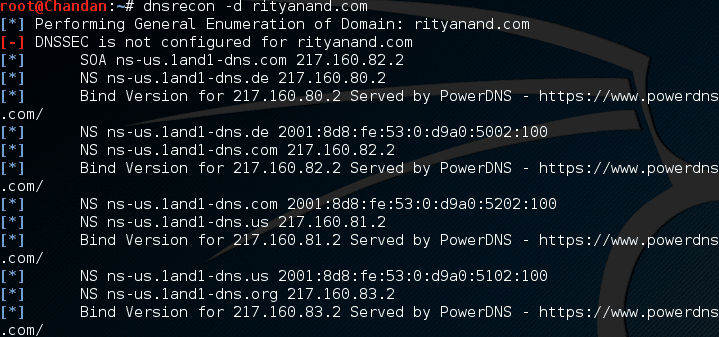

Kali Linux es una plataforma excelente para un investigador de seguridad, y puede utilizar DNSRecon en Kali sin instalar nada.

Comprueba todos los registros NS para transferencias de zona, registros DNS generales, resolución de comodines, registros PTR, etc.

Para utilizar DNSRecon, ejecute lo siguiente y ya está.

dnsrecon -d sudominio.com

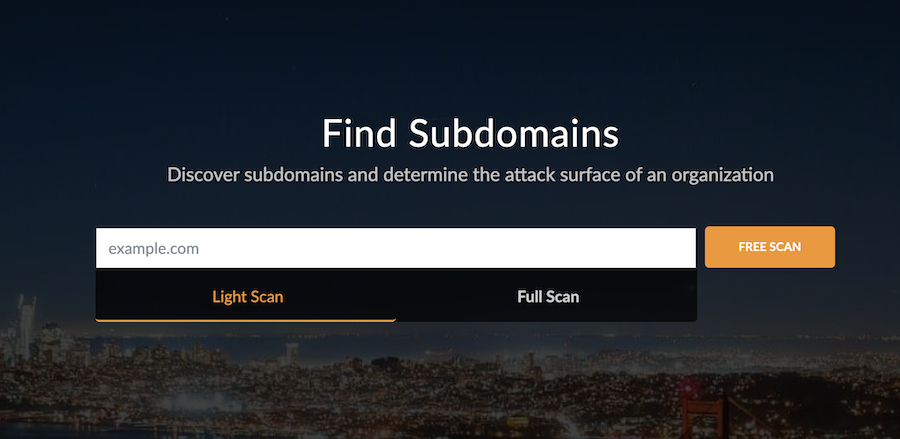

Pentest Tools

Las herramientas Pentest buscan subdominios utilizando múltiples métodos como la transferencia de zonas DNS, la enumeración DNS basada en listas de palabras y los motores de búsqueda públicos.

Puede guardar la salida en formato PDF.

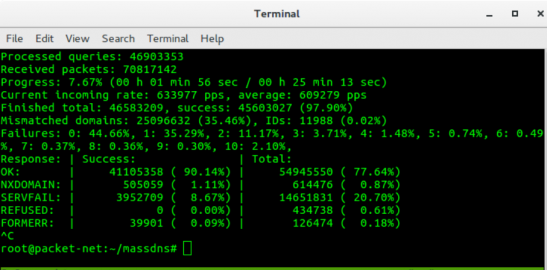

MassDNS

Si desea resolver nombres de dominio en bloque, MassDNS es la herramienta que necesita. ¡Esta herramienta puede resolver más de 350.000 nombres de dominio por segundo! Utiliza resolvedores disponibles públicamente, y es adecuada para personas que desean resolver millones o incluso miles de millones de nombres de dominio.

Un problema al que puede enfrentarse al utilizar esta herramienta es que puede aumentar la carga de los resolutores públicos y provocar que su dirección IP sea marcada por abuso. Por lo tanto, esta herramienta debe utilizarse con precaución.

Amass

Amass ha sido creada para ayudar a los profesionales de la seguridad de la información a realizar un mapeo de red de las superficies de ataque y a llevar a cabo el descubrimiento de activos externos.

La herramienta es de uso totalmente gratuito y entre sus clientes se encuentra la empresa líder en TI Accenture.

Palabras finales

Utilizando las herramientas anteriores, espero que pueda descubrir subdominios del dominio objetivo para su investigación de seguridad.