Joomla es el segundo CMS más popular para un sitio web con más del 4,5% de cuota de mercado y creciendo.

La seguridad es tan importante como el diseño del sitio web y el contenido, pero a menudo ignoramos esto hasta que se ve afectado negativamente. No correctamente configurado / endurecido servidor Joomla puede ser vulnerable a muchos incluyendo la ejecución remota de código, SQL Injection, Cross-Site Scripting, fuga de información, etc.

La seguridad es un ciclo de proceso, que uno siempre debe realizar contra las aplicaciones web. En este artículo, voy a hablar de herramientas para escanear el sitio web Joomla en busca de vulnerabilidades para protegerse del mal.

Objetivo Hacker

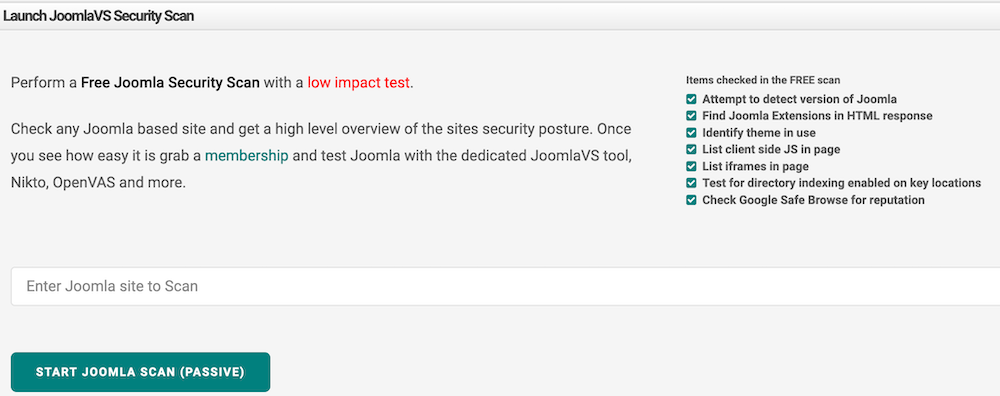

El escaneo de seguridad de Joomla por Hacker Target tiene dos opciones.

Escaneopasivo – este es un escaneo GRATUITO, y hace lo siguiente.

- Búsqueda de navegación segura de Google

- Búsqueda en el índice de directorios

- Enlace externo y su reputación web

- Lista de iFrames externos, JavaScript

- Búsqueda de geolocalización y alojamiento web

Escaneo activo yagresivo: requiere ser miembro y se comprueba de forma agresiva para detectar exploits y vulnerabilidades conocidas en temas, extensiones, módulos, componentes y núcleo de Joomla.

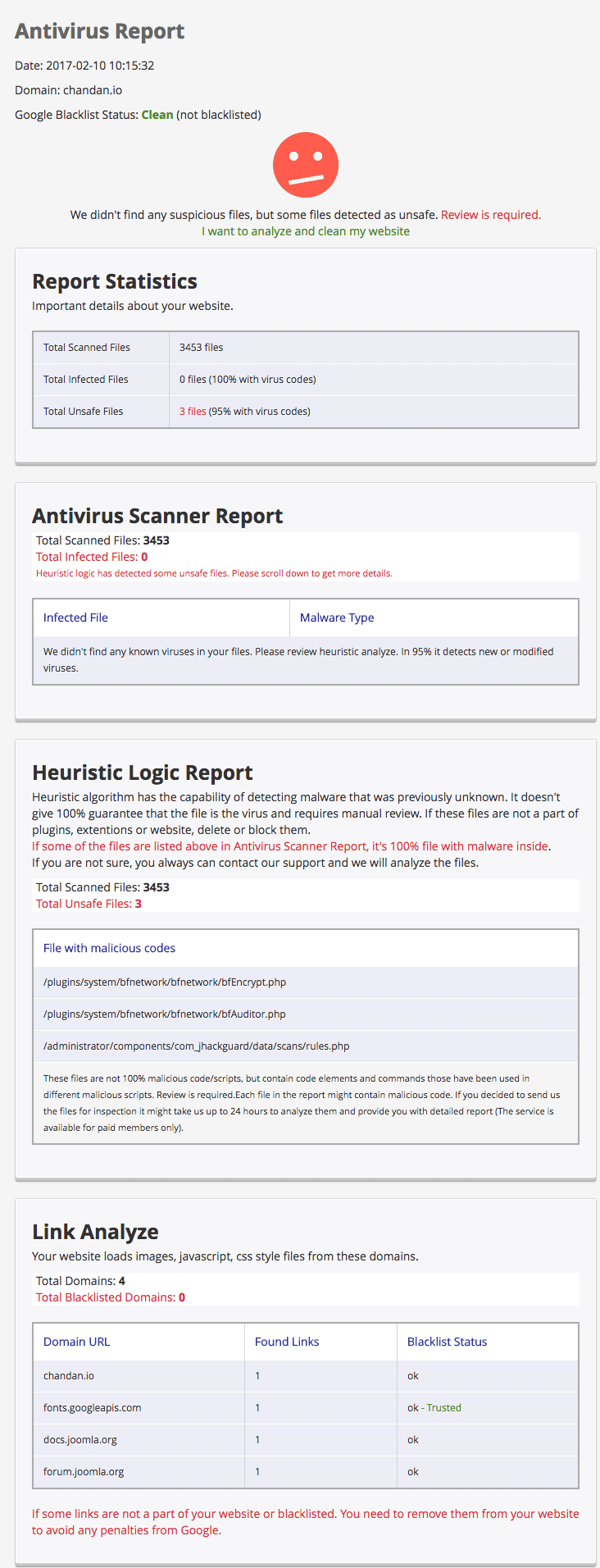

SiteGuarding

SiteGuarding es un escáner de seguridad de sitios web basado en la nube que también proporciona una extensión de Joomla para analizar su sitio web.

En la versión GRATUITA de la extensión, usted obtiene lo siguiente.

- Escaneo de hasta 500 archivos

- Actualización diaria de la base de datos de virus

- Informes

- Un escaneo por día

- Lógica heurística

También puede probar su extensión Antivirus Scanner.

Detectify

Detectify es un escáner SaaS preparado para empresas que permite realizar auditorías exhaustivas de sitios web con más de 1000 vulnerabilidades, incluidas las 10 principales de OWASP. Realiza comprobaciones de seguridad en CMS como Joomla, WordPress, Drupal, etc. para garantizar que se cubren las vulnerabilidades específicas del CMS.

No es totalmente gratuito pero puede aprovechar su oferta de prueba para ver cómo funciona.

JAMSS

JAMSS (Joomla Anti Malware Scan Script) es un script que tiene que instalar en la ubicación raíz de su sitio web.

La instalación del script no es más que subir el archivo común jamss. php a su webroot. JAMSS identifica huellas típicas, rastros que podrían haber sido comprometidos. El script no daña nada y para acceder al informe del escaneo; sólo tiene que acceder a yourwebsite.com/jamss.php

SUCURI

Site Check by SUCURI comprueba la existencia de malware conocido, listas negras, SPAM, defacement y le ofrece información sobre un servidor web, enlaces y scripts incluidos.

Comprobación de seguridad

La extensiónSecurity Check protege su sitio web frente a más de 90 patrones de ataque, y tiene una comprobación de vulnerabilidades incorporada para comprobar las extensiones instaladas frente a cualquier riesgo de seguridad.

Joomscan

Joomscan es una de las herramientas de código abierto más populares para ayudarle en la búsqueda de vulnerabilidades conocidas de Joomla Core, Componentes, e Inyección SQL, ejecución de comandos. Hay dos formas de ponerlo en marcha.

- Descargar desde el sitio OWASP e instalar en su PC

- Utilice Kali Linux que viene con más de 600 herramientas incluyendo Joomscan

Una vez que tenga Joomscan instalado, así es como puede ejecutarlo en el sitio Joomla para escanear la vulnerabilidad.

./joomscan -u http://joomlawebsite.comEx, ejecute mi sitio de prueba

root@Chandan:~# joomscan -oh -u http://techpostal.com

..|''|| '|| '||' '|' | .|'''.| '||''|.

.|' || '|. '|. .' ||| ||.. ' || ||

|| || || || | | || ''|||. ||...|'

'|. || ||| ||| .''''|. . '|| ||

''|...|' | | .|. .||. |'....|' .||.

=================================================================

Escáner de vulnerabilidades OWASP Joomla! v0.0.4

(c) Aung Khant, aungkhant]at[yehg.net

Grupo de Hackers Éticos YGN, Myanmar, http://yehg.net/lab

Actualizado por: Web-Center, http://web-center.si (2011)

=================================================================

Entradas de vulnerabilidad: 611

Última actualización: 2 de febrero de 2012

Utilice la opción "actualizar" para actualizar la base de datos

Utilice la opción "comprobar" para comprobar la actualización del escáner

Utilice la opción "descargar" para descargar el paquete de la última versión del escáner

Utilice svn co para actualizar el escáner y la base de datos

svn co https://joomscan.svn.sourceforge.net/svnroot/joomscan joomscan

Objetivo: http://techpostal.com

Servidor: Apache

X-Powered-By: PHP/5.4.45

## Comprobando si el objetivo ha desplegado una medida Anti-Scanner

[!] Escaneado superado ..... OK

¡## Detectando Firewall basado en Joomla!

[!] ¡No se ha detectado ningún cortafuegos conocido!

## Fingerprinting en progreso ...

Uso de valor no inicializado en coincidencia de patrón (m//) en ./joomscan.pl línea 1009.

~Incapaz de detectar la versión. ¿Es seguro que es un Joomla?

## Huella digital realizada.

Vulnerabilidades descubiertas

==========================

# 1

Información -> Genérico: htaccess.txt no ha sido renombrado.

Versiones afectadas: Cualquiera

Comprobar: /htaccess.txt

Explotación: Las defensas genéricas implementadas en .htaccess no están disponibles, por lo que es más probable que la explotación tenga éxito.

¿Es vulnerable? Sí

# 2

Información -> Genérico: Directorio de administrador desprotegido

Versiones afectadas: Cualquiera

Comprobar /administrador/

Explotación: Se detecta el directorio /administrator por defecto. Los atacantes pueden forzar las cuentas de administrador. Leer: http://yehg.net/lab/pr0js/view.php/MULTIPLE TRICKY WAYS TO PROTECT.pdf

¿Es vulnerable? Sí

# 3

Información -> Core: Vulnerabilidad múltiple XSS/CSRF

Versiones afectadas: 1.5.9 <=

Comprobar: /?1.5.9-x

Problema: Existe una serie de fallos XSS y CSRF en la aplicación del administrador. Los componentes del administrador afectados incluyen com_admin, com_media, com_search. Tanto com_admin como com_search contienen vulnerabilidades XSS, y com_media contiene 2 vulnerabilidades CSRF.

¿Vulnerable? N/A

# 4

Información -> Core: JSession Vulnerabilidad de divulgación de sesión SSL

Versiones afectadas: Joomla! 1.5.8 <=

Comprobar: /?1.5.8-x

Problema: Cuando se ejecuta un sitio bajo SSL (todo el sitio es forzado a estar bajo ssl), Joomla! no establece la bandera SSL en la cookie. Esto puede permitir que alguien que monitorice la red encuentre la cookie relacionada con la sesión.

¿Es vulnerable? N/A

# 5

Información -> Core: Vulnerabilidad Frontend XSS

Versiones afectadas: 1.5.10 <=

Comprobar /?1.5.10-x

Problema: Algunos valores salían de la base de datos sin ser escapados correctamente. La mayoría de las cadenas en cuestión procedían del panel del administrador. Un administrador normal malintencionado puede aprovecharlo para obtener acceso a superadministrador.

¿Vulnerable? N/A

# 6

Información -> Core: Frontend XSS - HTTP_REFERER no filtrado correctamente Vulnerabilidad

Versiones afectadas: 1.5.11 <=

Comprobar /?1.5.11-x-http_ref

Problema: Un atacante puede inyectar código JavaScript o DHTML que se ejecutará en el contexto del navegador del usuario objetivo, permitiendo al atacante robar cookies. La variable HTTP_REFERER no se analiza correctamente.

¿Es vulnerable? N/A

# 7

Información -> Core: Frontend XSS - PHP_SELF no se filtra correctamente Vulnerabilidad

Versiones afectadas: 1.5.11 <=

Comprobar /?1.5.11-x-php-s3lf

Problema: Un atacante puede inyectar código JavaScript en una URL que se ejecutará en el contexto del navegador del usuario objetivo.

¿Es vulnerable? N/A

# 8

Información -> Core: Vulnerabilidad de elusión de autenticación

Versiones afectadas: Joomla! 1.5.3 <=

Comprobar: /administrador/

Problema: El backend acepta cualquier contraseña para el superadministrador personalizado cuando LDAP está habilitado

¿Es vulnerable? N/A

# 9

Información -> Core: Vulnerabilidad de divulgación de rutas

Versiones afectadas: Joomla! 1.5.3 <=

Comprobar: /?1.5.3-path-disclose

Problema: Crafted URL can disclose absolute path

¿Es vulnerable? N/A

# 10

Información -> Núcleo: Usuario redirigido Spamming Vulnerabilidad

Versiones afectadas: Joomla! 1.5.3 <=

Comprobar: /?1.5.3-spam

Problema: Spam de redirección de usuario

¿Es vulnerable? N/A

# 11

Información -> Core: Vulnerabilidad de falsificación de solicitud de sitio cruzado en el backend de administración

Versiones afectadas: 1.0.13 <=

Comprobar: /administrador/

Explotación: Requiere que un administrador esté conectado y sea engañado en una página web especialmente diseñada.

¿Es vulnerable? N/A

# 12

Información -> CoreComponent: com_content Vulnerabilidad de inyección SQL

Versión afectada: Joomla! 1.0.0 <=

Comprobar /componentes/com_content/

Explotación: /index.php?option=com_content&task=blogcategory&id=60&Itemid=99999 UNION SELECT 1,concat(0x1e,username,0x3a,password,0x1e,0x3a,usertype,0x1e),3,4,5 FROM jos_users where usertype=0x53757065722041646d696e6973747261746f72--

¿Es vulnerable? No

# 13

Información -> CoreComponent: com_search Vulnerabilidad de ejecución remota de código

Versión afectada: Joomla! 1.5.0 beta 2 <=

Comprobar /componentes/com_search/

Explotación: /index.php?option=com_search&Itemid=1&searchword=";echo md5(911);

¿Es vulnerable? No

# 14

Información -> CoreComponent: Vulnerabilidad de inyección SQL en MailTo

Versiones afectadas: N/A

Comprobar /componentes/com_mailto/

Explotación: /index.php?option=com_mailto&tmpl=mailto&article=550513 and 1=2 union select concat(username,char(58),password) from jos_users where usertype=0x53757065722041646d696e6973747261746f72--&Itemid=1

¿Es vulnerable? No

# 15

Información -> CoreComponent: com_content Vulnerabilidad de inyección SQL ciega

Versiones afectadas: Joomla! 1.5.0 RC3

Comprobar /componentes/com_content/

Explotación: /index.php?option=com_content&view=%' 'a'='a&id=25&Itemid=28

¿Es vulnerable? No

# 16

Información -> CoreComponent: com_content Vulnerabilidad XSS

Versión afectada: Joomla! 1.5.7 <=

Comprobar /componentes/com_content/

Explotación: Los valores por defecto en el envío de artículos com_content permiten la entrada de etiquetas HTML peligrosas (script, etc). Esto sólo afecta a los usuarios con nivel de acceso Autor o superior, y sólo si no ha establecido opciones de filtrado en la configuración de com_content.

¿Es vulnerable? N/A

# 17

Información -> CoreComponent: com_mailto Vulnerabilidad de spam de correo electrónico

Versión afectada: Joomla! 1.5.6 <=

Comprobar /components/com_mailto/

Problema: El componente mailto no verifica la validez de la URL antes del envío.

¿Es vulnerable? N/A

# 18

Información -> CoreComponent: com_content view=archive Vulnerabilidad de inyección SQL

Versiones afectadas: Joomla! 1.5.0 Beta1/Beta2/RC1

Comprobar: /componentes/com_content/

Explotación: POST vars sin filtrar - filtro, mes, año a /index.php?option=com_content&view=archive

¿Es vulnerable? No

# 19

Información -> CoreComponent: com_content Vulnerabilidad XSS

Versión afectada: Joomla! 1.5.9 <=

Comprobar /componentes/com_content/

Problema: Existe una vulnerabilidad XSS en la vista de categorías de com_content.

¿Es vulnerable? N/A

# 20

Información -> CoreComponent: com_users Vulnerabilidad XSS

Versión afectada: Joomla! 1.5.10 <=

Comprobar /componentes/com_users/

Problema: Existe una vulnerabilidad XSS en la vista de usuario de com_users en el panel de administrador.

¿Es vulnerable? N/A

# 21

Información -> CoreComponent: com_installer Vulnerabilidad CSRF

Versiones afectadas: Joomla! 1.5.0 Beta

Comprobar /administrador/componentes/com_instalador/

Exploit N/A

¿Vulnerable? N/A

# 22

Información -> CoreComponent: com_search Memory Comsumption DoS Vulnerability

Versiones afectadas: Joomla! 1.5.0 Beta

Comprobar /componentes/com_search/

Exploit N/A

¿Es vulnerable? No

# 23

Información -> CoreComponent: com_banners Vulnerabilidad de inyección SQL ciega

Versiones afectadas: N/A

Comprobar /componentes/com_banners/

Explotación: /index.php?option=com_banners&task=archivesection&id=0' y '1'='1::/index.php?option=com_banners&task=archivesection&id=0' y '1'='2

¿Es vulnerable? No

# 24

Información -> CoreComponent: com_mailto timeout Vulnerability

Versiones afectadas: 1.5.13 <=

Compruebe /components/com_mailto/

Problema: [Requiere una cuenta de usuario válida] En com_mailto, era posible eludir la protección de tiempo de espera contra el envío de correos electrónicos automatizados.

¿Es vulnerable? N/AComo puede ver arriba en los resultados, está escaneando en busca de más de 20 vulnerabilidades y le informará si encuentra alguna para que pueda arreglar y asegurar Joomla.

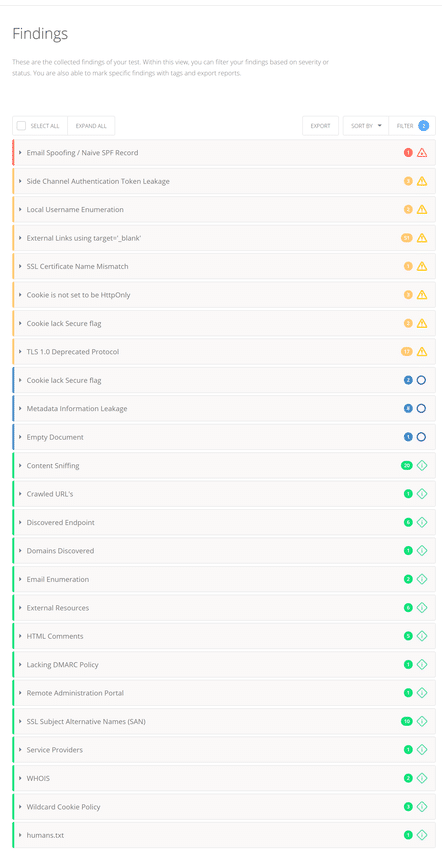

Pentest-Tools

Joomla Vulnerability Scan by Pentest-Tools es impulsado por la herramienta JoomlaVS.

Puede ejecutar esta prueba contra su sitio para averiguar rápidamente si el núcleo, la plantilla y el módulo son vulnerables. Una vez realizada la prueba, genera un bonito informe con todos los detalles del hallazgo. Es como realizar una prueba de penetración.

Conclusión

Espero que las herramientas anteriores le ayuden a escanear Joomla en busca de vulnerabilidades y mantener su sitio web seguro y protegido. Aquí están algunos de los recursos útiles para mantenerse al día con la seguridad.

- Lista de extensiones vulnerables de Joomla – http://vel.joomla.org/

- Detalles CVE de Joomla – http://www.cvedetails.com/vulnerability-list/vendor_id-3496/product_id-16499/Joomla-Joomla-.html

- Red de Desarrolladores Joomla (Centro de Seguridad) – http://developer.joomla.org/security-centre.html

- Documentación de Seguridad de Joomla – https://docs.joomla.org/Security

- Herramientas para analizar la seguridad del sitio web – https://geekflare.com/es/cybersecurity/best-website-security-scanner/

- Mejores prácticas de seguridad de Joomla – https://geekflare.com/es/joomla-security-vulnerability-scanner/