Compruebe si su aplicación móvil tiene algún fallo de seguridad y soluciónelo antes de que dañe la reputación de su empresa.

El uso de los móviles está creciendo, y las aplicaciones móviles también. Hay alrededor de 2 millones de aplicaciones en la App Store de Apple y 2,5 en Google Play. Las últimas investigaciones muestran que el 38% de las aplicaciones de iOS y el 43% de las de Android presentaban vulnerabilidades de alto riesgo.

Existen múltiples tipos de vulnerabilidades, y algunos de los peligros son:

- Filtración de datos personales sensibles para el usuario (correo electrónico, credenciales, IMEI, GPS, dirección MAC) a través de la red

- Comunicación a través de la red con poca o ninguna encriptación

- Tener un archivo legible/escribible por todo el mundo

- Ejecución arbitraria de código

- Malware

Si usted es el propietario, el desarrollador, entonces debe hacer todo lo necesario para asegurar su aplicación móvil.

Hay muchos escáneres de vulnerabilidades de seguridad para la web, y los siguientes deberían ayudarle a encontrar los fallos de seguridad en las aplicaciones móviles.

Algunas de las abreviaturas utilizadas en este post.

- APK – Kit de paquetes Android

- IPA – Archivo de aplicaciones para iPhone

- IMEI – Identidad internacional de equipo móvil

- GPS – Sistema de posicionamiento global

- MAC – Control de acceso a medios

- API – Interfaz de programación de aplicaciones

- OWASP – Proyecto abierto de seguridad de aplicaciones web

App-Ray

Mantenga a raya las vulnerabilidades utilizando el escáner de seguridad de App-Ray. Puede comprobar sus aplicaciones móviles de fuentes desconocidas y proporciona una reputación mediante la integración con EMM-MDM/MAM. El escáner puede detectar amenazas antes de que dañen sus datos y evita que instale aplicaciones maliciosas.

Integre sus aplicaciones con el análisis de vulnerabilidades mientras las crea. Su API REST le permite realizar análisis de forma automática y elegante. También puede desencadenar acciones en caso de detectar algún problema para prevenir posibles riesgos.

Aprovecha tecnologías avanzadas y de grado militar para mapear datos y analizar el tráfico de red, lo que incluye también la comunicación cifrada.

App-Ray emplea múltiples técnicas de análisis, tanto estáticas como dinámicas y basadas en el comportamiento. El análisis estático del código se emplea para problemas de codificación, cuestiones relacionadas con la encriptación, fugas de datos y técnicas antidepuración.

Del mismo modo, el análisis dinámico y basado en el comportamiento se realiza para pruebas instrumentales y no modificadas, acceso a archivos de comunicación, etc.

App-Ray es compatible con las plataformas iOS y Android. Una vez realizado el análisis, podrá ver todos los detalles técnicos y le permitirá descargar los archivos necesarios, incluido el archivo PCAP.

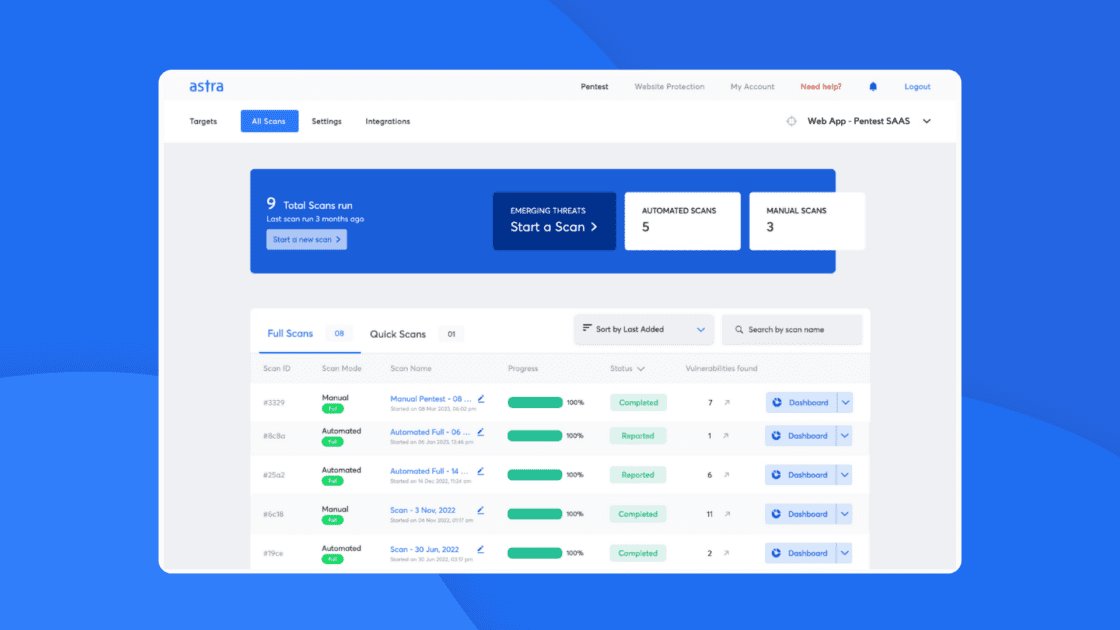

Astra Pentest

Escanee y corrija los puntos débiles de seguridad de sus aplicaciones Android e iOS con Astra Pentest y protéjalas contra cualquier tipo de explotación de vulnerabilidades, intento de pirateo o violación de datos.

El completo escáner de vulnerabilidades al estilo hacker y la solución de pentesting automatizada y manual de Astra, al realizar las pruebas, tienen en cuenta todos los aspectos de los parámetros de las aplicaciones móviles, incluyendo su:

- Arquitectura y diseño

- Comunicación de red y procesamiento de datos

- Almacenamiento de datos y privacidad

- Autenticación y gestión de sesiones

- Errores de configuración en el código o ajustes de compilación

La plataforma de Penetración de vulnerabilidades de Astra, en constante evolución, realiza más de 8000 casos de prueba para ayudar en la detección de vulnerabilidades. El panel, en constante evolución, utiliza nueva información sobre hackeos y CVE para escanear los componentes críticos de su aplicación móvil, como API, lógica de negocio y pasarelas de pago.

Seguridad codificada

Detecte y solucione rápidamente los problemas de seguridad utilizando Codified. Sólo tiene que cargar el código de su aplicación y utilizar el escáner para comprobarlo. Obtendrá un informe detallado en el que se destacan los riesgos de seguridad.

Codified es un escáner de seguridad de autoservicio. Esto significa que es necesario que cargue los archivos de su aplicación en su plataforma. Es capaz de integrarse con los ciclos de entrega sin problemas. Puede crear sus propias reglas para los motores de análisis estático y establecer también los niveles de cumplimiento.

Sus informes de seguridad son profesionales y destacan detalles claros sobre todos los riesgos asociados a sus aplicaciones móviles. También muestra una lista de acciones aplicables que puede ejecutar para evitar brechas de seguridad.

Codified admite cargas IPA y APK. Facilita pruebas estáticas, dinámicas y de bibliotecas de terceros.

Además, Codified se integra con Phonegap, Xamarin y Hockey app y también es compatible con aplicaciones Java, Swift y Objective-C.

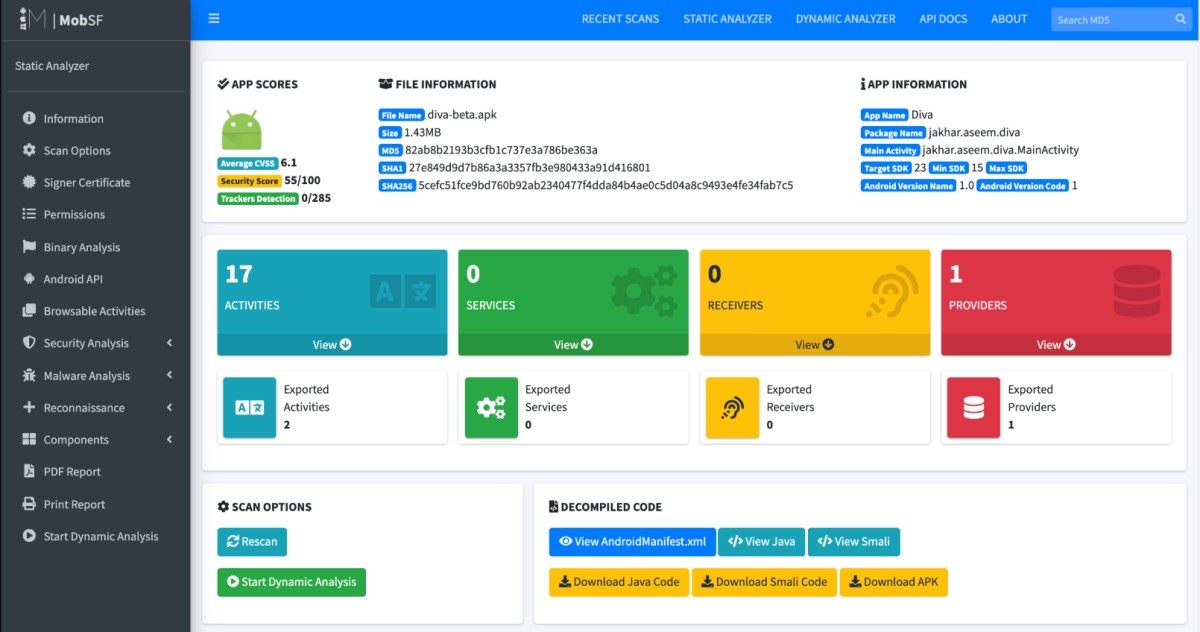

Marco de seguridad móvil

La aplicación móvil automatizada y todo en uno – Mobile Security Framework(MobSF) puede utilizarse en dispositivos Windows, iOS y Android.

Puede utilizar la aplicación para análisis de malware, pruebas de penetración, evaluación de la seguridad, etc. Puede realizar ambos tipos de análisis: estáticos y dinámicos.

MobSF proporciona API REST para que pueda integrar su tubería DevSecOps o CI/CD sin problemas. Admite binarios de aplicaciones móviles como IPA, APK y APPX, además de códigos fuente comprimidos. Mediante su analizador dinámico, puede ejecutar evaluaciones para la seguridad en tiempo de ejecución, así como pruebas instrumentadas.

Dexcalibur

Dexcalibur es un escáner Android de ingeniería inversa que se centra en la automatización de la instrumentación.

El objetivo de Dexcalibur es automatizar todas aquellas tareas aburridas asociadas con la instrumentación dinámica, incluyendo:

- Buscar cosas interesantes o patrones para enganchar

- Procesar los datos que recoge un hook, como un archivo dex, un cargador de clases, un método invocado, etc.

- Descompilar los bytecodes interceptados

- Escribir códigos hook

- Gestionar mensajes de gancho

El motor de análisis estático de Dexcalibur también es capaz de ejecutar pequeños fragmentos parciales. Su propósito es renderizar la función ejecutada. También puede renderizar qué función puede ejecutarse basándose en la profundidad de la pila de llamadas o en el valor de configuración. Le ayuda a leer versiones de bytecode más limpias eliminando predicados opacos y goto que son inútiles.

StaCoAn

StaCoAn es una gran herramienta que ayuda a los desarrolladores, hackers éticos y cazadores de recompensas por fallos a realizar análisis estáticos de código para aplicaciones móviles. Esta herramienta multiplataforma analiza las líneas escritas en un código que contienen claves de API, URL de API, credenciales codificadas, claves de descifrado, errores de codificación, etc.

El objetivo de la creación de esta herramienta era proporcionar una mejor orientación gráfica y facilidad de uso en la interfaz de usuario. Por el momento, StaCoAn sólo admite archivos APK, y pronto estarán disponibles los archivos IPA.

Como puede suponer, es de código abierto.

StaCoAn incluye una función de arrastrar y soltar el archivo de su aplicación móvil para que pueda generar un informe portátil y visual. Incluso puede personalizar las listas de palabras y los ajustes para una mejor experiencia. Estos informes son fáciles de hojear a través de una aplicación descompilada.

Utilizando la «función botín», puede marcar hallazgos valiosos. También puede ver todos sus hallazgos en la página proporcionada.

StaCoAn admite diferentes tipos de archivos como Java, js, XML y HTML. Su base de datos viene con un visor de tablas donde puede buscar palabras clave en los archivos de la base de datos.

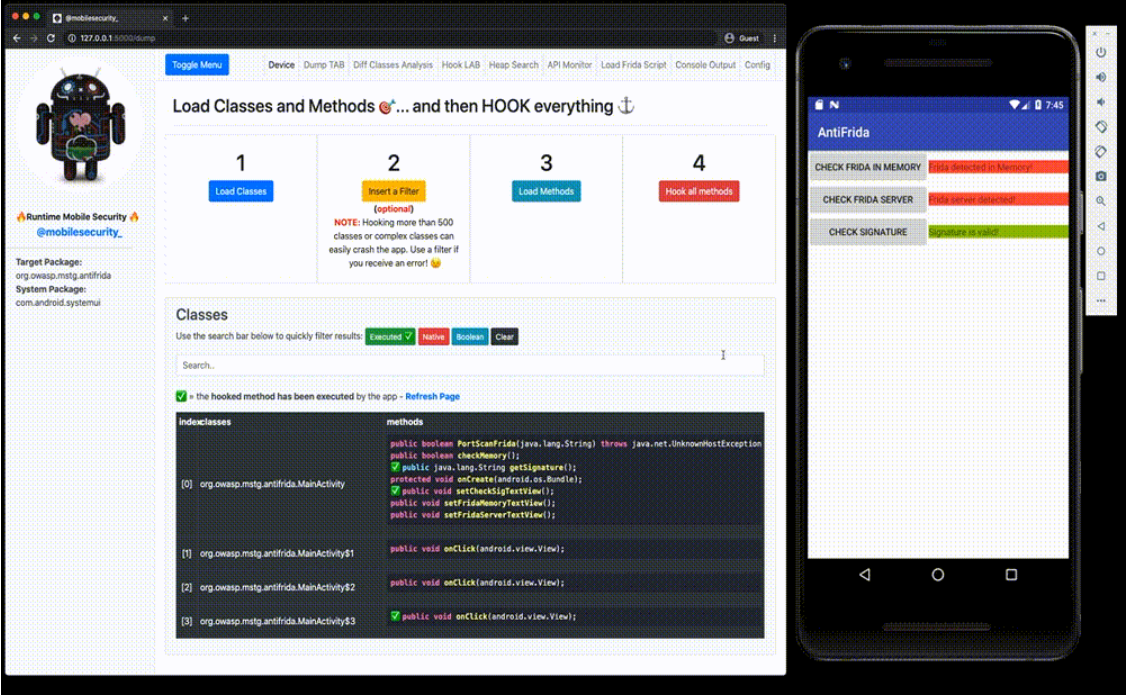

Runtime Mobile Security

La potente interfaz de Runtime Mobile Security(RMS) le ayuda en la manipulación de aplicaciones iOS y Android en tiempo de ejecución. Aquí podrá engancharlo todo en un abrir y cerrar de ojos, volcar las clases cargadas, rastrear los argumentos de los métodos y devolver un valor, incluyendo scripts personalizados, etc.

Por el momento RMS, lo han probado en macOS, y es compatible con dispositivos como iPhone 7, interfaz web Chrome, Amazon Fire Stick 4K, y emulador AVD. Podría soportar Linux y Windows con pequeños ajustes.

Usando su monitor API, puede monitorizar múltiples APIs Android que están categorizadas en 20 tipos. Puede ampliar la compatibilidad añadiendo métodos o clases adicionales al archivo JSON e incluso comprobar funciones nativas como abrir, cerrar, escribir, leer, eliminar, desvincular, etc.

Se incluye un gestor de archivos para que pueda explorar los archivos privados de la aplicación y, si lo necesita, puede descargarlos.

Ostorlab

Ostorlab le permite escanear su aplicación Android o iOS y le ofrece información detallada sobre el hallazgo.

Puede cargar el archivo APK o IPA de la aplicación y, en unos minutos, tendrá el informe del escaneado de seguridad.

Quixxi

Quixxi se centra en proporcionar análisis móviles, protección de aplicaciones móviles y recuperación de pérdidas de ingresos. Si sólo desea realizar una prueba de vulnerabilidad, puede cargar aquí el archivo de su aplicación Android o iOS.

El escaneado puede tardar unos minutos y, una vez realizado, obtendrá un resumen del informe de vulnerabilidades.

Sin embargo, si está buscando un informe completo, entonces tiene que hacer un registro GRATUITO en su página web.

SandDroid

SandDroid realiza análisis estáticos y dinámicos y le proporciona un informe exhaustivo. Puede cargar archivos APK o zip con un máximo de 50 MB.

SandDroid ha sido desarrollado por el equipo de investigación Botnet & Xi’an Jiaotong University. Actualmente realiza comprobaciones de lo siguiente

- Tamaño del archivo/hash, versión del SDK

- Datos de red, componente, característica del código, API sensible, análisis de distribución IP

- Fuga de datos, SMS, monitorización de llamadas telefónicas

- Comportamiento y puntuación del riesgo

QARK

QARK (Quick Android Review Kit) de LinkedIn le ayuda a encontrar varias vulnerabilidades de Android en el código fuente y en los archivos empaquetados.

QARK es de uso gratuito y para instalarlo se requiere Python 2.7 , JRE 1.6/1.7 y se ha probado en OSX/RHEL 6.6

Algunas de las siguientes vulnerabilidades son detectables por QARK.

- Tapjacking

- Validación incorrecta de certificados x.509

- Escuchas clandestinas

- La clave privada en el código fuente

- Configuraciones WebView explotables

- Versiones de API obsoletas

- Posibles fugas de datos

- y mucho más…

ImmuniWeb

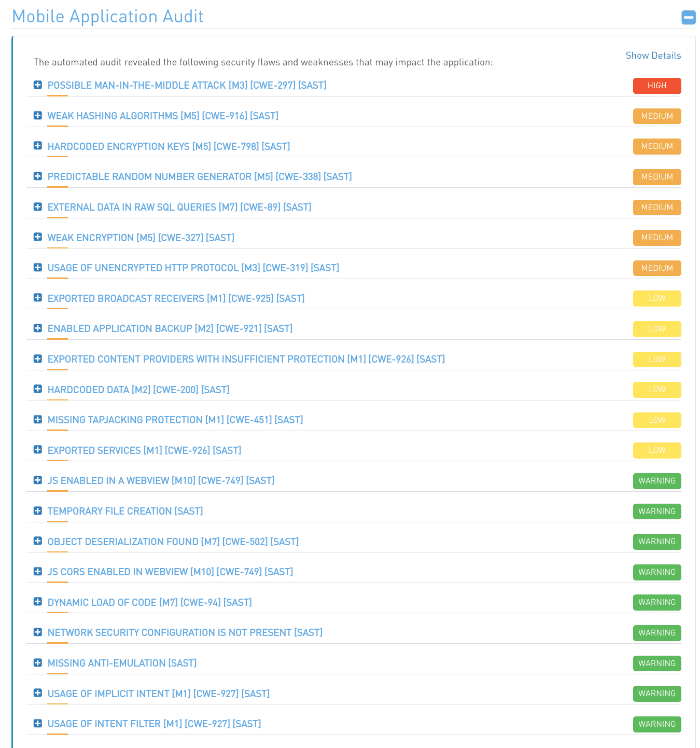

Un escáner en línea de aplicaciones Android e iOS de ImmuniWeb prueba la aplicación contra las 10 principales vulnerabilidades móviles de OWASP.

Realiza pruebas de seguridad estáticas y dinámicas y proporciona un informe procesable.

Puede descargar el informe en formato PDF, que contiene los resultados detallados del análisis.

Conclusión

Espero que los escáneres de vulnerabilidades anteriores le ayuden a comprobar la seguridad de su aplicación móvil para que pueda solucionar cualquier hallazgo. Si es usted un profesional de la seguridad, puede que le interese aprender Pruebas de penetración en móviles. Aquí tiene 8 consejos para mejorar la seguridad móvil.