La segmentación de la red controla el flujo de tráfico y mejora el rendimiento de la red.

Es importante que las organizaciones den prioridad a la seguridad de la red en este mundo digital en el que las violaciones de datos y las ciberamenazas van en aumento.

Una estrategia eficaz que puede mejorar significativamente la seguridad de la red es la segmentación de la misma.

En este artículo, trataremos el concepto de segmentación de la red y su papel en la seguridad de la red, junto con sus aplicaciones en el mundo real.

Empecemos

¿Qué es la segmentación de red?

Imagine que tiene una casa grande con varias habitaciones. Cada habitación sirve para un propósito diferente, como un dormitorio, la cocina o el salón. Ahora, piense en su red informática como una casa similar, pero en lugar de habitaciones, tiene diferentes partes que conectan sus ordenadores y dispositivos.

La segmentación de la red es como dividir su casa en secciones o habitaciones más pequeñas. Cada sección tiene su propio propósito y está separada de las demás. Esta separación ayuda a mantener las cosas organizadas y seguras.

En el contexto de una red informática, segmentación significa dividir la red en partes más pequeñas. Cada parte, o segmento, contiene un grupo específico de ordenadores o dispositivos que tienen algo en común, como pertenecer al mismo departamento o necesitar medidas de seguridad similares.

El objetivo principal de la segmentación de la red es controlar el flujo del tráfico de red y limitar el acceso a la información sensible, lo que reduce la superficie de ataque de las amenazas potenciales.

Papel de la segmentación de la red en la seguridad de la red

Las organizaciones pueden separar su red en unidades lógicas basadas en factores como los departamentos, las funciones, los requisitos de seguridad o los roles de los usuarios mediante la implementación de la segmentación de la red.

Esta segregación impide el acceso no autorizado y restringe la propagación de amenazas potenciales dentro de la red.

En otras palabras, aunque un segmento de la red se vea comprometido, el impacto queda contenido dentro de ese segmento específico, lo que impide que el atacante se desplace lateralmente con facilidad a otras partes de la red.

Es como tener una puerta entre habitaciones que se puede cerrar para evitar que algo malo afecte al resto de la casa.

Ventajas de la segmentación de la red

La segmentación de la red ofrece varias ventajas a las organizaciones. He aquí algunas de las principales ventajas:

Mayor seguridad

Como se ha comentado anteriormente, cada segmento actúa como una barrera que limita el impacto de las posibles brechas de seguridad. Incluso si un segmento se ve comprometido, el acceso del atacante queda contenido dentro de ese segmento.

Esto ayuda a proteger los datos sensibles de accesos no autorizados.

Superficie de ataque reducida

Los objetivos potenciales de los atacantes se limitan al dividir la red en segmentos más pequeños.

Les resulta más difícil infiltrarse en toda la red, ya que tienen que superar múltiples barreras y medidas de seguridad para pasar de un segmento a otro.

Mejora del rendimiento de la red

Puede mejorar el rendimiento de la red reduciendo la congestión y optimizando el flujo de tráfico.

Las aplicaciones y servicios importantes pueden priorizarse dentro de segmentos específicos, lo que garantiza que reciban el ancho de banda y los recursos necesarios sin verse afectados por otras actividades de la red.

Cumplimiento de los requisitos normativos

Muchas industrias tienen requisitos normativos específicos en relación con la privacidad y la seguridad de los datos.

La segmentación de la red ayuda a las organizaciones a cumplir estas normas de conformidad con mayor eficacia.

Las organizaciones pueden asegurarse de que se mantienen fieles a las normativas específicas del sector, como PCI DSS, HIPAA o el Reglamento General de Protección de Datos (GDPR), aislando los datos sensibles y aplicando controles de acceso.

Gestión simplificada de la red

Gestionar una red grande y monolítica puede ser complejo y llevar mucho tiempo. La segmentación de la red simplifica su gestión al dividirla en segmentos más pequeños y manejables.

Los equipos de TI pueden centrarse en cada segmento individualmente, lo que facilita la supervisión, la resolución de problemas y la aplicación de cambios o actualizaciones.

Aislamiento de los recursos de red

Las organizaciones pueden aislar recursos de red específicos basándose en su función o en los requisitos de seguridad.

Por ejemplo, los sistemas internos pueden separarse de los sistemas de cara al público, lo que crea una capa adicional de protección. Este aislamiento ayuda a evitar el acceso no autorizado a los recursos críticos y reduce la posibilidad de que las amenazas internas afecten a toda la red.

Técnicas para implementar la segmentación de la red

He aquí algunas técnicas utilizadas habitualmente para implementar la segmentación de la red:

#1. VLAN (redes de área local virtuales)

Las VLAN dividen una única red física en varias redes lógicas. Los dispositivos dentro de la misma VLAN pueden comunicarse entre sí, mientras que la comunicación entre VLAN se controla a través de enrutadores o conmutadores de capa 3. Las VLAN suelen basarse en factores como el departamento, la función o los requisitos de seguridad.

#2. Subredes

La subred consiste en dividir una red en subredes o subredes más pequeñas. Cada subred tiene su propio rango de direcciones IP y puede tratarse como un segmento independiente. Los routers o conmutadores de capa 3 se utilizan para conectar y controlar el tráfico entre subredes.

Y aquí tiene un artículo detallado sobre cómo funcionan las VLAN y las subredes. No dude en visitar esta página.

#3. Listas de control de acceso (ACL)

Las ACL son conjuntos de reglas que definen qué tráfico de red se permite o deniega en función de varios criterios, como las direcciones IP de origen y destino o los protocolos. Puede controlar la comunicación entre diferentes segmentos y restringir el acceso a recursos específicos configurando ACL.

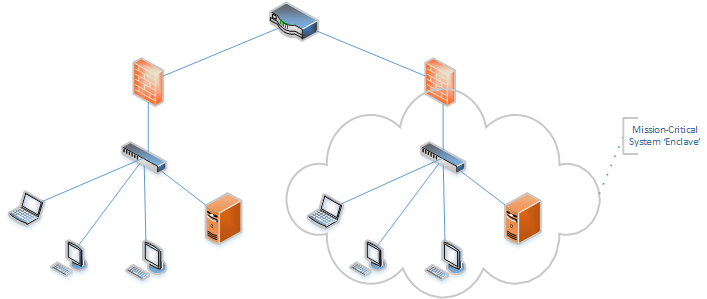

#4. Cortafuegos

Loscortafuegos actúan como pasarelas de seguridad entre diferentes segmentos de la red. Inspeccionan el tráfico de red entrante y saliente basándose en reglas y políticas predefinidas.

#5. Redes definidas por software (SDN)

SDN es un enfoque que separa el plano de control del plano de datos. Permite el control y la gestión centralizados de los recursos de red a través del software. La SDN permite una segmentación dinámica y flexible mediante la definición y el control programáticos de los flujos de red.

#6. Red de confianza cero

Es un marco de seguridad que no asume ninguna confianza inherente entre los segmentos o dispositivos de la red. Requiere autenticación, autorización y supervisión continua para todo el tráfico de red, independientemente del segmento de red. Zero Trust Networking garantiza que el acceso a los recursos se concede en función de la necesidad de conocer, lo que reduce el riesgo de acceso no autorizado.

#7. Virtualización de la red

Las tecnologías de virtualización, como los conmutadores virtuales y las superposiciones de red, crean redes virtuales sobre la infraestructura de red física. Esto permite la creación de segmentos aislados que pueden gestionarse dinámicamente. Simplifica el proceso de segmentación y mejora la escalabilidad.

Es importante tener en cuenta factores como los requisitos específicos de la organización, la topología de la red y el nivel de seguridad necesario para cada segmento.

Las técnicas elegidas deben estar en consonancia con las políticas de seguridad y la complejidad de la infraestructura de red.

Mejores prácticas para la segmentación de la red

Planificar y definir la estrategia de segmentación

El primer paso es definir claramente sus metas y objetivos. Determine qué activos o recursos deben protegerse y el nivel de acceso necesario para cada segmento.

Una comprensión clara de sus objetivos de segmentación guiará su estrategia de implementación.

Identifique los activos críticos

Identifique los activos importantes dentro de su red que requieren el mayor nivel de protección. Estos podrían incluir datos sensibles, propiedad intelectual o infraestructuras críticas. Dé prioridad a la segmentación de estos activos y asigne las medidas de seguridad adecuadas para garantizar su protección.

Utilice un enfoque por capas

Implemente múltiples capas de segmentación para mejorar la seguridad. Esto puede implicar el uso de una combinación de VLAN, subredes, IDS/IPS, cortafuegos y listas de control de acceso (ACL) para crear una protección sólida.

Cada capa añade una barrera adicional y mejora la seguridad general de la red.

Aplique el principio del mínimo privilegio

Proporcione permisos de acceso sólo a los dispositivos que los requieran específicamente para sus funciones laborales. Restrinja el acceso a segmentos y recursos sensibles para minimizar el riesgo de accesos no autorizados y posibles movimientos laterales dentro de la red.

Implemente fuertes controles de acceso

Utilice controles de acceso para regular el tráfico entre los distintos segmentos de la red. Esto puede incluir la implementación de reglas de cortafuegos, listas de control de acceso (ACL) o túneles VPN.

Aplique el principio de «denegación por defecto», según el cual todo el tráfico entre segmentos se bloquea por defecto y sólo se permite el tráfico necesario basándose en reglas predefinidas.

Supervise y actualice regularmente

Supervise continuamente los segmentos de su red para detectar cualquier intento de acceso no autorizado o actividad sospechosa. Despliegue herramientas de supervisión de la red para detectar y responder rápidamente a posibles incidentes de seguridad.

Mantenga la infraestructura de red y los sistemas de seguridad actualizados con los últimos parches para solucionar las vulnerabilidades conocidas.

Revise y actualice periódicamente las políticas de segmentación

Realice revisiones periódicas de sus políticas y configuraciones de segmentación para asegurarse de que se ajustan a los cambiantes requisitos de seguridad de su organización. Actualice las políticas según sea necesario y realice auditorías periódicas para verificar que la segmentación se aplica correctamente.

Forme a los empleados sobre la segmentación

Ofrezca programas de formación y concienciación para que los empleados comprendan la importancia de la segmentación de la red y su papel en el mantenimiento de un entorno de red seguro.

Edúquelos sobre prácticas de seguridad como evitar conexiones no autorizadas entre segmentos e informar de cualquier actividad sospechosa.

Casos de uso

La segmentación de red tiene varios casos de uso en diferentes industrias. He aquí algunos ejemplos comunes de cómo se aplica.

Sanidad

Los hospitales suelen aplicar este concepto de segmentación de la red para proteger los datos de los pacientes, los historiales médicos electrónicos, los sistemas de farmacia y las redes administrativas para garantizar el cumplimiento de la normativa sanitaria y salvaguardar la privacidad de los pacientes.

Servicios financieros

Los bancos y las instituciones financieras utilizan la segmentación de red para aislar los datos de las transacciones de los clientes y los cajeros automáticos, lo que minimiza el riesgo de filtración de datos y fraude financiero.

Sistemas de control industrial (ICS)

En industrias como la energética, la segmentación de red es importante para asegurar las redes de tecnología operativa (OT). Al separar los sistemas OT de las redes empresariales, las organizaciones pueden evitar el acceso no autorizado y proteger las infraestructuras críticas.

Redes de invitados

Las organizaciones que ofrecen acceso Wi-Fi para invitados suelen emplear la segmentación de red para separar el tráfico de invitados de los recursos internos. Pueden mantener la seguridad y la privacidad de sus sistemas internos sin dejar de ofrecer un cómodo acceso a Internet a los visitantes.

Conclusión ✍️

Espero que este artículo le haya resultado útil para conocer la segmentación de red y cómo aplicarla. Puede que también le interese conocer los mejores analizadores de NetFlow para su red.