Encuentre las vulnerabilidades de su infraestructura de red antes que nadie.

Tener una infraestructura de red vulnerable a riesgos conocidos o desconocidos es peligroso. Pero la pregunta es: ¿cómo descubrir las amenazas?

Nota: no se trata de encontrar vulnerabilidades en un sitio web. A continuación, hablaré sobre cómo encontrar riesgos de seguridad en la infraestructura de red.

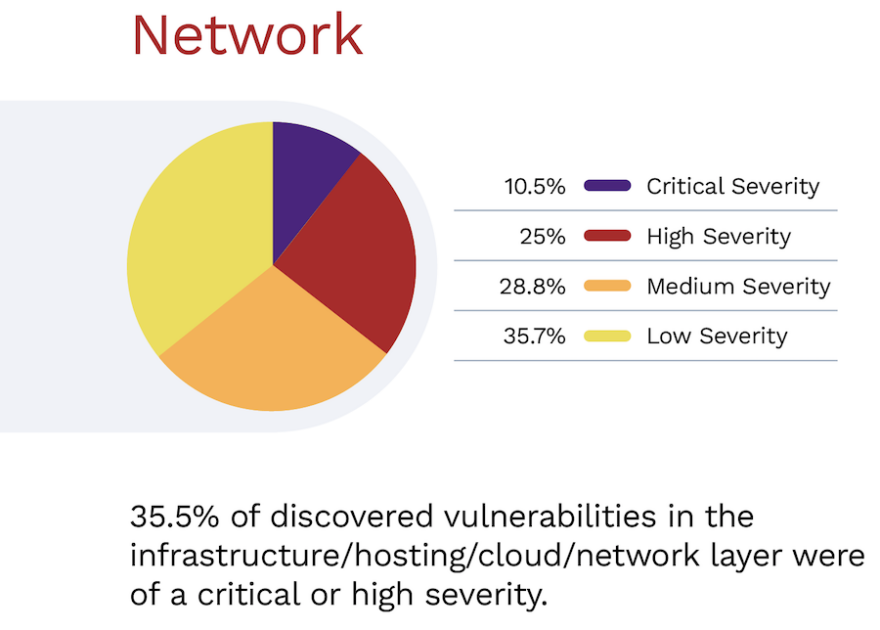

El último informe de edgescan muestra que más del 35% de las vulnerabilidades de red descubiertas eran de gravedad alta o crítica.

Hay muchos escáneres de red, y no todos cumplen los requisitos. Así que, para ponérselo más fácil, he elaborado una lista de los mejores escáneres de vulnerabilidades de red.

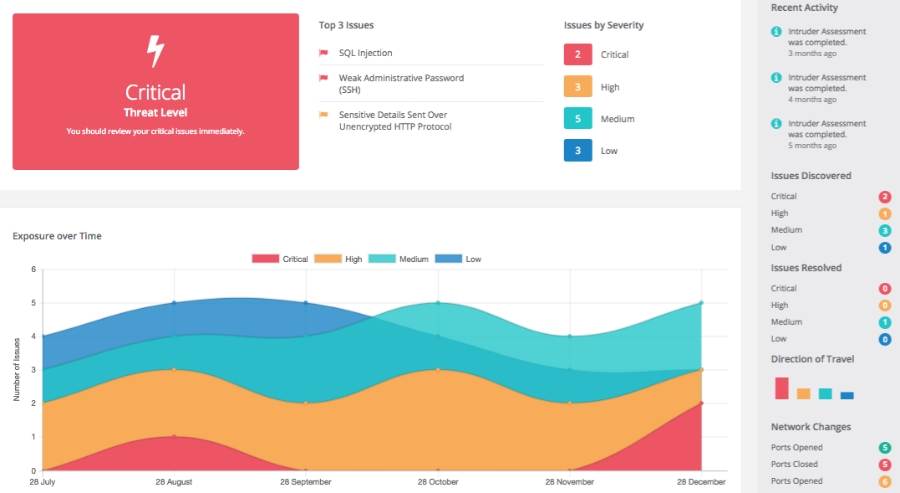

Intruder

Intruder es un escáner de vulnerabilidades proactivo que le escanea en cuanto se descubren nuevas vulnerabilidades.

Diseñado para sistemas de cara al exterior, Intruder detecta más de 10.000 puntos débiles de seguridad, incluidos WannaCry, Heartbleed y SQL Injection, y ayuda a reducir su superficie de ataque destacando los puertos y servicios que no deberían estar expuestos a Internet.

Otras funciones exclusivas incluyen la integración con AWS y Slack, que permite a Intruder realizar un seguimiento de los sistemas que están expuestos a Internet y notificarle cuando se descubren nuevas vulnerabilidades. La integración con Jira significa que las nuevas incidencias pueden enviarse directamente a su equipo de desarrollo.

Intruder es popular entre las nuevas empresas y las medianas empresas porque facilita la gestión de vulnerabilidades a los equipos pequeños.

Intruder ofrece una prueba gratuita de 14 días para que usted mismo pueda ver todas las características en acción.

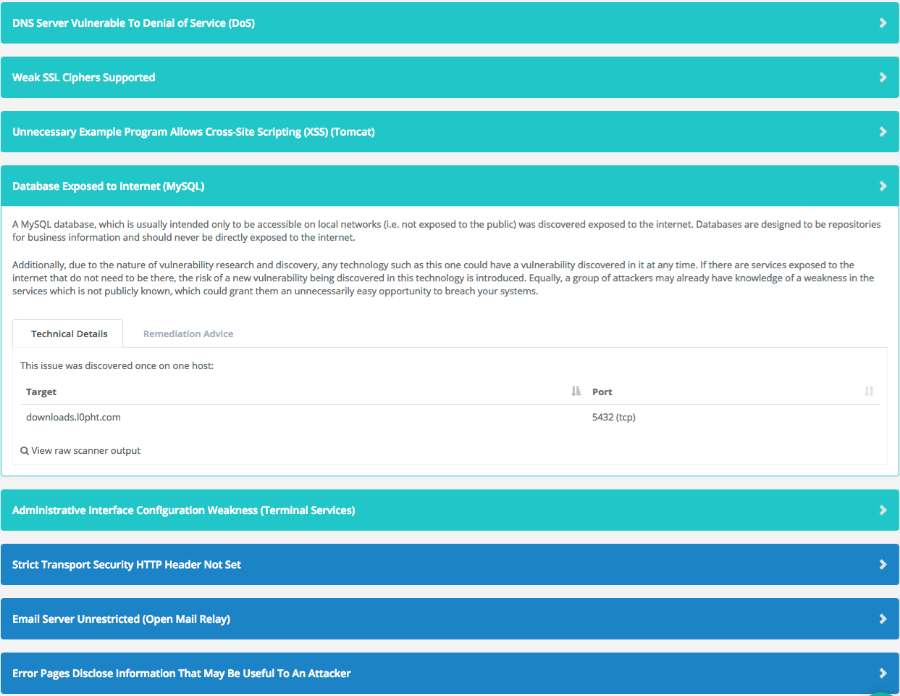

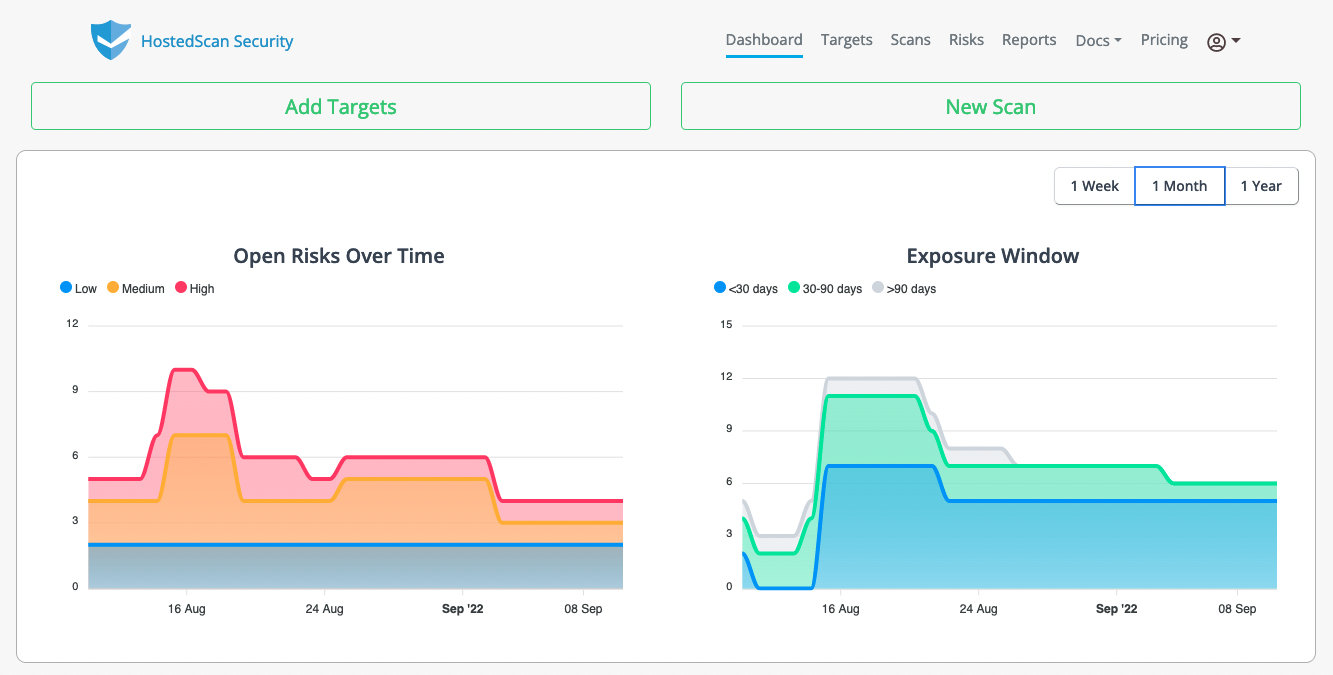

HostedScan Security

HostedScan Security proporciona un conjunto potente y completo de análisis de vulnerabilidades para la red, los servidores, las aplicaciones web y los activos de TI.

Con HostedScan, puede ejecutar exploraciones de vulnerabilidades para todos sus sistemas externos. HostedScan ofrece un escaneado de vulnerabilidades de red impulsado por OpenVAS, el escáner de red de código abierto líder del sector. Además, HostedScan proporciona un escaneado de puertos TCP, un escaneado de puertos UDP y un escaneado de aplicaciones web para encontrar problemas como inyecciones SQL y scripts entre sitios.

HostedScan dispone de paneles, informes y funciones de gestión de riesgos de vulnerabilidad que le ayudarán a resumir su postura de seguridad y a trazar un mapa de su superficie de ataque. Puede invitar a los miembros de su equipo a la cuenta, configurar escaneos programados para una supervisión continua de la seguridad y utilizar los webhooks de las API para integrar los escaneos de vulnerabilidades en sus propios procesos y aplicaciones.

Los planes de precios flexibles y asequibles lo convierten en una opción popular para las pequeñas y medianas empresas, así como para los contratistas de TI y los proveedores de servicios de seguridad gestionados (MSSP).

HostedScan Security tiene un nivel gratuito que puede utilizar para probar el producto antes de comprarlo.

AlienVault USM

Ahora AT&T, AlientVault USM (Gestión unificada de la seguridad) es una solución preparada para la empresa para infraestructuras on-prem o en la nube.

USM está disponible como SaaS, lo que significa que no tiene que preocuparse de la instalación del software ni de su configuración. Puede ponerlo en marcha en cuestión de minutos para escanear toda la infraestructura. Es compatible con las principales nubes como Azure y AWS.

Junto con el escaneo de vulnerabilidades de red, también ayuda con el descubrimiento de activos, monitoreo de comportamiento, detección de intrusos, eventos y gestión de registros. Con su bonito panel de control, puede obtener la postura de seguridad de su infraestructura y le permite desglosarla hasta una vista detallada para comprender y mitigar los riesgos.

Para el cumplimiento de normativas, tiene a su disposición plantillas de informes preelaboradas como PCI-DSS, NIST CSF, HIPPA, ISO 27001. AlienVault se integra bien con productos de seguridad basados en la nube (Cloudflare, SOPHOS, ServiceNow, Google Workspace, Cisco Umbrella, Okta, McAfee EPO, etc.) y dispone de más de 350 plugins.

InsightVM

Un galardonado escáner de vulnerabilidades Nexpose inspira InsightVM de Rapid7. InsightVM es gestión de vulnerabilidades en vivo y análisis de puntos finales.

Con la ayuda de InsightVM, puede recopilar, supervisar y analizar el riesgo de las redes nuevas y existentes.

Algunas de sus características son

Potentes análisis – obtenga análisis avanzados de exposición a amenazas con información procesable sobre riesgos para una corrección más rápida.

Supervisióncontinua – insight agent supervisa de forma automática y continua los puntos finales en busca de vulnerabilidades y proporciona supervisión en directo. Ofrece monitorización dinámica para AWS, VMware, Azure.

Liveaboards – un panel de control en el que se puede hacer clic con datos en tiempo real para que desde el CISO hasta el administrador del sistema analicen la seguridad de la infraestructura.

Puntuaciones de riesgo – las vulnerabilidades se etiquetan con la calificación CVSS estándar para que pueda tomar medidas prioritarias.

Integración – se integra con sus herramientas favoritas, incluyendo Metaspoilt, InsightIDR, Nexpose, ServiceNow, McAfee, Splunk, etc.

Puede empezar con una prueba GRATUITA durante 30 días para experimentar InsightVM.

Acunetix

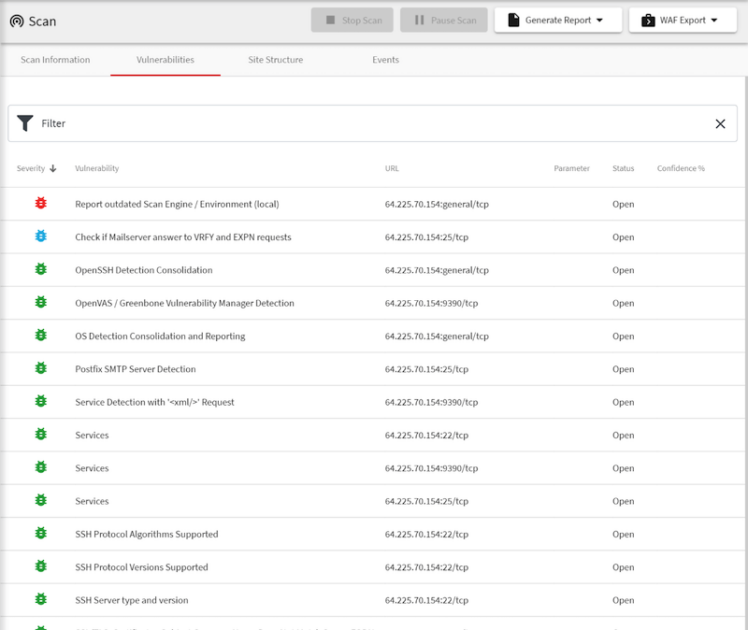

Elescáner de red Ac unetix comprueba el perímetro de la red en busca de más de 50.000 vulnerabilidades conocidas y errores de configuración.

Acunetix aprovecha el escáner OpenVAS para proporcionar un análisis exhaustivo de la seguridad de la red. Es un escáner en línea, por lo que los resultados del escaneado están disponibles en el panel de control, donde puede desglosar el informe, el riesgo y las amenazas.

Los elementos de riesgo se asocian con la puntuación de amenaza estándar y la información procesable, por lo que le resultará fácil remediarlos.

Se realizan algunas de las siguientes comprobaciones

- Evaluación de la seguridad de enrutadores, cortafuegos, equilibradores de carga, conmutadores, etc

- Auditoría de contraseñas débiles en servicios de red

- Compruebe las vulnerabilidades y ataques de DNS

- Comprobar la mala configuración de un servidor proxy, cifrados TLS/SSL, servidores web.

Acunetix ofrece 14 días de prueba, así que pruébelo para ver cómo funciona.

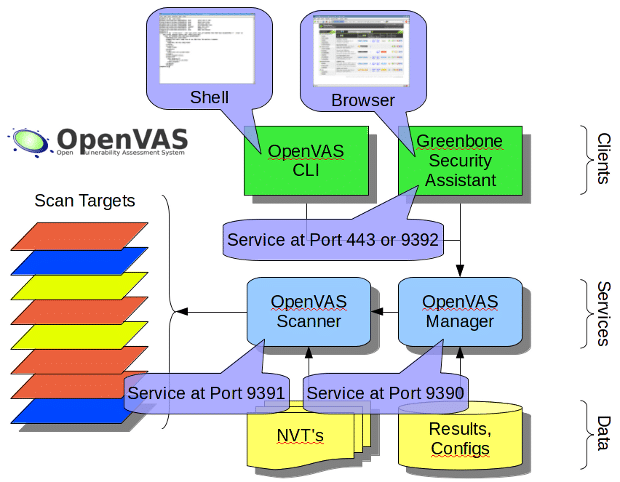

OpenVAS

Una de las famosas soluciones de gestión y exploración de vulnerabilidades de código abierto.

OpenVAS es un marco que incluye muchos servicios y herramientas y es perfecto para la prueba de vulnerabilidad de la red.

La edición comunitaria de OpenVAS es de uso gratuito y se basa en un modelo de código abierto. Sin embargo, si busca soporte y amplias funciones, puede suscribirse a Greenbone.

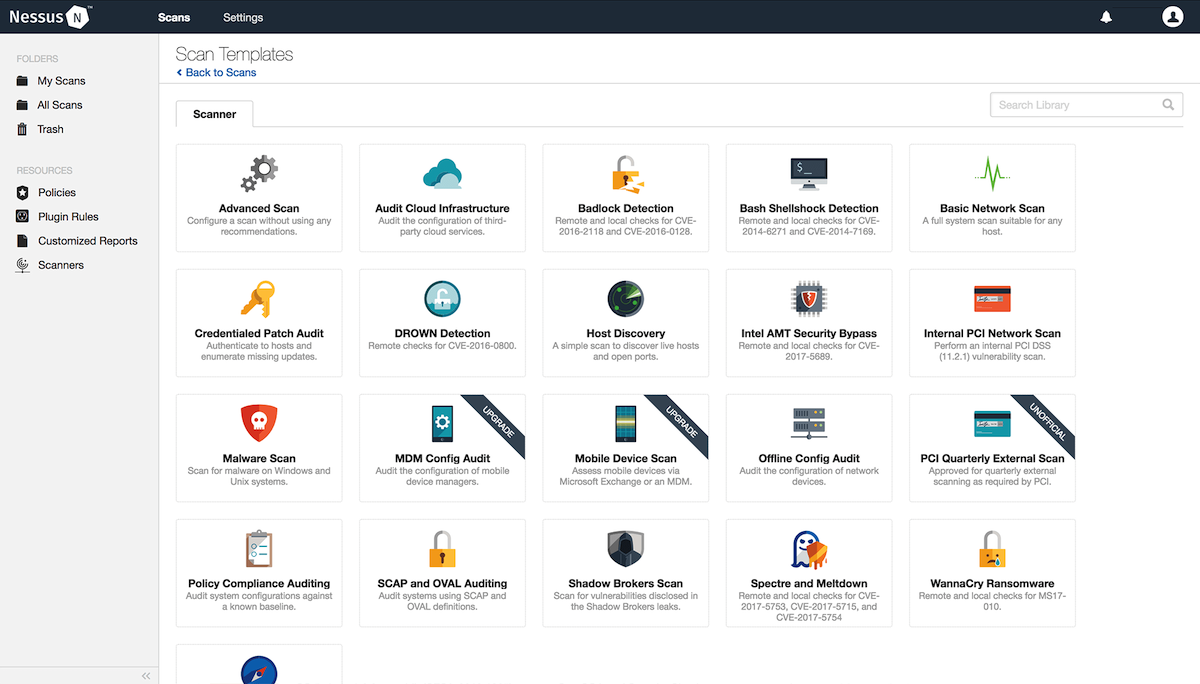

Nessus

- Sistemas operativos

- Hipervisores

- Dispositivos de red

- Base de datos

- Servidores web

- Cortafuegos

Nessus es rápido en el descubrimiento y tiene una alta precisión con bajos falsos positivos.

Algunas de las grandes características de Nessus de Tenable son:

- Informes detallados

- Los informes se pueden automatizar para su descarga mediante una API

- Preparado para auditoría de cumplimiento y contenido sensible.

- Capaz de escanear redes IPv4/IPv6 e híbridas

- Despliegue como software o dispositivos virtuales

- Disponible en las instalaciones o en la nube

- Puntuación de riesgo basada en CVSS

Más de 24.000 organizaciones confían en Nessus. Ofrecen una prueba GRATUITA durante siete días.

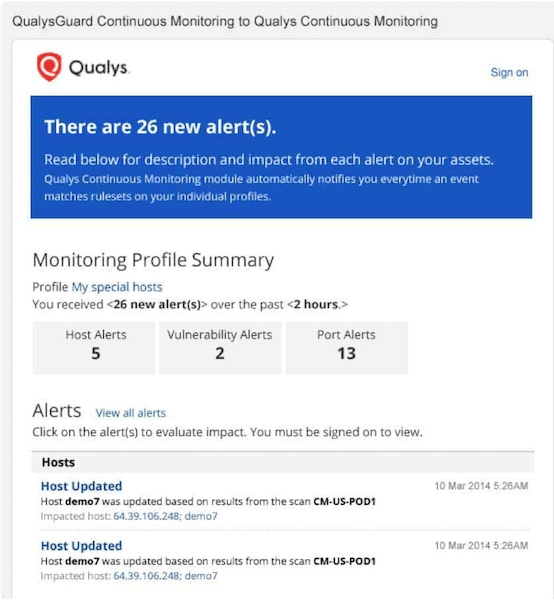

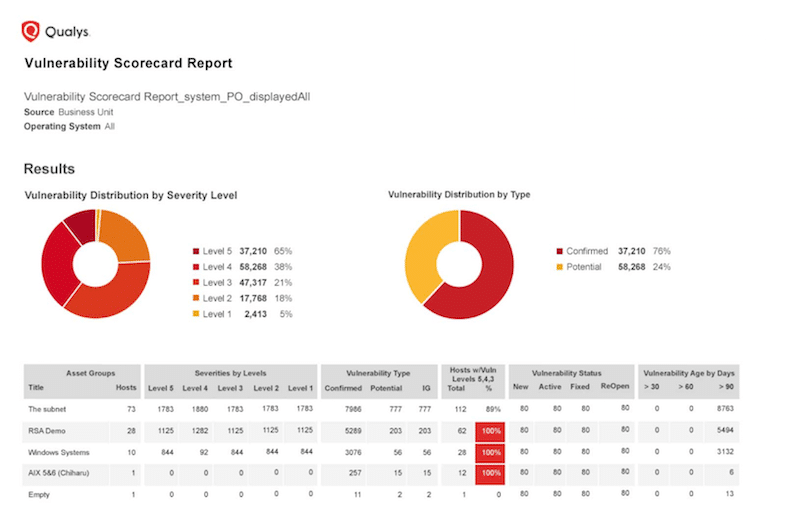

Qualys

Proteja su centro de datos y sus redes con Qualys.

Qualys ofrece un conjunto de productos de seguridad para proteger toda la infraestructura. Con la ayuda de la monitorización continua, puede supervisar su red y recibir alertas en tiempo real sobre amenazas y cambios en el sistema.

Y con la ayuda de la aplicación de gestión de vulnerabilidades, puede descubrir, detectar y proteger los dispositivos.

Puede ponerlo en marcha con la versión de prueba para experimentarlo.

Conclusión

Gestionar las vulnerabilidades de la red es un reto, y espero que las soluciones anteriores le ayuden a encontrar riesgos de seguridad en su infraestructura para que pueda mitigarlos con prioridad.