Encuentre las vulnerabilidades de seguridad de Node.js y protéjalas arreglándolas antes de que alguien piratee su aplicación.

Existen algunas herramientas en línea que le ayudarán a encontrar las vulnerabilidades de seguridad más comunes en PHP, WordPress, Joomla, etc., pero ¡aquí está el truco! puede que no sean capaces de detectar si su aplicación está construida sobre Node.js.

Uno de los hallazgos recientes sugiere que más del 80% de los usuarios encontraron vulnerable su aplicación Node.js.

Estas vulnerabilidades, que podrían ser de cientos de tipos considerables a la vez, se deben a una mala configuración, paquetes NPM obsoletos, etc., y el siguiente escáner de seguridad debería poder ayudarle a encontrar la cláusula de escape de seguridad.

Este artículo explica cómo encontrar las vulnerabilidades de seguridad de Node.js y asegurarlas antes de que alguien hackee su aplicación.

También me gustaría destacar que este artículo se centra en las herramientas para encontrar una vulnerabilidad. Sugeriría consultar «Cómo proteger Node.js de las amenazas en línea» para configurar la protección de seguridad.

Snyk

Snyk es una opción práctica para encontrar vulnerabilidades en contenedores, dependencias de código e infraestructura como código. Ya sean herramientas de desarrollo, pipelines de automatización o Workflow, ¡Snyk se integra directamente!

En la reciente actualización, Snyk ha incluido SPDX v3.20. El nivel de detalle mejorará, pero el número de detección de licencias debería seguir siendo el mismo. Además, soporta proyectos npm lockfile v3.

¡No se lo piense! ¡Es el fin! Tiene algunas ventajas más, entre ellas

- Con Snyk, estará en alerta recibiendo notificaciones de nuevas vulnerabilidades.

- Le ayudará a evitar añadir más dependencias.

El hecho divertido aquí radica en que, Si despliega su aplicación Node.js en un contenedor, también podría estar añadiendo paquetes inseguros. Snyk Container CLI puede ayudarle a identificar una imagen base que reduzca la superficie de ataque de su aplicación.

NodeJSScan

En términos técnicos, NodeJSScan es un escáner estático de código de seguridad (SAST) especialmente desarrollado para Node.js. El lenguaje en el que se basa es Python. Esta herramienta se apoya en libsast, un SAST genérico para ingenieros de seguridad, y semgrep, un motor de análisis estático de código abierto y el más rápido para encontrar vulnerabilidades en dependencias de terceros.

Para ejecutar nodejsscan, tiene a mano el comando ./run.sh. Este comando le ayudará a ejecutar la interfaz de usuario web de nodejsscan en http://127.0.0.1:9090.

En cuanto a su integración, puede crear alertas Slack o por correo electrónico para recibir notificaciones sobre vulnerabilidades.

En general, puede encontrar vulnerabilidades y hacer que su aplicación sea más segura. Depende de su sabia selección de la herramienta que puede ayudarle a luchar contra las lagunas de seguridad. Yo sugeriría que Node JS Scan es una opción viable.

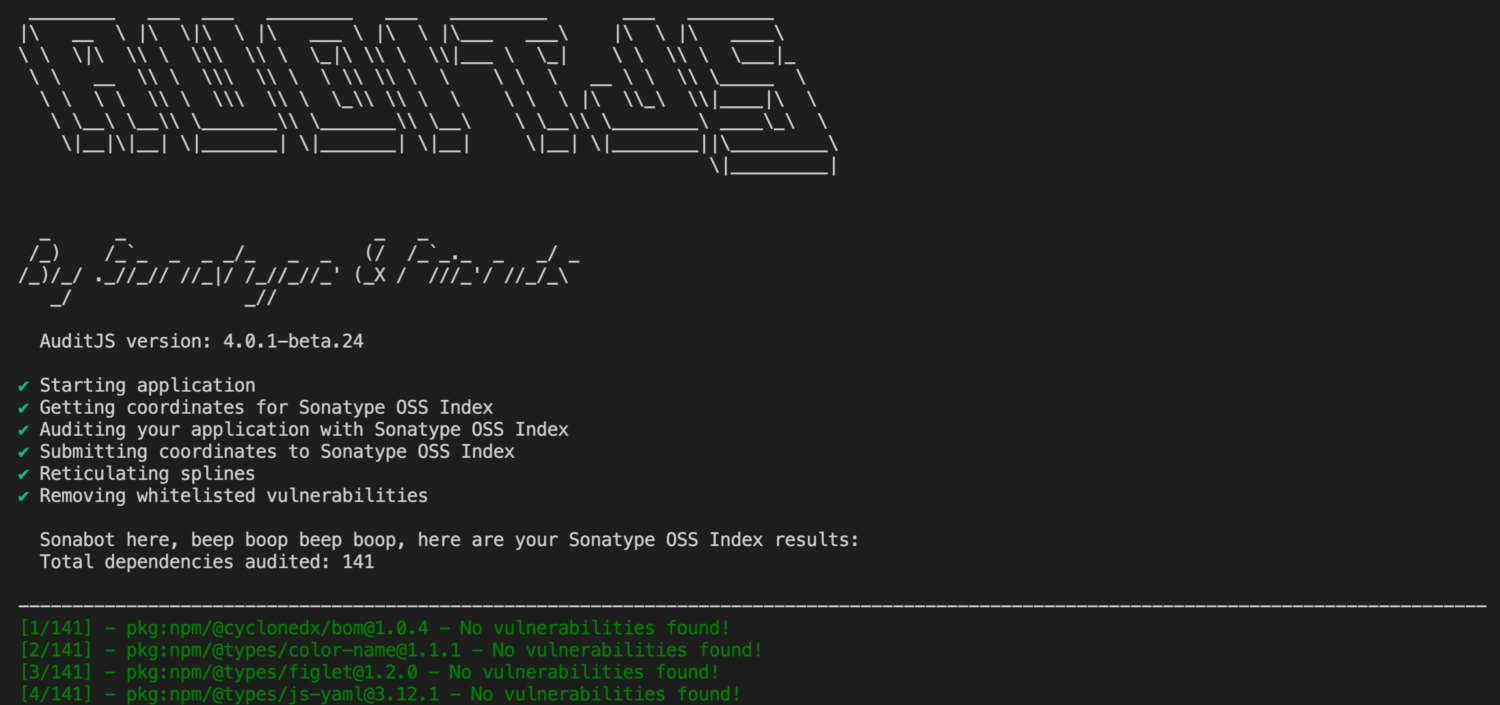

AuditJS

Si está buscando un buscador de vulnerabilidades perfecto, empiece a confiar en AuditJS. AuditJS tiene una espada especial OSS Index v3 REST API para identificar vulnerabilidades conocidas. También puede localizar versiones obsoletas de paquetes.

AuditJS es compatible con los gestores de paquetes npm, Angular, yarn y Bower para proyectos con dependencias instaladas en la carpeta node_modules.

El proceso de instalación incluye varias formas, como a través de npx, que ofrece la instalación menos permanente, y el comando para ello es «npx auditjs@latest ossi«, o puede optar por la instalación global, que proporciona la instalación más permanente, y el comando para ello es «npm install -g auditjs«.

Tras mi revisión, le sugeriría realizar la instalación a través de npx installation. Las instalaciones globales suelen desaconsejarse en la comunidad Node.js.

Detectify

Detectify es otra herramienta para encontrar vulnerabilidades en su aplicación web. Recientemente se ha ganado un nombre en el mercado y ha surgido como una opción fiable. Ofrece un escaneado continuo para comprobar si sus aplicaciones presentan las vulnerabilidades más recientes. También admite la programación de escaneos paralelos a su conveniencia.

Puede crear integraciones con parámetros personalizables y enviar los hallazgos críticos de seguridad a las herramientas que utiliza a diario.

Por último, también me gustaría destacar otra característica que ofrece: una visión completa de todas las vulnerabilidades independientemente de su activo.

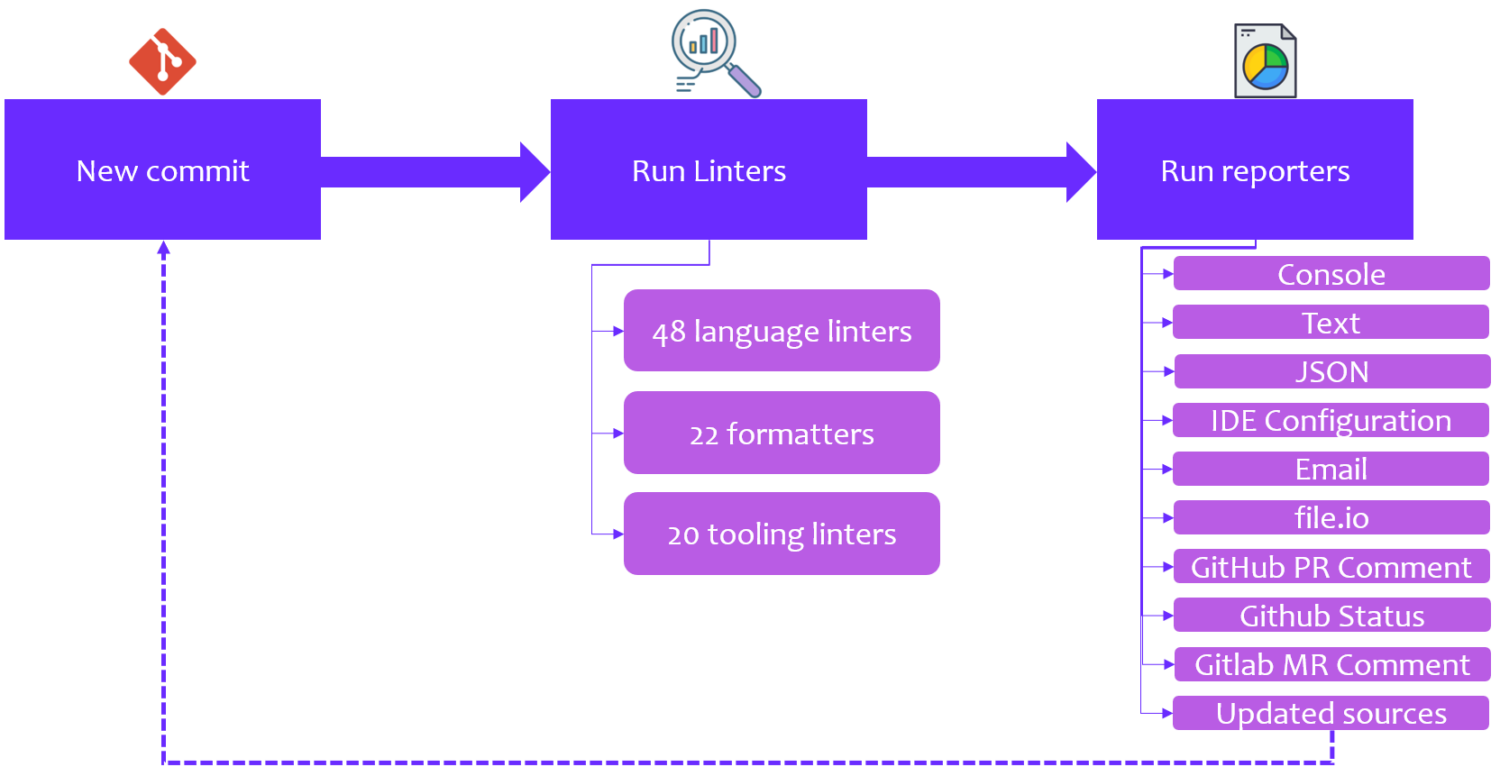

MegaLinter

MegaLinter está considerada una de las herramientas más eficaces para evitar la deuda técnica, y esta herramienta nos ayuda a entregar un código limpio y productivo para que los usuarios puedan consumir tiempo durante el flujo de trabajo.

MegaLinter nos ayuda a seguir las mejores prácticas en lo que respecta a la revisión del código, ya que esta herramienta permite a los codificadores actualizar y analizar el código en cada pull request de forma automática. Principalmente ayuda a optimizar el proceso de revisión de código, permitiendo a los usuarios ahorrar una enorme cantidad de tiempo.

Sin embargo, en términos de verificación de registros de errores, MegaLinter ayuda a los desarrolladores a poner en práctica algunas de las mejores técnicas; como resultado, pueden ejecutar eficazmente errores significativos de código sin ningún fallo.

Junto con todos estos factores significativos, esta herramienta también proporciona una lista de plugins IDE que ayuda a los desarrolladores a instalar los plugins necesarios para realizar diversas tareas de forma eficiente.

Aparte de todos esos múltiples aspectos, una de las características significativas de esta herramienta es que es totalmente de código abierto y gratuita para cada desarrollador.

Esta herramienta es independiente ya que no requiere ninguna aplicación externa; funciona eficientemente en cualquier herramienta CI, y también podemos utilizarla en nuestro sistema local. Sin embargo, esta herramienta es compatible con cualquier lenguaje de programación.

Como resultado, cualquier desarrollador puede cambiar fácilmente a MegaLinter para mantener un entorno de codificación limpio y libre de errores. A continuación presentamos una descripción detallada en vídeo de cómo utilizar la siguiente herramienta:

RetireJS

Existen varias herramientas para establecer la confianza; aquí viene la siguiente: RetireJS. Los desarrolladores deben entender que simplificar el desarrollo es admirable, pero hay que estar al día de las correcciones de seguridad.

El equipo de RetireJS tiene un claro entendimiento y visión para ayudar a sus usuarios a detectar vulnerabilidades conocidas. RetireJS se basa en JavaScript, TypScript y Shell. Hay varias formas de utilizar RetireJS,

- Como CLS (Escáner de línea de comandos)

- Como GP (Grunt Plugin)

- Como GT (Gulp Task)

- Como Extensión del Navegador Web

¡La Extensión del Navegador se menciona arriba en la lista de procedimientos de uso de RetireJS! Lo que hay que destacar aquí es que esta Extensión escanea en busca de librerías inseguras y pone advertencias en el panel del desarrollador. Estas pequeñas características, combinadas con varias otras, hacen de RetireJS una de las mejores opciones para encontrar vulnerabilidades en su aplicación Node.JS.

eslint-plugin-security

El siguiente en la lista es Eslint-Plugin-Security. Está hecho especialmente para la seguridad de Node. Esta herramienta le ayudará a encontrar e identificar vulnerabilidades con facilidad. El proceso de instalación le da dos opciones: ¡npm o yarn!

npm install -save-dev eslint-plugin-security

yarn add -dev eslint-plugin-security

Durante mi revisión, encontré algunas amenazas potenciales falsas que la intervención humana puede evitar. Después de todas las comprobaciones necesarias, eslint-plugin-security ocupa un lugar particular por su especialidad para Node.js.

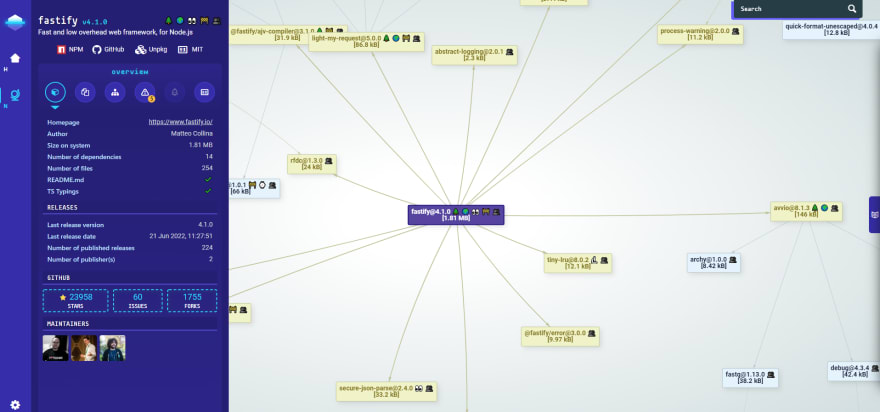

Node-Secure CLI

La herramientaNode-Secure CLI es una opción fiable para las vulnerabilidades de Node.js. El equipo ha desarrollado una CLI/API que puede analizar a fondo el árbol de dependencias de un determinado paquete local package.json o npm y rastrear las lagunas en el repositorio.

Durante el uso, es posible que encuentre nodos en rojo en la interfaz de usuario. Pero le sugiero que no se preocupe. Esto ocurre sólo cuando el paquete ha sido marcado con haswarnings o hasMinifiedCode

Node-Secure CLI ofrece un montón de características, entre ellas algunas se han enumerado a continuación,

- Análisis AST – Puede ejecutarlo en cada archivo .js/.mjs de los paquetes.

- Análisis Completo – Le proporcionará la composición completa para cada paquete.

- Cobertura Fuerte – Esta herramienta le permite analizar paquetes npm y proyectos node.js locales.

Por el aspecto general de esta herramienta, creo que, con su capacidad para rastrear y analizar vulnerabilidades. Los desarrolladores pueden identificar y abordar proactivamente las vulnerabilidades potenciales.

Conclusión

Las herramientas anteriores deberían ayudar a escanear su aplicación node.js en busca de una vulnerabilidad de seguridad para que pueda protegerlas. Además de proteger el núcleo de las aplicaciones Node.js, también debería considerar el uso de WAF para protegerse de las amenazas en línea y los ataques DDoS.