La llamativa visión de las diferentes herramientas de inteligencia de código abierto (OSINT) disponibles en el mercado.

En nuestra vida cotidiana, buscamos mucha información en Internet. Si no encontramos los resultados esperados, ¡normalmente abandonamos!

Pero, ¿se ha imaginado alguna vez lo que hay en esos cientos de páginas de resultados? «¡Información!

Esto sólo es posible utilizando diferentes herramientas. Las herramientas desempeñan un papel importante en la búsqueda de información pero, sin conocer la importancia y el uso de las herramientas, no será útil para los usuarios.

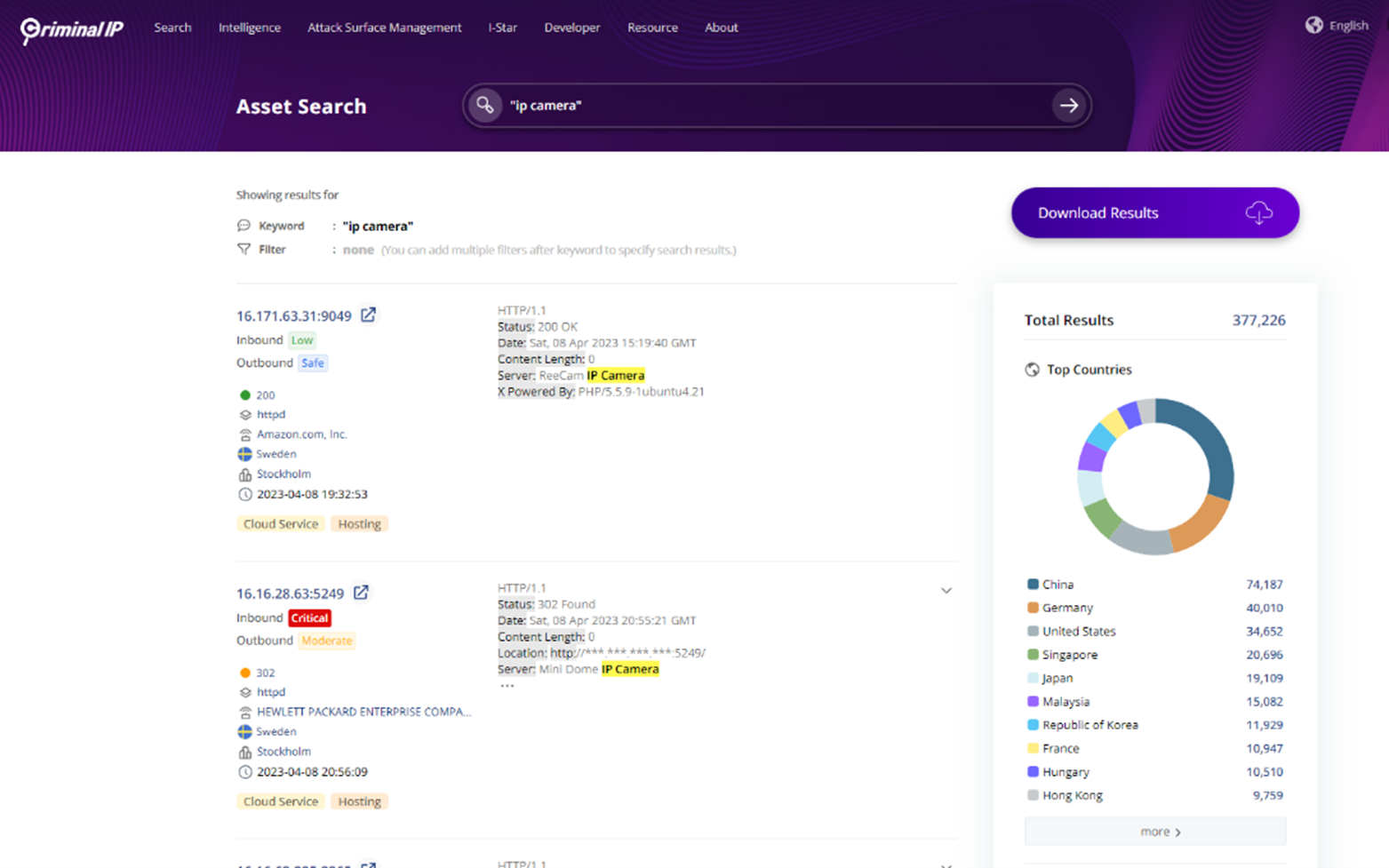

Criminal IP

Criminal IP es un destacado motor de búsqueda OSINT para la ciberseguridad, diseñado para recopilar y analizar inteligencia sobre amenazas reuniendo datos en tiempo real sobre más de 4.200 millones de direcciones IP y activos cibernéticos. A través de la Búsqueda de Activos y la Búsqueda de Dominios de Criminal IP, los usuarios pueden acceder fácil y rápidamente a la información de activos deseada.

Esto incluye una amplia gama de datos para pentesting, como una puntuación de riesgo de 5 niveles, información actual de puertos abiertos y vulnerabilidades(códigos CVE), probabilidad de URL de phishing, registros de abusos, uso de favicon falsos, IPs conectadas e información de subdominios.

Además, varios filtros de búsqueda permiten a los usuarios extraer eficazmente los activos deseados.

La búsqueda no se limita a sitios de phishing o IP maliciosas, ya que también puede buscar todos los activos conectados a Internet, incluidos los dispositivos IoT y los certificados.

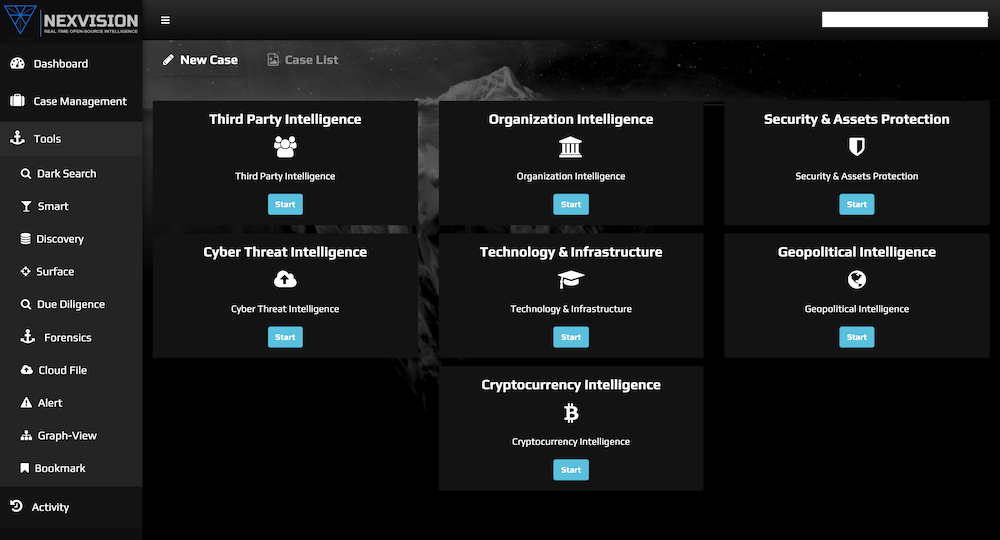

NexVision

NexVision es una solución OSINT avanzada potenciada por I.A. que proporciona inteligencia en tiempo real de toda la Web (Clear Web, Dark Web y Social Media). Proporciona un acceso sin precedentes a las búsquedas en la Dark web a través de navegadores normales como Chrome y Safari, sin necesidad de utilizar el navegador anonimizador Tor.

Si lo que busca es realizar comprobaciones de antecedentes, diligencia debida, cumplimiento de la normativa de incorporación de clientes (KYC/AML/CFT), recopilar inteligencia de la organización, inteligencia de terceros, inteligencia sobre ciberamenazas o incluso investigar las direcciones de criptodivisas de una amenaza de ransomware, NexVision proporciona respuestas precisas en tiempo real.

NexVision es utilizada principalmente por el ejército y los gobiernos, pero desde 2020 está disponible comercialmente y confían en ella tanto las empresas de Fortune 500 como las pequeñas y medianas empresas (PYMES) para sus necesidades de inteligencia e investigación. Su servicio incluye una suscripción directa a su solución SaaS y la compra de informes de inteligencia.

Cómo funciona:

En el primer paso, su motor impulsado por Inteligencia Artificial recopila datos continuamente, los analiza y los categoriza, proporcionando el mayor lago de datos disponible comercialmente. En el segundo paso, el motor utiliza el aprendizaje automático para reducir los falsos positivos y proporcionar resultados altamente precisos y contextualizados. Esto reduce en gran medida las horas de trabajo y el tiempo necesarios en las investigaciones, así como la fatiga por alerta a la que se enfrentan los analistas cuando se encuentran con grandes cantidades de datos irrelevantes. En el último paso, todos los resultados se reflejan en el salpicadero, donde los usuarios pueden visualizarlos fácilmente y tomar decisiones informadas.

El salpicadero permite a los usuarios establecer alertas por palabras clave para vigilar los objetivos en tiempo real, realizar investigaciones y analizar los resultados sin perder el anonimato.

El software tiene una interfaz sencilla que está diseñada para analistas principiantes. Los analistas pueden acceder y utilizar inteligencia militar y exhaustiva sin depender de scripts ni escribir una sola línea de código.

Su módulo de redes sociales supervisa los datos de Meta (antes Facebook), Instagram, LinkedIn, Discord, Twitter, YouTube, Telegram, etc., y viene equipado con tecnología de geolocalización para determinar la fuente y la ubicación de la difusión de la información.

Social Links es una empresa de software que desarrolla soluciones impulsadas por IA que extraen, analizan y visualizan datos de fuentes abiertas, incluidas las redes sociales, los mensajeros, las cadenas de bloques y la Dark Web. Su producto estrella SL Professional permite a los investigadores y a los profesionales de la seguridad de datos alcanzar sus objetivos de trabajo de forma más rápida y eficaz.

SL Professional ofrece un conjunto de métodos de búsqueda diseñados a medida que abarcan más de 500 fuentes abiertas. Las consultas de búsqueda avanzada del producto, muchas de las cuales se basan en el aprendizaje automático, permiten a los usuarios filtrar los datos a medida que se van recopilando de diversas y sofisticadas maneras.

Sin embargo, las soluciones OSINT de Social Links hacen algo más que recopilar información; también ofrecen herramientas de análisis avanzadas para refinar los datos a medida que se avanza en las investigaciones, devolviendo resultados precisos para obtener una imagen cada vez más comprensible de la investigación.

Características

- Un paquete profesional de 1.000 métodos de búsqueda originales para más de 500 fuentes de datos abiertas, incluidas las principales plataformas de redes sociales, mensajería, blockchain y la Dark Web

- Funciones avanzadas de automatización que aprovechan el aprendizaje automático para ofrecer una amplia gama de recuperación de información, mostrando resultados precisos a velocidades notables.

- Herramientas de análisis a medida que permiten enriquecer significativamente los datos y amoldarlos a los fines particulares del usuario.

- Integración perfecta en su infraestructura informática

- Social Links ofrece formación y asistencia como parte de sus paquetes de productos.

Para las organizaciones que necesitan la solución OSINT definitiva, Social Links también dispone de una plataforma de nivel empresarial SL Private Platform, una solución OSINT in situ que ofrece su gama más amplia de métodos de búsqueda, una personalización total según las necesidades de los usuarios y un almacenamiento privado de los datos.

Shodan

Google es el motor de búsqueda más utilizado por todos, mientras que Shodan es un buscador fantástico y una mina de oro para que los hackers vean los activos expuestos.

En comparación con otros motores de búsqueda, Shodan le proporciona los resultados que tienen más sentido y están más relacionados con los profesionales de la seguridad. Incluye principalmente información relacionada con los activos que se están conectando a la red. Los dispositivos pueden variar desde ordenadores portátiles, señales de tráfico, ordenadores y varios otros dispositivos IoT. Esta herramienta de código abierto ayuda principalmente al analista de seguridad a identificar el objetivo y probarlo en busca de diferentes vulnerabilidades, contraseñas, servicios, puertos, etc.

Además, proporciona a los usuarios las búsquedas más flexibles realizadas por la comunidad.

Por ejemplo, consideremos la situación en la que un único usuario puede ver las cámaras de red conectadas, las cámaras web, los semáforos, etc. Echemos un vistazo a algunos casos de uso de Shodan:

- Comprobación de «contraseñas por defecto

- Activos con el visor VNC

- Uso del puerto RDP abierto para probar los activos disponibles

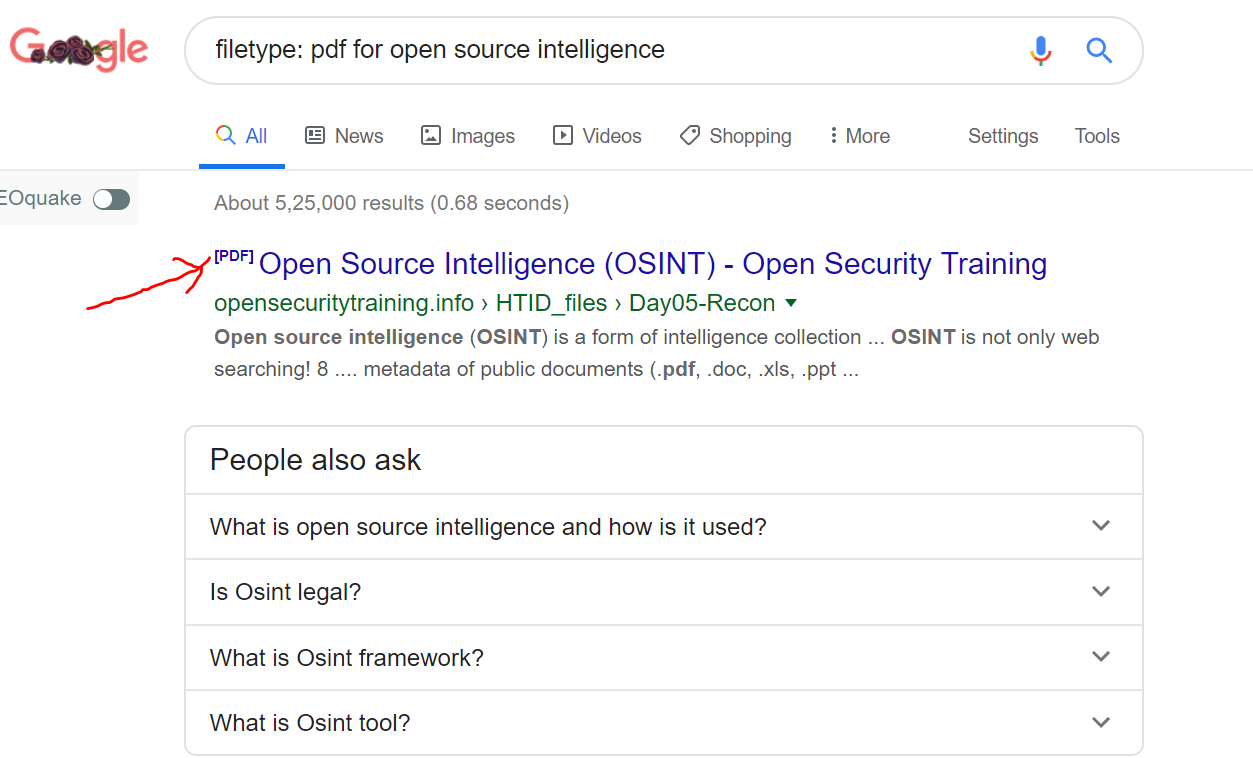

Google Dorks

Google Dorks surgió en 2002 y ofrece resultados eficaces con un rendimiento excelente. Esta herramienta de inteligencia de código abierto basada en consultas se ha desarrollado y creado principalmente para ayudar a los usuarios a orientar el índice o los resultados de búsqueda de forma adecuada y eficaz.

Google Dorks proporciona una forma flexible de buscar información mediante el uso de algunos operadores, y quizás también se le llame Google Hacking. Estos operadores facilitan la búsqueda para extraer información. A continuación se muestran algunos operadores u opciones de indexación proporcionados por Google Docker, y son:

- Tipo de archivo: Este operador se utiliza principalmente para encontrar los tipos de archivo o para buscar una cadena determinada

- Intext: Esta opción de indexación se utiliza para buscar un texto específico en una página concreta.

- Ext: Se utiliza para buscar una extensión específica en un archivo.

- Inurl: Se utiliza para buscar la cadena o palabra específica en la URL

- Intitle: Para buscar el título o las palabras mencionadas en la URL

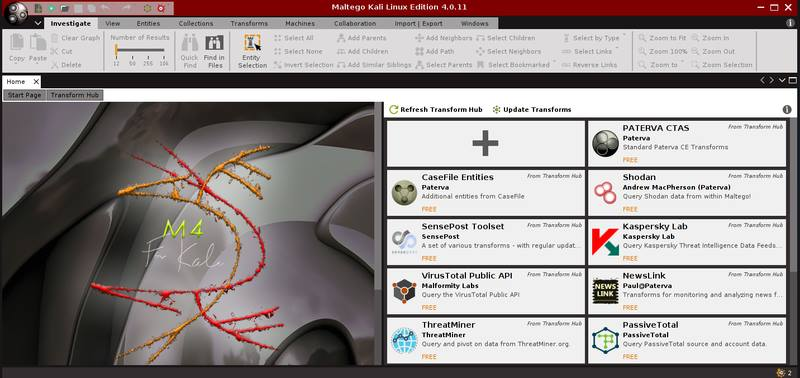

Maltego

Maltego está diseñado y desarrollado por Paterva, y es una de las herramientas incorporadas en Kali Linux. Esta herramienta de inteligencia de código abierto se utiliza principalmente para realizar una exploración significativa contra varios objetivos con la ayuda de varias transformaciones incorporadas (y también proporciona la capacidad de escribir otras personalizadas).

El lenguaje de programación que se utiliza en Maltego está escrito en Java y se muestra como un preempaquetado incorporado en Kali Linux. Una vez realizado el proceso de registro, los usuarios pueden utilizar esta herramienta para crear y desarrollar huellas digitales eficaces del objetivo concreto en Internet.

Los resultados esperados pueden pasar a la conversión de IP, el número AS se identifica, Netblock también se identifica, incluso las frases y ubicaciones también se identifican. Estos son todos los iconos de Maltego que proporciona una vista detallada e información sobre todos los iconos.

Incluso puede conocer más información sobre el objetivo profundizando en el proceso. Por último, puedo decir que es una herramienta excelente para rastrear las huellas de todas y cada una de las entidades en Internet. Maltego está disponible en todos los sistemas operativos populares.

Harvester

Harvester es una herramienta excelente para encontrar correos electrónicos, subdominios, IP, etc. a partir de diversos datos públicos.

A continuación se muestra un ejemplo para encontrar los subdominios utilizando DNSdumpster.

[root@geekflare theHarvester]# python theHarvester.py -d geekflare.com/es -v -b dnsdumpster

*******************************************************************

* _ _ _ *

* | |_| |__ ___ /\ /\__ _ _ ____ _____ ___| |_ ___ _ __ *

* | __| _ \ / _ \ / /_/ / _` | '__\ \ / / _ \/ __| __/ _ \ '__| *

* | |_| | | | __/ / __ / (_| | | \ V / __/\__ \ || __/ | *

* \__|_| |_|\___| \/ /_/ \__,_|_| \_/ \___||___/\__\___|_| *

* *

* theHarvester 3.1.0.dev1 *

* Codificado por Christian Martorella *

* Edge-Security Research *

* [email protected] *

* *

*******************************************************************

[*] Objetivo: geekflare.com/es

[*] Buscando en DNSdumpster.

[*] No se han encontrado IPs.

[*] No se han encontrado correos electrónicos.

[*] Hosts encontrados: 3

---------------------

lab.geekflare.com/es:104.25.134.107

tools.geekflare.com/es:104.25.134.107

www.geekflare.com/es:104.25.134.107

[*] Hosts virtuales:

------------------

[root@geekflare theHarvester]#TheHarvester también está disponible en Kali Linux. Puede consultar la guía de instalación de Kali Linux si la necesita.

BTW, hay más herramientas para encontrar subdominios.

Recon-Ng

Recon-ng es una herramienta eficaz para realizar el reconocimiento del objetivo.

Todo el poder de esta herramienta reside completamente en el enfoque modular. El poder de las herramientas modulares puede entenderse para aquellos que utilizan Metasploit. Recon-ng cuenta con varios módulos incorporados que se utilizan principalmente para atacar objetivos y extraer información según las necesidades del usuario. Podemos utilizar los módulos Recon-ng simplemente añadiendo los dominios en el espacio de trabajo.

Los espacios de trabajo se crean principalmente para realizar las operaciones en su interior. Los usuarios serán redirigidos al espacio de trabajo en cuanto éste se cree. Dentro del espacio de trabajo, el dominio puede especificarse particularmente utilizando añadir dominio

Algunos de los excelentes módulos, como google-site-web y bing-domain-web, se utilizan para encontrar más dominios relacionados con el primer dominio objetivo inicial. El resultado de estos dominios serán todos los dominios indexados a los motores de búsqueda. Otro módulo atractivo es bing_linkedin_cache, que se utiliza principalmente para obtener los detalles de las direcciones de correo electrónico relacionadas con el dominio. Este módulo también se puede utilizar para aprovechar en la realización de ingeniería social.

Además, utilizando otros módulos, podemos obtener información extra o adicional sobre los objetivos. Así que, por último, esta herramienta de inteligencia de código abierto es una herramienta fantástica y también debe incluirse en el conjunto de herramientas de los investigadores.

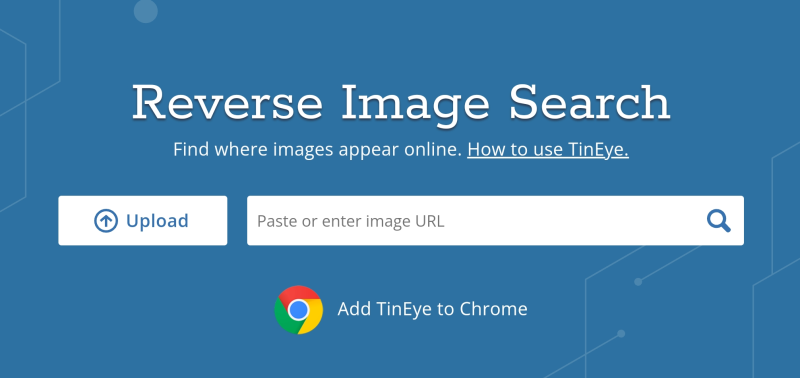

TinEye

TinyEye le ayuda con la búsqueda inversa de imágenes para que pueda encontrar dónde aparecen las imágenes en línea. Aparte de la búsqueda inversa de imágenes, sus capacidades como la visión por ordenador, el reconocimiento de productos, etc. pueden potenciar sus aplicaciones para hacer que las imágenes se puedan buscar en la web.

Utilice la función avanzada de reconocimiento de imágenes de TinEye para detectar fraudes y moderar el contenido de su empresa.

Rastree cómo y dónde aparecen las imágenes para verificar las imágenes en línea, y encuentre la ubicación de la imagen que aparece en la web para comprobar su conformidad con los derechos de autor. Además, el MobileEngine de TinEye le permite conectar el mundo físico con el digital mediante el reconocimiento de imágenes.

| ✅ Pros | ❌ Contras |

|---|---|

| Herramienta sencilla y fácil de usar | El soporte de píxeles debe ser mayor para reconocer imágenes con mayor claridad |

| Ofrece algunos servicios gratuitos y opciones prácticas | No todos los resultados son precisos |

| Motor rápido y fácil de usar |

Suba su imagen o pegue una URL de forma gratuita para reconocer las imágenes.

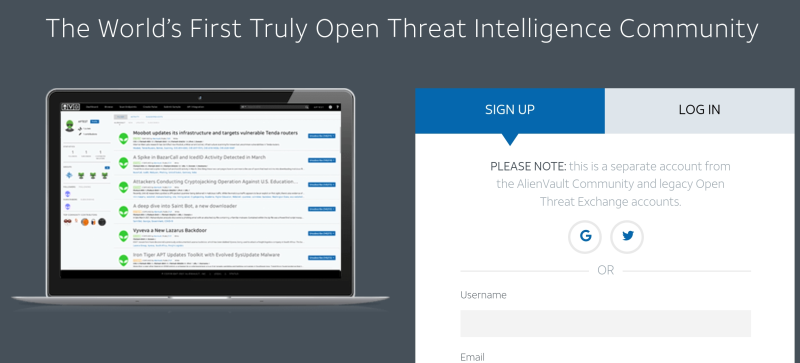

AlienVault

AlienVault es una plataforma de inteligencia de código abierto que le ofrece acceso gratuito a más de 20 millones de indicadores de amenazas. Esto le ayuda a extraer Indicadores de Compromiso (IoCs) de correos electrónicos, informes de amenazas, PCAPs, blogs y más.

Utilice el sandbox OTX de Alien Labs para analizar el malware en sus archivos o URL. Sólo tiene que enviar el archivo y la URL y dejar que AlienVault se encargue del resto. Le permite crear grupos especiales y unirse para investigar las amenazas.

Conecte AlienVault con otras herramientas de seguridad a través de STIX/TAXII, SDK, API DirectConnect, etc. Puede obtener la información más reciente sobre las amenazas, ataques, actores maliciosos y otra información necesaria de la comunidad de inteligencia global.

| ✅ Pros | ❌ Contras |

|---|---|

| Ofrece detección unificada de amenazas | La interfaz de usuario podría haber sido mejor |

| Se conecta con otras herramientas de seguridad para ofrecer una capa adicional de seguridad | Los paneles de control son un poco difíciles de navegar |

| La función de informes es estupenda | |

| Oportunidad de conectar con la comunidad global de inteligencia sobre amenazas |

Descargue e instale el agente en su dispositivo de forma gratuita y comience a analizar todas las amenazas.

¿Qué es la inteligencia de código abierto?

La inteligencia de código abierto, abreviada OSINT, se refiere a la recopilación de información de fuentes públicas para utilizarla en el contexto de la inteligencia. A día de hoy, vivimos en el «mundo de internet» su impacto en nuestras vidas tendrá tanto pros como contras.

Las ventajas de utilizar internet son, que proporciona mucha información y es fácilmente accesible por todos. Mientras que, las desventajas son el mal uso de la información y dedicarle mucho tiempo.

Ahora, llega la existencia de las herramientas OSINT, que se utilizan principalmente para recopilar y correlacionar información en la red. La información puede estar disponible en varias formas; puede ser en formato de texto, archivo, imagen, etc. Según el Informe CSR para el Congreso, se ha dicho que la Inteligencia de Fuentes Abiertas se ha producido a partir de la información pública que se difunde correctamente, se recopila y se explota con eficacia. Y pone esta información a disposición de los usuarios para abordar una necesidad específica de inteligencia.

¿Por qué necesitamos herramientas OSINT?

Consideremos una situación o escenario en el que necesitamos encontrar información relacionada con algunos temas en la web. Para ello, primero hay que buscar y hacer análisis hasta obtener los resultados exactos, lo que consume mucho tiempo. Esta es la razón principal por la que necesitamos herramientas de inteligencia, ya que el proceso mencionado anteriormente puede realizarse en cuestión de segundos utilizando estas herramientas.

Incluso podemos ejecutar varias herramientas para recopilar toda la información relacionada con el objetivo, que puede correlacionarse y utilizarse posteriormente.

Conclusión

Las pruebas de penetración o la investigación de la ciberseguridad son todo un reto y requieren información de varias fuentes. Espero que las anteriores herramientas de ONIST le ayuden con ello.