Reduzca el coste y el mantenimiento de SSL utilizando un único certificado para varios sitios web mediante el certificado SAN

SAN son las siglas de «Subject Alternative Names» (Nombres alternativos de sujeto) y esto le ayuda a tener un único certificado para múltiples CN (Common Name).

Puede que esté pensando que esto es SSL comodín pero déjeme decirle que es ligeramente diferente. En el certificado SAN, puede tener múltiples CN completos.

Ejemplo:

- geekflare.com/es

- gf.dev

- siterelic.com

- chandan.io

Puedo tener todo lo anterior y mucho más en un solo certificado. Esto significa que sólo tengo que comprar un cert y utilizarlo en múltiples URLs.

¿Le parece interesante?

La creación de CSR para SAN es ligeramente diferente al comando tradicional de OpenSSL y explicaremos en un momento cómo generar CSR para certificado SSL de Subject Alternative Names.

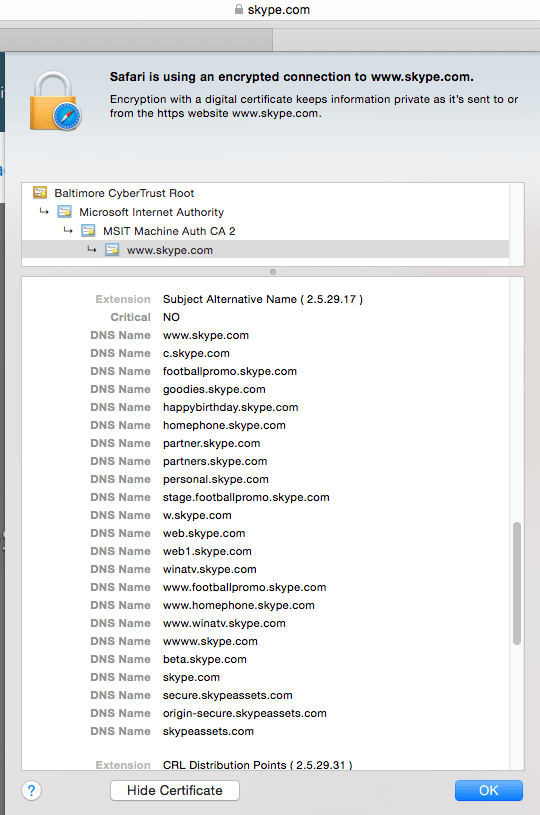

Veamos un ejemplo en tiempo real de skype.com, que tiene muchos SAN en un solo certificado.

Como puede ver en el ejemplo anterior, si gestiona varias URL https, puede considerar la posibilidad de consolidarlas en un único certificado SSL con SAN y ahorrar miles de dólares.

¿Qué opina al respecto?

Procedimiento para crear una RSE con SAN

- Inicie sesión en un servidor donde tenga instalado OpenSSL

- Vaya a /tmp o cree cualquier directorio

- Cree un archivo llamado san.cnf utilizando vi (si está en Unix) con la siguiente información

[ req] default_bits = 2048 nombre_distinguido = req_nombre_distinguido req_extensiones = req_ext [ req_nombre_distinguido ] countryName = Nombre del país (código de 2 letras) stateOrProvinceName = Nombre del estado o provincia (nombre completo) localityName = Nombre de la localidad (p. ej., ciudad) organizationName = Nombre de la organización (p. ej., empresa) commonName = Nombre común (p. ej., FQDN del servidor o SU nombre) [req_ext] subjectAltName = @alt_names [alt_names] DNS.1 = bestflare.com DNS. 2 = usefulread.com DNS. 3 = chandank.com

Nota: la sección alt_names es la que tiene que cambiar para los DNS adicionales.

- Guarde el archivo y ejecute el siguiente comando OpenSSL, que generará el archivo CSR y KEY

openssl req -out sslcert.csr -newkey rsa:2048 -nodes -keyout private.key -config san.cnf

Esto creará sslcert .c sr y private . key en el directorio de trabajo actual. Tiene que enviar sslcert.csr a la autoridad de certificación para que le proporcione un certificado con SAN.

¿Cómo verificar CSR para SAN?

Será una buena idea comprobar si su CSR contiene el SAN, que especificó anteriormente en el archivo san.cnf.

openssl req -noout -text -in sslcert.csr | grep DNS

Ej:

[root@Chandan prueba]# openssl req -noout -text -in sslcert.csr | grep DNS

DNS:bestflare.com, DNS:usefulread.com, DNS:chandank.com

[root@Chandan prueba]#

Una vez que esté satisfecho con la CSR, puede enviarla a su autoridad de certificación para que firme el certificado. También puede comprarlo en SSL Store.