Implementación del encabezado X-Content-Type-Options en Apache, Nginx, IBM HTTP Server y alojamiento compartido

Cada recurso servido desde un servidor web está asociado a un tipo MIME (también llamado tipo de contenido).

Existe la posibilidad de ejecutar hojas de estilo y robar contenido de otro sitio si el tipo de contenido no coincide. Puede evitar esta vulnerabilidad en Internet Explorer o Google Chrome añadiendo nosniff en la cabecera.

En esta guía rápida, le explicaré cómo añadir la cabecera X-Content-Type-Options en Apache HTTP, Nginx, IHS y alojamiento compartido para reducir el riesgo de ataque de tipos MIME.

Algunas cosas

- Haga una copia de seguridad de un archivo de configuración existente para restaurarlo si algo va mal.

- Para verificar la respuesta del encabezado, puede utilizar la herramienta en línea HTTP Header Checker.

- Si está utilizando una protección de seguridad basada en la nube como SUCURI, no tiene que preocuparse, ya que ésta ya está activada por defecto.

Servidor HTTP Apache e IBM

- Modifique el archivo httpd.conf y asegúrese de que mod_headers.so está habilitado. La siguiente línea debe ser descomentada.

LoadModule headers_module modules/mod_headers.so- Añada el siguiente parámetro

Conjunto de cabeceras X-Content-Type-Options nosniff- Guarde el archivo de configuración y reinicie Apache para que surta efecto.

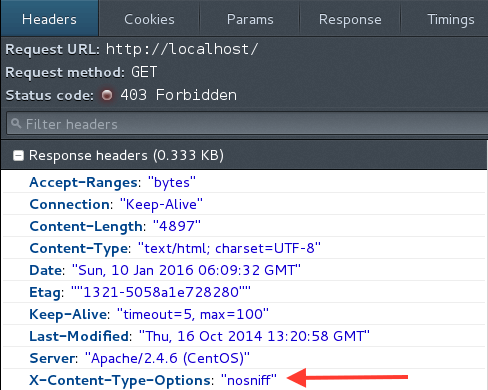

Este es el aspecto de la respuesta del encabezado

Servidor web Nginx

- Añada el siguiente parámetro en nginx.conf bajo el bloque servidor

add_header X-Content-Type-Options nosniff;- Guarde el archivo

nginx.conf y reinicie Nginx para ver los resultados.

Implementación en Hosting Compartido

Si está utilizando alojamiento compartido como SiteGround o cualquiera que ofrezca el archivo .htaccess.

- Inicie sesión en su cPanel y vaya al Administrador de archivos

- Modifique el archivo .htaccess y añada lo siguiente

Header set X-Content-Type-Options nosniff- Guarde el archivo y actualice la página para ver los resultados.

Espero que esto añada una capa de seguridad a su sitio.