A menudo necesita depurar problemas relacionados con SSL/TLS mientras trabaja como ingeniero web, webmaster o administrador de sistemas.

Existen multitud de herramientas en línea para certificados SSL, comprobación de vulnerabilidades SSL/TLS, pero cuando se trata de comprobar URL, VIP, IP basadas en intranet, entonces no le serán de ayuda.

Para solucionar los problemas de los recursos de la intranet, necesita un software/herramientas autónomo que pueda instalar en su red y realizar las pruebas necesarias.

Puede haber varios escenarios, como:

- Tener problemas durante la implementación del certificado SSL con el servidor web

- Desea asegurarse de que se está utilizando el último/particular cifrado, protocolo

- Tras la implementación, desea verificar la configuración

- Riesgo de seguridad encontrado en el resultado de una prueba de penetración

Las siguientes herramientas serán útiles para solucionar estos problemas.

DeepViolet

DeepViolet es una herramienta de escaneado SSL/TLS basada en java disponible en binario, o que puede compilar con el código fuente.

Si está buscando una alternativa de SSL Labs para utilizar en una red interna, entonces DeepViolet sería una buena elección. Escanea en busca de lo siguiente

- Cifrado débil expuesto

- Algoritmo de firma débil

- Estado de revocación del certificado

- Estado decaducidad del certificado

- Visualiza la cadena de confianza, una raíz autofirmada

Diagnóstico SSL

Evalúe rápidamente la fortaleza SSL de su sitio web. SSL Diagnos extrae el protocolo SSL, suites de cifrado, heartbleed, BEAST.

No sólo HTTPS, también puede probar la fortaleza SSL para SMTP, SIP, POP3 y FTPS.

SSLyze

SSLyze es una librería Python y una herramienta de línea de comandos que se conecta al punto final SSL y realiza un escaneo para identificar cualquier error de configuración SSL/TLS.

El escaneo a través de SSLyze es rápido ya que una prueba se distribuye a través de múltiples procesos. Si usted es un desarrollador o desea integrarlo con su aplicación existente, entonces tiene la opción de escribir el resultado en formato XML o JSON.

SSLyze también está disponible en Kali Linux. Si usted es nuevo en Kali a continuación, echa un vistazo a cómo instalar Kali Linux en VMWare Fusion.

OpenSSL

No subestime OpenSSL, una de las potentes herramientas independientes disponibles para Windows o Linux para realizar varias tareas relacionadas con SSL como verificación, generación de CSR, conversión de certificaciones, etc.

Análisis de SSL Labs

¿Le encanta Qualys SSL Labs? No está solo; a mí también me encanta.

Si está buscando una herramienta de línea de comandos para SSL Labs para realizar pruebas automatizadas o masivas, entonces SSL Labs Scan le resultará útil.

SSL Scan

SSL Scan es compatible con Windows, Linux y MAC. SSL Scan ayuda rápidamente a identificar las siguientes métricas.

- Resalte los cifrados SSLv2/SSLv3/CBC/3DES/RC4/

- Informar sobre cifrados débiles (<40bit), nulos/anónimos

- Verifique la compresión TLS, la vulnerabilidad heartbleed

- y mucho más…

Si está trabajando en problemas relacionados con cifrado, entonces un escáner SSL sería una herramienta útil para acelerar la solución de problemas.

API de escáner TLS de Geekflare

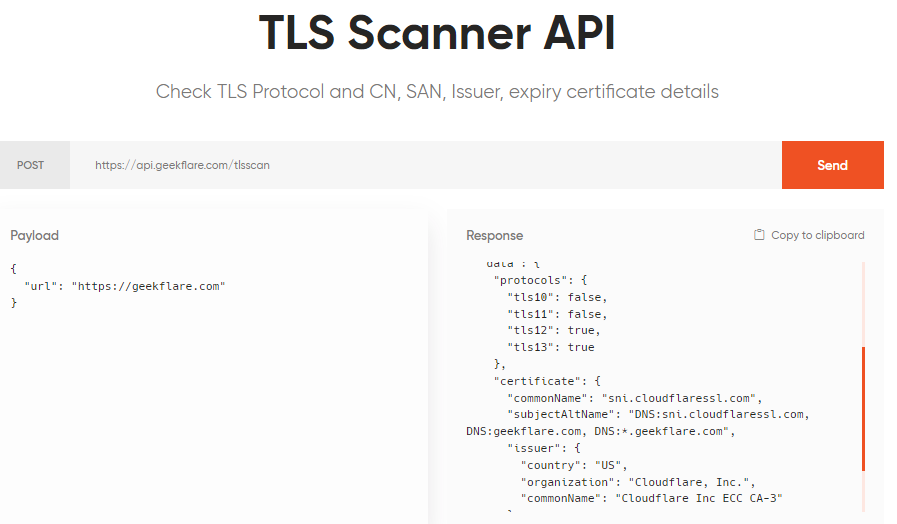

Otra solución ingeniosa para los webmasters puede ser la API de escáner TLS de Geekflare.

Se trata de un método robusto para comprobar el protocolo TLS, CN, SAN y otros detalles del certificado en una fracción de segundo. Y puede probarlo sin riesgos con una suscripción sin coste de hasta 3000 solicitudes al mes.

Sin embargo, el nivel premium básico añade una mayor tasa de solicitudes y 10.000 llamadas a la API por sólo 5 dólares al mes.

TestSSL

Como su nombre indica, TestSSL es una herramienta de línea de comandos compatible con Linux u OS. Pone a prueba todas las métricas esenciales y da el estado, ya sea bueno o malo.

Ej:

Prueba de protocolos a través de sockets excepto SPDY HTTP2 SSLv2 no ofrecido (OK) SSLv3 no ofrecido (OK) TLS 1 ofrecido TLS 1.1 ofrecido TLS 1.2 ofrecido (OK) SPDY/NPN h2, spdy/3.1, http/1.1 (anunciado) HTTP2/ALPN h2, spdy/3.1, http/1.1 (ofrecido) Pruebas ~categorías de cifrado estándar Cifrados NULL (sin cifrado) no ofrecidos (OK) Cifrados NULL anónimos (sin autenticación) no ofrecidos (OK) Cifrados de exportación (sin ADH NULL) no ofrecidos (OK) Cifrado DES de 64 Bits (sin exportación) no ofrecido (OK) Cifrados débiles de 128 Bit (SEED, IDEA, RC[2,4]) no ofrecidos (OK) Cifrado Triple DES (Medio) no ofrecido (OK) Cifrado alto (AES Camellia, sin AEAD) ofrecido (OK) Cifrado fuerte (cifrados AEAD) ofrecido (OK) Comprobación de las preferencias del servidor ¿Ha pedido el servidor cifrado? sí (OK) Protocolo negociado TLSv1.2 Cifrado negociado ECDHE-ECDSA-CHACHA20-POLY1305-OLD, 256 bit ECDH (P-256) Orden de cifrado TLSv1: ECDHE-RSA-AES128-SHA AES128-SHA ECDHE-RSA-AES256-SHA AES256-SHA DES-CBC3-SHA TLSv1.1: ECDHE-RSA-AES128-SHA AES128-SHA ECDHE-RSA-AES256-SHA AES256-SHA TLSv1.2: ECDHE-ECDSA-CHACHA20-POLY1305-OLD ECDHE-ECDSA-CHACHA20-POLY1305 ECDHE-ECDSA-AES128-GCM-SHA256 ECDHE-ECDSA-AES128-SHA ECDHE-ECDSA-AES128-SHA256 ECDHE-ECDSA-AES256-GCM-SHA384 ECDHE-ECDSA-AES256-SHA ECDHE-ECDSA-AES256-SHA384 ECDHE-RSA-CHACHA20-POLY1305-OLD ECDHE-RSA-CHACHA20-POLY1305 ECDHE-RSA-AES128-GCM-SHA256 ECDHE-RSA-AES128-SHA ECDHE-RSA-AES128-SHA256 AES128-GCM-SHA256 AES128-SHA AES128-SHA256 ECDHE-RSA-AES256-GCM-SHA384 ECDHE-RSA-AES256-SHA ECDHE-RSA-AES256-SHA384 AES256-GCM-SHA384 AES256-SHA AES256-SHA256 Comprobación de vulnerabilidades Heartbleed (CVE-2014-0160) no vulnerable (OK), sin extensión heartbeat CCS (CVE-2014-0224) no vulnerable (OK) Ticketbleed (CVE-2016-9244), experimento. no vulnerable (OK) Renegociación segura (CVE-2009-3555) no vulnerable (OK) Renegociación segura iniciada por el cliente no vulnerable (OK) CRIME, TLS (CVE-2012-4929) no vulnerable (OK) BREACH (CVE-2013-3587) potencialmente NO OK, utiliza compresión HTTP gzip. - sólo se comprueba "/" suministrado Puede ignorarse para páginas estáticas o si no hay secretos en la página POODLE, SSL (CVE-2014-3566) no vulnerable (OK) TLS_FALLBACK_SCSV (RFC 7507) Se admite la prevención de ataques de downgrade (OK) SWEET32 (CVE-2016-2183, CVE-2016-6329) no vulnerable (OK) FREAK (CVE-2015-0204) no vulnerable (OK) DROWN (CVE-2016-0800, CVE-2016-0703) no vulnerable en este host y puerto (OK) asegúrese de no utilizar este certificado en ningún otro lugar con servicios habilitados para SSLv2 https://censys.io/ipv4?q=EDF8A1A3D0FFCBE0D6EA4C44DB5F4BE1A7C2314D1458ADC925A30AA6235B9820 podría ayudarle a averiguarlo LOGJAM (CVE-2015-4000), experimental no vulnerable (OK): no se han detectado cifrados DH EXPORT ni claves DH BESTIA (CVE-2011-3389) TLS1: ECDHE-RSA-AES128-SHA AES128-SHA ECDHE-RSA-AES256-SHA AES256-SHA DES-CBC3-SHA VULNERABLE -- pero también admite protocolos superiores (posible mitigación): TLSv1.1 TLSv1.2 LUCKY13 (CVE-2013-0169) VULNERABLE, utiliza cifrados de encadenamiento de bloques de cifrado (CBC) RC4 (CVE-2013-2566, CVE-2015-2808) no se han detectado cifradores RC4 (OK)

Como puede ver, cubre un gran número de vulnerabilidades, preferencias de cifrado, protocolos, etc. TestSSL.sh también está disponible en una imagen docker.

Si necesita hacer un escaneo remoto utilizando testssl.sh entonces puede probar Geekflare TLS Scanner.

Escaneo TLS

Puede compilar TLS-Scan desde el código fuente o descargar el binario para Linux/OSX. Extrae la información del certificado del servidor e imprime las siguientes métricas en formato JSON.

- Comprobaciones de verificación del nombre de host

- Comprobaciones de compresión TLS

- Comprobaciones de enumeración de versiones de cifrado y TLS

- Comprobaciones de reutilización de sesión

Es compatible con los protocolos TLS, SMTP, STARTTLS y MySQL. También puede integrar la salida resultante en un analizador de registros como Splunk, ELK.

Escaneo de cifrado

Una herramienta rápida para analizar que el sitio web HTTPS soporta todos los cifrados. Cipher Scan también tiene una opción para mostrar la salida en formato JSON. Es wrapper y utiliza internamente el comando OpenSSL.

Auditoría SSL

SSL audit es una herramienta de código abierto para verificar el certificado y soportar el protocolo, los cifrados y el grado basado en SSL Labs.

Espero que las herramientas de código abierto mencionadas le ayuden a integrar el escaneo continuo con su analizador de registros existente y le faciliten la resolución de problemas.