Le logiciel NAC procède à une évaluation de la posture de sécurité des appareils connectés.

Imaginez que vous gardiez l’entrée d’une soirée chic. Vous avez une liste de VIP et vous devez vous assurer qu’ils sont les seuls à pouvoir entrer.

Vous pouvez le faire manuellement, comme un videur d’antan avec un presse-papiers et une liste d’invités😅.

C’est pourquoi vous avez exactement besoin d’un logiciel automatisé pour rendre tout cela facile.

Un logiciel NAC, c’est comme avoir The Flash comme assistant.

Il vérifie les appareils à la vitesse de l’éclair en s’assurant que seuls les gadgets invités passent. Finies les vérifications lentes et manuelles qui vous donnent l’impression d’être un paresseux.

Voici un bref résumé des meilleurs logiciels de contrôle d’accès au réseau (NAC) dont je vais vous parler ci-dessous.

Qu’est-ce que le logiciel NAC ?

NAC est l’abréviation de Network Access Control (contrôle d’accès au réseau).

Le logiciel NAC est une solution de cybersécurité conçue pour gérer et sécuriser l’accès à un réseau informatique.

Sa fonction première est de s’assurer que seuls les utilisateurs/appareils autorisés peuvent se connecter à un réseau, tout en empêchant les appareils potentiellement dangereux d’y accéder.

Le logiciel NAC automatise la mise en œuvre des politiques d’accès au réseau, ce qui réduit la nécessité d’une intervention manuelle.

Ceci est particulièrement important dans les réseaux de grande taille ou complexes comportant de nombreux appareils.

Comment fonctionne le logiciel NAC ?

Le logiciel NAC fonctionne en appliquant des politiques de sécurité au niveau du réseau. Voici un aperçu simplifié de son fonctionnement.

Authentification

Les utilisateurs et les appareils qui tentent de se connecter au réseau doivent fournir des informations d’identification valides pour vérification.

Évaluation des points finaux

Les appareils sont analysés afin d’évaluer leur niveau de sécurité, ce qui permet de s’assurer qu’ils répondent aux normes de sécurité de l’organisation et qu’ils sont exempts de logiciels malveillants.

Application des politiques

Le logiciel NAC utilise des politiques d’accès prédéfinies basées sur des facteurs tels que le type d’appareil, le rôle de l’utilisateur, le niveau de sécurité et l’emplacement.

Surveillance et contrôle

La surveillance continue des appareils et de l’activité du réseau permet de détecter et de réagir à tout écart par rapport aux politiques de sécurité établies.

Fonctionnalités indispensables d’un logiciel NAC

Voici quelques caractéristiques à prendre en compte lors du choix d’un logiciel NAC pour votre entreprise.

Authentification des appareils

Méthodes d’authentification forte pour vérifier l’identité des appareils et des utilisateurs.

Application des politiques

La capacité d’appliquer des politiques de sécurité basées sur l’état des appareils et les informations d’identification des utilisateurs.

Surveillance et rapports

Surveillance en temps réel de l’activité du réseau et rapports détaillés pour l’analyse de la sécurité.

Intégration

Intégration avec d’autres solutions de sécurité telles que les pare-feu et les systèmes de détection d’intrusion (IDS).

Réseau d’invités

Prise en charge de l’accès des invités tout en maintenant les normes de sécurité.

Évolutivité

La capacité de s’adapter à l’évolution des besoins d’une organisation, qu’elle soit petite ou grande.

Alors, pourquoi utiliser un logiciel NAC ?

Parce qu’il sera votre super-héros de la sécurité réseau à grande vitesse, sans erreur, 24 heures sur 24 et 7 jours sur 7. De plus, il ne demandera pas d’augmentation de salaire et ne se plaindra pas du café dans la salle de repos. C’est la sécurité sans les tracas – et il ne demandera même pas de pourboire ! 😂

Voyons maintenant quelques-uns des meilleurs outils logiciels NAC.

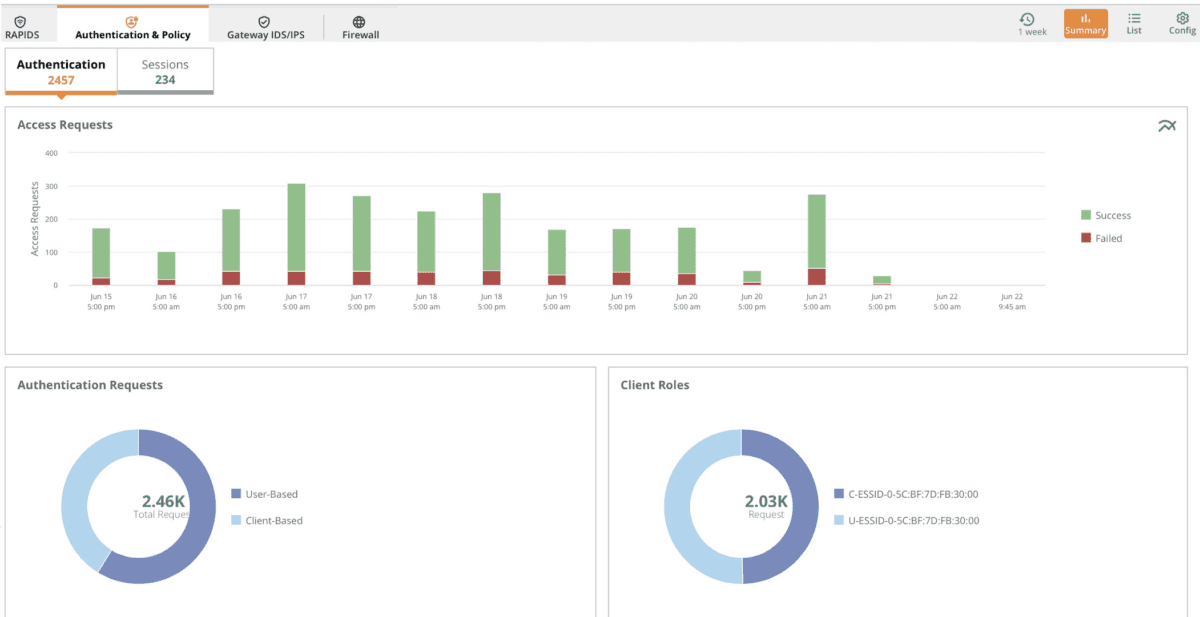

Ivanti NAC

Ivanti N AC est une solution de pointe conçue pour révolutionner la sécurité du réseau en offrant une visibilité et une protection avancées des terminaux locaux/éloignés.

Il détecte automatiquement, profile et surveille en permanence tous les appareils du réseau, y compris les appareils indésirables, tout en évaluant leur état de sécurité. Cette surveillance en temps réel est importante pour le maintien d’un réseau sécurisé.

Il effectue des évaluations détaillées de la posture de sécurité avant et après la connexion des appareils en tenant compte des scénarios 802.1x et non 802.1x.

Le contrôle d’accès granulaire et la capacité de segmentation minimisent le risque de propagation latérale des menaces au sein du réseau.

Caractéristiques

- Prise en charge de la gestion centralisée et granulaire des politiques d’accès.

- L’authentification adaptative (AUTH) et le contrôle d’accès basé sur les rôles (RBAC) vous permettent de personnaliser l’accès au réseau en fonction d’exigences spécifiques.

- Segmentation dynamique du réseau et évaluation de la posture de sécurité des points d’extrémité.

- Prise en charge de solutions tierces de gestion de la mobilité d’entreprise (EMM) et de Pulse Mobile Device Management.

- Les utilisateurs peuvent passer en permanence d’un réseau local à un réseau distant grâce à l’intégration Connect Secure.

- Intégration avec Ivanti Neurons for Workspace et des solutions EMM tierces pour rationaliser l’intégration du BYOD.

De plus, Ivanti NAC utilise l’analyse du comportement des utilisateurs et des entités (UEBA) pour détecter les comportements anormaux tels que les attaques par algorithme de génération de domaine (DGA) et l’usurpation d’adresse MAC.

PacketFence

PacketFence est une solution NAC open-source pour la sécurisation des réseaux filaires et sans fil. Elle aide les entreprises à appliquer des politiques de sécurité et à contrôler l’accès aux ressources de leur réseau.

Elle utilise également un portail captif pour authentifier les utilisateurs et les appareils avant de leur accorder l’accès au réseau.

PacketFence est connu pour ses capacités BYOD (Bring Your Own Device). Il permet aux entreprises d’intégrer en toute sécurité des appareils appartenant à des particuliers dans leur infrastructure réseau tout en maintenant la conformité avec les politiques de sécurité.

Caractéristiques:

- Fonctionnalité intégrée de détection des anomalies du réseau qui permet d’identifier et d’isoler les appareils problématiques sur le réseau. Cela permet de traiter activement les menaces potentielles pour la sécurité.

- La fonction de profils de portail permet aux administrateurs de personnaliser le comportement du portail captif afin de l’aligner sur l’image de marque et les exigences spécifiques de leur organisation.

- L’enregistrement automatique simplifie le processus d’intégration des utilisateurs et des appareils en enregistrant automatiquement les appareils conformes sur le réseau, ce qui réduit la charge administrative.

- Possibilité d’intégrer des pare-feu pour contrôler le flux de trafic et appliquer des politiques d’accès au périmètre du réseau.

Les mécanismes d’authentification avancés tels que l’infrastructure à clé publique (PKI) et EAP-TLS (Extensible Authentication Protocol with Transport Layer Security) sont également pris en charge par PacketFence afin d’améliorer la sécurité du réseau.

FortiNAC

FortiNAC est une solution NAC avancée conçue par Fortinet. Elle analyse activement tous les appareils connectés au réseau, y compris les appareils IT/IoT traditionnels, les technologies opérationnelles et les systèmes de contrôle industriel (ICS).

FortiNAC fonctionne sur le principe de l’accès zéro confiance, ce qui signifie qu’il ne fait confiance à aucun appareil ou utilisateur sur le réseau. Au contraire, il vérifie en permanence l’identité des appareils avant d’accorder ou de maintenir leur accès aux ressources du réseau.

Il réagit automatiquement aux failles de sécurité. Il peut prendre des mesures lorsqu’il détecte des appareils compromis ou des activités anormales, ce qui aide les entreprises à atténuer les menaces plus efficacement.

Caractéristiques:

- Peut identifier les dispositifs sans nécessiter l’installation d’agents sur ces dispositifs.

- Il utilise 21 méthodes différentes pour déterminer l’identité d’un appareil. Ce profilage approfondi des appareils permet une classification précise des appareils sur le réseau.

- Possibilité de mettre en œuvre une micro-segmentation pour limiter les mouvements latéraux et restreindre l’accès.

- Prise en charge de la configuration d’appareils réseau provenant de plus de 150 fournisseurs différents.

macmon NAC

macmon N AC est une autre solution NAC fantastique qui combine des mesures de sécurité avancées et une grande facilité d’utilisation.

Sa capacité à fournir une visibilité en temps réel, un contrôle sur les terminaux et une intégration avec diverses solutions de sécurité en fait un atout précieux pour les organisations qui cherchent à améliorer la sécurité de leur réseau.

macmon NAC excelle dans la sécurité du réseau en utilisant des méthodes d’authentification de pointe. Il permet de segmenter facilement le réseau et d’isoler rapidement les menaces.

En cas d’incidents de sécurité, le système peut réagir automatiquement, ce qui réduit la charge de travail de l’équipe d’exploitation.

Caractéristiques:

- Il offre aux utilisateurs une vue d’ensemble instantanée du réseau grâce à des rapports graphiques et des cartes topologiques.

- Il donne un aperçu des dispositifs OT et de leurs relations de communication, ce qui permet de détecter les écarts par rapport à l’état prévu.

- Il est adaptable et peut être intégré dans des réseaux hétérogènes, quel que soit le fabricant de l’infrastructure.

- Encourage les collaborations étroites avec une variété de solutions de sécurité IT/OT

- Régule l’accès aux points d’extrémité et s’assure que seuls les appareils autorisés peuvent se connecter au réseau.

macmon NAC est plus qu’un simple outil – c’est littéralement une autorité de sécurité centralisée pour votre réseau.

Il fournit en permanence une visibilité sur les appareils connectés et protège votre réseau d’entreprise en empêchant les accès non autorisés et les intrusions à partir d’appareils non approuvés.

Forescout

Forescout est une autre excellente solution conçue pour répondre aux défis évolutifs de la sécurité des réseaux et du contrôle d’accès dans les environnements informatiques complexes d’aujourd’hui.

Elle va au-delà des méthodes d’authentification traditionnelles grâce à des fonctions qui améliorent la sécurité des réseaux de toutes tailles.

Forescout a démontré son leadership en matière d’innovation en répondant aux principales préoccupations des entreprises en matière de sécurité. Il s’agit notamment de fournir des solutions NAC différenciées qui s’alignent sur le paradigme de sécurité évolutif de l’accès réseau sans confiance (ZTNA).

Il aide également à détecter et à corriger les agents de sécurité obsolètes au sein de votre écosystème d’outils de sécurité existant.

Caractéristiques:

- S’aligne sur les principes de l’accès réseau sans confiance Capacités.

- Supporte la segmentation du réseau en mettant en place des contrôles d’accès basés sur les attributs des appareils. Cela réduit la surface d’attaque au sein du réseau.

- La console de gestion centralisée permet de configurer les politiques, de surveiller les appareils et de générer des rapports.

- Capacité d’intégration avec les écosystèmes de sécurité existants tels que les systèmes SIEM (Security Information and Event Management) et les solutions de protection des points d’extrémité.

- Réponse automatique aux menaces de sécurité et aux violations des politiques.

Les organisations peuvent définir des politiques d’accès granulaires basées sur le type d’appareil et la posture de sécurité. Il prend également en charge diverses méthodes d’authentification personnalisables, notamment 802.1X pour les appareils gérés et l’évaluation post-connexion pour les appareils non gérés.

HPE Aruba Network

La solution de mise en réseau HPE Aruba offre un système NAC avancé conçu pour améliorer la sécurité et rationaliser la gestion du réseau. Cet outil est particulièrement important pour la mise en œuvre des principes de sécurité zéro confiance, les initiatives de travail hybride et la gestion des appareils IoT.

Aruba ClearPass Policy Manager est un composant clé de la solution qui aide à mettre en œuvre des politiques basées sur les rôles. Ces politiques sont essentielles à la mise en œuvre des principes de sécurité zéro confiance. Chaque appareil est minutieusement vérifié à l’aide de mécanismes d’authentification et d’autorisation robustes.

Fonctionnalités:

- Les politiques de réseau sont définies et mises en œuvre à l’aide d’une plateforme centralisée.

- La segmentation dynamique ajoute une couche de sécurité supplémentaire.

- Aruba s’attaque aux zones d’ombre à l’aide de Client Insights et ClearPass Device Insight, alimentés par l’IA.

- Les privilèges d’accès sont exécutés en fonction de l’identité de l’utilisateur, qu’il se connecte via des réseaux câblés ou WAN.

Les produits de sécurité Aruba ClearPass permettent aux entreprises d’établir le profil des appareils, de gérer l’accès des invités, de sécuriser l’intégration du BYOD et de surveiller l’état des appareils.

HPE Aruba s’intègre à d’autres magasins d’identité en nuage comme Google Workspace et Azure Active Directory. Cela permet aux utilisateurs d’utiliser les identités cloud existantes, ce qui réduit la nécessité d’une gestion supplémentaire des informations d’identification.

Portnox

Portnox Cloud est une solution NAC de pointe qui offre des fonctions avancées de sécurité zéro confiance pour les réseaux d’entreprise. Elle fournit une collection avancée de solutions d’authentification et de contrôle d’accès pour améliorer la gestion.

Portnox prend des mesures de remédiation automatiques lorsque la sécurité d’un point de terminaison dépasse le seuil de risque défini par votre entreprise. Vous pouvez également établir des politiques de contrôle d’accès uniques pour les invités qui ont besoin d’un accès temporaire ou limité à votre réseau. Il réduit le risque d’exposition de données non autorisées.

Caractéristiques:

- Construit sur le modèle de sécurité “Zero Trust”.

- Il offre une visibilité en temps réel sur tous les terminaux qui tentent de se connecter à votre réseau et à votre infrastructure.

- Il est entièrement basé sur l’informatique en nuage, ce qui élimine le besoin de matériel sur site, de maintenance continue et de gestion complexe.

- Définissez et appliquez des politiques de contrôle d’accès basées sur divers facteurs tels que les rôles des utilisateurs, les emplacements géographiques, les types d’appareils, etc.

- Surveillez en permanence le niveau de sécurité des appareils connectés, qu’ils soient gérés ou BYOD.

Il prend également en charge l’authentification sans mot de passe à l’aide de certificats numériques. Cela réduit généralement le risque de tentatives d’hameçonnage. Portnox peut agir en tant qu’autorité de certification et s’intégrer à des services de certificats tiers.

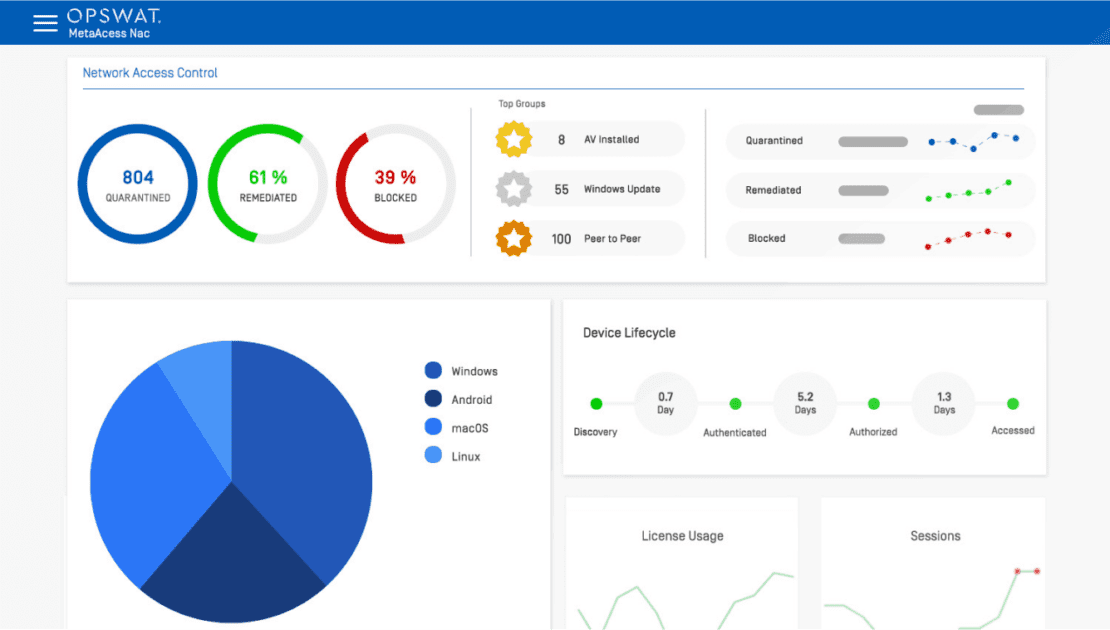

OPSWAT

MetaAccess est une solution NAC proposée par OPSWAT.

OPSWAT est une société de cybersécurité spécialisée dans la fourniture de solutions visant à protéger l’infrastructure et les données critiques d’une entreprise contre les logiciels malveillants et autres menaces de sécurité.

MetaAccess analyse le niveau de sécurité des appareils qui tentent de se connecter au réseau d’une organisation. Il vérifie divers aspects de la sécurité de l’appareil, notamment le système d’exploitation, le logiciel antivirus, l’état du pare-feu, etc.

Il est capable de s’intégrer à d’autres solutions de sécurité et à l’infrastructure du réseau, ce qui lui permet de travailler en conjonction avec des pare-feu et d’autres outils de sécurité pour mettre en œuvre des politiques d’accès au réseau.

Caractéristiques :

- MetaAccess peut être déployé avec ou sans agents sur les terminaux.

- L’empreinte digitale approfondie des appareils est utilisée pour identifier et profiler activement les appareils qui tentent d’accéder au réseau.

- Elle va au-delà de l’identification de base pour recueillir des informations détaillées sur le matériel et les protocoles de sécurité de l’appareil.

- Les fonctionnalités de reporting et de journalisation permettent d’afficher des rapports historiques et en temps réel sur les évaluations des périphériques et les décisions de contrôle d’accès.

MetaAccess NAC effectue des contrôles de conformité approfondis sur les appareils. Il s’agit de vérifier si les appareils répondent à des normes de sécurité spécifiques telles que la mise à jour des logiciels antivirus, des configurations de pare-feu et des correctifs du système d’exploitation.

Conclusion ✍️

Comme nous l’avons déjà mentionné, le logiciel NAC est un élément important de la sécurité des réseaux modernes.

Il est préférable de tenir compte de vos exigences spécifiques et de vos besoins d’intégration lors du choix d’une solution NAC parfaite.

J’espère que cet article vous a aidé à découvrir les meilleurs outils logiciels NAC. Vous serez peut-être également intéressé par les meilleurs outils de gestion des données pour les moyennes et grandes entreprises.