La sécurité informatique est confrontée chaque jour à une grande variété de menaces – des différents types de logiciels malveillants qui infectent les terminaux et les serveurs aux attaques coordonnées contre des réseaux entiers.

Chaque type de menace pour le système informatique nécessite une solution et une stratégie particulières. Cela oblige généralement les entreprises à investir massivement dans la protection de leurs vulnérabilités – plus le nombre de vulnérabilités est élevé et varié, plus l’investissement dans la sécurité est important.

Lisez aussi: Les meilleurs logiciels de sécurité en ligne pour les petites et moyennes entreprises

Toutes les entreprises ne peuvent pas se permettre le coût de la protection de tous leurs flancs de cybersécurité (vous pouvez consulter notre liste de contrôle sur la cybersécurité pour plus d’informations). Par conséquent, de nombreuses entreprises adoptent la (mauvaise) stratégie consistant à se protéger dans la mesure où leur budget le leur permet. Et, consciemment ou inconsciemment, elles laissent des zones vulnérables exposées à des menaces très dangereuses.

La solution : Gestion unifiée des menaces (UTM)

La gestion unifiée des menaces, ou UTM, offrait traditionnellement une solution aux organisations qui ne disposaient pas des ressources (connaissances, personnel, argent, etc.) nécessaires pour protéger toutes leurs zones vulnérables. – pour protéger toutes leurs zones vulnérables. L’UTM fournit un point de protection unique contre tous les types de menaces connus : logiciels malveillants (virus, vers, logiciels espions, etc.) et attaques réseau (déni de service, phishing, injection SQL, etc.).

Lisez aussi: Solutions de sécurité de la messagerie électronique pour se protéger des attaques de spam, de spoofing et de phishing

La combinaison des performances, de la sécurité et de la conformité dans une seule installation facilite grandement la gestion de la sécurité pour les administrateurs de réseau, réduisant ainsi les coûts liés à la protection de l’infrastructure informatique d’une entreprise.

Sans plus attendre, voyons ce que les principaux fournisseurs de ce type de solution de sécurité ont à offrir. À la fin de la liste, j’aborderai également les différences entre UTM et NGFW afin de m’assurer que toutes vos bases sont couvertes.

FortiGate NGFW

FortiGate est un NGFW qui contient toutes les capacités d’un UTM puisqu’il offre des fonctionnalités telles que le filtrage de contenu, l’antivirus, le filtrage des courriels, le filtrage du web et le contrôle des courriels. Il s’agit d’un produit hautement recommandé pour les organisations qui remplissent les conditions d’une petite ou moyenne entreprise qui court des risques élevés ou qui traite des données très critiques et qui a besoin d’effectuer une analyse approfondie de chaque paquet qui traverse les limites de son réseau.

Lisez aussi: Meilleur antivirus pour les entreprises

Le pare-feu FortiGate est doté de processeurs de sécurité très efficaces qui optimisent les performances du réseau tout en le protégeant des cyber-attaques. Il peut fonctionner en mode transparent ou en mode NAT/Route. En mode transparent, le pare-feu est installé entre le réseau interne et le routeur, de sorte qu’aucune modification du réseau n’est nécessaire, à l’exception de l’attribution d’une adresse IP de gestion à l’appareil.

Le mode transparent est principalement utilisé lorsqu’il est nécessaire de renforcer la protection du réseau, mais qu’il n’est pas possible de modifier la configuration du réseau. En mode NAT/Route, l’unité FortiGate est installée comme une passerelle ou un routeur entre deux réseaux. Cela permet au NGFW de masquer les adresses IP du réseau privé grâce à la traduction d’adresses réseau (NAT).

Le FortiGate est une solution adaptée aux petites entreprises qui ne disposent pas de personnel dédié à la sécurité informatique, mais ses commandes CLI sont compliquées et ne sont pas idéales pour les débutants.

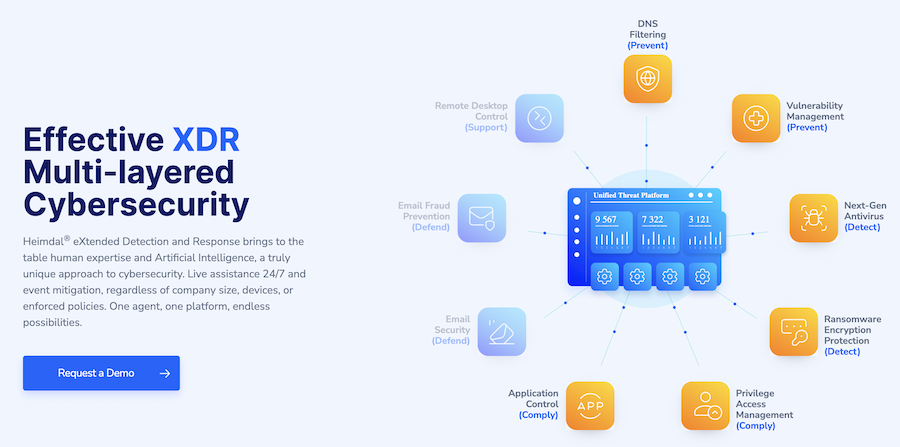

Heimdal

Le tableau de bord unifié des menaces de Heimdal est la solution ultime pour les entreprises qui cherchent à protéger leurs actifs numériques contre les cybermenaces. Il combine les produits de sécurité haut de gamme de Heimdal en une plateforme puissante, permettant aux entreprises de gérer facilement leurs mesures de cybersécurité à partir d’un tableau de bord unique et intuitif.

La plateforme fournit une vue d’ensemble de la posture de sécurité de votre organisation, vous donnant des informations en temps réel sur toutes les menaces ou vulnérabilités potentielles. Elle offre également un large éventail de fonctionnalités qui permettent aux entreprises de se défendre de manière proactive contre les cybermenaces potentielles, notamment l’analyse du réseau, la détection des logiciels malveillants et l’évaluation des vulnérabilités.

Grâce au tableau de bord unifié des menaces, les entreprises peuvent facilement surveiller le trafic de leur réseau, identifier les activités suspectes et réagir rapidement aux menaces. Ceci est possible grâce aux technologies avancées de détection et de prévention des menaces de Heimdal, y compris la prévention des menaces, la gestion des correctifs et des actifs, et l’antivirus Next-Gen.

Les entreprises peuvent facilement personnaliser le tableau de bord en fonction de leurs besoins spécifiques, ce qui leur permet de se concentrer sur les zones les plus vulnérables de leur réseau. En outre, la plateforme est conçue pour être très intuitive, ce qui permet aux utilisateurs non techniques de gérer efficacement leurs mesures de cybersécurité.

L’ensemble des solutions de cybersécurité proposées par Heimdal offre la possibilité de les utiliser individuellement en tant que produits autonomes ou de les intégrer de manière transparente dans une suite cohérente et unifiée. Le tableau de bord unifié des menaces de Heimdal est un outil essentiel pour toute entreprise cherchant à se protéger contre la menace croissante des cyberattaques. Grâce à ses puissantes fonctionnalités, à sa conception intuitive et à sa protection complète, il offre aux entreprises la tranquillité d’esprit dont elles ont besoin pour se concentrer sur ce qu’elles font le mieux : développer leur activité.

WatchGuard Firebox

Les solutions UTM Firebox de WatchGuard offrent une sécurité de niveau entreprise sans le coût et la complexité des produits spécifiquement destinés au segment des entreprises. Elles sont gérées de manière centralisée et offrent une visibilité totale du réseau. La plateforme UTM fait partie de l’écosystème WatchGuard Cloud, incluant la gestion des points d’accès sans fil et une solution d’authentification multi-facteurs (MFA).

Firebox couvre les fonctionnalités attendues d’un UTM, telles qu’un pare-feu, un VPN, un antivirus, un filtrage web et une prévention des intrusions. À ces options, il ajoute d’autres outils de sécurité qui complètent une protection solide du réseau et des actifs numériques, avec l’ajout de l’inspection de la couche d’application, de l’inspection approfondie des paquets, de la protection du courrier électronique et de la détection des logiciels malveillants avec le sandboxing comportemental, parmi beaucoup d’autres.

Les solutions Firebox intègrent plusieurs outils d’intelligence qui sont continuellement mis à jour (en plus de la base de données de signatures) : nouvelles données sur les menaces, boucles de rétroaction pour la mise à jour des listes noires, détection des logiciels malveillants basée sur le comportement et apprentissage automatique pour les modèles de notation TDR.

WatchGuard propose son Firebox sur une large gamme de matériels et fournit également une version virtuelle qui fonctionne sur ESXi ou Hyper-V. En outre, il existe des versions pour les nuages publics sur la place de marché Amazon AWS et Azure.

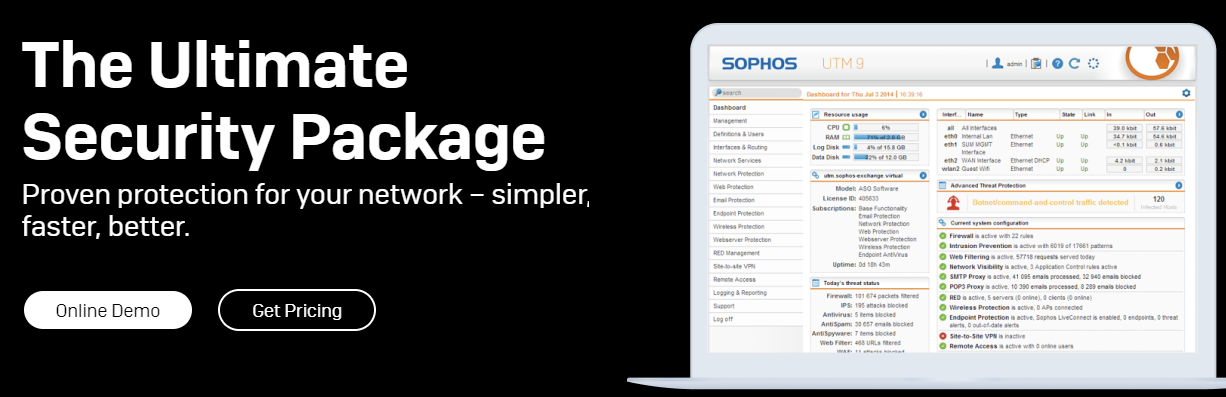

Sophos UTM

Sophos UTM est une appliance modulaire conçue pour simplifier la gestion de la sécurité grâce à une interface intuitive qui facilite la création de politiques de contrôle des risques et des menaces. Elle offre également des rapports clairs et détaillés qui fournissent tout ce qui est nécessaire pour comprendre la posture de sécurité d’un réseau et améliorer ses performances.

La solution utilise une technologie de protection multicouche qui comprend une protection avancée contre les menaces (ATP), un système de prévention des intrusions (IPS), un réseau privé virtuel (VPN), un filtrage du courrier électronique et un filtrage du web. Le niveau de protection peut être choisi grâce à un système d’abonnement modulaire, chaque fonctionnalité étant disponible sur tous les modèles d’appliances.

Les utilisateurs de Sophos UTM soulignent l’avantage d’une intégration centralisée pour une gestion facile, ainsi qu’une fréquence de mise à jour élevée qui permet de s’assurer qu’aucune nouvelle menace n’attaquera le réseau avant qu’il ne soit protégé contre elle. En outre, les configurations du pare-feu et du VPN sont intuitives et directes. Les inconvénients mentionnés par les utilisateurs de leur solution UTM sont qu’elle n’est pas compatible avec les solutions cloud de Sophos et que le temps de réponse du support technique pourrait être meilleur.

En conclusion, pour les utilisateurs à la recherche d’une solution UTM simple et efficace qui rassemble ce qui est nécessaire pour protéger les réseaux des organisations qui n’ont pas de gros budgets de sécurité informatique, Sophos UTM est un bon choix.

Cisco Firepower NGFW

Les pare-feux Cisco NGFW offrent des capacités avancées de défense contre les menaces pour répondre à différents besoins, qu’il s’agisse de bureaux de petite taille ou de succursales, de centres de données à haute performance ou de fournisseurs de services. Ces appliances sont disponibles dans une large gamme de modèles, y compris des versions virtuelles – appelées Firepower NGFW – disponibles pour les infrastructures en nuage.

Les capacités avancées de défense contre les menaces des NGFW de Cisco comprennent l’IPS de nouvelle génération (NGIPS), l’intelligence sécuritaire (SI), la protection avancée contre les logiciels malveillants (AMP), le filtrage d’URL, la visibilité et le contrôle des applications (AVC), et des capacités VPN flexibles. L’inspection cryptée du trafic proposée par Cisco dans ses NGFW permet de classer automatiquement les risques, de hiérarchiser rapidement les menaces et de réduire le volume d’événements enregistrés.

La souplesse de configuration de ces appareils leur permet d’être déployés en grappes pour obtenir de meilleures performances, ainsi qu’une haute disponibilité et une grande évolutivité (à la fois vers le haut et vers le bas). L’intégration avec Cisco Defense Orchestrator (CDO) unifie la gestion des pare-feu physiques et virtuels, réduisant ainsi les besoins en ressources administratives.

Les coûts des appliances Firepower NGFW sont élevés par rapport aux solutions UTM pour les environnements plus contraignants. Toutefois, ceux qui les utilisent dans des secteurs qui traitent des informations très sensibles, où une faille de sécurité peut coûter des millions de dollars, affirment que leur prix est une bonne affaire.

SonicWall TZ NGFW

Les pare-feu de nouvelle génération à facteur de forme réduit SonicWall TZ sont conçus spécifiquement pour répondre aux besoins des entreprises et des PME, en leur fournissant une solution de sécurité de classe entreprise qui évite les complexités généralement associées à ce type de solutions. Les SonicWall TZ agissent comme des appliances de sécurité de niveau sept, axées sur la prévention de tous les types de cyberattaques, en offrant des fonctions avancées telles que le contrôle des applications, le filtrage Web et le routage avancé.

Les TZ de SonicWall sont faciles à installer et à configurer, et une fois qu’elles sont opérationnelles, elles offrent une gestion simplifiée et centralisée. Grâce à son service de bac à sable Capture Advanced Threat Protection (ATP) basé sur le cloud, les NGFW de SonicWall peuvent détecter des menaces sophistiquées telles que les attaques cryptées.

Ils ajoutent des fonctionnalités optionnelles telles que la prise en charge du PoE/PoE et du Wi-Fi 802.11ac, offrant ainsi une sécurité unifiée pour les réseaux câblés et sans fil.

Certains utilisateurs des NGFW SonicWall TZ affirment que toutes les fonctionnalités ne fonctionnent pas comme elles le devraient, qu’elles ont des effets secondaires ou qu’elles ne sont pas documentées, ce qui les oblige à passer beaucoup de temps à résoudre des problèmes qui devraient être plus simples.

Ils soulignent toutefois qu’ils réduisent au minimum le temps nécessaire au déploiement d’une politique de sécurité étendue. Leurs outils de diagnostic (capture de paquets, réponse aux paquets, rapports sur le flux d’applications, etc.) facilitent grandement le dépannage des problèmes de sécurité.

Barracuda CloudGen

Barracuda CloudGen est la pierre angulaire du cadre de protection totale contre les menaces de l’entreprise. L’UTM CloudGen offre une administration simplifiée via une interface web et une gestion centralisée gratuite basée sur le cloud.

Ses fonctions principales comprennent le pare-feu, le contrôle des applications, l’IPS, l’antivirus (web, mail et FTP en mode proxy ou single-pass-through), le filtrage URL basé sur la passerelle (également en mode proxy ou single-pass-through), l’interception et l’inspection SSL, le proxy web avec mise en cache, le réseau privé virtuel (VPN) illimité de site à site et de client à site, et le filtrage des spams.

Certains aspects qui distinguent la solution de Barracuda d’autres produits similaires sont la mise en œuvre des protocoles SCADA et de contrôle industriel, en plus du protocole Tunnel Independent Network Architecture et de CudaLaunch (une application VPN multiplateforme pour les déploiements automatisés sur Windows, macOS, iOS et Android).

Barracuda propose ses produits UTM sous forme d’appliances physiques allant des petits ordinateurs de bureau aux grandes appliances rackables 2U. Il existe également des versions livrées en tant qu’appliances virtuelles pour VMware, Microsoft Hyper V, KVM, Citrix Zen, Open Xen, et enfin, en tant que service cloud pour AWS, Microsoft Azure et Google Cloud Platform.

Juniper SRX

Les appliances SRX de Juniper constituent une solution de sécurité réseau haute performance pour les grands fournisseurs de services Internet qui ont besoin de fonctions de routage et de sécurité avancées. Elles comprennent toutes les fonctionnalités d’un NGFW, telles que l’analyse approfondie des paquets et l’IPS. En raison de son coût et de la complexité de sa configuration, il ne convient pas aux petites entreprises qui ne disposent pas de ressources spécifiques pour gérer la sécurité de leurs infrastructures.

L’entreprise propose ses NGFW sous forme d’appliances physiques ou virtuelles, les deux solutions permettant de prendre en charge des configurations actives ou de secours lorsqu’elles font partie d’une infrastructure à haute disponibilité. Ses utilisateurs soulignent sa capacité à faire face à pratiquement toutes les situations auxquelles il est soumis, qu’il s’agisse de remplir des fonctions de routeur de base pour les succursales ou de pare-feu avec état capable de surveiller l’état complet des connexions réseau actives.

Pour améliorer encore leurs performances en tant que passerelles de périphérie, les UTM SRX de Juniper prennent en charge les fonctions avancées du protocole BGP (Border Gateway Protocol), qui permet le peering et l’échange d’informations de routage entre systèmes autonomes. En ce qui concerne les outils d’administration et de configuration, l’interface utilisateur graphique (GUI) est plutôt basique, tandis que la CLI est très facile à utiliser et très appréciée des utilisateurs.

Appareils UTM de Check Point

Les appliances UTM de Check Point sont destinées aux déploiements de petites succursales et de succursales distantes. Elles offrent une prévention complète des menaces et une grande flexibilité en termes de connectivité réseau et de densité de ports. Pour repousser les menaces, elles offrent un pare-feu, un IPS, un VPN IPsec, un antivirus/spam/bots, un filtrage d’URL, un contrôle des applications et une fonctionnalité de sécurité du courrier électronique.

La technologie de prévention des menaces des UTM de Check Point leur permet de “regarder à l’intérieur” des tunnels SSL et TLS pour détecter les menaces même dans les transmissions cryptées, ce qui garantit que les utilisateurs respectent les politiques de sécurité de l’entreprise lorsqu’ils surfent sur Internet et utilisent les données de l’entreprise.

À son menu de fonctionnalités UTM, les appliances Check Point ajoutent un système de sandboxing appelé SandBlast Zero-Day Protection, qui fournit une solution innovante pour contrecarrer les logiciels malveillants inconnus, les attaques de type ” zero-day ” et les attaques ciblées.

SandBlast utilise une nouvelle technologie de détection qui opère au niveau du processeur et peut identifier les menaces avant que le logiciel malveillant ne déploie son attaque. Le moteur d’émulation des menaces de SandBlast surveille le flux d’instructions du processeur pour détecter les exploits qui tentent de contourner le système d’exploitation et les contrôles de sécurité du matériel.

Voilà qui conclut cette liste des meilleures solutions UTM pour votre entreprise. Il est également important de connaître la distinction entre UTM et NGFW, surtout si vous n’avez jamais utilisé ces solutions auparavant.

En fait, au fil du temps, les solutions UTM ont évolué pour dépasser les limites des petites entreprises aux moyens limités. Et les grandes entreprises ont commencé à les considérer comme des options intéressantes pour réduire leurs budgets. C’est ainsi qu’est apparu l’acronyme NGFW (next-generation firewall), qui n’est rien d’autre qu’une solution UTM présentée comme plus adaptée aux réseaux d’entreprise.

Quelle est la différence entre UTM et NGFW ?

En pratique, il n’y a pas de différence substantielle entre un UTM et un NGFW. Les technologies utilisées dans les deux cas sont essentiellement les mêmes. Les dispositifs UTM sont souvent classés avec des performances inférieures à celles de leurs homologues NGFW, mais en pratique, les différences se situent principalement dans les messages marketing.

Un ensemble de fournisseurs a inventé le terme NGFW pour définir une classe de produits contenant toutes les caractéristiques d’un UTM mais pouvant être insérés dans un réseau d’entreprise.

La raison de donner un nom différent à ces dispositifs était de s’éloigner de la croyance selon laquelle un dispositif capable de réunir toutes les caractéristiques d’un UTM n’atteindrait jamais les normes de performance des réseaux d’entreprise. Cependant, avec l’évolution du matériel, la capacité de ces dispositifs à atteindre des vitesses de plusieurs gigabits a commencé à prouver qu’ils étaient effectivement adaptés aux grandes entreprises.

Une solution pour chaque besoin

Que vous dirigiez une petite entreprise sans personnel spécialisé dans la sécurité informatique ou que vous soyez chargé de protéger les réseaux d’une grande entreprise contre les nombreuses menaces qui s’y cachent, la liste des produits UTM que nous avons compilée ici vous fournira certainement le bon choix pour répondre à vos besoins.