Aujourd’hui, les entreprises sont soumises à une pression énorme pour maintenir leur activité. Si votre entreprise doit fonctionner de manière transparente, votre équipe de sécurité doit la protéger contre toutes les menaces susceptibles d’entraver ses activités.

Or, ce qui est sûr aujourd’hui peut se retrouver demain dans une situation d’insécurité. Ce phénomène est dû au fait qu’à mesure que les algorithmes évoluent, de nouvelles vulnérabilités apparaissent et les cyber-attaquants développent de nouveaux moyens de casser la cryptographie sur laquelle la plupart des entreprises s’appuient.

La cryptanalyse, connue sous le nom de “code-tracking”, est une compréhension approfondie des techniques utilisées pour décrypter et enquêter sur les codes, les ciphers ou les textes cryptés. La cryptanalyse utilise des règles numériques pour rechercher la sensibilité d’un algorithme et s’étend à la cryptographie dans les systèmes de sécurité de l’information.

Ce guide vous enseigne tout ce que vous devez savoir sur la cryptanalyse. Vous aurez une compréhension détaillée du sujet et apprendrez comment immuniser votre organisation contre la cryptanalyse.

Qu’est-ce que la cryptanalyse ?

Le processus de cryptanalyse vise à étudier les systèmes cryptographiques afin d’identifier les faiblesses et les fuites d’informations. Vous pouvez considérer qu’il s’agit d’explorer les failles dans l’architecture mathématique sous-jacente d’un système cryptographique, y compris les vulnérabilités de mise en œuvre telles que les attaques par canal latéral et les entrées à faible entropie.

Les systèmes cryptographiques font référence à un système informatique qui utilise la cryptographie, une méthode de protection des informations et des communications par le biais d’un code afin que seules les personnes auxquelles il est destiné puissent le traiter.

Cryptanalyse et cryptographie

D’après la définition, la cryptographie consiste à dissimuler un message en le convertissant en texte caché avant de le transmettre sur des canaux non sécurisés. En revanche, la cryptanalyse consiste à obtenir du texte en clair à partir de messages cachés sur un canal non sécurisé.

La cryptographie s’est révélée être un atout pour la transmission des informations. Les transactions bancaires et les messages électroniques, où il est nécessaire de sécuriser les informations, constituent un excellent exemple de son utilisation. Les schémas de cryptographie comprennent les clés secrètes, les clés publiques et les fonctions de hachage.

La cryptanalyse est un art lié au décryptage d’un texte chiffré en texte clair. Dans ce cas, une personne autorisée tente de décrypter votre message en écoutant le canal.

Qui utilise la cryptanalyse ?

De nombreuses organisations ont recours à la cryptanalyse, notamment les gouvernements qui souhaitent décrypter les communications privées d’autres nations, les entreprises qui testent les caractéristiques de sécurité de leurs produits, les pirates informatiques, les crackers, les chercheurs indépendants et les universitaires qui cherchent à identifier les vulnérabilités des protocoles et algorithmes cryptographiques.

Les progrès de la cryptologie sont propagés par la bataille incessante entre les cryptographes qui veulent sécuriser les données et les analystes de la cryptographie qui s’efforcent de percer les systèmes de cryptographie.

Les objectifs d’un attaquant sont liés à ses besoins spécifiques en matière de cryptanalyse. Une cryptanalyse réussie ne va généralement pas au-delà de la déduction d’informations à partir d’un texte caché. Cependant, elle est suffisamment basée sur les besoins des attaquants, dont les objectifs varient d’un attaquant à l’autre, mais ne sont pas limités à :

- Découpage total – Trouver les clés secrètes.

- Déduction globale – trouver des algorithmes fonctionnels équivalents pour le cryptage et le décryptage sans connaître les clés secrètes.

- Déduction d’informations – Obtenir des informations sur les textes chiffrés et les textes en clair.

- Algorithme de distinction – Distinguer le résultat du chiffrement de la permutation aléatoire des bits.

Examinons un exemple pratique facile à comprendre. Sachez toutefois que cet exemple ne s’applique pas aux algorithmes de chiffrement modernes, mais qu’il est utile pour vous familiariser avec le sujet.

La technique d’analyse des fréquences peut être utilisée pour les algorithmes de chiffrement de base. Les algorithmes de chiffrement de base effectuent des substitutions monoalphabétiques en remplaçant chaque lettre par une lettre mappée prédéterminée du même alphabet.

Ce modèle est une amélioration des techniques plus basiques qui décalent les lettres d’un nombre constant de positions et remplacent les anciennes lettres par de nouvelles à partir de la position alphabétique résultante.

Si les chiffrements par substitution monoalphabétique résistent aux recherches aveugles, ils ne sont pas immunisés et peuvent être facilement décomposés avec un stylo et du papier. Comment faire ? L’analyse de fréquence utilise la caractéristique selon laquelle le langage naturel n’est pas aléatoire et la substitution monoalphabétique ne cache pas les propriétés statistiques du langage.

Examinons la situation de plus près et réduisons-la à un alphabet spécifique comme “E” avec une fréquence particulière, disons 12,7 %. Lorsque vous remplacez E par un texte chiffré, le texte résultant conserve sa fréquence d’origine. Si cette fréquence est connue du cryptanalyste, il peut rapidement déterminer les substitutions qui lui permettront de déchiffrer votre texte chiffré.

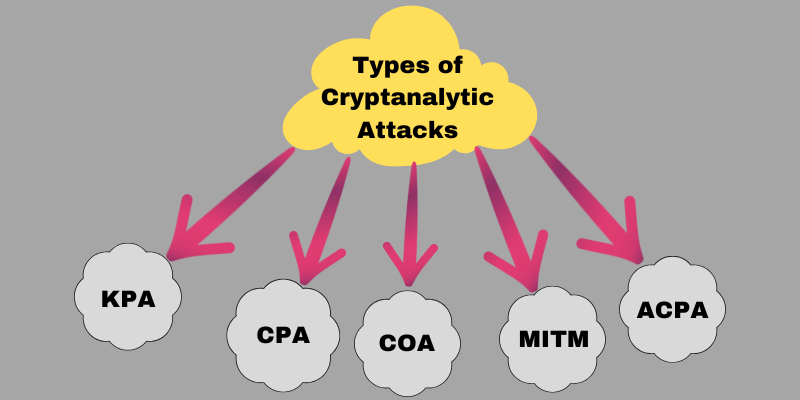

Types d’attaques cryptanalytiques

Les attaques cryptanalytiques exploitent les failles de votre système, en déchiffrant sa cryptographie. Pour lancer une attaque de cryptanalyse, vous devez connaître la nature des méthodes et les propriétés générales du texte clair. Un texte en clair peut être rédigé dans n’importe quel langage, y compris l’anglais ou le code Java.

Voici une liste des types d’attaques. Les cinq premiers sont les plus courants ; les autres sont rares et parfois oubliés ; il est bon de les connaître.

- Analyse de la connaissance du texte (KPA): Dans ce cas, l’attaquant a accès aux paires texte clair/texte chiffré. Ensuite, tout ce qu’il a à faire, c’est de mettre en correspondance les paires pour trouver la clé de chiffrement. Cette attaque est facile à utiliser car l’attaquant dispose d’un grand nombre de connaissances.

- Analyse du texte choisi (CPA): Dans ce cas, l’attaquant choisit des textes clairs aléatoires, les utilise pour obtenir le texte chiffré correspondant et finit par craquer la clé de chiffrement. Cette méthode est similaire à la méthode KPA mais a moins de chances de réussir.

- Analyse du texte chiffré uniquement (COA) : Dans ce cas, un certain texte chiffré est connu de l’attaquant, qui essaie donc de trouver le texte en clair et la clé de chiffrement correspondants. L’attaquant comprend votre algorithme. Cette technique est la méthode la plus difficile. Cependant, elle a un taux de réussite important puisqu’elle ne nécessite qu’un texte chiffré.

- Attaque de l’homme du milieu (MITM): Elle se produit lorsque deux parties utilisent une clé pour partager une communication par le biais d’un canal apparemment sûr mais compromis.

- Analyse adaptative du texte choisi (ACPA): Ce cas ressemble à celui de la CPA. L’ACPA utilise un texte en clair et un texte chiffré identifiés sur la base des données qu’elle a apprises lors de chiffrages antérieurs.

- Attaque par force brute: Dans ce cas, l’attaquant utilise des algorithmes pour prédire les ensembles logiques possibles de textes en clair. Le texte clair deviné est ensuite chiffré et comparé au chiffrement initial.

- Attaques par dictionnaire: Dans ce cas, le pirate compare le texte en clair ou les clés à un dictionnaire de mots. Cette technique est souvent utilisée pour tenter de déchiffrer certains mots de passe cryptés.

Comment fonctionne la cryptanalyse ?

L’objectif principal de la cryptanalyse est d’exposer les failles ou de contourner les algorithmes cryptographiques. Les cryptographes utilisent les recherches des cryptanalystes pour faire progresser les algorithmes existants ou améliorer les méthodes médiocres.

Alors que la cryptographie crée et améliore les algorithmes de chiffrement et d’autres techniques, la cryptanalyse, quant à elle, se concentre sur le déchiffrement des données chiffrées. Les deux opérations sont inversées et relèvent du domaine de la cryptologie, c’est-à-dire de l’étude mathématique des codes, des algorithmes de chiffrement et des algorithmes connexes.

Les chercheurs s’efforcent de mettre au point des stratégies d’attaque qui permettent de déjouer les systèmes de cryptage et de déchiffrer les algorithmes de cryptage du texte chiffré sans avoir besoin des clés de cryptage. Souvent, vous utilisez la cryptanalyse pour révéler les failles de vos méthodes de conception et d’exécution.

Comment se protéger contre les attaques cryptanalytiques ?

Malheureusement, il n’y a pas grand-chose que vous puissiez faire pour vous immuniser contre la cryptanalyse, si ce n’est d’utiliser un système de cryptage sécurisé, des algorithmes de chiffrement dans l’ensemble de votre infrastructure numérique et de maintenir vos logiciels à jour. Cependant, voici quelques conseils que vous pouvez appliquer pour renforcer la sécurité.

- Utilisez des algorithmes de chiffrement et de hachage actualisés. Un bon scénario consisterait à éviter les outils tels que SHA1 et MD5, qui ne sont plus considérés comme sûrs.

- Utilisez des clés de chiffrement longues. Par exemple, vos clés RSA doivent avoir une longueur d’au moins 2048 bits pour les échanges VPN.

- Rappelez la destruction des clés périmées.

- Utilisez des mots de passe forts et mettez en œuvre un générateur de nombres aléatoires testé pour conserver vos clés.

- Salez vos hachages. Il s’agit ici d’ajouter un bruit aléatoire à vos hachages. Votre sel doit être long et aléatoire, comme pour les mots de passe.

- Employez le principe du “perfect forward secrecy” (PFS) pour empêcher le décryptage des sessions passées et futures si vos clés sont compromises. Cette méthode est souvent utilisée dans les réseaux privés virtuels (VPN).

- Obfusquer le trafic chiffré – Vous vous assurez que votre trafic semble régulier et qu’il n’expose pas le fait qu’il est chiffré. Un logiciel comme Obfsproxy est un bon exemple d’outil qui fonctionne bien avec le réseau Tor.

- Intégrer un système de détection d’intrusion (IDS) dans votre infrastructure – Ce système vous informera d’une violation ou d’une attaque. Cependant, il ne met pas fin à la violation. Il réduit toutefois votre temps de réponse, ce qui évite à votre système de subir de graves dommages. Il est préférable d’avoir un bon IDS intégré à votre système.

Applications de la cryptanalyse

La cryptanalyse a plusieurs applications dans la vie réelle. Elle peut parfois être combinée à la cryptographie pour atteindre son plein potentiel. Voici quelques applications :

#1. Intégrité du stockage

Vous pouvez utiliser la cryptanalyse pour maintenir l’intégrité du stockage. Dans ce cas, vous utilisez des serrures et des clés dans votre système de contrôle d’accès pour protéger les données contre tout accès indésirable. Vous pouvez également créer des sommes de contrôle cryptographiques pour déterminer l’authenticité des données stockées dans des environnements dynamiques où les virus sont susceptibles de modifier les approches des données.

La somme de contrôle est développée et comparée à une valeur anticipée pendant la transmission des données. La cryptanalyse permet de sécuriser les supports de stockage qui sont vulnérables aux agressions suite à leurs volumes élevés de données ou ceux qui ont été exposés pendant de longues périodes.

#2. Authentification de l’identité

Dans l’authentification de l’identité, votre objectif principal est de confirmer l’autorité d’un utilisateur à accéder aux données. La cryptanalyse facilite ce processus lors de l’échange de mots de passe. Les systèmes modernes combinent des transformations cryptographiques avec les attributs d’une personne pour identifier les utilisateurs de manière fiable et efficace.

Les mots de passe sont stockés dans des formats cryptés où les applications qui y ont accès peuvent les utiliser. Comme les mots de passe sont stockés en texte clair, la sécurité de vos systèmes n’est pas compromise.

#3. Informations d’identification du système

Vous pouvez utiliser la cryptanalyse et la cryptographie pour créer les informations d’identification d’un système. Lorsque les utilisateurs se connectent à votre système, ils doivent toujours produire une preuve de leur identité personnelle avant d’être autorisés à entrer.

Des justificatifs électroniques sont aujourd’hui créés pour faciliter les vérifications électroniques. Cette technique est souvent appliquée dans les cartes à puce pour effectuer des opérations cryptographiques, y compris le stockage de données.

#4. Signatures numériques

Lessignatures numériques sont souvent utilisées dans les communications pour authentifier que les messages proviennent d’un expéditeur connu. Cette technique s’apparente à la signature d’un document au stylo et au papier. Bien entendu, si les signatures numériques doivent remplacer les signatures analogiques, elles sont fabriquées à l’aide d’une technologie de cryptanalyse.

Cela s’est avéré utile dans les cas où les organisations ont des équipes réparties dans de nombreux endroits et qui doivent encore se rencontrer en personne pour effectuer des travaux administratifs en collaboration. Avec les formats de signature numérique, toute personne possédant la clé publique peut vérifier un document, comme cela a été largement adopté dans le domaine des crypto-monnaies.

#5. Transferts électroniques de fonds (ETF)

Récemment, vous avez vu la monnaie électronique remplacer les transactions en espèces. Les transferts électroniques de fonds, les monnaies virtuelles, l’or numérique, les crypto-monnaies et les dépôts directs sont tous des actifs basés sur la cryptographie. Les retraits aux guichets automatiques, les paiements par carte de débit et les virements électroniques sont des exemples d’opérations de monnaie électronique.

Comment devenir cryptanalyste ?

Vous pourriez envisager de devenir cryptanalyste après avoir vu le large éventail d’applications de la cryptanalyse. Si c’est le cas, vous travaillerez probablement à l’élaboration d’algorithmes, de codes et de systèmes de sécurité pour crypter les données. Vous devrez également vous attendre à analyser et à décrypter des informations dans des méthodes cryptographiques et des protocoles de télécommunication.

Vous pouvez également vous attendre à exercer des fonctions telles que la conception de systèmes de sécurité, la protection d’informations critiques contre l’interception, le test de modèles de calcul pour la fiabilité, le cryptage de données financières, le développement de modèles statistiques et mathématiques pour analyser les données, et la résolution de problèmes de sécurité. Si cela vous paraît suffisamment intéressant, lisez ce qui suit et découvrez comment devenir un professionnel de la sécurité.

Vous pouvez obtenir une licence en informatique, en ingénierie, en mathématiques ou dans un domaine connexe comme l’ingénierie électrique et électronique. Toutefois, certaines organisations peuvent encore vous embaucher sur la base d’une formation intensive et d’une expérience pratique sans diplôme technique. Le fait de posséder certaines certifications en matière de cybersécurité est un avantage supplémentaire.

Le mot de la fin

La cryptanalyse est davantage un moyen de cyberattaque qu’une attaque en soi. Et comme la plupart des systèmes de cryptage résistent aux tentatives de cryptanalyse, la compréhension de ceux qui restent vulnérables nécessite des capacités mathématiques sophistiquées, qui ne sont pas faciles à acquérir.

Si vous envisagez d’apprendre la cryptanalyse, sachez qu’il s’agit d’un domaine passionnant qui permet de travailler sur une large gamme de produits, notamment dans les secteurs de la finance, du stockage et de l’identité.

Vous avez vu à quel point la cryptanalyse est puissante et à quel point elle peut contribuer à la création d’applications dans le monde réel. Il serait bon de poursuivre la cryptanalyse, et il serait encore mieux d’utiliser vos compétences, par exemple en construisant des services publics plus sûrs.

Ensuite, vous pouvez consulter la terminologie critique sur le cryptage des données.