Évaluez les failles de sécurité de votre centre de données avant que les méchants ne le fassent !

L’une des nombreuses nouvelles que nous entendons dans l’ère numérique actuelle est une cyberattaque. Elle perturbe l’activité de l’entreprise, nuit à sa réputation et fait paniquer les utilisateurs finaux.

Comment vous assurer que votre infrastructure réseau est capable d’atténuer les cyberattaques ?

L’époque où vous vous fiez aux résultats des tests de pénétration annuels ou trimestriels est révolue. Aujourd’hui, vous avez besoin d’une simulation automatisée d’attaque de brèche (BAS), d’une analyse continue des actifs et, bien sûr, d’une protection.

Les outils suivants vous permettent de simuler une attaque réelle contre votre centre de données afin que vous puissiez examiner les résultats et prendre les mesures qui s’imposent. Le plus intéressant, c’est que certains de ces outils vous permettent d’automatiser l’action.

Prêt à vous préparer au pire ?

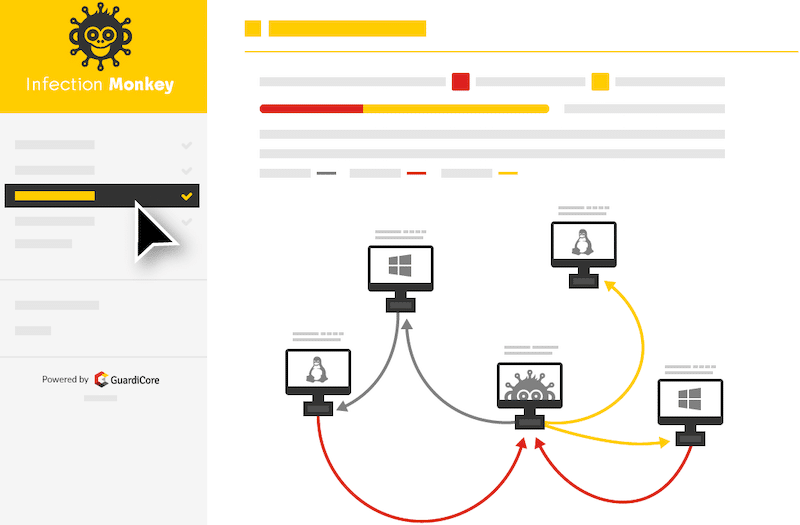

Infection Monkey

Vous utilisez votre application dans le nuage ? Utilisez Infection Monkey pour tester votre infrastructure sur Google Cloud, AWS, Azure ou dans vos locaux.

Infection Monkey est un outil open-source qui peut être installé sur Windows, Debian et Docker.

Vous pouvez exécuter une simulation d’attaque automatique pour le vol d’identifiants, la mauvaise configuration, les actifs compromis, etc. Voici quelques-unes des caractéristiques qui méritent d’être mentionnées.

- Simulation d’attaque non intrusive, qui n’a donc pas d’impact sur les opérations de votre réseau.

- Rapport d’audit complet contenant des recommandations concrètes pour renforcer les serveurs web ou d’autres infrastructures

- Faible empreinte CPU et mémoire

- Visualisation du réseau et de la carte des attaquants

Si vous êtes CISO ou membre de l’équipe de sécurité, vous allez adorer ce rapport. Il est GRATUIT, alors essayez-le dès aujourd’hui.

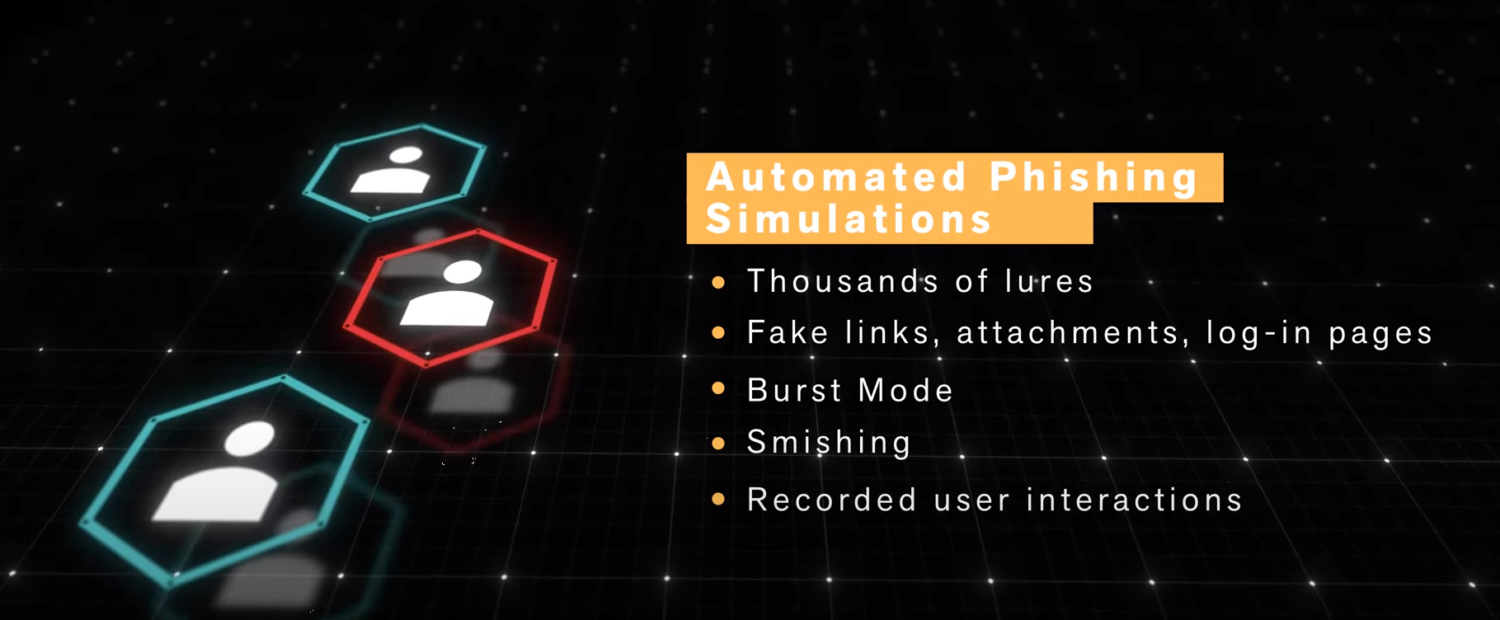

SafeTitan

SafeTitan propose une formation de sensibilisation à la sécurité humaine. Il gère automatiquement la formation à la sécurité sur la base de déclencheurs comportementaux. Il fournit une sensibilisation à l’intervention en temps réel avec une efficacité prouvée.

Ce produit SaaS peut être facilement déployé. SafeTitan offre une formation comportementale aux employés individuels au moment précis où ils en ont besoin, ce qui contribue à un changement de comportement positif.

Caractéristiques principales

- Formation contextuelle en temps réel – uniquement disponible auprès de SafeTitan

- Des milliers de modèles pour la simulation automatisée d’attaques de phishing

- Programme de formation ludique et interactif avec des tests courts

- Rapports intelligents au niveau de l’entreprise pour une vue organisationnelle à 360

- Support d’intégration pour Microsoft 365, ADFS, Google Workspace, SSO

- Évaluation des connaissances cybernétiques sur les meilleures pratiques en matière de sécurité et de conformité

- Garantit la conformité avec ISO, GDPR, HIPAA, PCI, EU NIS et Cyber Essentials

- Nombre illimité de simulations de phishing

- Quiz d’évaluation des connaissances cybernétiques illimités

Si vous êtes prêt à maximiser votre capacité à sécuriser votre entreprise et vos employés afin de minimiser les incidents de sécurité et les coûts associés, réservez une démonstration dès aujourd’hui.

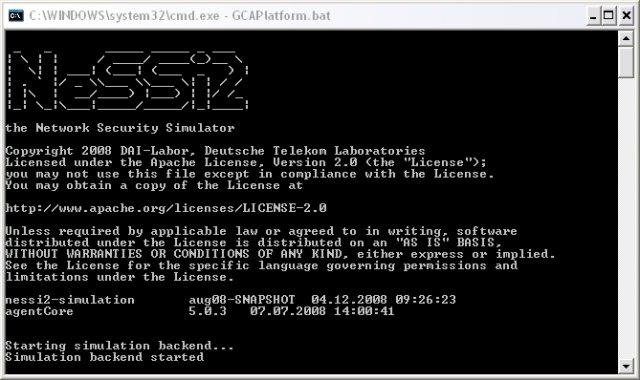

NeSSi2

NeSSi2 est un logiciel libre, basé sur le framework JIAC. NeSSi signifie Network Security Simulator, vous pouvez donc deviner ce qu’il fait. Il se concentre principalement sur le test des algorithmes de détection d’intrusion, l’analyse de réseau, les attaques automatisées basées sur le profil, etc.

Il nécessite Java SE 7 et MySQL pour être installé et fonctionner.

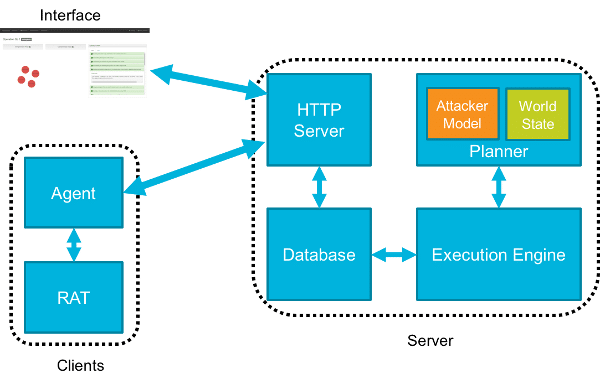

CALDERA

Un outil d’émulation d’adversaires. CALDERA ne prend en charge que le réseau Windows Domain.

Il s’appuie sur le modèle ATT&CK pour tester et reproduire le comportement.

Vous pouvez également essayer Metta d’Uber.

AttackIQ

AttackIQ est l’une des plateformes évolutives de validation de sécurité les plus populaires pour renforcer la sécurité de votre centre de données. Il s’agit d’un système offensif-défensif qui aide les ingénieurs des opérations de sécurité à exercer les capacités de l’équipe rouge.

La plateforme est intégrée à un cadre essentiel – MITRE ATT&CK. Voici quelques-unes de ses autres caractéristiques.

- Développé par l’équipe de recherche d’AttackIQ et le leader de la sécurité dans l’industrie

- Personnalisez le scénario d’attaque pour imiter les menaces du monde réel

- Automatisez les attaques et recevez des rapports continus sur l’état de la sécurité

- Agents légers

- Fonctionne sur un système d’exploitation principal et s’intègre bien à l’infrastructure existante

Ils offrent deux semaines d’essai GRATUIT pour tester leur plateforme. Essayez-la pour voir si votre infrastructure est en bon état.

Scythe

Sachez où se situe votre organisation en matière d’exposition aux risques de sécurité. La plateforme Scythe dispose d’un flux de travail puissant et facile à utiliser pour créer et lancer une campagne de lutte contre les cybermenaces dans le monde réel. Avec l’aide des données, vous pouvez analyser vos points finaux de sécurité en temps réel.

Scythe est proposé en tant que modèle SaaS ou sur site. Que vous fassiez partie de l’équipe rouge, bleue ou violette, Scythe s’adapte à tous.

Si vous souhaitez apprendre les activités de l’équipe rouge, consultez ce cours en ligne.

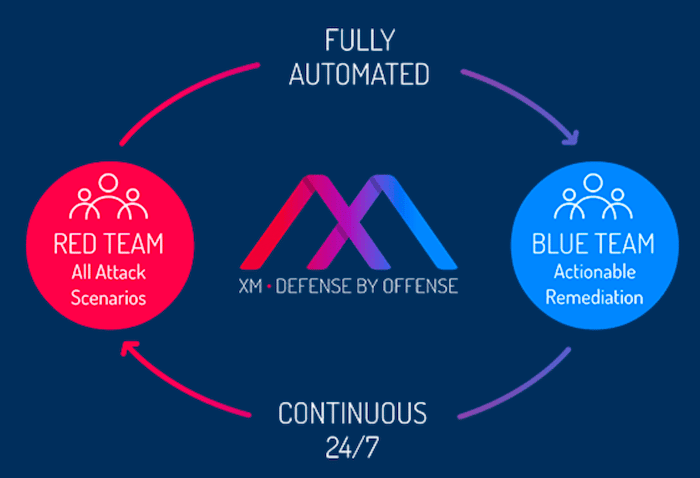

XM Cyber

XM Cyber offre une solution automatisée de simulation de menaces persistantes avancées (APT). Gardez une longueur d’avance sur l’attaquant.

Vous pouvez sélectionner la cible à attaquer et mettre en place des attaques continues et recevoir un rapport de remédiation priorisé – quelques points forts de l’outil.

- Personnalisez le scénario d’attaque en fonction de vos besoins

- Visualisez le chemin de l’attaque

- Méthodes d’attaque actualisées

- Recommandation de bonnes pratiques et de politiques

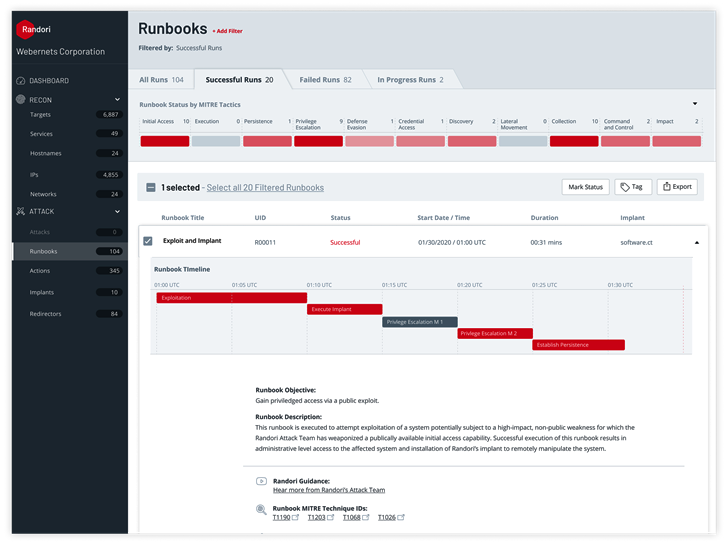

Randori

Randori est une plateforme de cyber-attaque automatisée et fiable permettant de tester l’efficacité des systèmes de sécurité dans la prévention des attaques. Elle peut générer et lancer des exploits et des attaques réels de la même manière qu’un attaquant le ferait, mais en toute sécurité.

La plateforme présente des avantages tels que

- Évaluer l’ensemble des solutions de sécurité et identifier les faiblesses.

- Fournir un aperçu de la façon dont une attaque verrait les actifs de l’organisation.

- Elle permet aux équipes de simuler des attaques réelles en toute sécurité contre les systèmes informatiques de l’organisation.

- Analyse en temps réel de la cible de l’attaque

- Il vous permet de tester les défenses, d’identifier les faiblesses et d’arrêter de croire que vous êtes en sécurité.

Picus

Picus est une solution de gestion de la sécurité et des risques qui vous permet d’évaluer, de mesurer et d’atténuer les vulnérabilités en permanence, ce qui permet à votre organisation de garder une longueur d’avance sur les cybercriminels. Avec un tableau de bord facile à configurer et à utiliser, la plateforme de simulation de brèches de sécurité et d’attaques Picus fournit des attaques réelles pour tester vos défenses et déterminer si elles offrent une protection adéquate.

Elle offre des avantages tels que

- Base de données étendue sur les menaces et mesures de protection correspondantes

- Identification en temps réel des couches de sécurité faibles et fortes, ce qui permet aux équipes d’identifier et de combler rapidement les lacunes en matière de sécurité.

- Affiner et maximiser les technologies de sécurité complexes

- Permet d’identifier rapidement les vulnérabilités et propose des mesures d’atténuation optimales pour réduire les risques.

- Fournit une visibilité en temps réel sur l’état de préparation d’une organisation face aux attaques de sécurité et sur sa capacité à remédier aux faiblesses.

Conclusion

La gestion des risques de sécurité informatique d’une organisation est un défi, et j’espère que les outils ci-dessus vous aideront à mettre en œuvre un contrôle de classe mondiale pour réduire l’exposition aux risques. La plupart des outils cités offrent un essai gratuit, la meilleure chose à faire est donc d’essayer de voir comment ils fonctionnent et d’opter pour celui qui vous plaît.