Les menaces de cybersécurité se sont multipliées aujourd’hui. Le travail à distance, les appareils IoT, les réseaux virtuels et l’informatique de pointe posent divers défis en matière de sécurité. Et votre architecture de sécurité actuelle peut ne pas réussir à résoudre ces problèmes. Entre Cybersecurity Mesh Architecture, une nouvelle approche pour renforcer la posture de sécurité de votre organisation.

Qu’est-ce que l’architecture maillée de cybersécurité, quels avantages offre-t-elle et comment pouvez-vous la mettre en œuvre ? Nous allons le découvrir.

Architecture maillée de cybersécurité

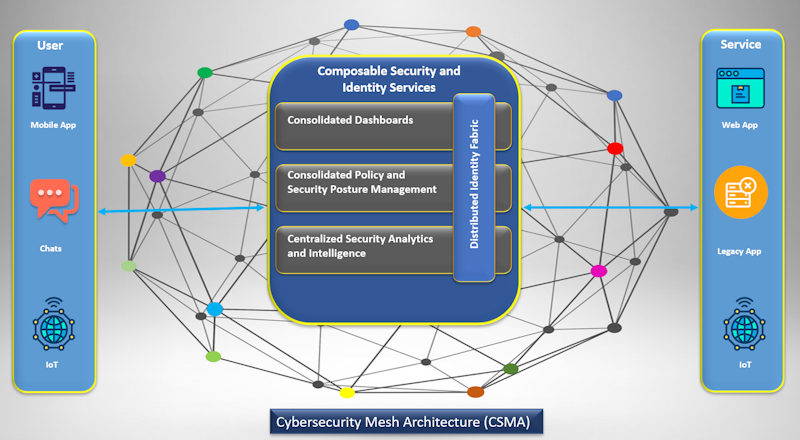

La Cybersecurity Mesh Architecture (CSMA) est un cadre de sécurité proposé par Gartner pour aider les organisations à adopter une approche composable, flexible et évolutive pour sécuriser leurs infrastructures informatiques contre les acteurs malveillants.

L’architecture maillée de cybersécurité fonctionne en adoptant des contrôles de sécurité distribués et composables en centralisant les données et le contrôle pour obtenir une meilleure collaboration entre les outils de sécurité que vous mettez en œuvre.

Par conséquent, les organisations augmentent leurs capacités de détection des incidents de sécurité, améliorent leurs réponses aux menaces et disposent d’une politique cohérente, d’une posture et d’une gestion du playbook.

En outre, le CSMA permet aux entreprises de disposer d’un contrôle d’accès adaptatif et granulaire afin de mieux protéger leurs actifs informatiques.

Couches fondamentales de la CSMA

La Cybersecurity Mesh Architecture (CSMA) offre un cadre de sécurité évolutif, interopérable et composable, qui permet à divers contrôles et outils de sécurité de fonctionner ensemble de manière transparente.

Les quatre couches fondamentales de l’architecture maillée de cybersécurité définissent des objectifs et des fonctions de sécurité essentiels.

#1. Analyse et renseignement en matière de sécurité

La première couche de l’architecture maillée de cybersécurité, l’analyse et le renseignement de sécurité, recueille et analyse les données provenant des différentes solutions de sécurité d’une organisation.

La CSMA dispose d’une administration centralisée, ce qui permet aux entreprises de collecter, d’agréger et d’analyser de nombreuses données à partir d’un point central.

La gestion des informations et des événements de sécurité (SIEM) de l’entreprise peut analyser ces données et déclencher des réponses appropriées pour atténuer les menaces.

#2. La structure d’identité distribuée

La couche de la structure d’identité distribuée repose sur la gestion décentralisée des identités, les services d’annuaire, l’accès adaptatif, la vérification de l’identité et la gestion des droits.

Ces outils indiquent qui peut accéder aux données et où les données doivent être utilisées et modifiées, tout en aidant vos équipes de sécurité à faire la différence entre les acteurs malveillants et les utilisateurs authentiques.

En bref, cette couche se concentre sur la gestion des identités et des accès, essentielle à la sécurité zéro confiance.

#3. Politique consolidée et gestion de la posture

Si vous devez appliquer votre politique de sécurité centrale dans différents environnements, vous devez traduire votre politique en configurations et règles pour chaque environnement ou outil de sécurité.

La couche de gestion consolidée de la politique et de la posture décompose votre politique en règles et en paramètres de configuration requis pour un outil de sécurité ou un environnement spécifique. En outre, elle peut offrir des services d’autorisation d’exécution dynamiques.

#4. Tableaux de bord consolidés

Vous devez passer d’un tableau de bord à l’autre si votre organisation a mis en œuvre des solutions de sécurité déconnectées. Cela peut entraver les opérations de sécurité.

Cette couche offre un tableau de bord unique pour visualiser et gérer l’écosystème de sécurité de votre organisation.

Par conséquent, votre équipe de sécurité peut détecter, enquêter et traiter les incidents de sécurité plus efficacement.

Pourquoi les entreprises ont-elles besoin de CSMA ?

98 % des grandes entreprises utilisent ou prévoient d’utiliser au moins deux infrastructures en nuage, et 31 % en utilisent déjà quatre ou plus.

Cela dit, les organisations d’aujourd’hui ne peuvent pas fonctionner correctement sans disposer de ressources en dehors de leurs locaux bien protégés.

Les dispositifs qu’elles emploient, des outils IoT au réseau étendu, fonctionnent dans leurs locaux physiques et à l’extérieur.

Par conséquent, les organisations doivent trouver des moyens d’étendre les contrôles de sécurité aux appareils et outils au-delà de leurs emplacements physiques. Il est nécessaire de le faire pour protéger les réseaux et les appareils des organisations contre différents types d’attaques par ransomware, d’attaques par déni de service distribué (DDoS), d’attaques par hameçonnage et de diverses autres menaces de sécurité.

Le maillage de cybersécurité peut aider votre organisation à faire face à toute une série d’attaques. Il permet à votre équipe de sécurité de gérer les menaces visibles et cachées de l’informatique en nuage. Cette méthode est idéale pour protéger les actifs informatiques numériques dispersés qui résident dans le nuage et dans les locaux.

La mise en œuvre d’une architecture maillée de cybersécurité garantit que les politiques et les pratiques de sécurité sont appliquées à chaque outil et environnement de sécurité utilisé par votre entreprise.

Toutes les solutions de sécurité de votre organisation coopéreront entre elles pour fournir à votre organisation une technologie supérieure de veille et de réponse aux menaces.

Grâce à un tableau de bord unique, vos professionnels de la cybersécurité peuvent visualiser l’ensemble de l’écosystème de sécurité de votre organisation.

Principales caractéristiques du maillage de cybersécurité

Voici les principales caractéristiques du maillage de cybersécurité :

- Lorsque vous mettez en œuvre le CSMA, les contrôles de sécurité étendent la protection au-delà de votre emplacement physique.

- Le CSMA vise à protéger les appareils et les identités individuels plutôt que de protéger uniquement votre réseau d’entreprise. Cette approche minimise les menaces liées à l’accès non autorisé aux appareils de travail et aux informations d’identification compromises.

- L’architecture maillée de cybersécurité offre une sécurité dynamique et adaptative. Au fur et à mesure que le paysage de la sécurité évolue, CSMA ajuste les outils de sécurité en fonction des informations contextuelles et de l’évaluation des risques afin d’atténuer les menaces de sécurité en constante évolution.

- CSMA offre une approche évolutive et flexible de la cybersécurité. Avec CSMA en place, vous pouvez rapidement faire évoluer les déploiements et les intégrations d’outils de sécurité afin de doter votre entreprise d’un dispositif de sécurité plus solide pour relever les défis de sécurité de l’environnement numérique en constante évolution.

- L’architecture maillée de cybersécurité favorise l’interopérabilité entre les différents outils et services de sécurité. Elle garantit une collaboration et une communication transparentes entre les outils de sécurité afin d’offrir une meilleure sécurité.

Les organisations peuvent renforcer leur sécurité grâce à l’architecture maillée de cybersécurité, en relevant les défis posés par les systèmes distribués, les services en nuage, l’IdO et les cybermenaces.

Avantages du CSMA

Voici les avantages promis de la mise en œuvre de l’architecture maillée de cybersécurité.

Sécurité complète

L’architecture maillée de cybersécurité (CSMA) est une approche de sécurité polyvalente qui répond aux besoins des environnements informatiques modernes. Elle est personnalisée pour protéger chaque point d’extrémité, et sa conception décentralisée couvre les dispositifs au-delà du réseau central.

Le CSMA peut s’adapter rapidement à l’évolution des menaces en intégrant de manière transparente divers outils et en favorisant l’interopérabilité.

Il est évolutif, s’adapte aux besoins croissants des organisations et adopte une position proactive en anticipant les risques potentiels.

Le CSMA garantit une posture de sécurité cohérente et complète qui suit le rythme des défis actuels et des menaces émergentes, ce qui en fait une approche holistique et unifiée de la cybersécurité.

Évolutivité

La Cybersecurity Mesh Architecture (CSMA) permet l’intégration transparente de nouvelles solutions de sécurité dans votre entreprise.

Au fur et à mesure que les systèmes informatiques s’étendent, ce qui peut inclure des plates-formes distantes et basées sur le cloud, la CSMA maintient une sécurité cohérente.

L’architecture maillée de cybersécurité est une solution tournée vers l’avenir. Elle évolue en fonction des besoins changeants de votre organisation et des menaces émergentes.

Sa capacité d’adaptation garantit que la sécurité de l’entreprise reste solide et s’adapte à l’évolution du paysage informatique.

Collaboration améliorée

L’architecture CSMA (Cybersecurity Mesh Architecture) stimule la communication entre les systèmes de sécurité d’une entreprise. Cela améliore la détection des menaces et la vitesse de réaction.

En connectant différents outils de sécurité, la CSMA répond aux menaces et les prévient activement, assurant ainsi une défense plus forte et plus proactive.

Efficacité accrue

L’architecture maillée de cybersécurité (CSMA) rationalise la sécurité en réunissant différents outils. Cela évite au personnel de sécurité de passer constamment d’une plateforme à l’autre, ce qui améliore l’efficacité.

Grâce à ce système centralisé, les équipes peuvent mieux déployer des solutions et allouer des ressources aux défis de sécurité vitaux, renforçant ainsi les défenses de l’organisation.

Meilleure gestion des identités et des accès

L’architecture maillée de cybersécurité renforce la gestion des identités et des accès (IAM) en s’alignant sur le modèle de confiance zéro, permettant des politiques de contrôle d’accès évolutives et adaptables.

Elle facilite la micro-segmentation pour un contrôle d’accès précis, décentralise les décisions d’accès et permet un accès adaptatif grâce à une surveillance en temps réel.

En outre, ses capacités de résilience et d’intégration améliorent la capacité de l’IAM à protéger les ressources et à gérer efficacement les identités des utilisateurs, créant ainsi un cadre de sécurité solide pour les organisations modernes.

Mise en œuvre facile

CSMA fournit un cadre pour le déploiement rapide de solutions de sécurité. Sa conception flexible s’adapte à l’évolution des besoins de l’entreprise et de la sécurité. Cela garantit que votre entreprise disposera toujours de réponses efficaces aux menaces connues et inconnues.

Solution rentable

Le Cybersecurity Mesh est rentable en raison de son évolutivité et de sa compatibilité avec les systèmes existants.

Vous investissez en fonction de vos besoins actuels en matière de sécurité et, au fur et à mesure que votre organisation se développe, vous pouvez étendre le maillage de cybersécurité sans coûts importants.

Il s’agit donc d’un choix économique pour les besoins de sécurité à court et à long terme.

Comment mettre en œuvre le CSMA

Voici comment vous pouvez mettre en œuvre l’architecture maillée de cybersécurité dans votre entreprise.

#1. Évaluez votre surface d’attaque

Tout d’abord, vous devez examiner votre système existant afin d’identifier les points faibles en matière de sécurité.

Dressez une liste de tous les actifs de votre organisation, des capacités informatiques aux données stockées. Classez ensuite chaque actif en fonction de son importance et de la gravité des risques qu’il présente.

Cette évaluation approfondie de votre surface d’attaque permet de concentrer les efforts là où ils sont le plus nécessaires.

#2. Achetez des outils de sécurité

Une fois que vous avez identifié votre surface d’attaque, l’étape suivante consiste à investir dans des piles et des outils technologiques de sécurité fiables.

Vous choisirez probablement parmi les outils suivants pour renforcer la sécurité de vos actifs.

Outils de sécurité de l’information

Ces outils garantissent que les données sensibles de votre entreprise sont à l’abri des regards indiscrets.

Vous devrez peut-être mettre en place un système de gestion de la sécurité de l’information. Investissez également dans des solutions de sécurité des données et de sécurité du courrier électronique pour protéger les données de votre entreprise.

Outils d’authentification

Vous devez mettre en œuvre divers outils d’authentification dans votre entreprise pour vous assurer que seuls les utilisateurs authentifiés et autorisés accèdent à votre infrastructure informatique.

En règle générale, les entreprises ont besoin de gestionnaires de mots de passe et d’une authentification multifactorielle pour garantir la sécurité au niveau des applications.

Vous pouvez explorer ces plateformes d’authentification populaires pour choisir la bonne solution pour votre entreprise.

En savoir plus: JWT ou OAuth: quelle est la meilleure solution pour une sécurité Web optimale ?

Solutions de sécurité réseau

La sécurité des réseaux exige une surveillance constante du réseau. Grâce à une surveillance continue, les experts en sécurité peuvent repérer les faiblesses et les menaces potentielles, ouvrant ainsi la voie à des actions préventives.

Les spécialistes de la sécurité peuvent déployer des outils tels que SIEM (Security Information and Event Management) et NDR (Network Detection and Response).

L’observation des paquets de données entrants et sortants est cruciale pour identifier le trafic nuisible et lancer les défenses nécessaires.

Les solutions SIEM déclenchent des alertes en cas d’irrégularités, telles que des intrusions non autorisées ou des tentatives répétées de connexion infructueuse.

Outils de sécurité des points finaux

La sécurité des points finaux est primordiale aujourd’hui, car les entreprises disposent d’actifs largement distribués.

Selon une étude de l’institut Ponemon, 68 % des entreprises ont subi une ou plusieurs attaques de terminaux qui ont compromis les infrastructures informatiques et/ou les données.

L’approche de la cybersécurité maillée nécessitera la mise en œuvre d’outils de détection et de réponse (EDR) pour renforcer la sécurité des terminaux.

Solutions de sauvegarde et de reprise après sinistre

En cas de violation inattendue de la sécurité, un système de sauvegarde et de reprise après sinistre est indispensable pour récupérer les données vitales de l’entreprise.

En collaboration, vos équipes de sécurité et de développement commercial élaboreront un plan de sauvegarde et de reprise après sinistre, en s’appuyant sur les meilleures solutions de sauvegarde des données et les meilleurs outils de reprise après sinistre.

#3. Mettez l’accent sur l’interopérabilité

Lors de la mise en œuvre d’une architecture maillée de cybersécurité, la priorité à l’interopérabilité consiste à s’assurer que les différents outils et systèmes de sécurité peuvent communiquer et collaborer de manière transparente.

Les organisations peuvent intégrer diverses solutions de sécurité, qu’elles soient sur site ou dans le nuage, en normalisant les protocoles, les formats de données et les interfaces.

Cette configuration interconnectée rationalise les opérations de sécurité et offre une défense plus complète, car les informations provenant de diverses sources collaborent pour identifier, atténuer et répondre aux menaces.

#4. Décentraliser la gestion de l’identification

Pour s’assurer que seuls les utilisateurs autorisés accèdent à votre réseau d’entreprise, il est essentiel de mettre en place un système décentralisé de gestion des identités.

La mise en œuvre de protocoles d’authentification, d’une sécurité de réseau sans confiance, d’une vérification de l’identité et d’autres mesures peut contribuer à créer un système de sécurité robuste au-delà de la sécurité périmétrique dans le maillage de la cybersécurité.

#5. Centralisez la gestion des politiques de sécurité

Lors de la mise en œuvre d’un maillage de cybersécurité, la centralisation de la gestion des politiques de sécurité signifie la consolidation des règles et des protocoles de divers outils et points d’extrémité dans un système ou une plate-forme unifiée.

Cette approche unifiée permet une application cohérente des politiques dans l’ensemble de l’organisation, indépendamment de la nature décentralisée du maillage.

En rationalisant les mises à jour, les audits et les modifications en un seul endroit, vous pouvez garantir l’uniformité des mesures de sécurité.

Votre équipe de sécurité peut ainsi répondre rapidement à l’évolution des menaces et réduire les vulnérabilités potentielles découlant de la mise en œuvre de politiques disparates.

#6. Renforcez la sécurité du périmètre

Dans un maillage de cybersécurité, le renforcement de la sécurité périmétrique implique l’amélioration des défenses autour des points d’extrémité individuels plutôt que du seul réseau de l’entreprise.

Cela signifie qu’il faut équiper chaque appareil, application ou source de données de ses protocoles de sécurité, souvent soutenus par des pare-feu, des systèmes de détection et de prévention des intrusions, un cryptage avancé, etc.

En appliquant un principe de “confiance zéro”, où chaque demande d’accès est vérifiée quelle que soit sa source, et en intégrant une surveillance continue et des mises à jour opportunes, le maillage garantit un périmètre de sécurité fortifié adapté à la nature décentralisée des environnements informatiques modernes.

Défis de la mise en œuvre du CSMA

La mise en œuvre d’un réseau maillé de cybersécurité, bien qu’avantageuse à bien des égards, s’accompagne d’un certain nombre de défis :

- La mise en place et la gestion d’un système de sécurité décentralisé peuvent s’avérer complexes, en particulier dans les environnements étendus.

- La fusion d’anciens systèmes et de nouvelles technologies dans le cadre du maillage peut entraîner des problèmes de compatibilité.

- L’approche maillée peut nécessiter des compétences spécialisées, ce qui risque de créer une pénurie de professionnels familiarisés avec cette configuration.

- Garantir une application uniforme des politiques dans un cadre distribué peut s’avérer une tâche ardue.

- Les différentes solutions de sécurité peuvent ne pas fonctionner ensemble de manière transparente, ce qui entraîne des lacunes potentielles en matière de sécurité.

Malgré ces difficultés, les organisations peuvent mettre en œuvre avec succès une architecture maillée de cybersécurité et en exploiter les avantages grâce à une planification minutieuse, à une formation adéquate et à une surveillance continue.

Conclusion

L’architecture maillée de cybersécurité est le cadre le plus adaptable et le plus pratique pour étendre la sécurité à l’ensemble de vos ressources informatiques distribuées à l’aide d’un ensemble unifié de technologies.

L’architecture maillée de cybersécurité permet à des solutions de sécurité distinctes de fonctionner ensemble pour offrir une sécurité supérieure aux ressources informatiques résidant sur site et dans le nuage. Il n’y a donc aucune raison pour que votre organisation n’adopte pas le CSMA.