Les logiciels de gestion des vulnérabilités vous aident à identifier, prioriser et remédier aux vulnérabilités de sécurité de vos applications et de votre infrastructure informatique dans les environnements cloud, sur site et hybrides.

Les organisations s’appuyant de plus en plus sur l’informatique, elles adoptent davantage de logiciels, d’applications, d’appareils IoT et de services tiers. Toute vulnérabilité non corrigée dans ces actifs peut entraîner des violations de données, des logiciels malveillants et d’autres activités malveillantes.

La mise en œuvre d’un logiciel de gestion des vulnérabilités permet à votre organisation de détecter et de traiter les vulnérabilités des actifs informatiques de manière proactive.

Geekflare a effectué des recherches et dressé une liste des meilleurs outils de gestion des vulnérabilités en se basant sur des caractéristiques clés telles que la surveillance et les alertes en temps réel, la prise en charge de la conformité, les rapports et analyses personnalisables, la remédiation et les capacités de création de rapports.

- Tenable Vulnerability Management – Basé sur le populaire Nessus

- ManageEngine Vulnerability Manager Plus – Le meilleur pour les moyennes et grandes entreprises

- Heimdal – La meilleure façon de rationaliser la gestion des correctifs

- Rapid7 InsightVM – Meilleur pour la découverte d’actifs et l’analyse des risques

- SecPod SanerNow – Meilleur pour la gestion de l’exposition basée sur le cloud

- Qualys VMDR – Meilleure intégration avec la suite de produits Qualys

- Fortra Vulnerability Management – Meilleur pour la gestion des menaces

- Flexera – Meilleur pour la gestion des risques liés aux actifs informatiques

- Intruder – Le meilleur pour les petites et moyennes entreprises

- OpenVAS – Meilleur logiciel libre avec édition commerciale

- Acunetix – Meilleur pour les applications Web

- Show less

Vous pouvez faire confiance à Geekflare

Chez Geekflare, la confiance et la transparence sont primordiales. Notre équipe d’experts, avec plus de 185 ans d’expérience combinée dans les affaires et la technologie, teste et évalue les logiciels, garantissant que nos évaluations et récompenses sont impartiales et fiables. Découvrez comment nous testons.

Tenable Vulnerability Management

Basé sur le populaire Nessus

La solution de gestion des vulnérabilités de Tenable offre une visibilité complète de votre environnement informatique, vous permettant de détecter les vulnérabilités, d’identifier les expositions exploitables et de résoudre les problèmes de sécurité.

La solution Tenable Vulnerability Management détecte en permanence les actifs dans les environnements dynamiques, tels que les infrastructures en nuage et les effectifs à distance. Elle contextualise ensuite les vulnérabilités à l’aide des informations fournies par Tenable Research, ce qui permet d’établir des priorités d’action.

La fonction de priorisation automatisée de Tenable vous permet de prioriser la gestion des vulnérabilités afin de ne jamais manquer de patcher les vulnérabilités à haut risque. Elle vous permet de hiérarchiser l’exposition des actifs et de surveiller les tendances en matière de remédiation. Vous pouvez comparer les progrès réalisés en interne et par rapport aux normes de votre secteur d’activité.

L’une des caractéristiques remarquables de la solution Tenable Vulnerability Management est Tenable AI Aware, une solution de gestion des vulnérabilités basée sur le cloud qui aide à détecter les vulnérabilités dans les systèmes d’IA et fournit des conseils pour atténuer ces risques. Cela permet de garantir une adoption sûre de l’IA.

Fonctionnalités de Tenable Vulnerability Management

- Découverte continue des actifs connus et inconnus, y compris les environnements dynamiques en nuage.

- Renseignements de bout en bout sur les vulnérabilités et réponse à l’exposition pour une gestion efficace des risques.

- La priorisation est basée sur les scores de contexte des vulnérabilités.

- Rapports basés sur les accords de niveau de service pour suivre les efforts d’atténuation et s’aligner sur les objectifs de l’entreprise.

- Des capacités de recherche avancées pour trouver rapidement les vulnérabilités par nom ou par CVE.

Avantages

Tenable AI Aware surveille et atténue les risques liés à l’adoption de l’IA.

L’évaluation automatisée des vulnérabilités permet de prioriser efficacement les efforts de remédiation.

Garantit un temps de disponibilité de 99,95 % grâce à un accord de niveau de service (SLA).

Inconvénients

La solution n’est pas adaptée aux débutants.

En raison de son prix élevé, il n’est pas abordable pour les petites entreprises

Tarifs de Tenable Vulnerability Management

Le prix de Tenable Vulnerability Management commence à 5 782 $/an pour un maximum de 100 actifs. Un essai gratuit est disponible.

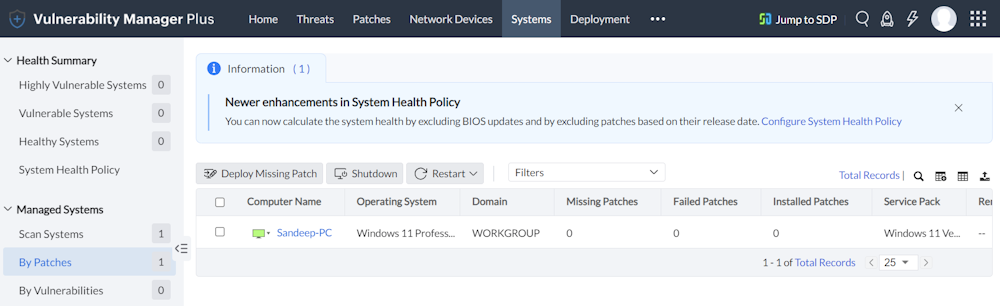

ManageEngine Vulnerability Manager Plus

Le meilleur pour les moyennes et grandes entreprises

ManageEngine Vulnerability Manager Plus est un puissant outil de gestion des vulnérabilités qui offre une visibilité à 360 degrés sur le niveau de sécurité de votre organisation. Il permet de détecter et d’atténuer diverses vulnérabilités, notamment au niveau du système d’exploitation, des applications tierces et des scripts intersites.

ManageEngine Vulnerability Manager Plus permet de détecter et de résoudre les mauvaises configurations de sécurité, telles que les identifiants par défaut, les privilèges élevés, les problèmes de pare-feu, la traversée de répertoire, les SSL/TLS expirés, etc. Il identifie également rapidement les logiciels à haut risque, y compris les applications en fin de vie, les applications peer-to-peer et les applications de partage de fichiers.

Grâce aux fonctionnalités intégrées de remédiation des vulnérabilités de ManageEngine Vulnerability Manager Plus, vous pouvez facilement gérer les vulnérabilités et répondre aux exigences de conformité. Une console unique et centralisée offre une visibilité totale, une évaluation continue et une correction efficace des menaces.

ManageEngine Vulnerability Manager Plus sécurise les points finaux dans divers environnements, notamment les réseaux locaux, les zones démilitarisées (DMZ) et les sites distants. Il garantit des conditions de travail sûres pour la main-d’œuvre distribuée et offre une protection complète, quel que soit l’endroit où les appareils fonctionnent. Il est disponible pour Windows, Linux et macOS.

Caractéristiques de ManageEngine Vulnerability Manager Plus

- Évaluez et hiérarchisez les vulnérabilités en fonction de leur exploitabilité, de leur gravité, de leur ancienneté, du nombre de systèmes et de la disponibilité des correctifs.

- Appliquez des mots de passe complexes, des privilèges minimaux et une protection de la mémoire pour assurer la conformité de la sécurité du système.

- Identifier et résoudre les failles de sécurité des serveurs web pour les appareils connectés à Internet.

- Détecter et supprimer rapidement les logiciels non autorisés ou dangereux des terminaux.

- Utiliser des scripts prédéfinis pour atténuer les vulnérabilités du jour zéro avant que les correctifs ne soient disponibles.

Avantages

Automatisez les correctifs pour Windows, Mac, Linux et plus de 500 applications tierces.

Scripts prêts à l’emploi pour protéger votre réseau contre les vulnérabilités du jour zéro avant que les correctifs ne soient disponibles.

Prise en charge complète de la gestion de la conformité pour 75 critères CIS.

Inconvénients

Faux positifs occasionnels.

Le déploiement des correctifs n’est pas toujours fluide.

Prix de ManageEngine Vulnerability Manager Plus

ManageEngine Vulnerability Manager Plus est proposé à partir de 1 195 $ par an pour 100 postes de travail et une licence mono-utilisateur. Un essai gratuit est disponible.

Heimdal

La meilleure façon de rationaliser la gestion des correctifs

Heimdal Patch & Asset Management offre une gestion des vulnérabilités en déployant des correctifs sur les logiciels, quel que soit l’endroit où ils se trouvent. Il offre une visibilité et un contrôle complets sur votre inventaire de logiciels, garantissant qu’aucun correctif critique n’est oublié et que votre pile de logiciels est entièrement à jour.

Le déploiement automatisé des correctifs de Heimdal vous permet de mettre à jour les logiciels Microsoft, Apple, Linux et les logiciels tiers sans effort manuel. Grâce à sa console centralisée, vous pouvez gérer toutes les plateformes à partir d’un seul endroit, ce qui simplifie le processus de gestion des correctifs et vous fait gagner du temps.

Avec Heimdal, vous contrôlez totalement le moment et la manière dont les correctifs sont déployés, en offrant une flexibilité avec des calendriers personnalisés ou des options entièrement automatisées. Cette configuration minimise les perturbations pour vos utilisateurs, qu’ils travaillent sur site, à distance ou dans des lieux différents.

Caractéristiques de Heimdal

- Personnalisez les calendriers des correctifs pour forcer les mises à jour critiques, cibler les groupes d’utilisateurs et désinstaller les versions instables si nécessaire.

- Automatisation complète pour une gestion des correctifs sans intervention.

- Gérez plus de 200 applications tierces avec un déploiement automatique des correctifs en fonction de vos politiques.

- Déployez des correctifs en moins de 4 heures avec des mises à jour pré-testées et sécurisées.

- Simplifiez la gestion de la conformité grâce à des règles personnalisables, au déploiement automatique et aux pistes d’audit.

- Utilisez une distribution P2P efficace pour économiser la bande passante.

Avantages

Déploiement automatique des correctifs vers les tiers.

Temps de déploiement des correctifs du fournisseur à l’utilisateur final le plus rapide.

Gestion unifiée des correctifs pour Windows, MacOS, Linux, etc.

Inconvénients

L’accent est mis uniquement sur la gestion des correctifs.

Il est difficile de naviguer dans le portail d’administration.

Prix Heimdal

Heimdal Patch & Asset Management suit une tarification personnalisée basée sur le nombre de points d’extrémité dans votre organisation. Un essai gratuit est disponible.

Rapid7 InsightVM

Meilleur pour la découverte d’actifs et l’analyse des risques

InsightVM de Rapid7 est un puissant logiciel de gestion des vulnérabilités qui offre une visibilité sur vos actifs dans les environnements on-prem et cloud. Il évalue en permanence vos actifs pour trouver les vulnérabilités et les classer par ordre de priorité. Vous pouvez ainsi corriger rapidement les vulnérabilités critiques qui pourraient nuire à votre entreprise.

Rapid7 InsightVM est doté d’une automatisation qui accélère le processus de correction des vulnérabilités. Des rapports détaillés et des tableaux de bord intuitifs vous permettent de vérifier l’état d’avancement de vos efforts de remédiation. Vous pouvez également surveiller vos actifs par rapport à la référence de votre secteur afin de vous conformer aux exigences réglementaires.

En outre, les tableaux de bord Rapid7 InsightVM Live sont interactifs et entièrement personnalisables. Vous pouvez créer des cartes et des tableaux de bord personnalisés pour n’importe quel rôle, des administrateurs système aux RSSI. Grâce à des requêtes simples, vous pouvez facilement suivre les progrès de votre programme de sécurité et obtenir des informations claires sur les vulnérabilités et les efforts de remédiation.

Caractéristiques de Rapid7 InsightVM

- L’agent Rapid7 Insight collecte des données à partir de tous les points finaux, y compris les actifs distants et rarement connectés.

- Active Risk évalue les vulnérabilités sur une échelle de 1 à 1000, en donnant la priorité aux vulnérabilités activement exploitées ou susceptibles d’être ciblées par des attaques.

- Les objectifs et les accords de niveau de service (SLA) permettent de suivre les progrès, d’assurer la conformité et d’atteindre les objectifs de sécurité dans les délais impartis.

- Les flux de menaces d’InsightVM fournissent des informations en temps réel sur les menaces, ce qui permet de réagir rapidement aux vulnérabilités critiques et aux attaques émergentes.

Avantages

Les tableaux de bord en direct offrent un suivi interactif et personnalisable pour tous les rôles d’utilisateur.

Les flux de menaces intégrés offrent des informations en temps réel sur les menaces.

Possibilité d’intégration avec Project Sonar pour offrir une surveillance de la surface d’attaque.

Inconvénients

La consommation de mémoire est élevée.

L’analyse est lente.

Prix Rapid7 InsightVM

Le prix de Rapid7 InsightVM commence à 2,19 $/mois par actif pour un maximum de 250 actifs. Des remises sont proposées en fonction du volume. Un essai gratuit est disponible.

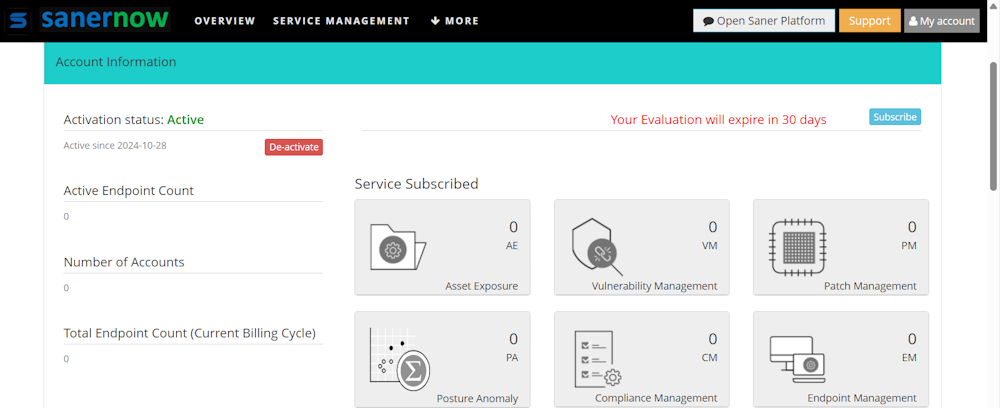

SecPod SanerNow

Meilleur pour la gestion de l’exposition basée sur le cloud

SecPod SanerNow est un logiciel de gestion des vulnérabilités réputé qui détecte les vulnérabilités dans les actifs basés sur le cloud et sur site. Il s’appuie sur sa technologie d’analyse exclusive et sur un agent léger multifonctionnel pour offrir un aperçu complet et approfondi de vos actifs et de votre surface d’attaque.

SecPod SanerNow peut identifier les vulnérabilités, les expositions, les mauvaises configurations, les correctifs manquants, les anomalies et autres problèmes de sécurité en moins de cinq minutes. Il analyse vos actifs pour plus de 190 000 contrôles de risques.

La plateforme de gestion des vulnérabilités de SanerNow offre des détails détaillés sur les vulnérabilités détectées, y compris les scores CVSS et les niveaux d’exploitabilité, ce qui permet de hiérarchiser les risques de manière efficace.

En outre, elle peut mettre en correspondance les vulnérabilités avec les données d’énumération des vulnérabilités des logiciels malveillants (MVE) afin d’identifier celles qui sont liées à des attaques de haute fidélité. Cela permet à vos équipes informatiques d’établir des priorités et de prendre des mesures correctives de manière intelligente.

La gestion intégrée et automatisée des correctifs de SecPod SanerNow prend en charge tous les principaux systèmes d’exploitation, y compris Windows, Linux et macOS. Elle peut également envoyer des correctifs à 450 applications tierces.

Caractéristiques de SecPod SanerNow

- Découvrez les appareils et recherchez les risques de sécurité en 5 minutes.

- Recherchez les vulnérabilités, les expositions, les mauvaises configurations, les anomalies et les correctifs manquants.

- Identifiez les menaces dangereuses, critiques et exploitables.

- Gérez efficacement les risques à l’aide d’une console unifiée dans le nuage.

- Générez des rapports de vulnérabilité prêts à être audités et entièrement personnalisables

Avantages

Utilise un référentiel intégré SCAP (Security Content Automation Protocol) avec plus de 190 000 contrôles.

Bénéficiez d’une visibilité à 360 degrés sur tous les actifs informatiques.

Analyse entièrement automatisée et processus de remédiation de bout en bout.

Inconvénients

L’application des correctifs n’est pas toujours aisée sur les appareils Linux et macOS.

Lenteur des performances en cas de faible bande passante.

Prix SecPod SanerNow

SecPod SanerNow pratique une tarification personnalisée. Il offre également un essai gratuit pour évaluer ses fonctionnalités.

Qualys VMDR

Meilleure intégration avec la suite de produits Qualys

Qualys Vulnerability Management, Detection & Response (VMDR) est un outil puissant pour gérer les risques dans votre environnement hybride, IT, OT et IoT avec une visibilité plus approfondie sur votre position globale en matière de risques.

Qualys VMDR peut détecter et catégoriser automatiquement tous vos actifs et créer un workflow automatisé afin que vous puissiez voir chaque actif dans votre environnement hybride. Il peut détecter les vulnérabilités et les mauvaises configurations à travers les systèmes d’exploitation, les appareils mobiles et les applications.

En outre, Qualys VMDR peut automatiquement hiérarchiser les vulnérabilités les plus critiques en fonction des preuves d’exploitation et de la probabilité d’exploitation. Il peut rapidement identifier les correctifs manquants dans les terminaux sur site, dans le cloud et à distance. Et vous pouvez facilement planifier le déploiement des correctifs.

Qualys Enterprise TrueRisk Platform offre une vue unifiée de votre posture de sécurité. Ainsi, vous pouvez facilement regrouper et mesurer tous les risques de sécurité dans une vue unifiée et comprendre les cyber-risques dans le contexte de votre entreprise.

Caractéristiques de Qualys VMDR

- Visibilité sur les actifs informatiques, OT, cloud, sur site et IoT.

- La notation transparente des risques à l’aide de Qualys TruRisk vous aidera à prioriser la remédiation des vulnérabilités.

- Gestion de la fin de vie (EoL) et de la fin de service (EoS) pour éviter les vulnérabilités inégalables.

- Automatisation des correctifs pour tous les appareils dans les environnements sur site, en nuage et hybrides.

- 25 flux de renseignements sur les menaces et 80 000 signatures pour identifier avec précision les exploitations actuelles, potentielles et confirmées.

Avantages

TruRisk Platform offre une vue unifiée de votre position en matière de cyber-risques.

Les flux de renseignements sur les menaces offrent des informations précieuses pour améliorer votre posture de sécurité.

Intégration aisée avec la gestion des services informatiques (ITSM) pour boucler la boucle de la remédiation.

Inconvénients

Faux positifs occasionnels.

Interface utilisateur complexe

Prix Qualys

Qualys n’a pas publié de détails sur les prix sur son site web. Un essai gratuit de 30 jours est disponible.

Fortra Vulnerability Management

Meilleur pour la gestion des menaces

Fortra Vulnerability Management (VM), anciennement Frontline VM, est une solution SaaS de gestion des vulnérabilités. Elle utilise une technologie d’analyse exclusive pour trouver les vulnérabilités de votre réseau.

Après avoir détecté les vulnérabilités, Fortra VM vous permet de les classer par ordre de priorité et vous propose des informations sur les mesures correctives à prendre afin que vous puissiez résoudre les problèmes de sécurité de manière proactive. Il peut également réagir en fonction de vos politiques de sécurité prédéfinies afin de vous faire gagner du temps.

En fonction de votre plan d’abonnement, vous pouvez effectuer des analyses mensuelles, trimestrielles ou illimitées. Vous pouvez également accéder à des métadonnées sur des groupes de réseaux plus importants, indiquant leur niveau de risque global, et superposer des renseignements sur les menaces pour une analyse plus précise et plus détaillée.

La carte du réseau de Digital Defense vous permet de visualiser rapidement la sécurité de votre réseau, en fournissant une vue d’ensemble claire sous forme de graphiques interactifs et hautement personnalisables. Fortra VM vous permet également de prendre des mesures à l’encontre de clusters ou d’un seul actif.

Caractéristiques de Fortra VM

- Security GPA fournit une note claire reflétant les performances globales de votre entreprise en matière de sécurité.

- Une mesure claire basée sur la posture du réseau et les risques de l’entreprise.

- Hiérarchisez les périphériques IP en fonction de leur criticité.

- Des conseillers clientèle dédiés vous apportent un soutien personnalisé.

Avantages

Intégration facile avec SIEM, ServiceNow, Zendesk et divers autres outils.

Visualisez le niveau de sécurité de votre réseau avec Network Map.

Comparez vos vulnérabilités à haut risque à celles d’organisations homologues pour obtenir des informations prioritaires.

Inconvénients

Pas d’essai gratuit.

Temps d’analyse important, même pour quelques actifs.

Prix de Fortra VM

Fortra VM suit une tarification personnalisée. Visitez le site web pour obtenir un devis.

Flexera

Meilleur pour la gestion des risques liés aux actifs informatiques

Flexera Software Vulnerability Manager vous aide à trouver, prioriser et corriger les vulnérabilités dans les logiciels de votre organisation. Il peut surveiller toutes les applications et tous les systèmes sur toutes les plateformes, y compris les installations sur site, dans le nuage et hybrides.

Flexera Software Vulnerability Manager s’appuie sur l’IA, l’apprentissage automatique et la curation humaine pour évaluer les vulnérabilités détectées. Ainsi, vous pouvez rapidement prioriser vos activités de remédiation des vulnérabilités. Il élimine le risque de vulnérabilités logicielles EoL et EoS.

De plus, il vous aide à prioriser la gestion des correctifs grâce à ses informations sur les vulnérabilités et les menaces. Flexera Software Vulnerability Manager dispose du plus grand ensemble de correctifs tiers du marché, ce qui vous permet de déployer des correctifs rapidement. De plus, son option d’automatisation des correctifs vous permet d’automatiser le processus d’application des correctifs au sein de votre organisation et de gagner du temps.

Le tableau de bord Flexera offre une vue claire des vulnérabilités de votre environnement, suit la progression de la remédiation et propose des vues personnalisables pour des informations détaillées.

Caractéristiques de Flexera

- Détecte et suit davantage d’applications sur toutes les plates-formes à l’aide d’options avec ou sans agent et d’une technologie d’analyse non intrusive.

- Hiérarchisez et automatisez les correctifs en fonction des menaces les plus critiques pour votre entreprise.

- Accédez à des informations détaillées sur les vulnérabilités et à un vaste référentiel de correctifs pour une action rapide et efficace.

- Rationalisez les processus de détection et d’application des correctifs pour garder le contrôle et améliorer votre posture de sécurité.

- Organisez les systèmes en fonction des politiques, des appareils ou des avis pour permettre aux équipes compétentes de réagir plus rapidement.

Avantages

Le fait de disposer du plus grand nombre de correctifs tiers permet de fournir rapidement des correctifs.

La fonction Smart Grouping pour des réponses rapides.

Les évaluations de Secunia Research offrent des informations détaillées sur les vulnérabilités pour une remédiation plus rapide.

Inconvénients

La plateforme a parfois des retards de réponse, et certains correctifs peuvent encore sembler défectueux après avoir été corrigés.

Pas de benchmarking par rapport à votre secteur d’activité.

Tarifs Flexera

Flexera suit une tarification personnalisée. Il n’y a pas d’essai gratuit, mais vous pouvez réserver une démo pour découvrir ses fonctionnalités.

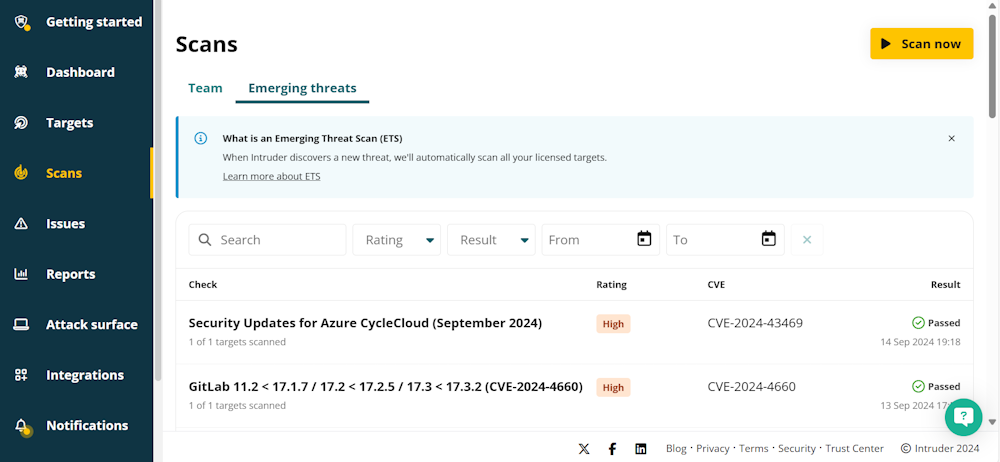

Intruder

Le meilleur pour les petites et moyennes entreprises

Intruder offre une analyse continue des vulnérabilités des actifs de votre environnement informatique. Il s’appuie sur l’analyse des vulnérabilités internes, externes et applicatives pour une gestion constante des vulnérabilités.

Intruder peut analyser votre environnement informatique pour détecter 1 40 000 problèmes d’infrastructure et 75 vulnérabilités d’application. Une fois les failles de sécurité découvertes, il les examine et les classe par ordre de gravité. Par conséquent, vous pouvez rapidement commencer à travailler sur la correction des vulnérabilités cruciales.

Avec Intruder, vous pouvez également analyser les API et les pages derrière l’authentification. Le score de cyberhygiène vous permet de comprendre comment vos efforts de correction des vulnérabilités se comparent à ceux de votre secteur d’activité.

Intruder ne lance l’analyse automatisée qu’en cas de changement dans votre réseau afin d’éviter une avalanche de notifications. Il s’agit d’une solution basée sur le cloud qui peut vous alerter par le biais d’e-mails, de Slack et de Teams.

Caractéristiques de Intruder

- Installation rapide en 10 minutes.

- Une seule plateforme pour analyser les applications, les API et les infrastructures.

- Intégration facile avec Google Cloud Platform, AWS et Azure pour analyser en continu les services nouvellement déployés.

- Diverses options d’analyse : analyse des menaces émergentes, analyse du réseau et analyse des nouveaux services.

- analyse automatisée 24 heures sur 24 et 7 jours sur 7 pour détecter les nouvelles menaces.

Avantages

Score d’hygiène cybernétique pour suivre les progrès de vos efforts de remédiation par rapport à votre secteur d’activité.

Intégration facile avec les plateformes de conformité, telles que Drata et Vanta.

Fonction de réponse rapide pour vérifier la défense proactive contre les menaces émergentes.

Inconvénients

Les rapports pourraient contenir plus de détails sur la gestion des vulnérabilités.

L’analyse est parfois lente.

Prix Intruder

Le prix d’Intruder commence à 172 $/mois pour une application et une infrastructure. Il offre une période d’essai gratuite de 14 jours.

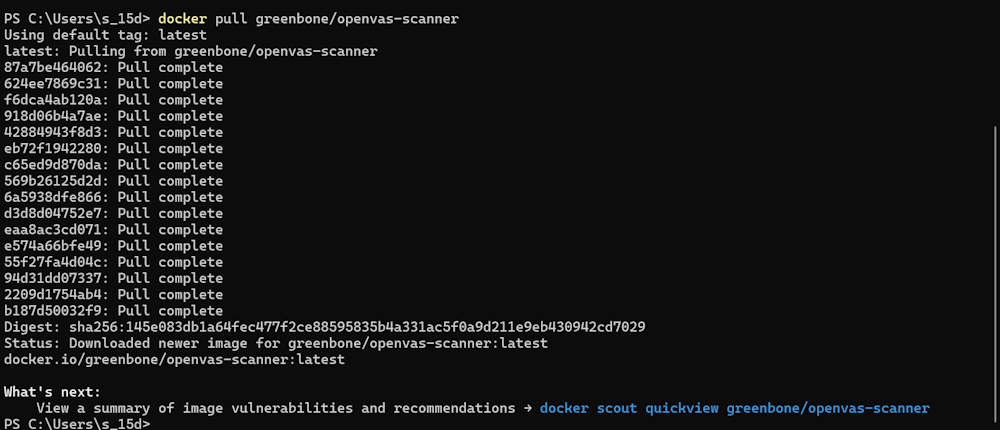

OpenVAS

Meilleur logiciel libre avec édition commerciale

OpenVAS est un outil open-source d’analyse et de gestion des vulnérabilités. Il vous aide à trouver un large éventail de vulnérabilités, telles que des logiciels obsolètes, des configurations erronées, des mots de passe faibles, etc. Il prend en charge plus de 26 000 vulnérabilités et expositions communes (CVE).

OpenVAS dispose de plusieurs fonctionnalités, notamment les tests authentifiés et non authentifiés, l’optimisation des performances et la flexibilité nécessaire pour mettre en œuvre n’importe quel type de test de vulnérabilité. Il vous permet également de créer des analyses personnalisées, en fonction de vos besoins.

OpenVAS est conçu pour les chercheurs en sécurité, il est donc relativement difficile pour les utilisateurs normaux de le configurer correctement. La version open-source est soutenue par la communauté, donc si vous êtes bloqué, vous devrez compter sur l’aide de la communauté. La version entreprise bénéficie du support complet de Greenbone.

Fonctionnalités d’OpenVAS

- Analyse complète des vulnérabilités.

- Gestion des faux positifs.

- Conseils de remédiation.

- Surveillance de la configuration.

- Audit de conformité.

Avantages

Flux régulièrement mis à jour pour une détection précise des vulnérabilités.

Offre une solution open-source pour l’analyse des vulnérabilités, ce qui la rend accessible à de nombreux utilisateurs.

S’intègre bien avec Greenbone Security Manager pour une gestion complète des vulnérabilités.

Inconvénients

Courbe d’apprentissage abrupte.

Interface utilisateur obsolète.

Prix d’OpenVAS

L’édition communautaire d’OpenVAS est gratuite.

Acunetix

Meilleur pour les applications Web

Acunetix est un puissant logiciel de gestion des vulnérabilités qui vous aide à détecter et à réduire les vulnérabilités dans les applications web. Il peut détecter des milliers de vulnérabilités et de mauvaises configurations.

En plus d’offrir des résultats d’analyse avec des conseils de remédiation, Acunetix est livré avec une foule d’outils de gestion des vulnérabilités. Par exemple, il peut cataloguer automatiquement les vulnérabilités et leur attribuer le statut “Ouvert” Il vérifie également après que vous avez corrigé les vulnérabilités et les marque automatiquement comme corrigées si les vulnérabilités ont été corrigées avec succès.

Acunetix vous permet de générer rapidement des rapports techniques, réglementaires et de conformité, tels que HIPAA, PCI-DSS et OWASP Top 10. De plus, vous pouvez exporter les données de vulnérabilité vers GitHub, Jira, GitLab, Mantis et d’autres systèmes de suivi des problèmes.

Les fonctions de preuve d’exploit d’Acunetix éliminent les faux positifs et indiquent l’emplacement exact des vulnérabilités. Acunetix est disponible en tant que solution dans le nuage et sur site et prend en charge l’accès basé sur les rôles.

Caractéristiques d’Acunetix

- Découvre tous les sites Web, applications et API et explore même les applications complexes et à page unique.

- Détecte plus de 12 000 vulnérabilités, y compris les ” zero-days “, grâce à des analyses rapides et précises.

- Identifiez précisément les problèmes de code.

- Intégration directe avec les outils de développement, permettant une gestion transparente des vulnérabilités dans les pipelines CI/CD.

- Automatisez les analyses programmées pour maintenir une sécurité continue.

Avantages

L’évaluation prédictive des risques permet de se faire une idée de vos niveaux de risque.

Balayage DAST IAST mixte pour une meilleure couverture.

L’évaluation prédictive des risques basée sur le modèle AI\ML permet d’évaluer les niveaux de risque.

Inconvénients

Le support client aurait pu être plus rapide.

Faux positifs occasionnels.

Prix Acunetix

Vous devez contacter la société pour obtenir un devis. Elle offre une démonstration gratuite.

Pourquoi un logiciel de gestion des vulnérabilités est-il nécessaire ?

Les logiciels de gestion des vulnérabilités sont nécessaires pour vous aider à trouver, à hiérarchiser et à atténuer les vulnérabilités de vos applications et de vos infrastructures informatiques.

Avec l’augmentation des cyberattaques, même une vulnérabilité mineure peut entraîner des violations de données, des infections par des logiciels malveillants et des pertes financières et de réputation. En analysant en permanence vos applications et vos environnements informatiques, les logiciels de gestion des vulnérabilités peuvent contribuer à atténuer les risques de sécurité de manière proactive. En outre, il peut également vous aider à répondre aux exigences de régularité.

Si vous souhaitez avoir une visibilité totale de votre surface d’attaque, vous pouvez explorer ces outils de gestion de la surface d’attaque.

Étapes du cycle de vie de la gestion de la vulnérabilité

Le cycle de vie de la gestion des vulnérabilités est un processus continu qui aide les organisations à identifier, évaluer et traiter les risques de sécurité sur l’ensemble de leurs actifs informatiques.

Voici les principales étapes du cycle de gestion des vulnérabilités.

- Découverte des actifs : Identifier et inventorier tous les actifs de votre environnement informatique.

- Analyse des vulnérabilités : Analyser régulièrement les actifs pour détecter les vulnérabilités.

- Évaluation des vulnérabilités : Analyser et hiérarchiser les vulnérabilités en fonction de leur gravité, de leur exploitabilité et de leur impact sur l’activité.

- Rapports et hiérarchisation : Générer des rapports et classer les vulnérabilités par ordre de priorité pour y remédier.

- Remédiation : Appliquez des correctifs pour remédier aux vulnérabilités classées par ordre de priorité.

- Vérification : Confirmez que les efforts de remédiation ont effectivement résolu les vulnérabilités.

- Surveillance continue : Surveillez et analysez à nouveau les actifs en permanence afin d’identifier de nouvelles vulnérabilités.

Principales caractéristiques d’un logiciel de gestion des vulnérabilités

Vous pouvez choisir un logiciel de gestion des vulnérabilités en fonction des exigences de sécurité et des fonctionnalités qu’il propose. Nous avons dressé une liste des fonctionnalités les plus importantes pour vous aider à choisir le meilleur logiciel de gestion des vulnérabilités.

Découverte et inventaire des actifs

La découverte et l’inventaire des actifs fournissent une vue d’ensemble de tous les actifs de votre environnement informatique, y compris les configurations en nuage, sur site et hybrides. Cette fonction recherche en permanence les nouveaux appareils, applications et points de terminaison pour s’assurer que chaque actif est pris en compte.

Analyse automatisée des vulnérabilités

En plus de vous permettre d’effectuer des analyses à la demande et de les programmer, les bonnes solutions de gestion des vulnérabilités sont dotées d’une fonction d’analyse automatisée.

L’analyse automatisée des vulnérabilités vérifie les applications, les systèmes et les périphériques réseau pour détecter les failles de sécurité connues. Cette fonction permet de rechercher les correctifs manquants, les logiciels obsolètes, les mauvaises configurations et d’autres vulnérabilités sans intervention manuelle.

Priorités basées sur les risques

La hiérarchisation des risques permet de classer les vulnérabilités en fonction de facteurs tels que la gravité, l’exploitabilité et l’impact potentiel sur l’entreprise. Au lieu de se concentrer uniquement sur le nombre de vulnérabilités, cette fonction aide les équipes de sécurité à s’attaquer d’abord aux risques les plus critiques, réduisant ainsi la probabilité de brèches à fort impact.

Intégration de la gestion des correctifs

L’intégration de la gestion des correctifs est une caractéristique importante des solutions de gestion des vulnérabilités. La plupart des solutions réputées peuvent déployer automatiquement les correctifs appropriés. La fonction de gestion des correctifs prend en charge tous les principaux systèmes d’exploitation et solutions tierces.

Surveillance et alertes en temps réel

La surveillance et les alertes en temps réel informent les membres de l’équipe de sécurité lorsque de nouvelles vulnérabilités ou des activités suspectes sont détectées, afin qu’ils puissent prendre des mesures proactives pour résoudre les problèmes de sécurité. Un outil de gestion des vulnérabilités réputé propose plusieurs méthodes de notification, telles que le courrier électronique, Slack, Teams, etc.

Rapports et analyses

Les rapports et les analyses fournissent des informations complètes sur les vulnérabilités, les progrès réalisés en matière de remédiation et votre position globale en matière de sécurité. Cette fonction offre des données visuelles et une analyse des tendances, vous aidant à évaluer les niveaux de risque et à suivre les améliorations au fil du temps.

Des rapports efficaces vous donnent une vue à 360 degrés de la sécurité des actifs, y compris des informations détaillées sur les vulnérabilités identifiées. Les rapports typiques couvrent les éléments suivants :

- Nombre total d’analyses effectuées

- Nombre de vulnérabilités détectées

- Actions correctives recommandées

- Résumé de la sécurité du système

- Problèmes classés par bien

- Problèmes classés par vulnérabilité

- Mesures correctives suggérées

Suivi de la remédiation

Le suivi de la remédiation permet de garder un œil sur la progression du traitement de chaque vulnérabilité afin de s’assurer qu’elle est résolue de manière efficace. Cette fonctionnalité enregistre les actions entreprises, vérifie que les correctifs ont été appliqués et confirme que les vulnérabilités ne sont plus exploitables.

Gestion de la conformité

La fonction de gestion de la conformité d’un logiciel de gestion des vulnérabilités vous aide à respecter diverses réglementations, telles que HIPAA ou PCI-DSS, grâce à l’identification, à l’évaluation et à la correction systématiques des vulnérabilités. Un bon logiciel de gestion des vulnérabilités peut également générer divers rapports de conformité et de réglementation.

Intégration des renseignements sur les menaces

L’intégration des renseignements sur les menaces aide les logiciels de gestion des vulnérabilités à détecter les menaces émergentes, les nouvelles vulnérabilités et les méthodes des attaquants. Les données sur les menaces en temps réel améliorent l’évaluation des risques et l’établissement des priorités.

Contrôles d’accès des utilisateurs

La plupart des solutions de gestion des vulnérabilités réputées incluent des contrôles d’accès utilisateur qui vous permettent de restreindre l’accès aux données sensibles. Cette fonction garantit que seules les personnes autorisées peuvent consulter ou modifier les données relatives aux vulnérabilités.