L’authentification dans les centres de contact fait référence au processus de vérification de l’identité d’un client lors d’appels entrants ou sortants.

Malheureusement, les escrocs ciblent les centres de contact pour mener des attaques sophistiquées qui compromettent les comptes des clients, conduisant à des prises de contrôle et causant des dommages aux entreprises et aux consommateurs. Il est essentiel que les entreprises protègent les comptes de leurs clients en vérifiant l’identité des appelants afin d’éviter de tels incidents et leurs graves conséquences.

Les centres d’appel (centres de contact) sont confrontés au défi de trouver un équilibre entre la sécurité et l’authentification, tout en offrant une expérience client transparente. Si les organisations ne peuvent pas faire de compromis sur la sécurité des comptes, elles ne peuvent pas non plus risquer de frustrer leurs clients. Tous ces facteurs font qu’il est nécessaire de mettre en œuvre des méthodes d’authentification de l’appelant qui garantissent une expérience fluide pour les appelants.

Qu’est-ce que l’authentification des centres d’appel ?

L’authentification du centre d’appel est le processus qu’un centre de contact ou d’appel déploie pour vérifier et authentifier l’identité d’un appelant. Ce processus permet à l’entreprise de vérifier en toute sécurité l’identité de l’appelant et de s’assurer que l’appelant est autorisé à modifier ou à accéder aux informations confidentielles et aux données des clients.

Bonnes pratiques pour l’authentification des centres d’appel

Pour garantir la sécurité des comptes clients, les entreprises doivent mettre en œuvre les meilleures pratiques en matière d’authentification des centres d’appel, notamment en équilibrant l’expérience client, la sécurité et l’efficacité.

1. Équilibre entre efficacité et sécurité

La mise en œuvre de mesures de sécurité solides ne doit pas se faire au prix de longs délais d’attente ou de processus d’authentification complexes. Les entreprises doivent trouver un équilibre entre la sécurité et l’efficacité pour améliorer l’expérience de leurs clients. Elles peuvent s’appuyer sur des méthodes d’authentification passive qui vérifient les appelants de manière transparente en arrière-plan.

2. Authentification contextuelle et basée sur les risques

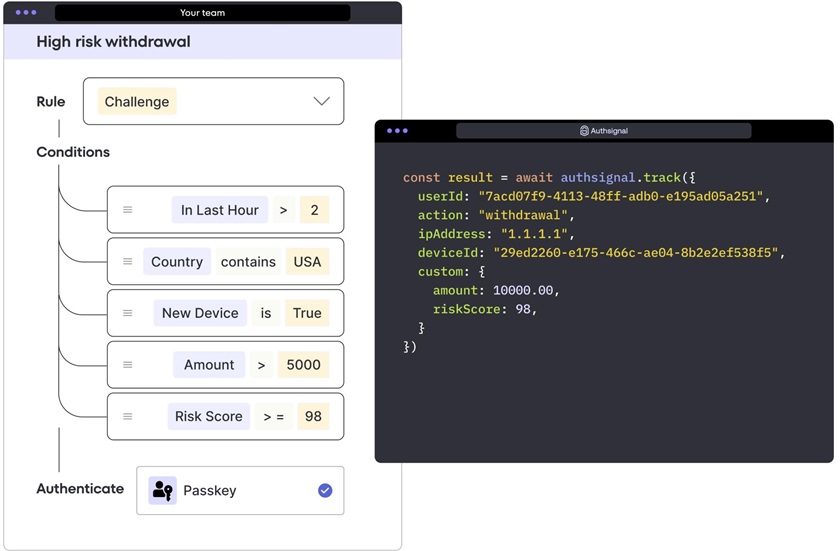

Les entreprises peuvent utiliser des protocoles d’authentification adaptatifs comme le moteur de règles sans code d’Authsignal. Il permet d’inclure de manière flexible des mesures d’authentification basées sur des modèles comportementaux et l’authentification des appareils. Les entreprises peuvent intégrer l’API Authsignal dans leurs flux de travail pour assurer une protection complète tout en stimulant la productivité des agents.

3. Conformité réglementaire

Les organisations doivent se conformer aux normes réglementaires telles que GDPR, PCI-DSS ou HIPAA lorsqu’elles mettent en œuvre des solutions d’authentification passive. Le respect de ces normes et d’autres réglementations sectorielles permet de sécuriser les données sensibles des clients et d’atténuer les risques juridiques associés aux violations de données.

4. Compatibilité d’intégration

Les solutions d’authentification choisies par les entreprises doivent s’intégrer de manière transparente à l’infrastructure existante des centres d’appels, aux systèmes de gestion de la relation client (CRM) et aux canaux de communication. Cela garantit un déploiement sans heurts des méthodes et minimise les perturbations des opérations en cours.

5. Amélioration continue

Quelle que soit la méthode utilisée par les entreprises pour l’authentification des appelants, elles doivent l’évaluer régulièrement afin d’optimiser les processus. Pour ce faire, il est essentiel de surveiller les indicateurs de performance, de recueillir les commentaires des clients et des agents, et d’exploiter les analyses pour identifier les domaines d’amélioration et affiner les stratégies d’authentification.

6. Biométrie vocale

L’intégration de la biométrie vocale, bien qu’il s’agisse d’une technologie courante, est aujourd’hui menacée par les technologies de clonage de voix pilotées par l’IA et par le deepfake. Des technologies plus récentes, telles que l’authentification par clé, remplacent la biométrie vocale.

7. Authentification multifactorielle

L’authentification multifactorielle fournit une couche de sécurité supplémentaire au processus d’authentification de l’appelant en demandant à ce dernier de fournir plus d’un élément de preuve pour la vérification de son identité. Elle combine généralement des mots de passe, des OTP, des empreintes digitales et des clés FIDO2.

Les défis de l’authentification dans les centres d’appel

Les entreprises sont également confrontées à des défis lors de la mise en œuvre d’approches d’authentification dans les centres d’appels, tels que l’équilibre entre l’expérience client et la sécurité et l’évolution des activités frauduleuses.

Équilibrer la sécurité et l’expérience client (CX)

Les techniques d’authentification strictes peuvent être frustrantes pour les appelants légitimes. La longueur des processus de vérification peut augmenter le temps de traitement moyen des responsables de l’assistance et diminuer la satisfaction des clients. Toutefois, les méthodes sécurisées doivent être mises en œuvre de manière transparente afin de minimiser la perturbation du parcours du client. Il est souvent très difficile de trouver le bon équilibre entre les deux.

Migration des challengers

Migrer vers un nouveau système pour améliorer la sécurité peut être un défi, en particulier lorsque des flux de travail traditionnels ou des systèmes de centres d’appels sont en place. Cependant, il est important de noter que la migration n’est pas toujours nécessaire et que les coûts qu’elle implique peuvent être évités.

Avec Authsignal, vous pouvez facilement mettre à niveau vos méthodes d’authentification sans avoir besoin de migrer. Ses API simples vous permettent d’intégrer des Passkeys FIDO2 basées sur le risque et des flux d’authentification biométrique.

Évolution des tactiques de fraude

À mesure que la technologie de l’IA progresse, en particulier avec les outils d’imitation profonde et de clonage vocal, les mesures de sécurité traditionnelles telles que l’authentification basée sur les connaissances (KBA) et la biométrie vocale sont de plus en plus compromises.

Les escrocs tirent parti de ces outils d’IA sophistiqués et exploitent les violations de données où des informations sensibles basées sur les connaissances sont volées et vendues sur le dark web. Cela leur permet de contourner les protocoles de sécurité qui reposent sur les connaissances personnelles ou la vérification vocale avec une facilité alarmante. Pour lutter contre ces menaces, les centres d’appels doivent continuellement réévaluer et mettre à jour leurs stratégies d’authentification, en intégrant des technologies plus sûres et plus résistantes à l’IA, capables de contrer efficacement les tactiques de fraude en constante évolution.

Anciens systèmes

De nombreux centres d’appel utilisent une infrastructure obsolète qui ne peut pas gérer des solutions d’authentification avancées. La mise à jour des mesures de sécurité implique traditionnellement des révisions complexes et coûteuses du système pour ces organisations. Cependant, Authsignal offre une alternative transparente. Cette solution adaptable peut être intégrée sans effort dans n’importe quel système existant, renforçant ainsi la sécurité sans nécessiter de migrations coûteuses.

Avec Authsignal, les entreprises peuvent mettre à niveau leurs capacités d’authentification de manière efficace, en garantissant une sécurité solide avec un minimum de perturbations et de dépenses.

Authentification active ou passive

| Paramètres | Authentification active | Authentification passive |

|---|---|---|

| Exemples d’authentification | Nom d’utilisateur, date de naissance, questions de sécurité, biométrie vocale | Mot de passe, clés FIDO2, OTP, biométrie faciale, géolocalisation, réputation IP, empreinte digitale de l’appareil |

| Niveau de sécurité | Sécurité faible | Sécurité plus robuste, en particulier lors de l’utilisation des clés FIDO2 |

| Complexité de la mise en œuvre | Simple ou complexe, en fonction de la méthode d’authentification | Simple ou complexe, en fonction du fournisseur |

| Évolutivité | Difficile, nécessite plus de recrutement. | Très évolutive, en fonction du fournisseur |

| Effort du client | Action explicite de la part des utilisateurs | Action minimale ou à faible effort de la part de l’utilisateur |

| Résistance à la fraude | Très vulnérable | En fonction de la méthode utilisée, il est moins vulnérable et peut être résistant à l’hameçonnage. |

| Expérience client | Il peut y avoir des frictions lors de la connexion et de longs délais de traitement des appels. | Une expérience transparente pour les clients |

| Coût | Coût élevé, temps d’appel plus long, et nécessite plus de personnel dans le centre d’appel. | Coût du personnel moins élevé. Plus de temps pour se concentrer sur les problèmes des clients. |

Comment réduire le temps de traitement des appels et atténuer les risques de fraude ?

La vérification des appels vise à rationaliser les opérations d’un centre d’appels et à prévenir les activités frauduleuses. En vérifiant les appelants à l’aide de méthodes telles que FIDO2 Passkeys et la biométrie faciale, les entreprises peuvent éliminer les longs processus impliquant des questions de sécurité. Cela permet de réduire le temps de traitement des appels géré par les agents humains et les logiciels d’automatisation des centres d’appels.

En outre, l’authentification multifactorielle renforce la sécurité des données de l’utilisateur, ce qui rend plus difficile l’usurpation d’identité des appelants légitimes par les escrocs. Elle permet non seulement d’accélérer les appels, mais aussi de réduire les risques de fraude. Globalement, l’authentification de l’appelant améliore à la fois l’expérience du client et l’efficacité de l’agent.

Authentification multifactorielle résistante au phishing (MFA)

L’authentification multifactorielle (MFA) renforce la sécurité en exigeant plusieurs formes de vérification de l’identité des appelants. Cette approche implique généralement une combinaison de “quelque chose que vous connaissez” (comme un mot de passe ou un code PIN), “quelque chose que vous avez” (comme un appareil équipé de clés FIDO2 résistantes au phishing), et “quelque chose que vous êtes” (comme des identifiants biométriques, y compris les empreintes digitales ou la reconnaissance faciale).

En intégrant ces éléments distincts et sécurisés, l’AMF réduit considérablement le risque d’accès non autorisé et renforce les protocoles de sécurité globaux.

Authentification biométrique

Cette approche utilise des attributs biologiques uniques tels que les empreintes digitales, l’authentification vocale ou les traits du visage pour vérifier l’identité d’un appelant. Bien que ces caractéristiques difficiles à falsifier offrent un haut niveau de sécurité, la confidentialité des données peut être un sujet de préoccupation pour les utilisateurs.

Authentification comportementale

L’authentification comportementale consiste à analyser la voix de l’appelant, sa vitesse de frappe et d’autres caractéristiques comportementales, telles que l’interaction humaine au cours de l’appel. Elle peut être utilisée passivement, en arrière-plan, au cours d’une conversation. Cependant, cette méthode fonctionne mieux lorsqu’elle est utilisée avec d’autres techniques.

Tendances futures de l’authentification des centres d’appel

L’avenir de l’authentification des centres d’appels évoluera considérablement en raison des progrès rapides de l’IA et des technologies d’imitation profonde. Ces développements posent de nouveaux risques car ils peuvent habilement imiter les voix et les comportements, augmentant ainsi le potentiel de fraude sophistiquée. Les méthodes de sécurité traditionnelles telles que la biométrie vocale devenant vulnérables à ces menaces, il est impératif de mettre en place des solutions plus robustes et plus résistantes au phishing.

C’est là qu’intervient FIDO2 Passkeys, une mesure de sécurité de nouvelle génération conçue pour lutter contre les risques liés à l’intelligence artificielle. Ces passkeys ne reposent pas sur des données rejouables comme les voix ou les mots de passe, ce qui les rend très résistants aux tentatives d’hameçonnage. Leur mise en œuvre dans les centres d’appels constituera une défense solide contre la fraude induite par l’IA, garantissant que les processus d’authentification sont sans friction et solidement ancrés contre les menaces sophistiquées.

Contactez un expert pour réduire les temps de traitement des appels et atténuer les risques de fraude.

Foire aux questions

L’authentification passive peut être réalisée sans que les clients aient à répondre à des questions de sécurité fastidieuses. Elle effectue la vérification en arrière-plan pendant la connexion d’appel, réduisant ainsi la frustration et les temps d’attente des clients et augmentant leur satisfaction.

La biométrie vocale, l’analyse comportementale et l’intelligence artificielle sont les principales technologies qui contribuent à l’évolution vers l’authentification passive des centres d’appels. Ces méthodes permettent une authentification transparente sans entraver l’expérience utilisateur des appelants.

Les centres d’appels peuvent assurer la conformité réglementaire lors de l’authentification passive en utilisant les mesures suivantes :

Obtenir le consentement explicite des appelants

Stocker et gérer les données d’authentification de manière sécurisée

Respecter les réglementations en matière de protection des données telles que GDPR et CCPA

Auditer régulièrement les processus d’authentification et donner la priorité à la transparence