Le cryptage symétrique est un type de cryptage rapide et sûr qui utilise une seule clé pour le cryptage et le décryptage.

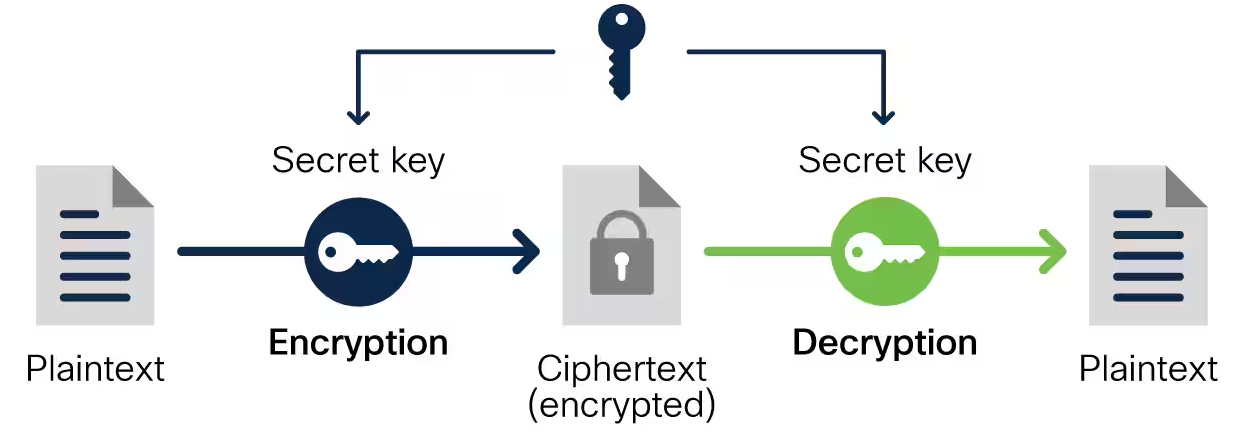

Le cryptage est le processus de conversion d’informations lisibles par l’homme en un format brouillé et illisible appelé texte chiffré. Ce procédé permet d’empêcher l’accès à des informations sensibles par des personnes non autorisées.

Pour crypter des données, des chaînes aléatoires de bits sont utilisées par les algorithmes de cryptage pour brouiller les données dans une forme qui ne peut pas être comprise. Les chaînes de bits aléatoires utilisées pour crypter les données sont appelées clés de cryptage.

En février 2009, Dave Crouse a remarqué des transactions suspectes sur son compte bancaire. Tout d’abord, de petites transactions de moins de 40 dollars ont éveillé ses soupçons mais ne l’ont pas inquiété. Cependant, six mois plus tard, les choses se sont gâtées. Les transactions ont atteint 500 $, 600 $ et parfois un total de 2800 $ à 3200 $ en une seule journée.

En moins de six mois, Crouse a perdu 900 000 dollars à cause d’attaquants malveillants et 100 000 dollars supplémentaires en essayant de démêler l’écheveau dans lequel il s’était fourré.

Pire encore, son numéro de sécurité sociale, son adresse et son numéro de téléphone ont continué à être utilisés pour ouvrir des comptes bancaires. Tout cela parce que ses données personnelles ont été volées par un logiciel malveillant qui a infecté son ordinateur.

Le cas de Crouse n’est pas unique. De nombreuses personnes et organisations ont subi des violations de données coûteuses qui ont entraîné non seulement la perte de données critiques et l’interruption de services, mais aussi d’immenses pertes financières.

Il est donc important de veiller à ce que les informations sensibles soient protégées contre les attaquants malveillants. Le chiffrement symétrique est un excellent moyen d’y parvenir.

Chiffrement symétrique

Lecryptage garantit que même si des informations sensibles tombent entre de mauvaises mains, elles ne peuvent pas être comprises par des personnes non autorisées. Il existe deux types de cryptage : le cryptage asymétrique et le cryptage symétrique.

La différence entre les deux réside dans les clés utilisées pour le cryptage et le décryptage. Dans le cryptage asymétrique, également connu sous le nom de cryptage à clé publique, il y a deux clés, l’une utilisée pour le cryptage et l’autre pour le décryptage.

Dans le cas du cryptage symétrique, une seule clé est utilisée pour crypter et décrypter les données cryptées. Lorsque deux parties communiquent et utilisent le cryptage symétrique pour crypter leurs données, elles utilisent toutes deux la même clé pour le cryptage et le décryptage. C’est pourquoi le cryptage symétrique est également connu sous le nom de cryptage à clé partagée.

Toute personne possédant la clé peut crypter les données ou les décrypter pour les ramener à leur forme initiale. Il est donc important que cette clé soit tenue secrète des personnes non autorisées. C’est également la raison pour laquelle le cryptage symétrique est également appelé cryptage à clé secrète. La sécurité du cryptage symétrique réside dans le fait que la clé reste secrète.

Comment fonctionne le cryptage symétrique ?

Il existe deux modes de cryptage symétrique. Il s’agit du mode flux et du mode bloc. En mode flux, chaque bit de données est chiffré indépendamment et transmis sous forme de flux continu. En mode bloc, les données à crypter sont d’abord divisées en blocs de 56, 128, 192 ou 256 bits. Ces blocs sont ensuite cryptés et transmis.

Lorsque deux parties utilisent le cryptage symétrique, une clé symétrique est générée à l’aide d’un algorithme de cryptage symétrique tel que Advanced Encryption Standard (AES). Cette clé est ensuite partagée entre les parties qui communiquent.

Cela peut se faire par le biais d’un protocole d’accord de clé tel que l’Elliptic Curve Diffie-Hellman Ephemeral (ECDH) ou d’un mécanisme d’encapsulation de clé où une clé symétrique est cryptée par une clé publique fournie et transmise.

Une autre façon de partager une clé symétrique consiste à utiliser d’autres moyens de communication, tels que les courriers électroniques, les téléphones ou les réunions individuelles.

Une fois la clé reçue par les parties autorisées, les données peuvent être transmises en toute sécurité. L’expéditeur décide d’abord du mode de cryptage qu’il préfère, soit par flux, soit par bloc, et crypte les données en texte chiffré illisible. Le cryptage en mode bloc est le choix le plus moderne et le plus populaire du cryptage symétrique.

Les données chiffrées sont ensuite transmises au destinataire prévu. Lorsqu’il reçoit les données partagées en texte chiffré, le destinataire utilise la clé convenue pour reconvertir le texte chiffré en format lisible. C’est ce qu’on appelle le décryptage.

Algorithmes de cryptage symétrique

Voici quelques-uns des algorithmes de cryptage symétrique les plus courants :

#1. Norme de cryptage des données (DES)

Le DES a été développé par IBM au début des années 1970 pour fournir un moyen sûr de chiffrer les données qui soit à la fois facile à utiliser et à mettre en œuvre.

DES divise les données en blocs de 64 bits et utilise une clé de 56 bits pour crypter les données. Le DES est toutefois considéré comme moins sûr et le NIST l’a retiré en tant que norme de cryptage.

Créé dans les années 1970, à une époque où la puissance de traitement était limitée, une longueur de clé de 56 bits ne posait pas de problème. Cependant, les ordinateurs modernes peuvent forcer brutalement une clé de 56 bits. C’est pourquoi son utilisation n’est pas recommandée par le National Institute of Standards and Technology (NIST).

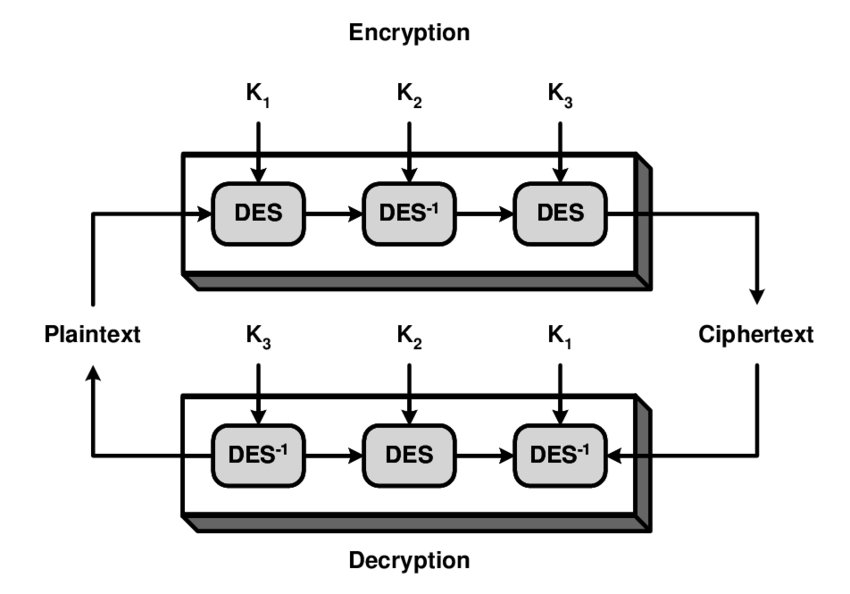

#2. Triple Data Encryption Standard (3DES, TDES)

Le TDES est basé sur le DES. Il a été développé pour remédier à la principale faiblesse du DES, à savoir une longueur de clé trop courte. TDES résout ce problème en divisant les données en blocs d’information de 64 bits et en appliquant DES sur les blocs trois fois. La clé de 56 bits utilisée par DES est ainsi triplée et transformée en une clé plus sûre de 168 bits.

Bien que cet algorithme soit encore utilisé, le NIST a interdit son utilisation après le 31 décembre 2023, pour des raisons de sécurité, car TDES est vulnérable au forçage brutal.

#3. Advanced Encryption Standard (AES)

Il s’agit de l’algorithme symétrique le plus utilisé sur internet. Il est plus sûr que les autres algorithmes de cryptage symétrique. L’AES a été développé pour remplacer le DES et y apporter une solution.

L’AES est basé sur le réseau de substitution-permutation et utilise un mode de cryptage par blocs. Les données sont divisées en blocs de 128 bits qui sont ensuite cryptés un bloc à la fois.

AES utilise une longueur de clé de 128, 192 ou 256 bits. L’AES est tellement sûr qu’il est utilisé pour sécuriser des informations très sensibles provenant d’agences militaires, de banques, d’hôpitaux et de gouvernements.

En 2001, le NIST a annoncé que l’AES était la nouvelle norme utilisée par le gouvernement américain. Depuis, l’AES est devenu l’algorithme symétrique le plus populaire et le plus utilisé.

Chiffrement symétrique : Éléments à prendre en compte

Lorsque vous utilisez le chiffrement symétrique, vous devez tenir compte de plusieurs éléments. Il s’agit des éléments suivants :

Gestion des clés

L’une des principales faiblesses du cryptage symétrique réside dans la manière dont sa clé est générée, distribuée aux parties autorisées et stockée en toute sécurité. Par conséquent, lorsque vous utilisez le chiffrement symétrique, vous devez disposer de stratégies de gestion des clés efficaces pour garantir que les clés sont gérées en toute sécurité, changées régulièrement et ne sont pas utilisées de manière excessive.

Conformité réglementaire

L’algorithme symétrique utilisé doit être conforme à la réglementation. Par exemple, si TDES est toujours utilisé, son application après le 31 décembre 2023 ne sera pas conforme à la réglementation. Par ailleurs, l’utilisation d’un algorithme tel que DES constitue une violation totale de la réglementation. L’algorithme AES est, quant à lui, conforme à la réglementation.

Longueur des clés

La sécurité du chiffrement symétrique est directement liée à la longueur de la clé utilisée. Le choix d’une clé de cryptage de courte longueur peut être vulnérable à des attaques par force brute entraînant des violations de données.

Type d’algorithme utilisé

Chaque algorithme symétrique a ses forces, ses faiblesses et les dispositifs auxquels il est destiné. Lorsque vous utilisez le chiffrement symétrique, il est important de tenir compte de l’algorithme utilisé pour s’assurer qu’il offre la plus grande sécurité aux données chiffrées.

En tenant compte de toutes ces considérations, un utilisateur peut faire le bon choix d’algorithmes et de pratiques de gestion des clés pour s’assurer que le chiffrement symétrique répond à ses besoins en matière de sécurité.

Chiffrement symétrique et chiffrement asymétrique

Les différences entre ces deux types de chiffrement sont les suivantes :

| Le chiffrement symétrique | Chiffrement asymétrique |

|---|---|

| Utilise la même clé pour le chiffrement et le déchiffrement | Utilise deux clés différentes, une clé publique pour le cryptage et une clé privée pour le décryptage |

| Il est rapide et nécessite peu de ressources informatiques | Beaucoup plus lent et gourmand en ressources |

| La clé de chiffrement doit être échangée en toute sécurité entre les parties avant la communication | La clé publique peut être partagée ouvertement sans compromettre la sécurité |

| Moins sûr car il utilise une seule clé pour le cryptage et le décryptage | Plus sûr car il utilise deux clés différentes pour le cryptage et le décryptage |

| Utilisé pour transmettre de grandes quantités de données | Idéal pour la transmission de petits volumes de données |

Le cryptage symétrique et le cryptage asymétrique sont tous deux utilisés dans les appareils modernes, car il existe des cas où l’un est préférable à l’autre.

Chiffrement symétrique : Avantages

L’utilisation du cryptage symétrique présente plusieurs avantages. Il s’agit notamment des avantages suivants

Sécurité

Le cryptage symétrique est très sûr. Par exemple, lors de la mise en œuvre de l’algorithme de cryptage symétrique AES recommandé par le NIST, même avec des ordinateurs modernes, il faudrait des milliards d’années pour casser la clé en utilisant la force brute. Cela signifie que lorsqu’il est utilisé correctement, le cryptage symétrique est très sûr.

Vitesse

les algorithmes de cryptage symétrique ne nécessitent pas de calculs intensifs et sont faciles à utiliser. Cela a pour avantage de rendre le cryptage symétrique très rapide, ce qui le rend idéal pour sécuriser de grandes quantités de données.

Conformité réglementaire

La sécurité étant un aspect important de toute entreprise, il est important de se conformer aux réglementations existantes afin d’éviter les pénalités et les infractions. Les algorithmes de chiffrement symétrique tels que l’AES sont acceptés par des organismes de normalisation tels que le NIST, ce qui permet aux entreprises utilisant le chiffrement symétrique avec l’algorithme AES de se conformer aux réglementations en matière de sécurité.

Exigences de calcul moindres

le chiffrement symétrique ne nécessite pas beaucoup de ressources informatiques et peut donc être utilisé même avec des ressources de traitement limitées.

Si vous tenez compte de la vitesse, de la sécurité, de la conformité aux réglementations et d’un faible besoin en ressources informatiques lorsque vous choisissez une méthode de cryptage, le cryptage symétrique est un excellent choix.

Chiffrement symétrique : Inconvénients

L’un des principaux inconvénients du cryptage symétrique est le partage des clés de cryptage, qui doit être effectué en toute sécurité. La sécurité du cryptage symétrique dépend de la capacité des utilisateurs à partager la clé de cryptage en toute sécurité. Même si une partie seulement de la clé est divulguée, il est possible que des attaquants puissent reconstituer la clé entière

Si la clé de chiffrement tombe entre de mauvaises mains, les résultats peuvent être catastrophiques car des acteurs malveillants peuvent accéder à toutes les données qui ont été chiffrées à l’aide de cette clé. Les utilisateurs s’exposent donc à des dommages plus importants si leur clé est compromise.

Mis à part ses inconvénients, le chiffrement symétrique reste un bon moyen de sécuriser les données, en particulier si vous souhaitez les sécuriser au repos.

Cryptage : Ressources pédagogiques

Pour en savoir plus sur le chiffrement symétrique, vous pouvez consulter les ressources suivantes :

#1. Symmetric Encryption-Algorithm, Analysis, and Applications (Chiffrement symétrique – algorithme, analyse et applications)

Ce livre, qui s’adresse aux étudiants de troisième cycle, aux chercheurs et aux professionnels en exercice, décrit différentes techniques de cryptage symétrique qui présentent un grand intérêt pour la sécurité des données et des systèmes informatiques.

| Preview | Product | Rating | |

|---|---|---|---|

|

Symmetric Encryption-Algorithm, Analysis and Applications: Low Energy based Security | Buy on Amazon |

Le livre commence par des définitions introductives que les lecteurs rencontreront dans le cryptage symétrique avant de couvrir et d’analyser les différentes techniques de cryptage symétrique et leur utilisation.

Le livre, qui comporte de nombreux exemples permettant de décomposer et d’illustrer des concepts complexes, est une bonne lecture pour toute personne souhaitant approfondir ses connaissances en matière de cryptage symétrique.

#2. Algorithmes de clés symétriques

Ce livre est une excellente lecture pour les débutants qui souhaitent s’informer sur les différents algorithmes de chiffrement symétrique d’une manière facile à comprendre.

| Preview | Product | Rating | |

|---|---|---|---|

|

Symmetric Key Algorithms | Buy on Amazon |

Le livre couvre tout le vocabulaire utilisé en cryptographie et fournit des exemples pour compléter les explications des concepts. Il décompose ensuite les éléments constitutifs du cryptage symétrique en fournissant des illustrations et des explications concises et faciles à comprendre.

Ce livre est fortement recommandé aux lecteurs désireux d’en apprendre davantage sur la cryptographie et le chiffrement sans pour autant plonger en profondeur dans les concepts difficiles du sujet.

#3. Cryptographie : Apprenez tous les algorithmes de chiffrement

Ce cours Udemy est un bon choix pour toute personne intéressée par l’apprentissage de la cryptographie, en particulier le cryptage symétrique et asymétrique. Le cours propose une brève introduction au cryptage et familiarise les apprenants avec tous les termes qu’ils peuvent rencontrer lors de l’apprentissage du cryptage.

Il explore ensuite les différents types d’attaques menées contre les données chiffrées et couvre les techniques de cryptographie qui peuvent être appliquées pour empêcher les attaques de se produire. L’instructeur propose ensuite une étude approfondie sur les chiffres et couvre les différents types de chiffres utilisés pour le cryptage.

#4. Chiffrement et cryptographie pour les professionnels

Pour tous ceux qui souhaitent se lancer dans le cryptage et la cryptographie, ce cours Udemy est le meilleur pour votre argent. Le cours part du principe que les apprenants sont totalement novices en matière de cryptographie et de chiffrement, et commence donc par une introduction à la cryptographie, à la théorie de l’information et aux éléments constitutifs du chiffrement.

Il passe ensuite à des sujets intermédiaires et couvre les algorithmes de cryptage symétrique et asymétrique ainsi que les fonctions et algorithmes de hachage. Il inclut également des concepts plus avancés tels que la cryptographie post-quantique, les signatures en anneau, le calcul multipartite sécurisé et les preuves à connaissance nulle.

Conclusion

Le chiffrement symétrique est très utile pour sécuriser les données en transit et au repos. Pour vous protéger contre des violations de données coûteuses, envisagez de chiffrer vos données à l’aide du chiffrement symétrique, qui n’entravera pas la vitesse du dispositif de stockage et n’augmentera pas la demande de puissance de traitement.

Pour en savoir plus sur le chiffrement symétrique, envisagez de lire les ouvrages recommandés ou de suivre les cours proposés.

Vous pouvez également explorer la cryptographie en nuage, ses types et le déploiement de Google Cloud.