Les actifs les plus précieux d’une entreprise sont aussi les plus difficiles à protéger.

Il s’agit des données, la substance essentielle qui maintient en vie le système nerveux de chaque entreprise. Heureusement, il existe un secteur entier qui se consacre exclusivement à aider les entreprises à éviter la perte de données. Ce secteur est dirigé par une poignée de fournisseurs qui proposent une technologie connue sous le nom de ” prévention de la perte de données” (DLP).

Les technologies DLP remplissent deux fonctions essentielles.

- Identifier les données sensibles qui doivent être protégées

- Empêcher la perte de ces données

Les types de données qu’elles protègent peuvent être divisés en trois groupes principaux :

- Les données en cours d’utilisation

- Les données en mouvement

- Données au repos

Les données en cours d’utilisation sont des données actives, généralement des données qui résident dans la mémoire vive, les mémoires cache ou les registres de l’unité centrale.

Les données en mouvement sont celles qui transitent par un réseau, qu’il s’agisse d’un réseau interne et sécurisé ou d’un réseau public non sécurisé (internet, réseau téléphonique, etc.).

Les données au repos sont celles qui sont inactives, stockées dans une base de données, un système de fichiers ou une infrastructure de stockage.

En termes de capacité de couverture, les solutions DLP peuvent être classées en deux catégories.

- DLP d’entreprise ou EDLP

- DLP intégré ou IDLP

Les solutions qui entrent dans la catégorie EDLP sont celles qui couvrent l’ensemble des vecteurs de fuite. En revanche, les solutions IDLP se concentrent sur un seul protocole ou sur un seul des trois types de données susmentionnés. La sécurité du web, le cryptage des courriels et le contrôle des appareils sont des exemples de solutions IDLP.

Que peut-on attendre d’une bonne solution DLP ?

Il n’existe pas de solution universelle en matière de DLP. La solution adaptée à chaque besoin dépend de nombreux facteurs. Il s’agit notamment de la taille et du budget de l’entreprise, des types de données sensibles, de l’infrastructure du réseau et des exigences techniques. Déterminer quelle est la meilleure solution pour votre entreprise demande des efforts et des recherches, afin de savoir quoi choisir entre les approches DLP, les méthodes de détection et les architectures de solutions.

Après avoir étudié et analysé vos besoins, votre solution idéale de DLP devrait offrir un équilibre optimal entre ces aspects :

- Couverture complète : Les composants DLP doivent couvrir la passerelle réseau afin de surveiller l’ensemble du trafic sortant et de bloquer les fuites sous forme de courriers électroniques et de trafic web/FTP. Ils doivent également couvrir les données stockées sur toutes les ressources de stockage de l’entreprise, ainsi que tous les points d’extrémité, afin d’éviter les pertes de données en cours d’utilisation.

- Console de gestion unique : La gestion de la solution DLP nécessite des efforts et du temps pour la configuration/maintenance du système, la création/gestion des politiques, la création de rapports, la gestion/triage des incidents, la détection/atténuation précoce des risques et la corrélation des événements. La prise en charge de ces domaines nécessite une console de gestion unique. Sinon, vous risquez d’introduire des risques inutiles.

- Gestion des incidents pour la conformité : Lorsqu’un incident de perte de données se produit, il est essentiel de le traiter correctement. Vous devez être conscient que la perte de données est inévitable, mais la différence entre une amende coûteuse et une tape sur les doigts peut être faite dans la manière dont un incident de perte de données est traité.

- Précision de la méthode de détection : Enfin et surtout, cet aspect d’une solution DLP permet de distinguer les bonnes solutions des mauvaises. Les technologies DLP s’appuient sur un ensemble réduit de méthodes de détection lorsqu’il s’agit d’identifier des données sensibles. La méthode de détection la plus répandue est celle de la correspondance des motifs, à l’aide d’expressions régulières. Cependant, cette méthode est très imprécise, ce qui entraîne de longues files d’incidents faussement positifs. Les bonnes technologies DLP devraient ajouter d’autres méthodes de détection au traditionnel filtrage afin d’améliorer la précision.

Principales approches DLP

Lorsque les solutions de protection contre les intrusions ont commencé à se développer, tous les fournisseurs ont abordé la protection contre les intrusions avec des ensembles de composants conçus pour couvrir l’infrastructure de l’entreprise. Aujourd’hui, la situation a changé et tous les fournisseurs n’utilisent pas la même approche. Ces approches se répartissent en deux grandes catégories.

- DLP traditionnelle

- DLP par agent

La DLP traditionnelle est proposée par certains fournisseurs du marché, tels que Forcepoint, McAfee et Symantec. L’approche traditionnelle proposée par ces fournisseurs est également multiple : elle assure une couverture au niveau de la passerelle réseau, de l’infrastructure de stockage, des terminaux et de l’informatique en nuage. Cette approche a été suffisamment fructueuse pour tracer les contours du marché actuel de la protection contre les intrusions et a été la première à s’emparer d’une part importante du marché.

La deuxième approche de la DLP est appelée DLP par agent ou ADLP. Elle utilise des agents au niveau du noyau qui surveillent toutes les activités de l’utilisateur et du système. C’est pourquoi les solutions qui s’inscrivent dans cette approche sont également connues sous le nom de solutions Endpoint DLP.

Il n’est pas facile de déterminer l’approche la mieux adaptée aux besoins d’une organisation. Cela dépend fortement des types de données à protéger, du secteur dans lequel l’organisation opère et des raisons pour lesquelles les données sont protégées. Par exemple, les organisations des secteurs de la santé et de la finance sont obligées d’utiliser la DLP pour se conformer à la réglementation. Pour ces entreprises, une solution DLP doit détecter les informations personnelles et sanitaires sur différents canaux et sous différentes formes.

En revanche, si une entreprise a besoin d’une solution de DLP pour protéger sa propriété intellectuelle, la solution de DLP à appliquer nécessitera des méthodes de détection plus spécialisées. En outre, la détection et la protection précises des données sensibles sont beaucoup plus difficiles à réaliser. Toutes les solutions DLP traditionnelles ne fournissent pas les bons outils pour cette tâche.

Architecture DLP : comment survivre à la complexité des solutions

Les technologies DLP sont sophistiquées. Elles nécessitent des intrants provenant de nombreux domaines disparates : web, courrier électronique, bases de données, réseaux, sécurité, infrastructure, stockage, etc. De plus, l’impact d’une solution DLP peut atteindre des domaines autres que l’informatique, tels que le service juridique, les ressources humaines, la gestion des risques, etc. Pour rendre les choses encore plus complexes, les solutions DLP sont généralement très difficiles à déployer, à configurer et à gérer.

Les solutions DLP traditionnelles ajoutent encore à la complexité de la recette. Elles nécessitent plusieurs appareils et logiciels pour faire fonctionner la solution complète. Il peut s’agir d’appareils (virtuels ou réels) et de serveurs.

L’architecture du réseau de l’organisation doit intégrer ces dispositifs, et cette intégration doit inclure l’inspection du trafic réseau sortant, le blocage des courriels, etc. Une fois l’intégration réalisée, un autre niveau de complexité apparaît : la complexité de la gestion, qui dépend de chaque fournisseur.

Les solutions DLP par agent sont généralement moins complexes que les solutions traditionnelles, principalement parce qu’elles ne nécessitent que peu ou pas d’intégration réseau. Cependant, ces solutions interagissent avec le système d’exploitation au niveau du noyau. Par conséquent, un réglage approfondi est nécessaire pour éviter les conflits avec le système d’exploitation et les autres applications.

Ventilation des fournisseurs de solutions DLP :

Acronis DeviceLock

La prévention des pertes de donnéesAcronis DeviceLock fournit une solution complète pour les terminaux en protégeant vos données sensibles tout en contrôlant les opérations d’information. Vous n’avez pas besoin de perdre vos données nécessaires à cause d’initiés malveillants ou de la négligence d’employés ; empêchez les fuites de données en bloquant les tentatives non autorisées de transfert de données ou d’accès à d’autres fichiers.

Obtenez des informations sur la protection des données, leurs flux et le comportement des utilisateurs, et réduisez la complexité de la protection des données et les délais d’établissement des rapports. Respectez les réglementations et les normes de sécurité informatique et réduisez les risques de fuite d’informations en gérant et en appliquant les politiques d’utilisation des données.

Profitez de mises à niveau sans interruption et d’une intégration native avec la stratégie de groupe. Acronis DeviceLock offre des consoles de gestion centralisées en fonction des exigences de votre entreprise. Il vous permet de surveiller l’activité des utilisateurs, de collecter des journaux, d’utiliser des outils de reporting, d’afficher les enregistrements de journaux et de bénéficier d’une architecture modulaire pour contrôler le coût total de possession (TCO).

Autorisez les opérations nécessaires à vos processus d’entreprise et minimisez les menaces internes. Acronis DeviceLock offre des solutions telles que Microsft RDS, Citrix XenApp, Citrix XenDesktop, VMware Workstation Player, Windows Virtual PC, Oracle VM VirtualBox, VMware Workstation et VMware Horizon view. Vous pouvez également contrôler le masquage des données, les alertes, la journalisation, la prise en compte du contexte et du contenu.

Inscrivez-vous pour obtenir une version d’essai GRATUITE de 30 jours.

ManageEngine

ManageEngine Device Control Plus protège vos données contre les menaces en vous permettant d’attribuer des contrôles d’accès basés sur les rôles pour les appareils, de les protéger contre les attaques de logiciels malveillants et d’analyser les appareils.

L’utilisation de périphériques amovibles tels que l’USB a tendance à entraîner la perte de données, mais ce n’est pas tout ; il existe de nombreux autres problèmes. En outre, Device Control Plus protège vos données en bloquant les accès non autorisés aux périphériques. Suivez des règles simples telles que l’accès en lecture seule, l’interdiction pour les utilisateurs de copier les fichiers des périphériques amovibles, etc.

Vous pouvez définir des restrictions sur le type et la taille des fichiers en fonction des données traitées par votre entreprise. En outre, assurez la protection des données en temps réel en autorisant un transfert limité des données. L’identification et la suppression des dispositifs malveillants est une tâche complexe ; créez une liste de dispositifs en laquelle vous pouvez avoir confiance. Elle garantira qu’aucun appareil ne peut accéder aux points finaux sans autorisation.

Suivez qui utilise l’appareil sur quel point d’extrémité grâce à des rapports et des audits permettant de surveiller les tentatives de piratage. L’outil propose également des alertes instantanées en cas d’accès non autorisé. Téléchargez le logiciel et profitez d’une période d’essai GRATUITE de 30 jours pour tester les fonctionnalités.

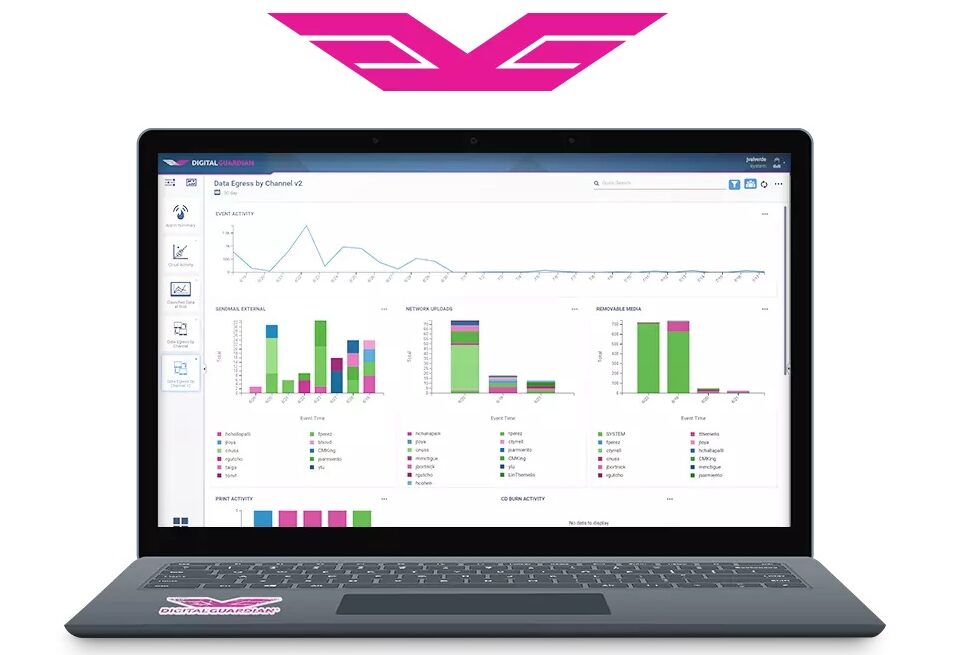

Digital Guardian

Digital Guardian est né en 2003 sous le nom de Verdasys, dans le but de fournir une technologie permettant d’empêcher le vol de la propriété intellectuelle. Son premier produit était un agent de point final capable de surveiller toutes les activités de l’utilisateur et du système.

Outre la surveillance des activités illégales, la solution enregistre également les activités apparemment bénignes, afin de détecter les actions suspectes. Les rapports de journalisation peuvent être analysés pour détecter des événements que les solutions TDLP ne sont pas en mesure de capturer.

DG a acquis Code Green Networks afin de compléter sa solution ADLP avec des outils DLP traditionnels. Toutefois, les solutions ADLP et TDLP de DG sont peu intégrées. Elles sont même vendues séparément.

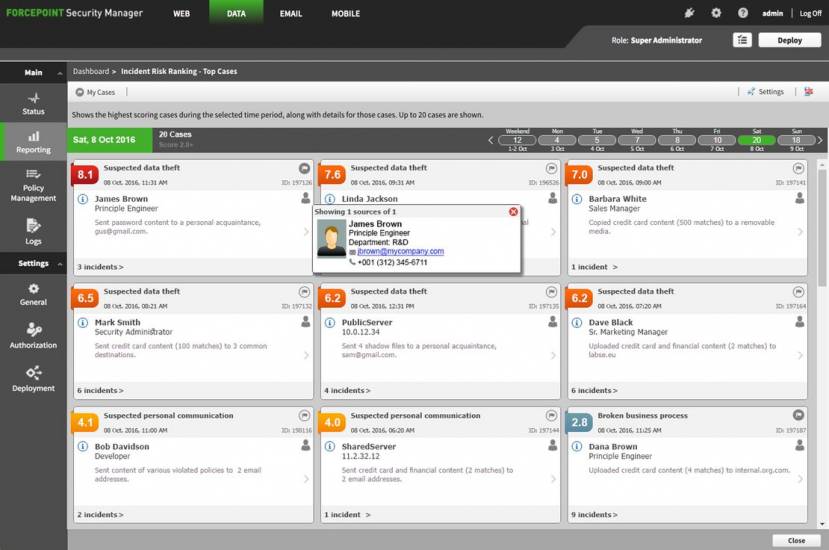

Forcepoint

Forcepoint occupe une position privilégiée dans le “quadrant magique” de Gartner des fournisseurs de TDLP. Sa plateforme de sécurité comprend un ensemble de produits pour le filtrage d’URL, le courrier électronique et la sécurité web. Ces outils sont complétés par des solutions tierces renommées : SureView Insider Threat Technology, Stonesoft NGFW de McAfee et Skyfence CASB d’Imperva.

L’architecture de la solution de Forcepoint est simple, comparée à d’autres solutions. Elle comprend des serveurs pour la gestion, la surveillance des données et du trafic réseau, ainsi que le blocage des courriels et la surveillance du trafic web. La solution est conviviale et comprend de nombreuses politiques, classées par pays, par secteur d’activité, etc.

Certaines fonctionnalités rendent la solution DLP de Forcepoint unique. Par exemple, la capacité OCR pour détecter les données sensibles dans les fichiers images. Ou encore le classement des risques d’incidents, qui permet aux administrateurs système de savoir quels incidents doivent être examinés en premier lieu.

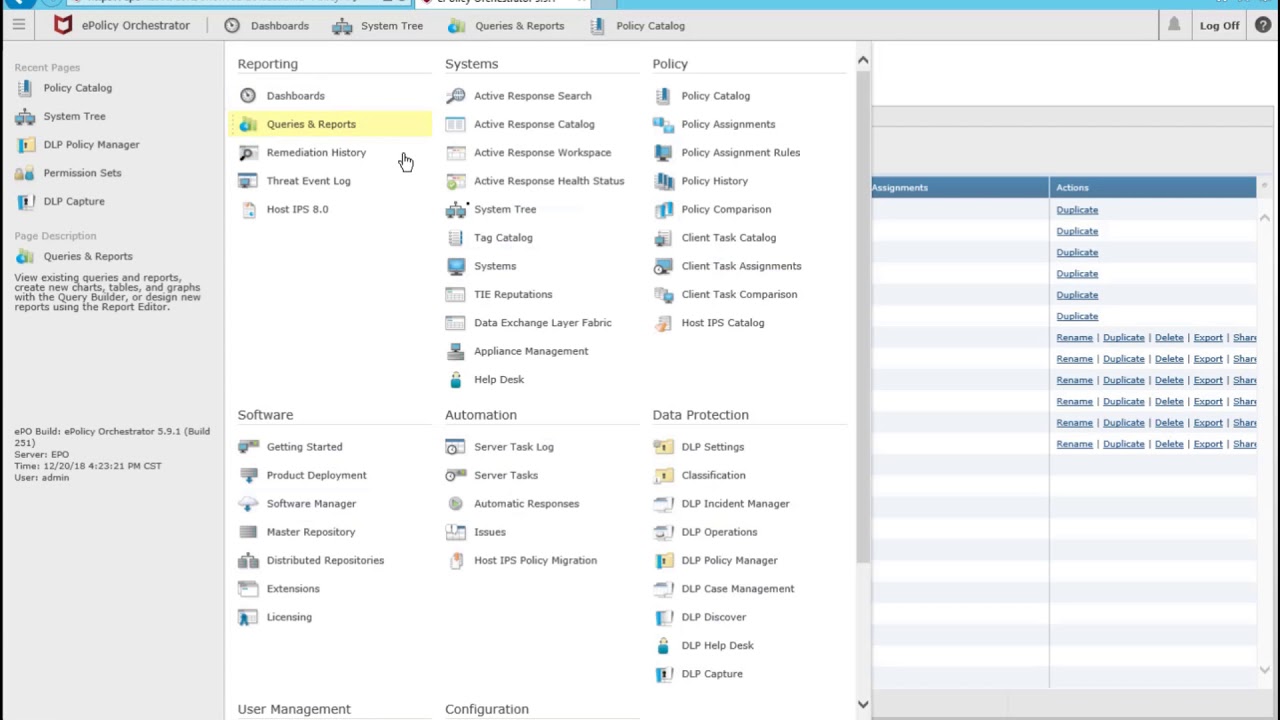

McAfee

Depuis son acquisition par Intel, McAfee n’a pas beaucoup investi dans son offre DLP. Par conséquent, les produits n’ont pas reçu beaucoup de mises à jour et ont perdu du terrain par rapport aux produits DLP concurrents. Quelques années plus tard, Intel s’est séparée de sa division sécurité et McAfee est redevenue une entreprise autonome. Sa gamme de produits DLP a alors bénéficié des mises à jour nécessaires.

La solution McAfee DLP se compose de trois parties principales, à savoir

- Le réseau

- La découverte

- Point final

Un composant est tout à fait unique parmi les autres offres DLP : Le McAfee DLP Monitor. Ce composant permet de capturer les données des incidents déclenchés par des violations de règles, ainsi que l’ensemble du trafic réseau. De cette manière, le composant permet d’examiner la plupart des données et de découvrir des incidents qui, autrement, pourraient passer inaperçus.

L’ePolicy Orchestrator de McAfee prend en charge la majeure partie de la gestion de la solution DLP. Mais certaines tâches de gestion doivent encore être effectuées en dehors de l’Orchestrator. L’entreprise doit encore intégrer complètement son offre DLP. On ne sait pas encore si elle le fera à l’avenir.

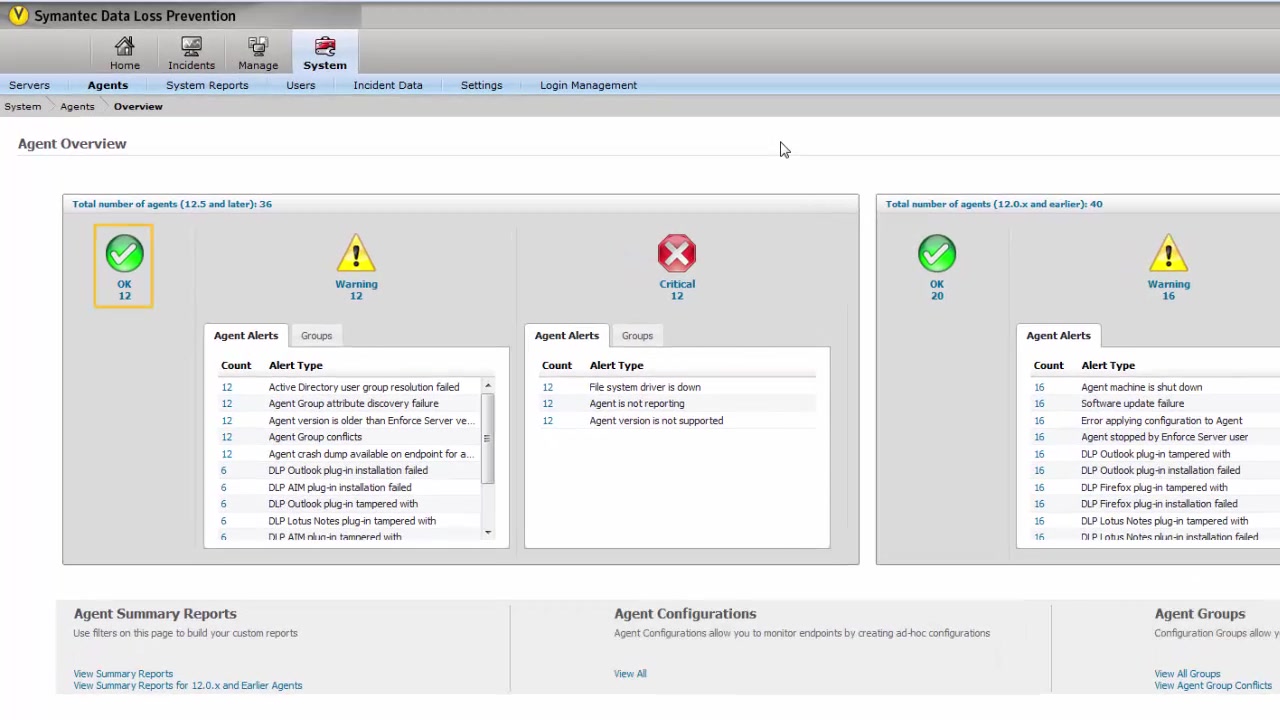

Symantec

Symantec est le leader incontesté dans le domaine des solutions DLP, grâce aux innovations permanentes qu’elle apporte à son portefeuille de produits. L’entreprise dispose de la plus grande base installée de tous les fournisseurs de solutions DLP. La solution repose sur une approche modulaire, chaque fonction nécessitant un composant logiciel différent. La liste des composants est assez impressionnante : Network Prevent for Web, Network Prevent for Email, Network Monitor, Endpoint Prevent, Data Insight, Endpoint Discover, etc.

En particulier, le composant Data Insight, unique en son genre, offre une visibilité sur l’utilisation des données non structurées, leur propriété et les autorisations d’accès. Cet avantage lui permet de rivaliser avec des produits n’appartenant pas à la catégorie DLP, ce qui apporte une valeur ajoutée aux organisations qui peuvent tirer parti de cette capacité.

La solution DLP de Symantec peut être personnalisée de diverses manières. Presque toutes les fonctionnalités ont leurs propres configurations, ce qui permet un niveau élevé de réglage des politiques. Toutefois, cet avantage s’accompagne d’une plus grande complexité. Il s’agit probablement de la solution la plus complexe du marché, dont le déploiement et l’assistance peuvent nécessiter de nombreuses heures.

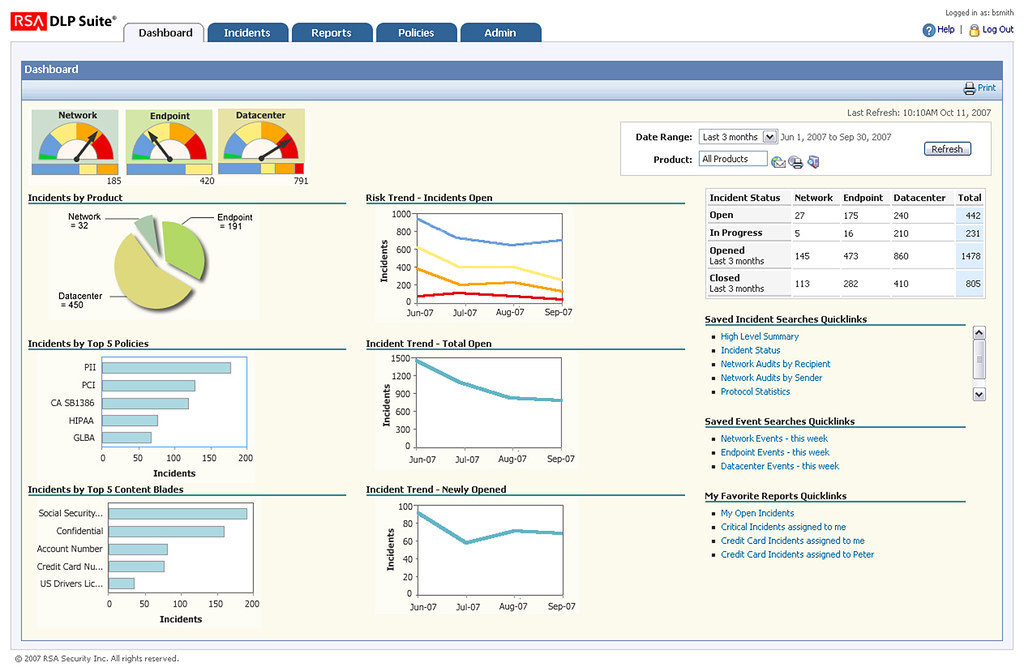

RSA

La solution DLP d’EMC, RSA Data Loss Prevention, vous permet de découvrir et de surveiller le flux de données sensibles, comme l’IP de l’entreprise, les cartes de crédit des clients, etc. La solution permet d’éduquer les utilisateurs finaux et d’appliquer des contrôles dans les messageries électroniques, sur le Web, sur les téléphones, etc. afin de réduire les risques de compromettre les données critiques.

RSA Data Loss Prevention se différencie en offrant une couverture complète, une intégration de plateforme et une automatisation des flux de travail. Il offre une combinaison de classification du contenu, d’empreintes digitales, d’analyse des métadonnées et de politiques expertes pour identifier les informations sensibles avec une précision optimale.

La couverture étendue d’EMC englobe de nombreux vecteurs de risque. Non seulement le courrier électronique, le web et le FTP les plus courants, mais aussi les médias sociaux, les périphériques USB, SharePoint et bien d’autres encore. Son approche centrée sur l’éducation des utilisateurs vise à sensibiliser les utilisateurs finaux aux risques et à guider leur comportement lorsqu’ils traitent des données sensibles.

CA Data Protection

CA Data Protection (l’offre DLP de Broadcom) ajoute une quatrième catégorie de données – en plus des données en cours d’utilisation, en mouvement et au repos – qui doivent être protégées : les données en cours d’accès. L’accent est mis sur l’endroit où se trouvent les données, sur la manière dont elles sont traitées et sur leur niveau de sensibilité. La solution vise à réduire la perte et l’utilisation abusive des données en contrôlant non seulement les informations, mais aussi l’accès à celles-ci.

La solution promet aux administrateurs de réseau de réduire les risques pour leurs actifs les plus critiques, de contrôler l’information à travers les sites de l’entreprise, d’atténuer les modes de communication à haut risque et de permettre la conformité avec les politiques réglementaires et d’entreprise. Elle prépare également le terrain pour une transition vers les services en nuage.

Vous faire économiser des millions ou vous coûter des millions ?

La meilleure solution DLP peut en effet vous faire économiser des millions. Mais il est également vrai qu’elle peut vous coûter des millions si vous ne choisissez pas celle qui correspond à vos besoins ou si vous ne la déployez pas de la bonne manière. Si vous pensiez que le choix de la bonne solution DLP se résumait à la consultation d’un tableau comparatif des fonctionnalités, vous vous trompiez.

Préparez-vous donc à consacrer beaucoup d’efforts non seulement à la mise en œuvre d’une solution de DLP une fois que vous l’aurez achetée, mais aussi à l’analyse de toutes les offres et au choix de celle qui convient le mieux à votre organisation.