Nous avons fait en sorte qu’il soit facile de comprendre toutes sortes de VPN.

Les VPN sont déjà des produits complexes, et lorsque nous parlons de leurs types, nous avons l’impression de nous perdre dans une jungle techno où chaque arbre est un algorithme complexe.

Mais ce ne sera pas le cas ici.

En supposant que vous sachiez déjà ce qu’est un VPN, je vais passer directement au plat de résistance.

Les différents types de VPN

Il existe de nombreuses formes de VPN basées sur différents critères. Je vais cependant rester simple et tout lister en un seul endroit.

Gardez à l’esprit que les VPN peuvent être complexes et que ce guide s’adresse au tout début, en présentant brièvement chaque type sans entrer dans les détails.

Je parlerai de ces types de VPN :

- VPN d’accès à distance

- VPN de site à site

- VPN PPTP

- VPN L2TP

- VPN IKEv2

- VPN SSL/TLS

- OpenVPN

- VPN WireGuard

- VPN mobile

- VPN SSH

- VPN maillé

- VPN dans le nuage

VPN d’accès à distance

Principalement destiné aux entreprises, le VPN d’accès à distance est un service qui permet à des personnes extérieures de se connecter en toute sécurité à un réseau privé. Ces personnes extérieures sont principalement les employés de l’entreprise en poste à distance ou en déplacement.

L’idée est de permettre au personnel autorisé d’accéder en toute sécurité aux fichiers, applications, etc. de l’entreprise, tout en bloquant les intrus.

En fonction du service, il peut être doté de fonctions de sécurité supplémentaires telles que l’authentification multifactorielle, l’accès granulaire, la surveillance des appareils, etc.

VPN de site à site

Cette offre d’entreprise, le VPN site à site, est conçue pour connecter différents réseaux locaux (LAN) au moyen d’un tunnel VPN crypté et sécurisé. Le consommateur idéal est une entreprise possédant des succursales sur plusieurs sites.

Son principal objectif est de créer un réseau étendu (WAN) qui permet d’accéder à distance à des ressources partagées.

Contrairement au VPN d’accès à distance, les appareils individuels n’ont pas besoin, dans ce cas, de s’authentifier séparément via un client VPN. Au lieu de cela, ils utilisent des protocoles d’autorisation préapprouvés qui fonctionnent au niveau du réseau.

#1. VPN basé sur l’extranet

Il s’agit d’une entreprise qui se connecte à ses partenaires commerciaux externes ou à ses clients par le biais d’un cryptage VPN sécurisé. Type de VPN site à site, le VPN extranet permet à des entités étrangères à l’entreprise d’accéder à certaines ressources de l’entreprise.

#2. VPN basé sur l’intranet

Le RPV basé sur l’intranet, quant à lui, connecte les utilisateurs localement sur le même réseau.

Réseau privé virtuel point à point (PPTP)

Développé par Microsoft, le PPTP est un moyen simple de crypter le trafic. Lorsque nous parlons de VPN PPTP, nous faisons simplement référence à l’utilisation du protocole PPTP pour fournir des services VPN.

Il s’agit de l’un des protocoles VPN les plus anciens, qui existe depuis Windows 95.

Le PPTP est facile à mettre en place sans aucune installation supplémentaire et prend en charge les principaux systèmes d’exploitation. Il offre des vitesses incroyablement rapides, ce qui est bon pour la diffusion en continu et les jeux.

Toutefois, il existe des protocoles VPN plus sûrs, tels qu’OpenVPN, ce qui rend le choix du PPTP moins souhaitable pour les tâches à fort enjeu. En fait, la plupart des VPN grand public ne prennent plus en charge le PPTP.

VPN L2TP (Layer 2 Tunnelling Protocol)

Le L2TP vient après le PPTP et a été développé conjointement par Microsoft et Cisco en 2000. Il combine le PPTP et le protocole L2F de Cisco.

Il ne dispose pas de mécanismes solides d’authentification et de cryptage. C’est pourquoi il est généralement associé à IPSec. La combinaison L2TP/IPsec est plus sûre que le PPTP, mais elle implique un léger compromis sur le plan de la vitesse. Ce protocole est largement pris en charge par de nombreuses plateformes, ce qui facilite son adoption par les développeurs.

Cependant, il n’est pas très efficace contre les pare-feu.

En outre, L2TP/IPsec est en retard sur OpenVPN, WireGuard, etc., pour ce qui est de fournir une sécurité solide, ce qui le rend progressivement obsolète, et vous ne verrez pas beaucoup de fournisseurs de services VPN le prendre en charge.

VPN IKEv2 (Internet Key Exchange Version 2)

IKEv2 a été développé par le duo Microsoft et Cisco. Comme le L2TP, il n’est pas sûr lorsqu’il est mis en œuvre seul. C’est pourquoi il est associé à un autre protocole, ce qui donne IKEv2/IPsec.

Ce couplage est rapide et sûr. Sa plus grande force réside dans les reconnexions automatiques lorsqu’un utilisateur change de réseau. Cet attribut en fait un bon outil pour les plates-formes mobiles, telles que les smartphones.

Cependant, il ne se connecte que par UDP, ce qui signifie qu’il peut facilement être bloqué par les pare-feu. En outre, IKEv2 est un projet à code source fermé et n’est pris en charge en mode natif que pour Mac et iOS.

Par conséquent, les meilleurs fournisseurs de services VPN s’en tiennent aux meilleures options d’OpenVPN et de WireGuard.

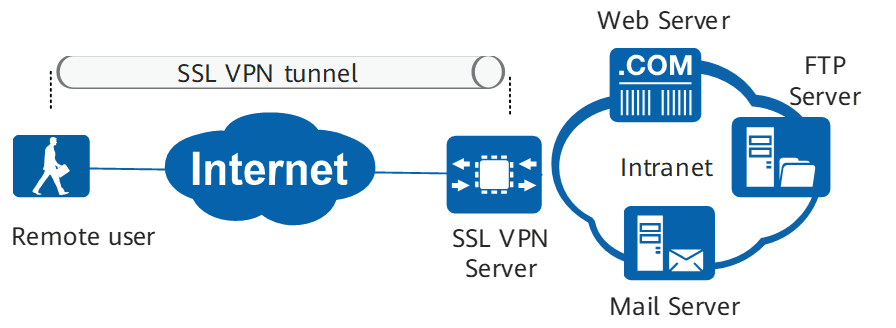

VPN SSL/TLS

Le protocole SSL/TLS peut être utilisé comme VPN pour aider les utilisateurs à envoyer des courriels, à partager des fichiers et à accéder à des applications basées sur un navigateur en toute sécurité sans installer de logiciel supplémentaire côté client.

Il s’agit d’une technologie VPN basée sur un navigateur qui permet d’accéder à des ressources spécifiques, contrairement aux VPN standard qui rendent des réseaux entiers vulnérables. Cela permet également de mettre en place facilement un contrôle d’accès granulaire.

Il était autrefois basé sur le protocole SSL (aujourd’hui obsolète), mais les VPN SSL/TLS actuels se connectent via sa version actualisée, TLS.

La plupart des navigateurs modernes, dont Chrome, Firefox, etc., prennent en charge TLS de manière native, ce qui facilite le déploiement. De plus, ils sont facilement mis à jour avec les mises à jour officielles des navigateurs.

Cependant, comme nous l’avons déjà dit, leur cryptage est valable pour l’application spécifique et ne couvre pas l’ensemble du système d’exploitation en une seule fois.

OpenVPN

L’un des protocoles VPN les plus avancés, OpenVPN, peut également être déployé en tant que VPN autonome. Créé en 2001, il s’agit d’une implémentation open-source qui a résisté à l’épreuve du temps, ce qui en fait le favori actuel des principaux fournisseurs de services VPN.

C’est l’une des rares options disponibles qui peut être configurée pour une connexion VPN obscurcie. Cela devient important dans les situations où l’utilisation d’un VPN est interdite par la loi ou peut faire l’objet d’une surveillance indésirable.

OpenVPN prend en charge une grande variété de systèmes d’exploitation et offre des vitesses de pointe sans compromettre la sécurité.

VPN WireGuard

WireGuard est le dernier et le meilleur du secteur, avec seulement 4000 lignes de code, ce qui réduit considérablement la surface d’attaque. Il est également doté d’une excellente sécurité et offre des vitesses fulgurantes.

Il a commencé par prendre en charge Linux et est rapidement devenu disponible pour d’autres plates-formes.

Ce qui l’a rendu populaire, c’est sa facilité de déploiement. Cependant, cela devient une menace pour la sécurité car le processus peut aboutir à une configuration qui commence par enregistrer l’adresse IP statique de l’utilisateur. C’est pourquoi quelques fournisseurs de VPN (comme NordVPN) le personnalisent pour maintenir la sécurité attendue.

Mis à part cela, WireGuard est plutôt élégant et fait de plus en plus d’adeptes au fur et à mesure que nous en parlons.

VPN mobile

Il ne s’agit pas d’un autre type de VPN, mais de services qui permettent de déployer une connexion VPN via un smartphone.

Le principal défi de ces VPN est la constance des connexions lorsque l’utilisateur passe d’un réseau à l’autre, le plus souvent d’un réseau cellulaire à un réseau WiFi ou vice-versa. Toutefois, une fonction de sécurité présente dans la plupart des VPN modernes, un kill switch, permet de faciliter cette transition sans fuite d’adresses IP.

Les services VPN mobiles disposent d’applications natives pour des plateformes telles qu’Android et iOS. Sous le capot, ils peuvent utiliser des protocoles similaires à ceux de leurs homologues de bureau, mais cela dépend en fin de compte de la disponibilité de la plateforme et de la facilité de mise en œuvre.

VPN SSH

Le VPN SSH établit une connexion sécurisée avec un serveur distant. Il s’accompagne de protocoles natifs d’authentification et de cryptage, ce qui permet d’accéder en toute sécurité à des appareils distants, de transférer des fichiers et d’exécuter des commandes sur des serveurs distants.

Toutefois, des facteurs tels que l’absence de cryptage à l’échelle du réseau, l’anonymat IP ou la capacité à géo-débloquer des contenus restreints limitent ses cas d’utilisation et le distinguent d’un VPN traditionnel.

VPN maillé

Sans serveur VPN central, les Mesh VPN créent une infrastructure peer-to-peer (p2p) pour un réseau sécurisé et décentralisé.

Chaque appareil (appelé nœud) envoie le trafic directement à la destination prévue sans aucun routage. Cela permet de réduire le temps de latence et d’améliorer la sécurité globale puisque l’utilisateur n’a pas accès à l’ensemble du réseau en même temps.

Un administrateur central gère l’accès au réseau pour chaque nœud.

Le principal avantage du Mesh VPN par rapport à ses homologues traditionnels est l’absence d’un point de défaillance unique et une excellente évolutivité.

Les cas d’utilisation les plus courants sont les entreprises qui ont besoin de créer un réseau privé pour un ensemble d’employés, quelle que soit leur situation géographique.

VPN en nuage

Étant donné que la majorité des entreprises optent pour une infrastructure basée sur le cloud, l’utilisation de VPN traditionnels hébergés sur du matériel sur site n’a plus beaucoup de sens. Le VPN en nu age répond à ces cas d’utilisation où vous souhaitez une connectivité sécurisée entre plusieurs entités en nuage ou une ressource en nuage et des utilisateurs distants.

Bien qu’il fonctionne comme un VPN traditionnel, le déploiement est souvent transparent et s’accompagne d’une expérience de transfert si vous optez pour des fournisseurs de services en nuage tiers tels que Google Cloud, Microsoft Azure, Amazon Web Services, etc. Il est généralement fourni dans le cadre du modèle VPN en tant que service.

Toutefois, il est également possible de louer un serveur en nuage et d’effectuer la configuration et la maintenance en interne, comme pour un VPN d’entreprise classique. Ce terme englobe également les VPN de site à site et d’accès à distance pour les installations basées sur le cloud.

Conclusion

Les VPN sont un domaine en pleine évolution qui répond aux besoins des particuliers et des entreprises aujourd’hui.

La plupart des VPN énumérés ici sont en fait des protocoles, mais les termes sont souvent utilisés de manière interchangeable, ce qui a conduit à leur inclusion.

En outre, j’ai brièvement expliqué l’accès à distance, le site à site, le VPN dans le nuage, etc. Mais nous disposons également d’une vaste bibliothèque d’articles sur les VPN pour les personnes intéressées par des approfondissements.

Restez à l’écoute !