Avez-vous reçu dernièrement un courriel de votre PDG vous demandant de transférer de l’argent à un “vendeur” ? Ne le faites pas ! Il s’agit d’une fraude au PDG ou d’une fraude par hameçonnage (whaling phishing). Le whaling phishing est un type de cyberattaque dont les cibles sont les PDG et les cadres supérieurs. Dans ce cas, un courriel est envoyé pour tenter d’usurper l’identité d’un haut fonctionnaire afin d’obtenir de l’argent, des informations sensibles ou un accès.

Voici quelques points importants concernant le whaling phishing :

- La recherche et l’ingénierie sociale sont effectuées par l’intermédiaire des médias sociaux

- Personnalisation de l’e-mail pour qu’il paraisse crédible

- Le style d’écriture d’un professionnel chevronné est copié de sorte que l’e-mail semble provenir d’une source d’autorité

Dans cet article, j’ai fait part de mon expérience directe de la fraude au PDG et expliqué son fonctionnement à l’aide de quelques exemples. J’ai également expliqué comment prévenir la fraude par phishing, car après tout, la sensibilisation est essentielle !

Commençons par une petite histoire.

La fraude au PDG m’est arrivée presque deux mois après que j’ai rejoint Geekflare en tant que rédacteur à plein temps.

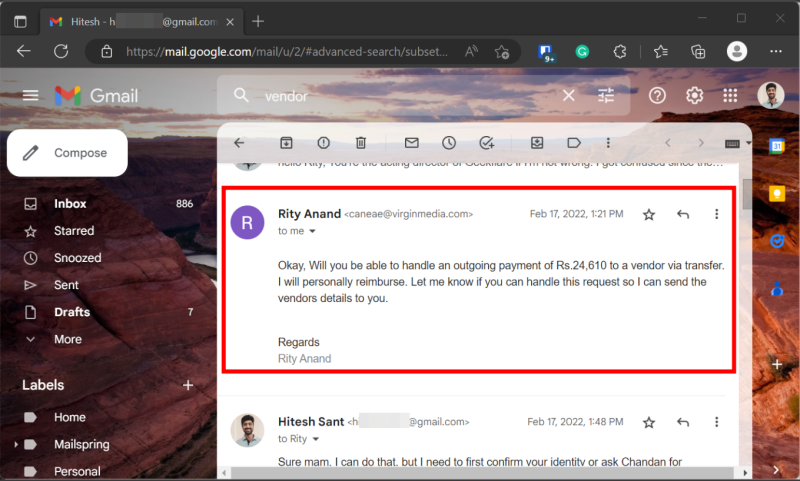

Ce n’était pas évident tout de suite, car l’escroc utilisait un nom de domaine réputé, Virgin Media(caneae@virginmedia.com), et je pensais que mon PDG était d’une manière ou d’une autre lié à cette société de télécommunications, puisque toutes deux sont situées au Royaume-Uni.

J’ai donc répondu positivement au message initial “J’aimerais vous confier une tâche, êtes-vous libre ? Ensuite, l’expéditeur a détaillé une tâche concernant un transfert de 24 610 INR (~300 $) à un fournisseur, dont les détails auraient été partagés si j’avais accepté.

Mais cela m’a rendu un peu méfiant et j’ai demandé à l’expéditeur de prouver son identité avant de pouvoir transférer quoi que ce soit. Quelques courriels plus tard, l’escroc s’est retiré et j’ai envoyé la conversation à mon véritable PDG et à la cellule informatique de Virgin Media.

Bien que je n’aie pas été formé à ce type de fraude, j’ai eu la chance de ne pas tomber dans ce piège.

Mais il ne faut pas compter sur la chance ; il faut au contraire le savoir dès le départ et en informer les autres.

Qu’est-ce que la fraude au PDG ou le phishing baleinier ?

Ce qui m’est arrivé relève en fait du spear phishing, une attaque ciblant une organisation particulière ou certains de ses employés. Il s’agit d’une attaque ciblant une organisation particulière ou certains de ses employés. On parlera d’une attaque de ph ishing de type “whaling” si la cible est un employé de haut niveau (par exemple un cadre supérieur) d’une institution quelconque.

Le Federal Bureau of Investigation (États-Unis) classe ces escroqueries dans la catégorie ” Business Email Compromise” (BEC ) ou ” Email Account Compromise” (EAC).

Email scams accounted for nearly $2.4 billion in losses in 2021, per the FBI Internet Crime Report.

FBI Internet Crime Report

ces escroqueries sont considérées comme des menaces pour les entreprises, qui ont représenté près de 2,4 milliards de dollars de pertes en 2021, selon ce rapport sur la criminalité dans l’internet.

Sur le plan géographique, le Nigéria est le premier pays à héberger 46 % des fraudes de PDG, suivi par les États-Unis (27 %) et le Royaume-Uni (15 %).

Comment fonctionne le Whaling Phishing ?

La fraude au PDG ne nécessite aucune compétence technique ni aucun savoir-faire criminel. Tout ce que vous obtiendrez, c’est un courriel aléatoire et de l’ingénierie sociale pour vous inciter à envoyer des fonds ou à révéler des détails sensibles en vue d’une action illicite ultérieure.

Voyons quelques exemples de la manière dont les mauvais acteurs s’y prennent “actuellement”

Exemples d’hameçonnage (Whaling Phishing)

Type 1

La forme la plus simple de ce type d’escroquerie est l’envoi d’une adresse électronique aléatoire imposant le nom d’un PDG pour demander de l’argent. Elle est d’ailleurs facile à repérer. Tout ce que vous devez rechercher, c’est l’adresse électronique(et non le nom).

En général, le nom de domaine(xyz@companyname.com) trahit une fraude. En revanche, l’adresse électronique peut indiquer une organisation de renom (comme c’était le cas pour moi). Voici un exemple plus évident.

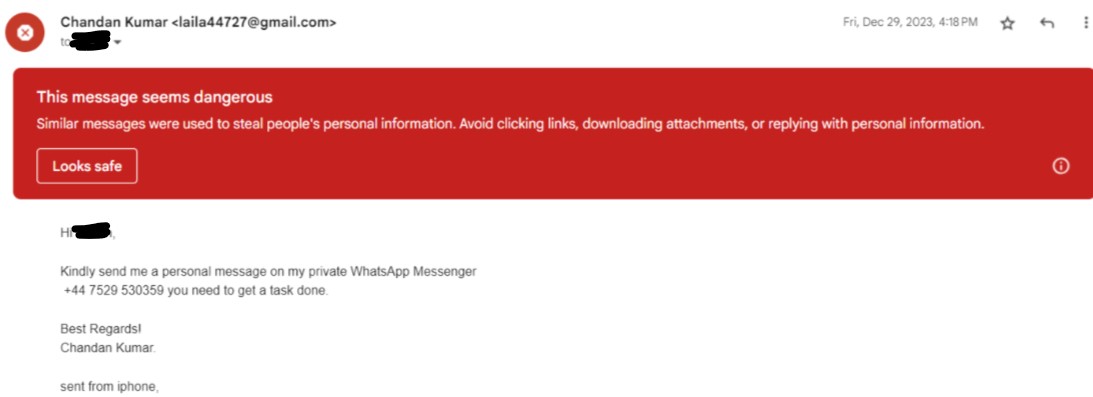

Ces récompenses ajoutent de la légitimité à l’escroquerie, qui peut faire des victimes parmi les professionnels non informés. En outre, l’adresse électronique peut sembler authentique, mais avec de légères modifications imperceptibles, comme @gmial.com au lieu de @gmail.com.

Enfin, elle peut provenir d’une adresse électronique légitime mais compromise, ce qui rend la détection de l’escroquerie extrêmement difficile.

Type 2

Une autre technique plus sophistiquée utilise les appels vidéo. Il s’agit d’une adresse électronique “gérée” d’un haut fonctionnaire qui envoie des demandes de réunion “urgentes” en ligne à ses employés, principalement au département des finances.

Ensuite, les participants voient une image sans son (ou avec un faux son) indiquant que la connexion ne fonctionne pas comme prévu.

Ensuite, le “chef d’entreprise” demande d’initier un virement vers des comptes bancaires inconnus, d’où l’argent est détourné via d’autres canaux (lire crypto-monnaies) après une fraude réussie.

Type 3

Il s’agit d’une variante du type 1, mais qui cible les partenaires commerciaux et non les employés, ce qui lui vaut un nom – fraude à la facture – mieux adapté à son modus operandi.

Dans ce cas, le client d’une organisation reçoit un courriel l’invitant à payer d’urgence une facture sur des comptes bancaires spécifiques.

Ce type de fraude a le taux de réussite le plus élevé, car elle est généralement réalisée à l’aide d’une adresse électronique d’entreprise piratée. Et comme le courrier électronique est le moyen de communication, parfois exclusif, des professionnels, il entraîne d’énormes pertes financières et de réputation pour l’organisation visée.

Comment prévenir le Whaling Phishing

En tant qu’employé, il est difficile de rejeter une demande émanant de son propre PDG. Cet état d’esprit est la principale cause de la réussite des auteurs de phishing, qui se contentent d’un simple courriel.

En plus de remettre en question les demandes financières, il est préférable de demander une réunion vidéo avant de “coopérer”

De plus, dans la plupart des cas, il vous suffit de vérifier soigneusement l’adresse électronique. Il se peut qu’elle n’appartienne pas à votre organisation ou que le nom de l’entreprise soit mal orthographié.

En outre, une institution ne peut pas enregistrer toutes les extensions de domaine. Vous devez donc vous méfier des courriels provenant de xyz@company.net alors que l’adresse officielle devrait être xyz@company.com.

Enfin, il se peut que vous receviez des courriels provenant d’une adresse de l’entreprise gérée de l’extérieur ou d’un membre interne malhonnête. Dans ce cas, il est essentiel de confirmer verbalement ou d’informer plusieurs cadres avant d’effectuer un quelconque paiement.

Et le moyen le plus efficace de protéger votre organisation, si vous en dirigez une, est d’incorporer une simulation de phishing dans la formation de routine des employés. En effet, ces fraudeurs évoluent constamment. Un avertissement unique et ponctuel ne sera donc pas d’une grande utilité pour vos employés.

Fin de l’année !

Malheureusement, nous dépendons fortement des courriels professionnels, ce qui laisse de grandes failles que les criminels exploitent souvent.

Bien qu’il n’existe pas encore de substitut à cette forme de communication, nous pouvons ajouter des partenaires commerciaux sur des applications telles que Slack ou même WhatsApp. Cela permettra de confirmer rapidement si quelque chose semble suspect et d’éviter de telles déconvenues.

PS : Si j’étais vous, je ne manquerais pas de lire cet article sur les types de cybercrimes pour mieux connaître l’internet.