Une violation de données se produit presque tous les jours.

Voici quelques-unes des principales violations de données;

- JP Morgan Chase

- Bank of America

- HSBC

- TD Bank

- Target

- Gobelet

- Home Depot

- MySpace

- eBay

- Adobe System Inc

- iMesh

SelonJuniper Research, la cybercriminalité coûtera plus de 5 000 milliards de dollars aux entreprises d’ici à 2024. La demande d’experts en informatique légale va donc également augmenter.

Les outils sont les meilleurs amis de l’administrateur ; l’utilisation du bon outil vous aide toujours à accélérer les choses et à être plus productif. L’enquête judiciaire est toujours un défi, car vous devez rassembler toutes les informations possibles pour obtenir des preuves et mettre en place un plan d’atténuation.

Voici quelques-uns des outils d’investigation informatique dont vous aurez besoin. La plupart d’entre eux sont gratuits!

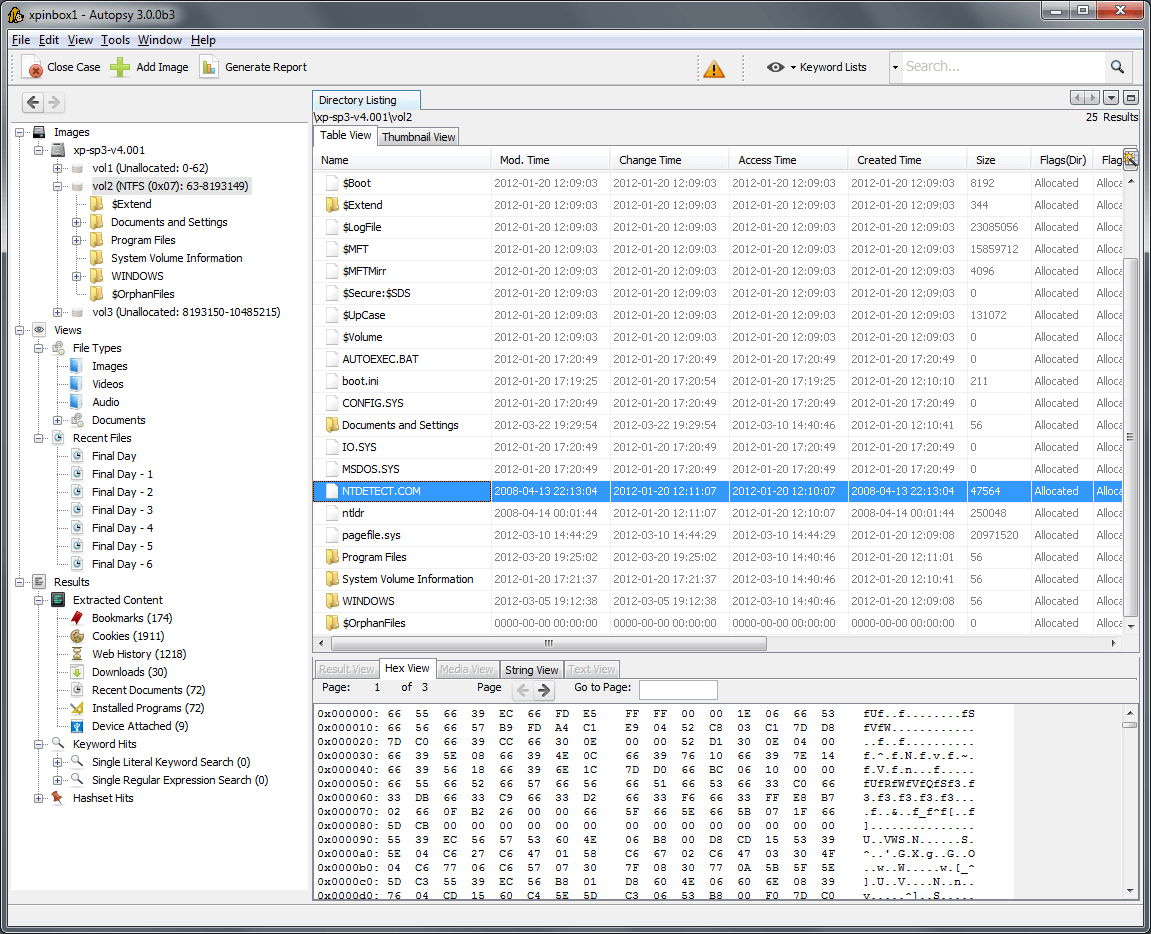

Autopsie

Autopsie est un programme d’investigation numérique open source basé sur une interface graphique qui permet d’analyser efficacement les disques durs et les smartphones. Autospy est utilisé par des milliers d’utilisateurs dans le monde entier pour enquêter sur ce qui s’est passé sur l’ordinateur.

Il est largement utilisé par les examinateurs d’entreprise, les militaires pour enquêter, et certaines de ses fonctionnalités sont.

- Analyse des courriels

- Détection des types de fichiers

- Lecture des médias

- Analyse du registre

- Récupération des photos de la carte mémoire

- Extraction des informations relatives à la géolocalisation et à l’appareil photo à partir des fichiers JPEG

- Extraction de l’activité web d’un navigateur

- Affichage des événements système dans une interface graphique

- Analyse de la chronologie

- Extraire les données d’Android – SMS, journaux d’appels, contacts, etc.

Des rapports détaillés peuvent être générés au format HTML ou XLS.

Détecteur de disques cryptés

Encrypted Dis k Detector peut être utile pour vérifier les disques physiques cryptés. Il prend en charge les volumes cryptés TrueCrypt, PGP, BitLocker, Safeboot.

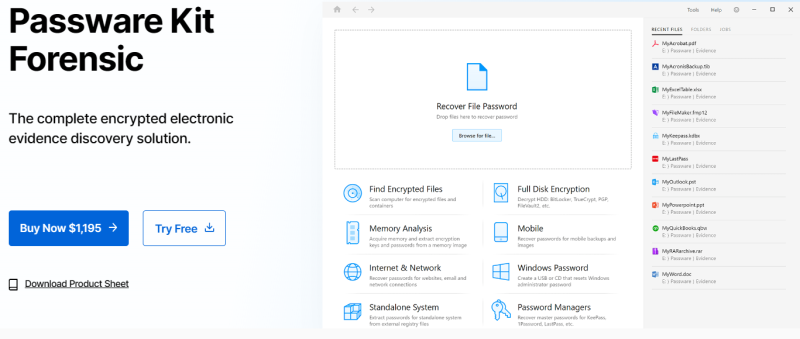

Kit Forensic

Utilisé par les forces de l’ordre comme le FBI, Europol, etc., Kit Forensic de Passware est un outil de premier ordre pour enquêter sur des affaires sérieuses.

Sa récupération de mot de passe fonctionne pour plus de 340 cas d’utilisation, y compris MS Office, les portefeuilles Bitcoin, Mac OS X Keychain, les meilleurs gestionnaires de mot de passe, PDF, BitLocker, et plus encore.

L’une des principales caractéristiques de Kit Forensic est son analyse de la mémoire en direct qui vous aide à déterrer les clés de chiffrement et les mots de passe à partir d’une image disque. En outre, il permet de démanteler le chiffrement intégral du disque déployé par des outils tels que BitLocker, TrueCrypt, le disque DMG d’Apple, LUKS(2), McAfee, etc.

Cet outil d’investigation forensique se décline en plusieurs versions, de Kit basic à Kit forensic, en fonction de ce que vous devez décoder. Cependant, vous pouvez également télécharger la version gratuite à puissance limitée pour avoir un aperçu de l’un des outils d’investigation les plus puissants.

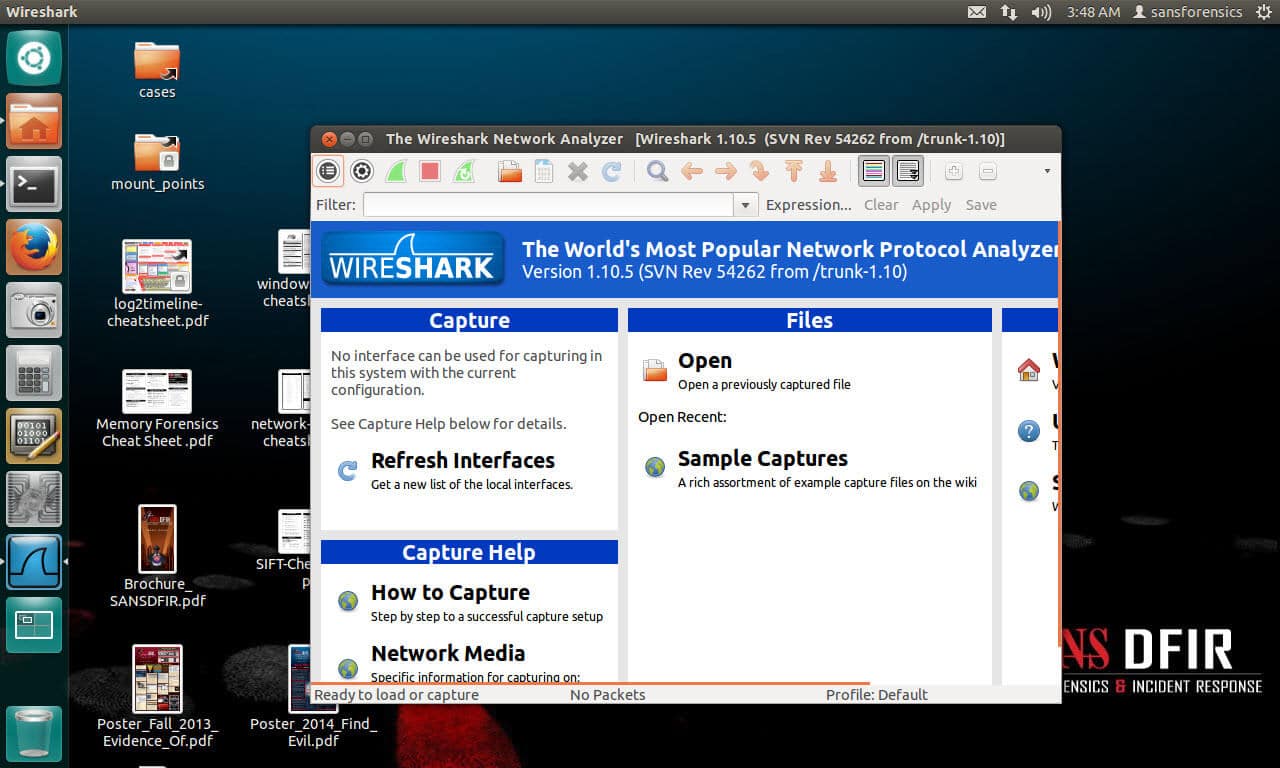

Wireshark

Wireshark est un outil de capture et d’analyse de réseau qui permet de voir ce qui se passe dans votre réseau. Wireshark vous sera utile pour enquêter sur les incidents liés au réseau.

Magnet RAM Capture

Vous pouvez utiliser Magnet RAM Capture pour capturer la mémoire physique d’un ordinateur et analyser les artefacts dans la mémoire.

Il prend en charge le système d’exploitation Windows.

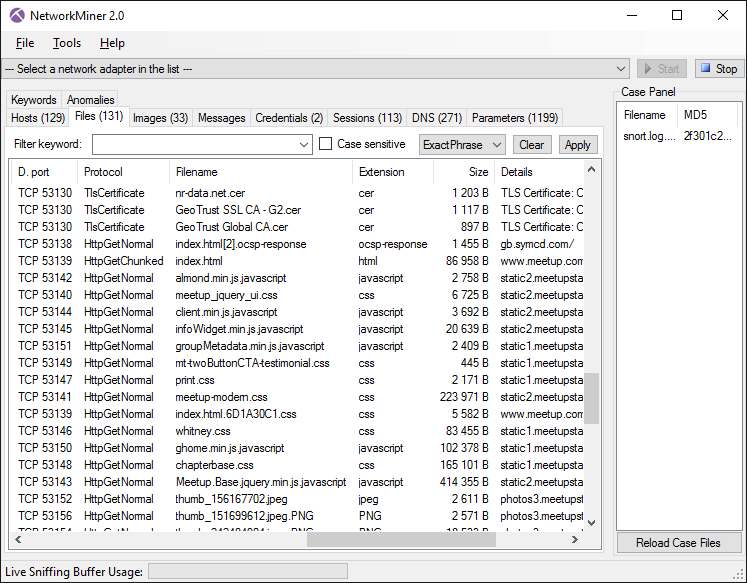

Network Miner

Un analyseur judiciaire de réseau intéressant pour Windows, Linux et MAC OS X pour détecter le système d’exploitation, le nom d’hôte, les sessions et les ports ouverts par reniflage de paquets ou par fichier PCAP. Network Min er fournit des artefacts extraits dans une interface utilisateur intuitive.

NMAP

NMAP (Network Mapper) est l’un des outils d’audit de réseaux et de sécurité les plus populaires. NMAP est supporté par la plupart des systèmes d’exploitation, y compris Windows, Linux, Solaris, Mac OS, HP-UX, etc. Il s’agit d’un logiciel libre et gratuit.

RAM Capturer

RAM Capturer de Belkasoft est un outil gratuit pour extraire les données de la mémoire volatile d’un ordinateur. Il est compatible avec le système d’exploitation Windows. Les vidages de mémoire peuvent contenir le mot de passe d’un volume crypté et les identifiants de connexion pour les webmails et les services de réseaux sociaux.

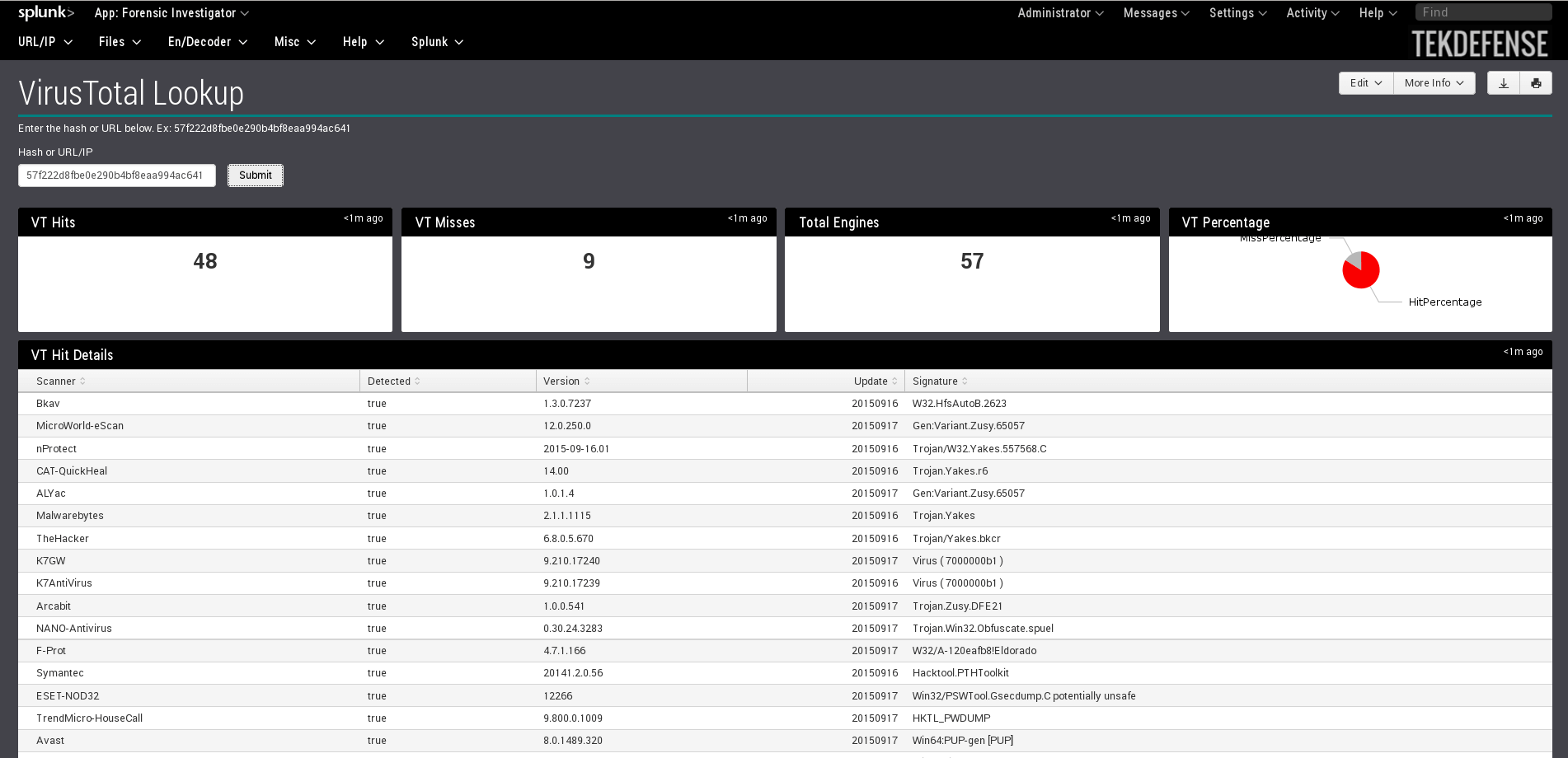

Enquêteur judiciaire

Si vous utilisez Splunk, Forensic Investig ator sera un outil pratique. Il s’agit d’une application Splunk qui combine de nombreux outils.

- Recherche WHOIS/GeoIP

- Ping

- Scanner de port

- Capteur de bannières

- Décodeur/analyseur d’URL

- Convertisseur XOR/HEX/Base64

- Visualisation des partages SMB/NetBIOS

- Recherche totale de virus

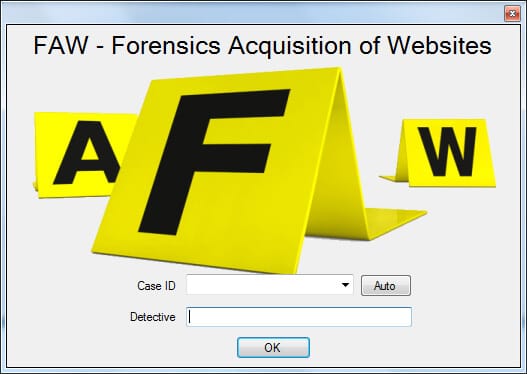

FAW

FAW (Forensics Acquisition of Websites) est un logiciel qui permet d’acquérir des pages web à des fins d’investigation judiciaire.

- Capture de la totalité ou d’une partie de la page

- Capture de tous les types d’images

- Capture du code source HTML de la page web

- Intégration avec Wireshark

HashMyFiles

HashMyFiles vous aidera à calculer les hachages MD5 et SHA1. Il fonctionne sur presque tous les derniers systèmes d’exploitation Windows.

Crowd Response

Response de Crowd Strike est une application Windows qui permet de collecter des informations sur le système pour répondre aux incidents et aux engagements de sécurité. Vous pouvez visualiser les résultats en XML, CSV, TSV ou HTML avec l’aide de CRConvert. Il fonctionne sous Windows XP 32 ou 64 bits.

Crowd Strike dispose d’autres outils d’investigation utiles.

- Totrtilla – acheminez anonymement le trafic TCP/IP et DNS via Tor.

- Shellshock Scanner – scannez votre réseau pour détecter la vulnérabilité shellshock.

- Heartbleed scanner – scannez votre réseau pour détecter la vulnérabilité Heart Bleed d’OpenSSL.

NFI Defraser

L’outil d’investigationDefraser peut vous aider à détecter des fichiers multimédias complets ou partiels dans les flux de données.

ExifTool

ExifTool vous aide à lire, écrire et modifier les méta-informations pour un certain nombre de types de fichiers. Il peut lire les données EXIF, GPS, IPTC, XMP, JFIF, GeoTIFF, Photoshop IRB, FlashPix, etc.

Toolsley

Toolsley dispose de plus de dix outils utiles pour l’investigation.

- Vérificateur de signature de fichier

- Identificateur de fichier

- Hash & Validate

- Inspecteur binaire

- Encodeur de texte

- Générateur d’URI de données

- Générateur de mot de passe

SIFT

Le poste de travailSIFT (SANS investigative forensic toolkit) est disponible gratuitement sous Ubuntu 14.04. SIFT est une suite d’outils forensiques dont vous avez besoin et l’une des plateformes open source de réponse aux incidents les plus populaires.

Dumpzilla

Extrayez toutes les informations intéressantes des navigateurs Firefox, Iceweasel et Seamonkey pour les analyser avec Dumpzilla.

Foxton propose deux outils gratuits très intéressants.

- Browser history capturer – capturer l’historique du navigateur web (chrome, firefox, IE & edge) sur Windows OS.

- Browser history viewer – extrait et analyse l’historique de l’activité Internet de la plupart des navigateurs modernes. Les résultats sont affichés dans un graphique interactif et les données historiques peuvent être filtrées.

Kali Linux

Kali Linux est l’un des systèmes d’exploitation les plus populaires pour les tests de sécurité et d’intrusion, mais il possède également des capacités médico-légales. Il existe plus de 100 outils, je suis donc certain que vous en trouverez un pour répondre à vos besoins.

Paladin

PALADIN forensic suite – la suite Linux forensic la plus connue au monde – est une distribution Linux modifiée basée sur Ubuntu, disponible en 32 et 64 bits.

Paladin contient plus de 100 outils répartis en 29 catégories, soit presque tout ce dont vous avez besoin pour enquêter sur un incident. Autospy est inclus dans la dernière version – Paladin 6.

Sleuth Kit

Le Sleuth Kit est une collection d’outils en ligne de commande pour enquêter et analyser les volumes et les systèmes de fichiers afin de trouver des preuves.

CAINE

CAINE(Computer Aided Investigate Environment) est une distribution Linux qui offre une plateforme forensique complète comprenant plus de 80 outils vous permettant d’analyser, d’enquêter et de créer un rapport exploitable.

Conclusion

J’espère que les outils ci-dessus vous aideront à gérer plus efficacement les incidents de cybersécurité et à accélérer le processus d’investigation. Si vous êtes novice en matière d’investigation forensique, vous pouvez consulter ce cours.