Testez si votre application mobile présente des failles de sécurité et corrigez-les avant qu’elles ne nuisent à la réputation de votre entreprise.

L’utilisation des téléphones mobiles se développe, tout comme les applications mobiles. Il y a environ 2 millions d’applications sur l’App Store d’Apple et 2,5 millions sur Google Play. Les dernières études montrent que 38 % des applications iOS et 43 % des applications Android présentent des vulnérabilités à haut risque.

Il existe de nombreux types de vulnérabilités, dont voici quelques-uns des dangers:

- Fuite de données personnelles sensibles (courriel, identifiant, IMEI, GPS, adresse MAC) sur le réseau

- Communication sur le réseau avec peu ou pas de cryptage

- Avoir un fichier lisible/écrivable par le monde entier

- Exécution de code arbitraire

- Logiciel malveillant

Si vous êtes le propriétaire, le développeur, vous devez faire tout ce qui est en votre pouvoir pour sécuriser votre application mobile.

Il existe de nombreux scanners de vulnérabilité de sécurité pour les sites web, et ce qui suit devrait vous aider à trouver les failles de sécurité dans les applications mobiles.

Quelques-unes des abréviations utilisées dans ce billet.

- APK – Android Package Kit

- IPA – archive d’application iPhone

- IMEI – International mobile equipment identity (identité internationale de l’équipement mobile)

- GPS – Système de positionnement global

- MAC – Media access control (contrôle d’accès aux médias)

- API – Interface de programmation d’applications

- OWASP – Projet ouvert de sécurité des applications web

App-Ray

Tenez les vulnérabilités à distance en utilisant le scanner de sécurité d’App-Ray. Il peut vérifier vos applications mobiles à partir de sources inconnues et fournit une réputation grâce à l’intégration avec EMM-MDM/MAM. Le scanner peut détecter les menaces avant qu’elles n’endommagent vos données et vous empêche d’installer des applications malveillantes.

Intégrez l’analyse de vulnérabilité à vos applications dès leur conception. Leur API REST vous permet d’effectuer des analyses de manière automatique et élégante. Vous pouvez également déclencher des actions en cas de détection d’un problème afin de prévenir les risques éventuels.

App-Ray s’appuie sur des technologies avancées et de niveau militaire pour cartographier les données et analyser le trafic réseau, y compris les communications cryptées.

App-Ray utilise plusieurs techniques d’analyse – l’analyse statique, l’analyse dynamique et l’analyse comportementale. L’analyse statique du code est utilisée pour les problèmes de codage, les questions liées au cryptage, les fuites de données et les techniques anti-débogage.

De même, l’analyse dynamique et basée sur le comportement est effectuée pour les tests instrumentaux et non modifiés, l’accès aux fichiers de communication, etc.

App-Ray prend en charge les plateformes iOS et Android. Une fois l’analyse terminée, vous pouvez voir tous les détails techniques et télécharger les fichiers nécessaires, y compris le fichier PCAP.

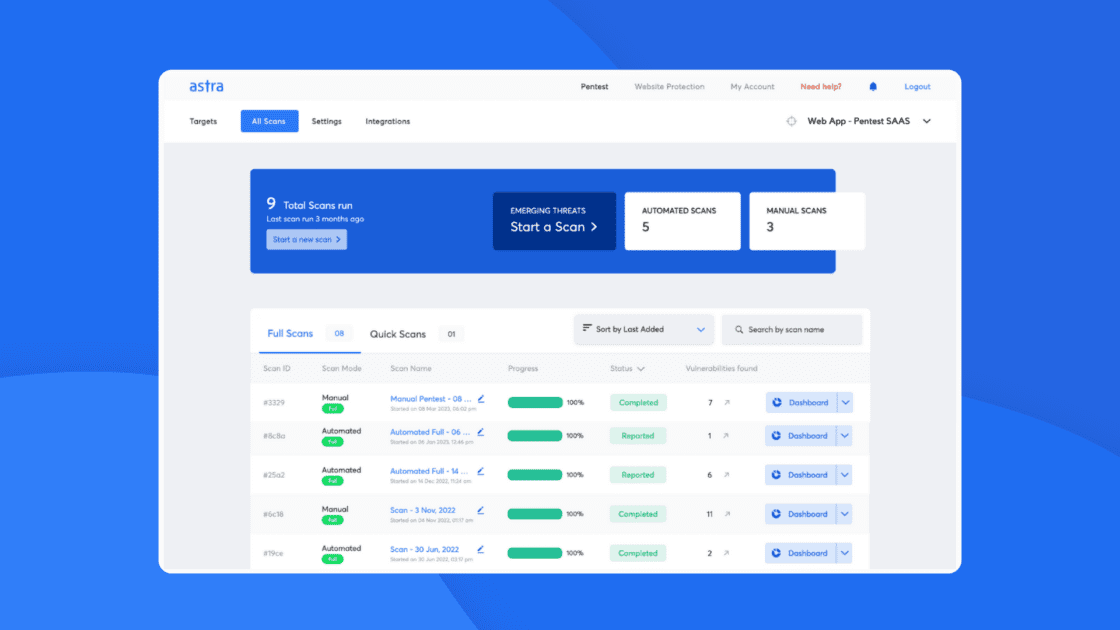

Astra Pentest

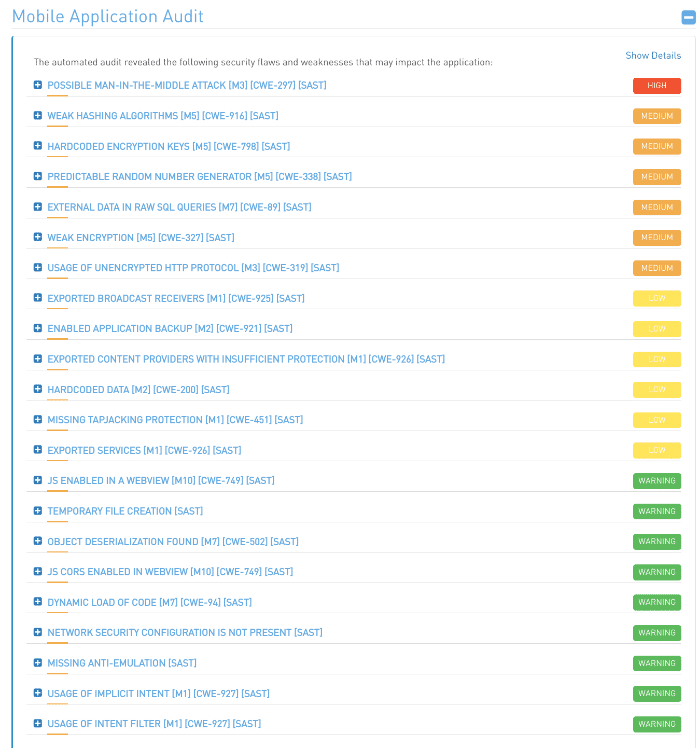

Analysez et corrigez les faiblesses de sécurité de vos applications Android et iOS avec Astra Pentest et protégez-les contre tout type d’exploitation de vulnérabilité, de tentative de piratage ou de violation de données.

Le scanner de vulnérabilités complet d’Astra, de type hacker, ainsi que la solution de pentest automatisée et manuelle, prennent en compte, lors des tests, tous les aspects des paramètres de l’application mobile, y compris les suivants

- L’architecture et la conception

- Communication réseau et traitement des données

- Stockage des données et confidentialité

- Authentification et gestion des sessions

- Erreurs de configuration dans le code ou les paramètres de construction

La plateforme de pénétration des vulnérabilités d’Astra, en constante évolution, effectue plus de 8000 cas de test pour aider à la détection des vulnérabilités. Le tableau de bord en constante évolution utilise de nouvelles informations sur les hacks et les CVE pour analyser les composants critiques de votre application mobile, tels que les API, la logique métier et les passerelles de paiement.

Sécurité codifiée

Détectez et corrigez rapidement les problèmes de sécurité à l’aide de Codified. Il vous suffit de télécharger le code de votre application et d’utiliser le scanner pour le tester. Il fournit un rapport détaillé mettant en évidence les risques de sécurité.

Codified est un scanner de sécurité en libre-service. Cela signifie que vous devez télécharger les fichiers de votre application sur sa plateforme. Il est capable de s’intégrer aux cycles de livraison de manière transparente. Vous pouvez créer vos propres règles pour les moteurs d’analyse statique et définir des niveaux de conformité.

Ses rapports de sécurité sont professionnels et mettent en évidence des détails clairs sur tous les risques associés à vos applications mobiles. Ils présentent également une liste d’actions applicables que vous pouvez exécuter pour prévenir les failles de sécurité.

Codified prend en charge les téléchargements IPA et APK. Il facilite les tests statiques, dynamiques et de bibliothèques tierces.

En outre, Codified s’intègre à Phonegap, Xamarin et Hockey app et prend également en charge les applications Java, Swift et Objective-C.

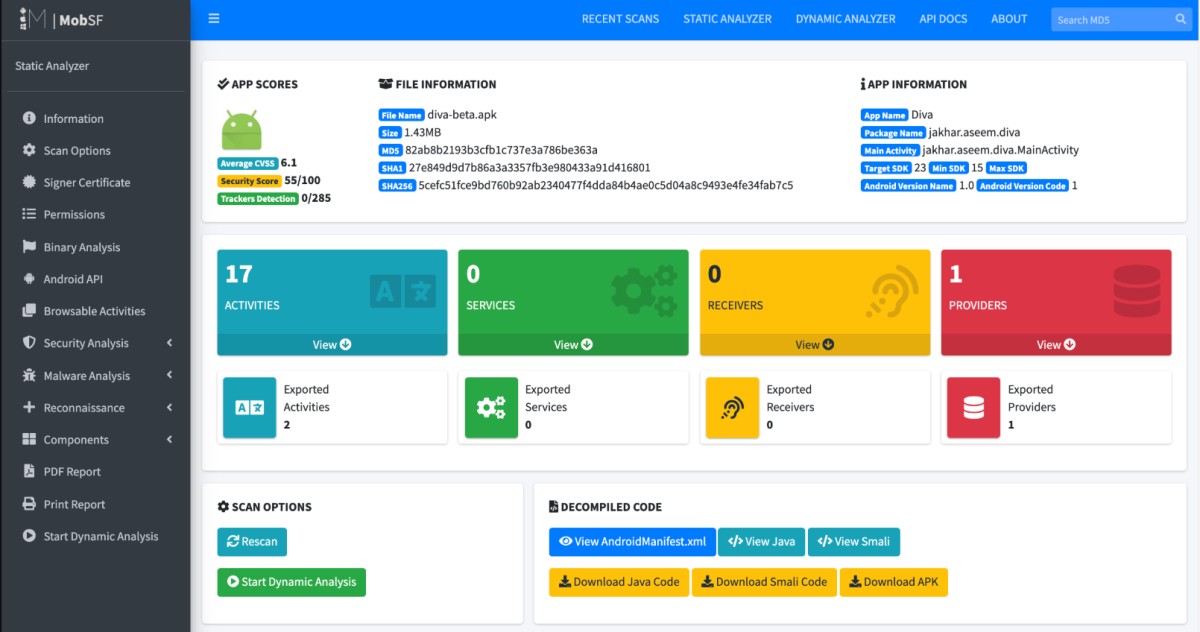

Cadre de sécurité mobile

L’application mobile automatisée et tout-en-un – Mobile Security Framework(MobSF) peut être utilisée sur les appareils Windows, iOS et Android.

Vous pouvez utiliser l’application pour l’analyse des logiciels malveillants, les tests d’intrusion, l’évaluation de la sécurité, etc. Elle peut effectuer les deux types d’analyse – statique et dynamique.

MobSF fournit des API REST afin que vous puissiez intégrer votre pipeline DevSecOps ou CI/CD de manière transparente. Il prend en charge les binaires d’applications mobiles tels que IPA, APK et APPX, ainsi que les codes sources zippés. Grâce à son analyseur dynamique, vous pouvez exécuter des évaluations de la sécurité d’exécution ainsi que des tests instrumentés.

Dexcalibur

Dexcalibur est un scanner Android de rétro-ingénierie qui se concentre sur l’automatisation de l’instrumentation.

L’objectif de Dexcalibur est d’automatiser toutes les tâches ennuyeuses associées à l’instrumentation dynamique, y compris :

- La recherche de choses ou de modèles intéressants à hooker

- Traiter les données qu’un hook recueille comme un fichier dex, un chargeur de classe, une méthode invoquée, etc.

- Décompiler les bytecodes interceptés

- Écrire des codes de crochet

- Gérer les messages de hook

Le moteur d’analyse statique de Dexcalibur est également capable d’exécuter de petits morceaux partiels. Son but est de rendre la fonction exécutée. Il peut également rendre quelle fonction peut être exécutée en fonction de la profondeur de la pile d’appel ou de la valeur de configuration. Il vous aide à lire des versions de bytecode plus propres en supprimant les prédicats opaques et goto qui sont inutiles.

StaCoAn

StaCoAn est un excellent outil qui aide les développeurs, les hackers éthiques et les chasseurs de bogues à effectuer une analyse statique du code pour les applications mobiles. Cet outil multiplateforme analyse les lignes écrites sur un code contenant des clés d’API, des URL d’API, des identifiants codés en dur, des clés de décryptage, des erreurs de codage, etc.

L’objectif de la création de cet outil était de fournir un meilleur guidage graphique et une plus grande facilité d’utilisation dans l’interface utilisateur. Pour l’instant, StaCoAn ne prend en charge que les fichiers APK, et les fichiers IPA seront bientôt disponibles.

Comme vous pouvez le deviner, il s’agit d’un logiciel libre.

StaCoAn inclut une fonction de glisser-déposer pour votre fichier d’application mobile afin que vous puissiez générer un rapport portable et visuel. Vous pouvez même personnaliser les listes de mots et les paramètres pour une meilleure expérience. Ces rapports sont faciles à parcourir à travers une application décompilée.

Grâce à la fonction “loot”, vous pouvez mettre en signet les résultats les plus intéressants. Vous pouvez également visualiser tous vos résultats sur la page prévue à cet effet.

StaCoAn prend en charge différents types de fichiers tels que les fichiers Java, js, XML et HTML. Sa base de données s’accompagne d’un visualiseur de tableaux dans lequel vous pouvez rechercher des mots-clés dans les fichiers de la base de données.

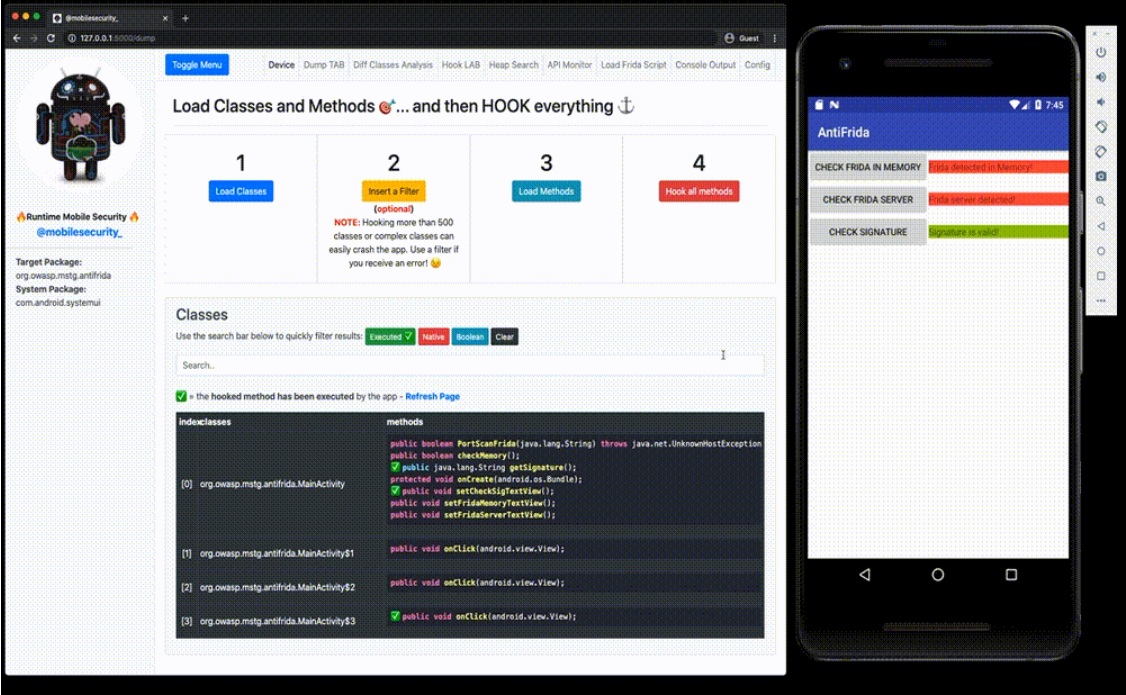

Runtime Mobile Security

L’interface puissante de Runtime Mobile Security(RMS) vous aide à manipuler les applications iOS et Android au moment de l’exécution. Ici, vous pouvez tout accrocher en un rien de temps, vider les classes chargées, tracer les arguments des méthodes et renvoyer une valeur, y compris les scripts personnalisés, etc.

Pour l’instant, RMS l’a testé sur macOS, et il prend en charge des appareils tels que l’iPhone 7, l’interface web Chrome, l’Amazon Fire Stick 4K et l’émulateur AVD. Il pourrait prendre en charge Linux et Windows avec des ajustements mineurs.

Grâce à son moniteur d’API, vous pouvez surveiller plusieurs API Android classées en 20 types. Vous pouvez étendre la prise en charge en ajoutant des méthodes ou des classes supplémentaires au fichier JSON et même vérifier les fonctions natives telles que l’ouverture, la fermeture, l’écriture, la lecture, la suppression, le découplage, etc.

Un gestionnaire de fichiers est inclus afin que vous puissiez explorer les fichiers privés de l’application, et si nécessaire, vous pouvez les télécharger.

Ostorlab

Ostorlab vous permet de scanner votre application Android ou iOS et vous donne des informations détaillées sur ce que vous avez trouvé.

Vous pouvez télécharger le fichier APK ou IPA de l’application et, en quelques minutes, vous obtiendrez le rapport d’analyse de sécurité.

Quixxi

Quixxi se concentre sur l’analyse mobile, la protection des applications mobiles et la récupération des pertes de revenus. Si vous souhaitez simplement effectuer un test de vulnérabilité, vous pouvez télécharger votre fichier d’application Android ou iOS ici.

L’analyse peut prendre quelques minutes et, une fois terminée, vous obtiendrez un rapport de vulnérabilité.

Toutefois, si vous souhaitez obtenir un rapport complet, vous devez vous inscrire GRATUITEMENT sur leur site web.

SandDroid

SandDroid effectue des analyses statiques et dynamiques et vous fournit un rapport complet. Vous pouvez télécharger des fichiers APK ou zip d’une taille maximale de 50 Mo.

SandDroid est développé par l’équipe de recherche sur les botnets et l’Université Xi’an Jiaotong. Il effectue actuellement des vérifications sur les éléments suivants.

- Taille du fichier, version du SDK

- Données du réseau, composants, caractéristiques du code, API sensibles, analyse de la distribution IP

- Fuite de données, SMS, surveillance des appels téléphoniques

- Comportement et score de risque

QARK

QARK (Quick Android Review Kit) de LinkedIn vous aide à trouver plusieurs vulnérabilités Android dans le code source et les fichiers empaquetés.

QARK est gratuit et son installation nécessite Python 2.7, JRE 1.6/1.7 et a été testé sur OSX/RHEL 6.6

Certaines des vulnérabilités suivantes peuvent être détectées par QARK.

- Tapjacking

- Mauvaise validation des certificats x.509

- Écoute clandestine

- Clé privée dans le code source

- Configurations WebView exploitables

- Versions obsolètes de l’API

- Fuite potentielle de données

- et bien plus encore…

ImmuniWeb

Un scanner d’applications Android et iOS en ligne par ImmuniWeb teste les applications contre les 10 principales vulnérabilités mobiles de l’OWASP.

Il effectue des tests de sécurité statiques et dynamiques et fournit un rapport exploitable.

Vous pouvez télécharger le rapport au format PDF, qui contient les résultats détaillés de l’analyse.

Conclusion

J’espère que les scanners de vulnérabilité ci-dessus vous aideront à vérifier la sécurité de votre application mobile afin que vous puissiez corriger les éventuelles découvertes. Si vous êtes un professionnel de la sécurité, vous pourriez être intéressé par l’apprentissage des tests de pénétration mobiles. Voici 8 conseils pour une meilleure sécurité mobile.