Le NAC est devenu un outil puissant pour aider les entreprises à sécuriser leurs réseaux en contrôlant l’accès des utilisateurs et des appareils.

Alors que les organisations continuent d’adopter des avancées technologiques modernes pour gérer leur infrastructure réseau, la nécessité de sécuriser l’accès à leur réseau devient une préoccupation essentielle.

Avec le NAC, les entreprises peuvent empêcher les accès non autorisés et se protéger contre les menaces telles que les logiciels malveillants et les virus.

Dans cet article, nous allons nous plonger dans le monde du NAC et explorer ses avantages, ses types et comment choisir la bonne solution NAC pour votre organisation.

C’est parti !

Qu’est-ce que le contrôle d’accès au réseau ?

Le contrôle d’accès au réseau (NAC) est un mécanisme de sécurité que les entreprises utilisent pour sécuriser leur infrastructure réseau. Il garantit que seuls les appareils autorisés et conformes sont autorisés à accéder au réseau.

C’est un peu comme le bouclier protecteur qui protège votre château des intrus !

L’objectif premier du CNA est d’empêcher les accès non autorisés au réseau, qui peuvent entraîner des failles de sécurité, des temps d’arrêt et d’autres incidents préjudiciables.

Comment fonctionne le CNA ?

Le contrôle d’accès au réseau (NAC) est une solution de sécurité avancée qui aide à contrôler l’accès aux réseaux en appliquant des politiques qui déterminent quels utilisateurs et appareils sont autorisés à se connecter et quel niveau d’accès leur est accordé.

Le fonctionnement du contrôle d’accès au réseau peut être assez complexe et implique une variété de composants différents.

Identification des appareils

Plus précisément, lorsqu’un appareil tente de se connecter au réseau, il est d’abord identifié par divers moyens tels que l’adresse MAC, l’adresse IP ou le nom d’hôte.

Authentification

L’appareil est ensuite authentifié par le système NAC pour s’assurer qu’il est autorisé à se connecter au réseau. L’authentification peut se faire à l’aide de différentes méthodes telles que le nom d’utilisateur et le mot de passe, les certificats numériques, l’authentification biométrique ou les cartes à puce.

Conformité des terminaux

Une fois l’appareil authentifié, le système NAC vérifie s’il répond aux politiques de sécurité et aux exigences de conformité de l’organisation. Il vérifie notamment que l’appareil dispose d’un logiciel antivirus à jour, d’une protection par pare-feu et des derniers correctifs du système d’exploitation.

Accès au réseau

Si l’appareil est conforme aux politiques de sécurité de l’organisation, l’accès au réseau lui est accordé. En revanche, si l’appareil n’est pas conforme, le système NAC peut soit lui refuser l’accès, soit le mettre en quarantaine sur un réseau restreint où des mesures correctives peuvent être prises.

Surveillance continue

Une fois que l’accès au réseau a été accordé à l’appareil, le système NAC continue de surveiller la conformité de l’appareil aux politiques de sécurité. Si l’appareil n’est pas conforme, le système NAC peut prendre des mesures, telles que la révocation de l’accès au réseau ou la remise en quarantaine de l’appareil.

Importance du contrôle d’accès au réseau

L’importance du contrôle d’accès au réseau (NAC) ne peut être sous-estimée dans le monde hyperconnecté d’aujourd’hui où les cyberattaques et les violations de données sont monnaie courante.

Plusieurs raisons expliquent pourquoi le contrôle d’accès au réseau est essentiel dans le paysage actuel de la cybersécurité.

Le NAC améliore les performances du réseau en contrôlant le nombre et le type d’appareils autorisés à se connecter. Cela réduit le risque de congestion du réseau et les temps d’arrêt potentiels, qui peuvent être une source majeure de frustration pour les administrateurs de réseau.

Il simplifie la gestion des périphériques en fournissant une gestion centralisée des périphériques du réseau. Il est ainsi plus facile de surveiller et de gérer l’accès au réseau, ce qui réduit la charge de travail des administrateurs informatiques et garantit que les appareils sont configurés correctement.

Enfin, le NAC contribue à réduire le risque de menaces internes en veillant à ce que seuls les utilisateurs et les appareils autorisés puissent se connecter au réseau. Cela permet d’éviter les violations de données et autres incidents de sécurité causés par des accès non autorisés, ce qui constitue une couche de protection supplémentaire pour les réseaux des organisations.

Étapes de la mise en œuvre du CNA

La mise en œuvre d’une solution NAC peut être une tâche complexe et difficile qui nécessite une série d’étapes pour s’assurer que la solution est correctement configurée et intégrée à l’infrastructure réseau existante de l’organisation.

#1. Définir la politique de sécurité

Tout d’abord, l’organisation doit créer une politique de sécurité complète qui définit les conditions d’accès au réseau pour les appareils. Cette politique doit couvrir les mesures de sécurité clés telles que les logiciels antivirus, les pare-feu et les mises à jour du système d’exploitation.

#2. Choisir une solution NAC

L’organisation doit choisir une solution NAC adaptée qui réponde à ses besoins spécifiques. Il peut s’agir d’une solution matérielle ou logicielle, ou d’une combinaison des deux.

#3. Configuration

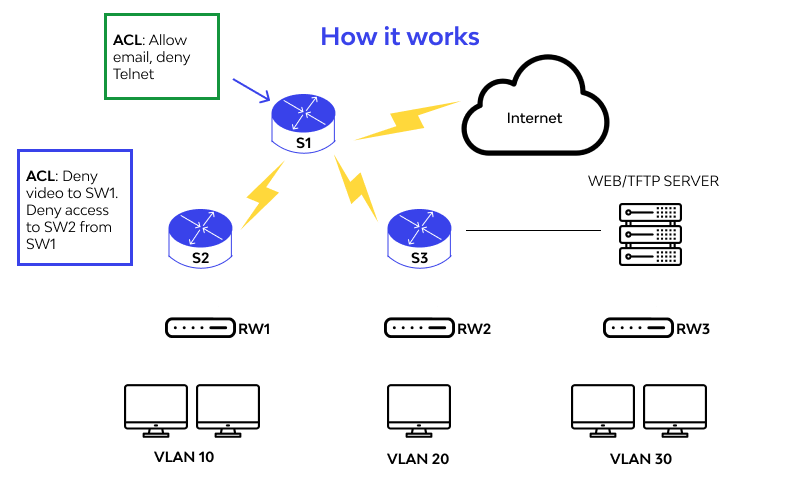

Dans cette étape, la solution NAC choisie doit être configurée pour correspondre à la politique de sécurité de l’organisation. Cela comprend la mise en place de politiques d’authentification et d’autorisation, la configuration de listes de contrôle d’accès au réseau (ACL) et la définition de politiques de remédiation pour les appareils non conformes.

#4. Les tests

La solution NAC doit être testée dans un environnement contrôlé pour s’assurer qu’elle fonctionne comme prévu et que tous les appareils sont correctement authentifiés et autorisés. Ces tests consistent à simuler différents scénarios pour valider la fonctionnalité de la solution.

#5. Déploiement

Une fois la solution NAC validée, elle peut être déployée dans l’ensemble de l’organisation. Cela peut impliquer l’installation de dispositifs NAC matériels, le déploiement d’agents logiciels sur les dispositifs ou l’intégration de la solution NAC à l’infrastructure réseau existante.

#6. Surveillance en temps réel

Enfin, la surveillance et la maintenance continues de la solution NAC sont essentielles pour s’assurer qu’elle continue à fonctionner correctement. Cela inclut des mises à jour logicielles régulières et des audits de sécurité périodiques.

Types de NAC

#1. Pré-admission

Ce type de solution NAC consiste à vérifier que les appareils sont conformes aux politiques de sécurité de l’organisation avant qu’ils ne soient autorisés à se connecter au réseau.

Pour ce faire, le NAC de pré-admission implique l’évaluation de la posture de sécurité d’un appareil, ce qui inclut généralement de s’assurer que toutes les mises à jour logicielles et les mesures de sécurité nécessaires sont en place.

#2. Post-admission

Contrairement au NAC de pré-admission, celui-ci se concentre sur la surveillance des appareils après qu’ils se soient déjà connectés au réseau. Il s’agit de s’assurer qu’ils restent conformes aux politiques de sécurité de l’organisation.

Cela implique une surveillance et une évaluation constantes de la posture de sécurité de l’appareil et l’application de politiques de remédiation dans le cas où des appareils non conformes sont identifiés.

#3. En ligne

Les solutions NAC en ligne basées sur le matériel sont placées en ligne avec le réseau, ce qui leur permet de surveiller tout le trafic qui y transite. Ce type de solution NAC est parfait pour appliquer les politiques de contrôle d’accès et pour détecter et répondre aux menaces de sécurité potentielles en temps réel.

#4. Hors bande

Les solutions NAC hors bande sont basées sur des logiciels et fonctionnent parallèlement au réseau. Elles surveillent et contrôlent l’accès au réseau par des canaux distincts, ce qui leur permet d’authentifier et d’autoriser les appareils avant qu’ils ne soient autorisés à se connecter au réseau.

Comment choisir une solution NAC ?

Plusieurs facteurs doivent être pris en considération lors du choix d’une solution NAC pour votre infrastructure. En voici quelques-uns :

Topologie du réseau

La structure du réseau d’une organisation peut influencer de manière significative le type de solution NAC le plus approprié. Par exemple, les organisations dont le réseau est très distribué peuvent avoir besoin d’une solution NAC basée sur le cloud, tandis que celles dont le réseau est plus centralisé peuvent bénéficier d’une solution NAC sur site.

Modèle de déploiement

Les solutions NAC peuvent être déployées de différentes manières, notamment sous forme de matériel, de logiciel ou de solutions basées sur le cloud. Le modèle de déploiement choisi dépendra des exigences spécifiques de l’organisation, de son budget et d’autres facteurs.

Intégration aux solutions de sécurité existantes

Il est important de choisir une solution NAC qui s’intègre de manière transparente aux solutions de sécurité existantes de l’organisation, telles que les pare-feu et les systèmes de prévention des intrusions. Cette intégration garantira l’application des politiques de sécurité sur l’ensemble du réseau.

Évolutivité

La solution NAC choisie doit être évolutive pour répondre aux besoins de l’organisation au fur et à mesure que le réseau se développe. Elle doit pouvoir ajouter de nouveaux utilisateurs et appareils au réseau sans compromettre la sécurité.

Facilité d’utilisation

La facilité d’utilisation du modèle choisi concerne à la fois les utilisateurs finaux et les administrateurs, ce qui réduit la charge de travail du personnel informatique et garantit que les utilisateurs finaux peuvent accéder au réseau rapidement et efficacement.

Conformité

La conformité est un élément essentiel dans le choix d’une solution NAC. La solution doit être capable d’appliquer les politiques de conformité et les réglementations telles que HIPAA et PCI-DSS.

Budget

Le coût peut varier en fonction du modèle de déploiement, des fonctionnalités et du niveau de support requis. Les organisations doivent choisir une solution qui s’aligne sur leur budget tout en satisfaisant à leurs exigences.

Qu’est-ce que la NACL ?

Une liste de contrôle d’accès au réseau (NACL) est une fonction de sécurité utilisée pour contrôler le trafic entrant et sortant d’un réseau.

Il s’agit d’un ensemble de règles qui déterminent quel trafic est autorisé à entrer ou à sortir d’un réseau en fonction de critères tels que les adresses IP source et destination, les numéros de port et les protocoles.

Les NACL peuvent être utilisées pour bloquer des types de trafic spécifiques, tels que les logiciels malveillants ou les tentatives d’accès non autorisé, tout en permettant au trafic légitime de passer.

Elles sont couramment utilisées dans les routeurs, les pare-feu et d’autres dispositifs réseau pour renforcer la sécurité d’un réseau.

Comment créer une NACL ?

Déterminez l’objectif

Identifiez les objectifs et les exigences spécifiques de la NACL, tels que les types de trafic à autoriser ou à bloquer et les critères de filtrage du trafic.

Identifier les ressources du réseau

Déterminez les dispositifs et les systèmes qui doivent être protégés par la NACL et les adresses réseau qui leur sont associées.

Définir les règles

Établissez un ensemble de règles pour la NACL qui détaillent les types de trafic à autoriser ou à refuser sur la base de critères prédéfinis tels que les adresses IP source et destination et les protocoles.

Implémenter les règles

Appliquez les règles NACL aux dispositifs réseau concernés, tels que les routeurs et les pare-feu

Effectuez les tests

Vérifiez que le NACL fonctionne correctement en testant les flux de trafic et en vous assurant que les règles sont appliquées correctement.

Contrôle et maintenance

Surveillez et mettez à jour régulièrement la NACL pour vous assurer qu’elle répond aux exigences de sécurité de l’organisation.

Il est important de noter que les étapes de la création d’une NACL peuvent varier en fonction de l’environnement réseau et des politiques de sécurité de l’organisation. Il est donc fortement recommandé de consulter des professionnels de la sécurité réseau pour garantir une configuration optimale de la NACL et une protection efficace du réseau.

Capacités du NAC

- Identification et profilage des appareils

- Application de la politique d’accès au réseau

- Segmentation dynamique du réseau en fonction de l’identité de l’utilisateur et de l’appareil.

- Actions de remédiation automatisées pour les appareils non conformes

- Intégration avec d’autres technologies de sécurité, telles que les pare-feu et les systèmes de prévention des intrusions

- Surveillance et visibilité en temps réel de l’activité du réseau

- Gestion centralisée et rapports sur l’accès au réseau.

Limites du NAC

- La mise en œuvre peut être complexe et prendre du temps

- Des investissements supplémentaires en matériel ou en logiciels peuvent être nécessaires

- Peut être coûteuse, en particulier pour les grandes entreprises

- Les performances du réseau peuvent être affectées si la configuration n’est pas correcte.

- Il nécessite une maintenance et des mises à jour régulières pour rester efficace

- Des modifications de l’infrastructure réseau existante peuvent être nécessaires.

Ressources pédagogiques

Il existe de nombreuses ressources sur le NAC qui permettent de comprendre en détail les concepts clés, les protocoles, les architectures et les scénarios de déploiement. Nous avons sélectionné quelques-unes de ces ressources pour votre commodité.

#1. Network Access Control A Complete Guide (Contrôle d’accès au réseau – Guide complet)

Ce livre est vraiment remarquable en raison de son approche unique qui se concentre sur l’art du questionnement. L’auteur pense que poser les bonnes questions est la clé pour comprendre les défis et les opportunités associés au NAC et fournit aux lecteurs un ensemble de questions qu’ils peuvent utiliser pour découvrir les défis NAC auxquels ils sont confrontés et générer de meilleures solutions pour résoudre ces problèmes.

| Preview | Product | Rating | |

|---|---|---|---|

|

Network Access Control A Complete Guide | Buy on Amazon |

En plus du livre lui-même, les lecteurs ont également accès à des composants numériques qui améliorent leur expérience d’apprentissage. Ces composants comprennent un outil d’auto-évaluation en ligne qui permet aux lecteurs de diagnostiquer les projets, les initiatives, les organisations et les processus du CNA en utilisant des normes et des pratiques de diagnostic reconnues.

L’outil fournit également un tableau de bord de la CNA qui permet aux lecteurs de se faire une idée précise des domaines de la CNA qui nécessitent une attention particulière.

#2. ForeScout Network Access Control- Admin training

Ce cours Udemy est une expérience d’apprentissage complète et informative conçue pour les débutants et les apprenants intermédiaires dans le domaine du NAC. Il est indispensable pour ceux qui cherchent à acquérir une compréhension approfondie de la solution ForeScout NAC, l’une des principales solutions NAC disponibles aujourd’hui.

Pendant le cours, les apprenants installeront ForeScout OS dans un environnement virtuel avec l’assistant de configuration initiale qui les aidera à établir la communication avec les commutateurs, les serveurs de domaine et d’autres paramètres pertinents. Le cours présente diverses configurations de ForeScout, comme des segments et des politiques pour la classification, l’évaluation et le contrôle, avec des laboratoires d’accompagnement.

Tout au long du cours, les apprenants auront accès à une gamme de ressources d’apprentissage, y compris des conférences vidéo, des quiz et des exercices pratiques qui fournissent aux étudiants une expérience pratique dans la configuration et la gestion des déploiements de Forescout NAC.

#3. Sécurité des réseaux – Implémenter la table de routage L3 et l’ACL en C/C

Ce cours Udemy est une excellente ressource pour tous ceux qui cherchent à acquérir une compréhension plus profonde des structures de données utilisées dans les tables de routage IPV4 et les listes de contrôle d’accès (ACL). Il offre une vue d’ensemble de ces concepts clés de la mise en réseau et fournit des explications claires sur leur conception interne et leur implémentation.

Ce cours est une excellente ressource pour tous ceux qui cherchent à mieux comprendre les listes de contrôle d’accès et les tables de routage IPV4, ainsi que leur rôle essentiel dans la sécurité des réseaux. Que vous soyez débutant ou expert, les cours magistraux et les exercices pratiques en font une expérience d’apprentissage idéale pour tous.

#4. Maîtriser les listes de contrôle d’accès (ACL)

L’ACL est un outil crucial pour les administrateurs de réseaux qui cherchent à contrôler le flux de trafic et à restreindre l’accès des utilisateurs. Dans ce cours, les étudiants acquerront une compréhension approfondie de la technologie ACL, y compris la syntaxe et d’autres applications. Grâce à des exemples d’implémentations d’ACL Cisco, les apprenants se familiariseront avec la syntaxe de configuration et verront la technologie en action dans des environnements de réseau réels.

Les listes d’accès IPv4 standard et étendues sont examinées en détail et les étudiants apprendront à mettre en œuvre chaque type sur un routeur. Le dépannage des listes d’accès et la résolution des erreurs courantes sont également abordés.

Réflexions finales

À l’issue de ces trois cours Udemy, les apprenants recevront un certificat d’achèvement qui validera leur expertise en matière d’administration NAC. Ce certificat peut constituer une référence précieuse pour les apprenants qui souhaitent faire progresser leur carrière dans le domaine de la sécurité des réseaux.

J’espère que cet article vous a été utile pour en savoir plus sur le NAC et sa mise en œuvre. Vous pourriez également être intéressé par l’apprentissage de l’IGMP Snooping pour réduire la congestion du réseau.