Trouvez les failles de sécurité de Node.js et protégez-les en les corrigeant avant que quelqu’un ne pirate votre application.

Il existe des outils en ligne pour vous aider à trouver les failles de sécurité les plus courantes dans PHP, WordPress, Joomla, etc., mais il se peut qu’ils ne soient pas capables de détecter si votre application est construite sur Node.js.

L’une des récentes découvertes suggère que plus de 80 % des utilisateurs ont trouvé leur application Node.js vulnérable.

Ces vulnérabilités, qui peuvent être des centaines de types considérables à la fois, sont dues à une mauvaise configuration, à des paquets NPM obsolètes, etc., et le scanner de sécurité suivant devrait pouvoir vous aider à trouver l’échappatoire de sécurité.

Cet article explique comment trouver les vulnérabilités de sécurité de Node.js et les sécuriser avant que quelqu’un ne pirate votre application.

J’aimerais également souligner que cet article se concentre sur les outils permettant de trouver une vulnérabilité. Je vous suggère de consulter “How to Secure Node.js from online threats” pour configurer la protection de la sécurité.

Snyk

Snyk est une option pratique pour trouver des vulnérabilités dans les conteneurs, les dépendances de code et l’infrastructure en tant que code. Qu’il s’agisse d’outils de développement, de pipelines d’automatisation ou de Workflow, Snyk s’intègre directement !

Dans la récente mise à jour, Snyk a inclus SPDX v3.20. Le niveau de détail sera amélioré, mais le nombre de détection de licences devrait rester le même. En outre, il prend en charge les projets npm lockfile v3.

Ne réfléchissez pas ! C’est la fin ! Il présente encore d’autres avantages, notamment

- Avec Snyk, vous serez en alerte en recevant des notifications sur les nouvelles vulnérabilités.

- Il vous aidera à éviter d’ajouter de nouvelles dépendances.

Le fait amusant ici est que, si vous déployez votre application Node.js dans un conteneur, vous pouvez également ajouter des paquets non sécurisés. Le Snyk Container CLI peut vous aider à identifier une image de base qui réduit la surface d’attaque de votre application.

NodeJSScan

En termes techniques, NodeJSScan est un scanner de code de sécurité statique (SAST) spécialement développé pour Node.js. Le langage sur lequel il est basé est Python. Cet outil est supporté par libsast, un SAST générique pour les ingénieurs en sécurité, et semgrep, un moteur d’analyse statique open-source et le plus rapide pour trouver des vulnérabilités dans les dépendances tierces.

Pour exécuter nodejsscan, vous avez la commande en main, c’est-à-dire ./run.sh. Cette commande vous permettra de lancer l’interface utilisateur web de nodejsscan à l’adresse http://127.0.0.1:9090.

En ce qui concerne l’intégration, vous pouvez créer des alertes Slack ou des alertes par courriel pour les notifications concernant les vulnérabilités.

Dans l’ensemble, il peut trouver des vulnérabilités et rendre votre application plus sûre. Cela dépend de votre choix judicieux de l’outil qui peut vous aider à combattre les failles de sécurité. Je dirais que Node JS Scan est une option viable.

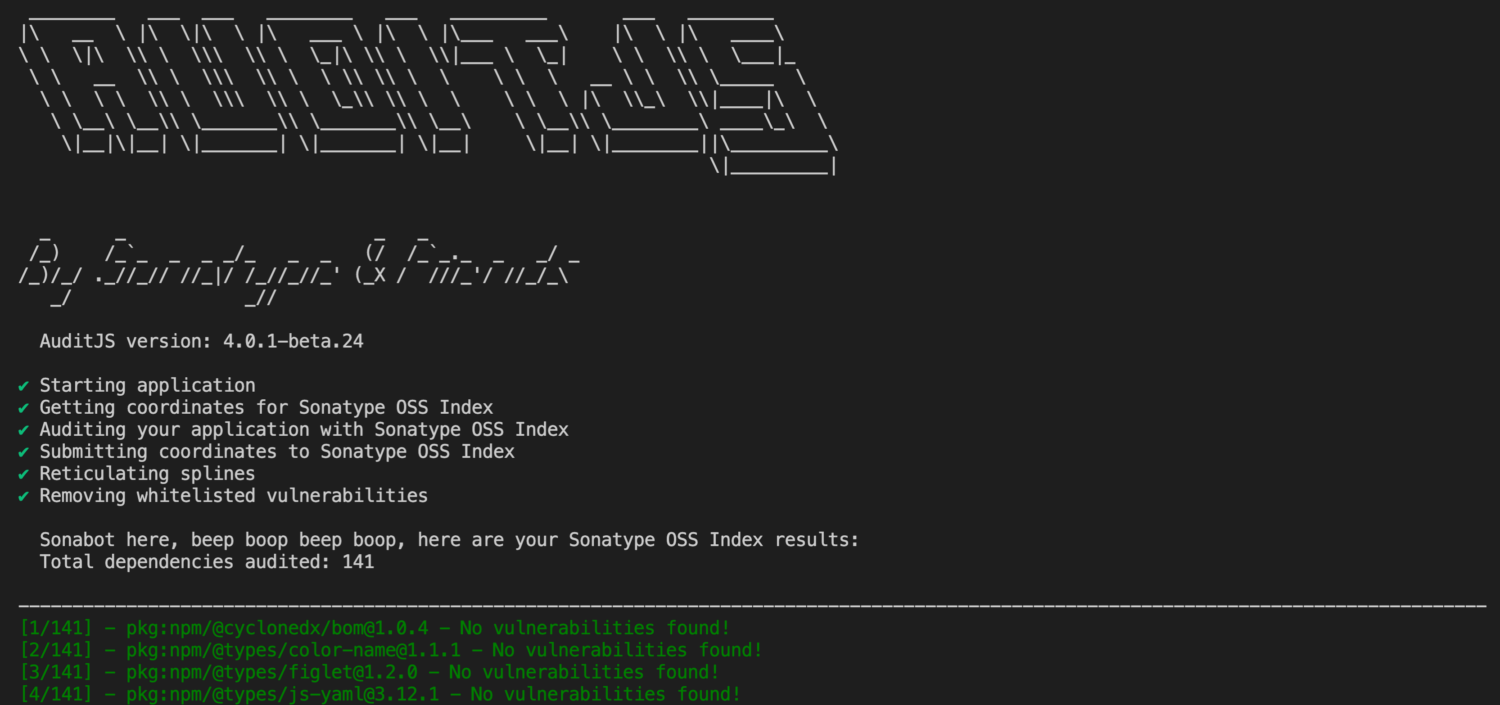

AuditJS

Si vous êtes à la recherche d’un outil parfait pour trouver des vulnérabilités, commencez à faire confiance à AuditJS. AuditJS dispose d’une épée spéciale OSS Index v3 REST API pour identifier les vulnérabilités connues. Il peut également localiser les versions obsolètes des paquets.

AuditJS prend en charge les gestionnaires de paquets npm, Angular, yarn et Bower pour les projets dont les dépendances sont installées dans le dossier node_modules.

Le processus d’installation comprend plusieurs façons, comme via npx, qui offre l’installation la moins permanente, et la commande pour cela est “npx auditjs@latest ossi“, ou vous pouvez opter pour l’installation globale, qui offre l’installation la plus permanente, et la commande pour cela est “npm install -g auditjs“.

Après mon examen, je suggérerais d’effectuer l’installation via npx installation. Les installations globales sont généralement déconseillées dans la communauté Node.js.

Detectify

Detectify est un autre outil pour trouver des vulnérabilités dans votre application web. Il s’est récemment fait un nom sur le marché et est apparu comme une option fiable. Il offre un balayage continu pour tester vos applications afin de détecter les dernières vulnérabilités. Il permet également de programmer des analyses en parallèle, à votre convenance.

Vous pouvez créer des intégrations avec des paramètres personnalisables et envoyer des résultats de sécurité critiques aux outils que vous utilisez quotidiennement.

Enfin, j’aimerais également souligner une autre fonctionnalité qu’il offre : un aperçu complet de toutes les vulnérabilités, quel que soit l’actif.

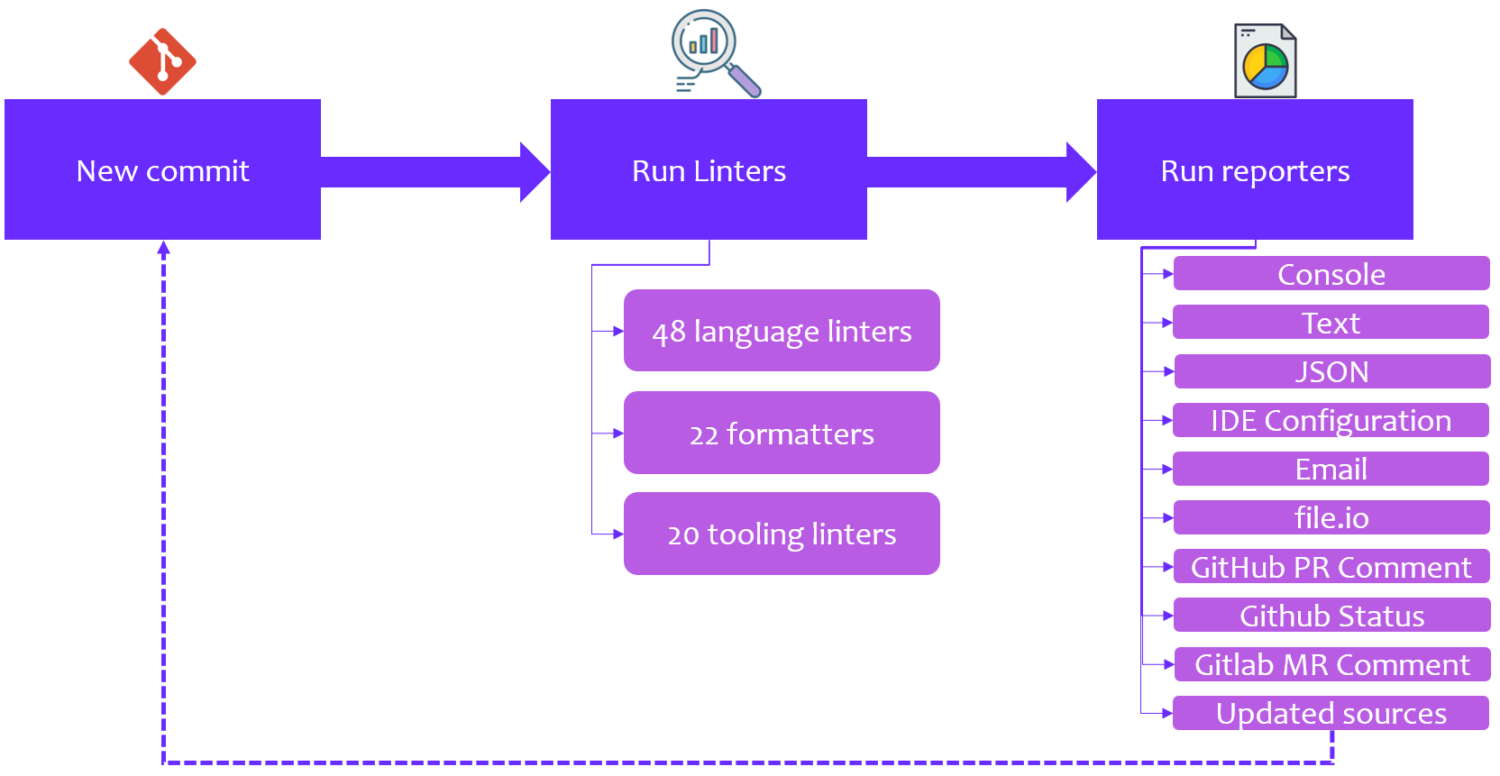

MegaLinter

MegaLinter est considéré comme l’un des outils les plus efficaces pour éviter la dette technique, et cet outil nous aide à fournir un code propre et productif afin que les utilisateurs puissent gagner du temps pendant le flux de travail.

MegaLinter nous aide à suivre les meilleures pratiques en matière de revue de code, car cet outil permet aux codeurs de mettre à jour et d’analyser automatiquement le code de chaque demande d’extraction. Il aide principalement à optimiser le processus de révision du code, ce qui permet aux utilisateurs de gagner énormément de temps.

Cependant, en ce qui concerne la vérification des journaux d’erreurs, MegaLinter aide les développeurs à mettre en pratique les meilleures techniques ; par conséquent, ils peuvent exécuter efficacement les erreurs de code significatives sans aucun échec.

En plus de tous ces facteurs importants, cet outil fournit également une liste de plugins IDE qui aide les développeurs à installer les plugins nécessaires pour effectuer diverses tâches de manière efficace.

Outre ces multiples aspects, l’une des principales caractéristiques de cet outil est qu’il est entièrement open source et gratuit pour tous les développeurs.

Cet outil est indépendant car il ne nécessite aucune application externe ; il fonctionne efficacement sur n’importe quel outil de CI, et nous pouvons également l’utiliser sur notre système local. Cependant, cet outil est compatible avec tous les langages de programmation.

Par conséquent, tout développeur peut facilement passer à MegaLinter pour maintenir un environnement de codage propre et sans erreur. Nous vous présentons ci-dessous une description vidéo détaillée de l’utilisation de cet outil :

RetireJS

Il existe plusieurs outils pour établir la confiance ; voici le prochain : RetireJS. Les développeurs doivent comprendre que la simplification du développement est admirable, mais que vous devez rester à jour sur les correctifs de sécurité.

L’équipe de RetireJS a une compréhension claire et une vision pour aider ses utilisateurs à détecter les vulnérabilités connues. RetireJS est basé sur JavaScript, TypScript et Shell. Vous pouvez utiliser RetireJS de différentes manières,

- Comme CLS (Command Line Scanner)

- Comme GP (Grunt Plugin)

- Comme GT (Gulp Task)

- En tant qu’extension de navigateur Web

L’extension de navigateur est mentionnée ci-dessus dans la liste des procédures d’utilisation de RetireJS ! Ce qu’il faut souligner ici, c’est que ces extensions recherchent les bibliothèques non sécurisées et affichent des avertissements sur le panneau du développeur. Ces petites fonctionnalités, combinées à d’autres, font de RetireJS l’une des meilleures options pour trouver des vulnérabilités dans votre application Node.JS.

eslint-plugin-security

Le prochain sur la liste est Eslint-Plugin-Security. Il est spécialement conçu pour la sécurité de Node. Cet outil vous aidera à trouver et à identifier les vulnérabilités facilement. Le processus d’installation vous offre deux options : npm ou yarn!

npm install -save-dev eslint-plugin-security

yarn add -dev eslint-plugin-security

Au cours de ma visite, j’ai trouvé quelques fausses menaces potentielles que l’intervention humaine peut contourner. Après toutes les vérifications nécessaires, eslint-plugin-security tient une place particulière en raison de sa spécialité pour Node.js.

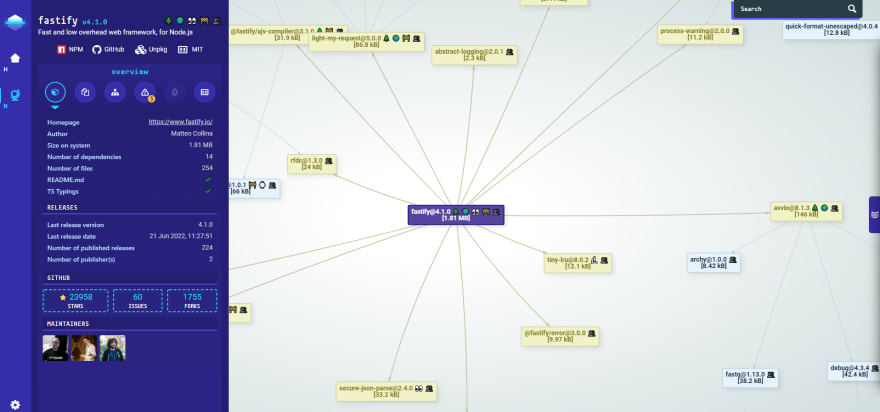

Node-Secure CLI

L’outilNode-Secure CLI est une option fiable pour les vulnérabilités de Node.js. L’équipe a développé une CLI/API qui peut analyser en profondeur l’arbre de dépendance d’un package.json ou d’un package npm local donné et traquer les failles dans le référentiel.

Lors de l’utilisation, il se peut que des nœuds soient rouges dans l’interface utilisateur. Mais je vous suggère de ne pas vous inquiéter. Cela ne se produit que lorsque le paquet a été marqué avec haswarnings ou hasMinifiedCode

Node-Secure CLI offre de nombreuses fonctionnalités, dont certaines sont listées ci-dessous,

- Analyse AST – Vous pouvez l’exécuter sur chaque fichier .js/.mjs dans les paquets.

- Analyse complète – Il vous fournira la composition complète de chaque paquet.

- Strong Coverage – Cet outil vous permet d’analyser les paquets npm et les projets node.js locaux.

D’après l’aspect général de cet outil, je pense qu’il est capable de suivre et d’analyser les vulnérabilités. Les développeurs peuvent identifier et traiter les vulnérabilités potentielles de manière proactive.

Conclusion

Les outils ci-dessus devraient vous aider à rechercher les vulnérabilités de sécurité dans vos applications node.js afin que vous puissiez les sécuriser. En plus de protéger les applications Node.js de base, vous devriez également envisager d’utiliser un WAF pour vous protéger des menaces en ligne et des attaques DDoS.