En tant que propriétaire d’une application web, comment vous assurer que votre site est protégé contre les menaces en ligne ? Ne fuit-il pas des informations sensibles ?

Un rapport intéressant de Symantec révèle qu’un site web sur dix contient un ou plusieurs codes malveillants.

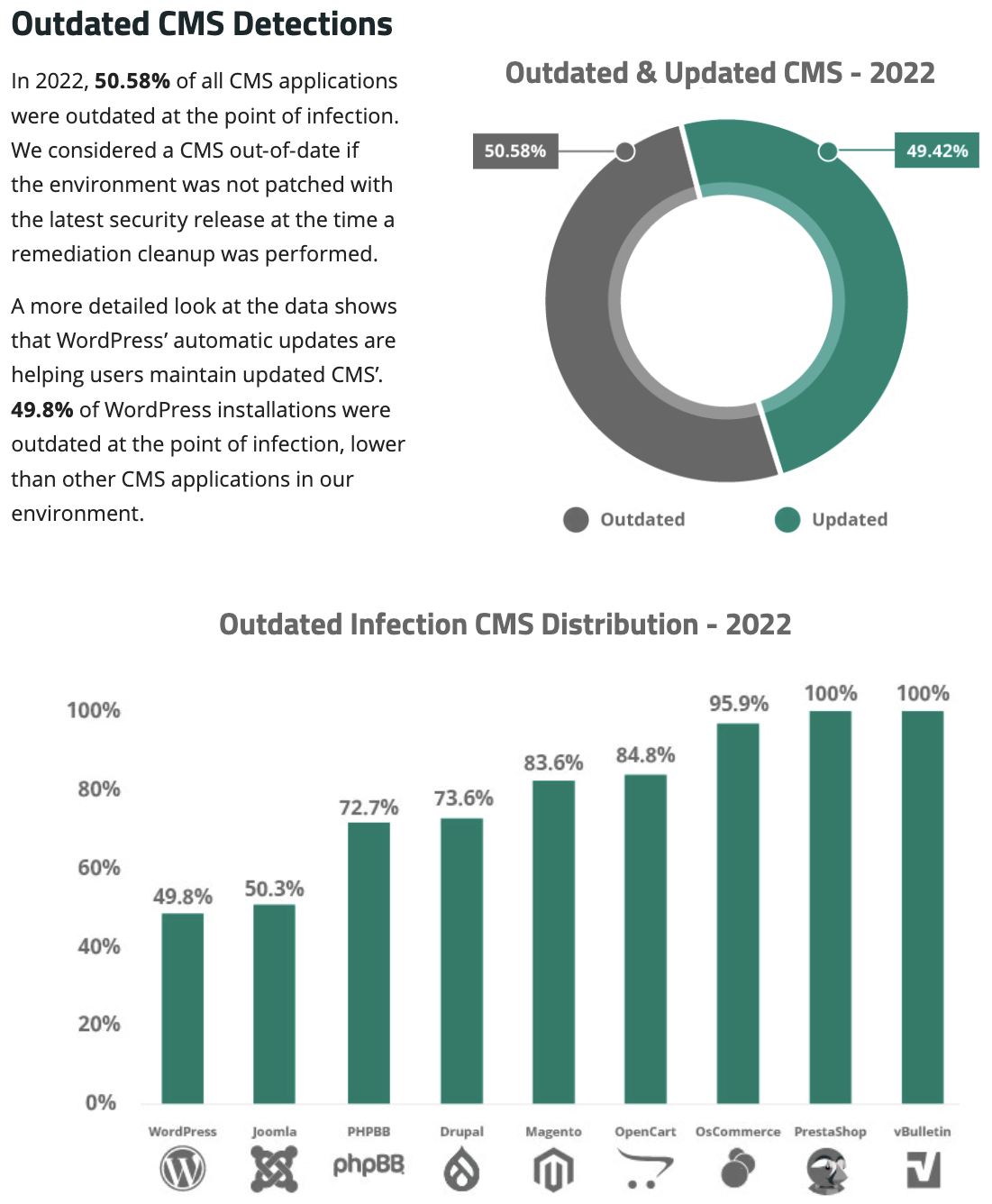

Et si vous utilisez WordPress, un autre rapport de SUCURI montre que 49,8 % des sites web analysés étaient obsolètes.

Si vous utilisez une solution de sécurité basée sur l’informatique dématérialisée, il est fort probable que l’analyse régulière des vulnérabilités fasse partie du plan. Si ce n’est pas le cas, vous devez effectuer une analyse de routine et prendre les mesures nécessaires pour atténuer les risques.

Il existe deux types de scanners.

Les scannerscommerciaux vous offrent la possibilité d’automatiser l’analyse pour une sécurité continue, des rapports, des alertes, des instructions détaillées sur les mesures d’atténuation, etc. Parmi les noms connus du secteur, citons

- Acunetix

- Detectify

- Qualys

Open Source/gratuit – vous pouvez télécharger et effectuer une analyse de sécurité à la demande. Tous ne sont pas en mesure de couvrir un large éventail de vulnérabilités comme le ferait un logiciel commercial.

Jetons un coup d’œil à l’analyseur de vulnérabilités web open-source suivant.

dirsearch

dirsearch est un outil populaire d’énumération de répertoires et de fichiers utilisé pour découvrir des répertoires et des fichiers cachés sur un serveur web.

Il s’agit d’un outil en ligne de commande écrit en Python et souvent utilisé par les testeurs de pénétration pour identifier les mauvaises configurations et les fichiers sensibles qui ne devraient pas être accessibles au public.

Fonctionnalités

- Forçage des répertoires

- Listes de mots personnalisées

- Support des méthodes HTTP

- Détection d’extension (peut vérifier les fichiers avec des extensions spécifiques comme .php, .txt, .html, etc.)

- Requêtes simultanées pour accélérer le processus d’énumération.

- Filtrage par correspondance positive/négative

- utilise un mode récursif pour rechercher des fichiers.

Il envoie une série de requêtes HTTP au serveur web cible et tente ensuite d’accéder à une liste prédéfinie de répertoires communs.

Si un fichier est trouvé, dirsearch le signale, ce qui indique que le fichier peut être accessible au public.

reNgine

reNgine est un outil avancé de reconnaissance des applications web conçu pour aider les testeurs de pénétration à identifier les vulnérabilités potentielles et la surface d’attaque des applications web.

Il offre une capacité d’analyse puissante et hautement personnalisable grâce à ses moteurs, ce qui permet aux utilisateurs de configurer et d’affiner le processus d’analyse en fonction de leurs besoins.

Caractéristiques

- Moteurs d’analyse hautement configurables

- Corrélation des données de reconnaissance

- Surveillance continue pour s’assurer que la posture de sécurité de l’application reste à jour.

- Reconditionnement des données basé sur une base de données pour accéder aux résultats et les analyser quand l’utilisateur le souhaite.

- Interface utilisateur simple

De plus, la fonction Sub-Scan & Deeper Correlation permet aux utilisateurs d’analyser des parties spécifiques de l’application ou des composants individuels séparément.

w3af

w3af (Web Application Attack & Audit Framework), un projet open-source, a été lancé fin 2006. w3af est écrit en Python et permet aux utilisateurs de découvrir et d’exploiter divers problèmes de sécurité, y compris les OWASP.

L’objectif principal de w3af est d’aider les testeurs de sécurité et les développeurs à renforcer la sécurité des applications web.

Voici une liste des vulnérabilités que w3af peut analyser.

Fonctionnalités

- Les utilisateurs peuvent créer des plugins et des scripts en fonction de leurs besoins spécifiques.

- Il peut également fonctionner en mode proxy HTTP qui permet aux utilisateurs d’intercepter et de modifier les transactions HTTP.

- Générer des rapports détaillés sur les vulnérabilités identifiées et les mesures prises au cours du processus de test.

Il est construit sur une architecture de plugins, et vous pouvez consulter tous les plugins disponibles ici.

Nikto

Nikto est un scanner open-source (GPL) conçu pour effectuer des tests complets sur les serveurs web afin d’identifier les vulnérabilités de sécurité et les problèmes de configuration.

Nikto identifie les serveurs web et les logiciels fonctionnant sur le serveur cible, ce qui permet aux administrateurs de mieux comprendre la configuration de leur système.

Caractéristiques

- Prise en charge de SSL et d’un proxy HTTP complet.

- Rapports personnalisables à l’aide d’un moteur de modèles.

- Possibilité d’analyser plusieurs ports sur un serveur ou plusieurs serveurs via un fichier d’entrée

- Réglage de l’analyse pour inclure ou exclure des classes entières de contrôles de vulnérabilité.

- Amélioration de la réduction des faux positifs grâce à diverses méthodes telles que les en-têtes, le contenu des pages et le hachage du contenu.

- Authentification de l’hôte avec les méthodes Basic et NTLM.

Nikto n’est pas conçu pour être un outil furtif, car il vise à tester les serveurs web aussi rapidement que possible. Ses activités sont souvent visibles dans les fichiers journaux ou dans les systèmes IPS/IDS. Mais il supporte les méthodes anti-IDS de LibWhisker, qui peuvent aider les utilisateurs à tester leurs systèmes IDS ou à tenter d’échapper à la détection dans des scénarios spécifiques.

Et voici un article sur la façon d’utiliser le scanner Nikto pour trouver les vulnérabilités des serveurs web. N’hésitez pas à visiter cette page.

Wfuzz

Wfuzz (Web Fuzzer) est un outil d’évaluation des applications pour les tests de pénétration. Vous pouvez fuzzer les données dans la requête HTTP pour n’importe quel champ afin d’exploiter et d’auditer les applications web.

Il prend également en charge les attaques par force brute en permettant aux utilisateurs de tester plusieurs valeurs pour des paramètres spécifiques. Cela peut s’avérer particulièrement utile pour découvrir des informations d’identification faibles ou des informations sensibles qui pourraient être exposées à cause de configurations incorrectes.

Fonctionnalités

- Personnalisation de la charge utile et capacités de fuzzing permettant de tester différentes parties des requêtes HTTP, y compris les paramètres, les en-têtes et les cookies, afin d’identifier les faiblesses dans la validation des entrées.

- Wfuzz est construit comme un cadre modulaire. Il sera donc facile pour les développeurs de créer et d’intégrer des plugins personnalisés.

- Test des en-têtes HTTP et de l’authentification

- Wfuzz peut être intégré à d’autres outils de sécurité, tels que Burp Suite. Il permet aux utilisateurs d’utiliser les requêtes et réponses HTTP précédentes d’autres outils.

Il peut également effectuer des tests sur les répertoires et les fichiers pour identifier les fichiers sensibles et d’autres ressources sur le serveur web.

OWASP ZAP

OWASP ZAP (Zed Attack Proxy) est un scanner de sécurité d’applications web et un outil de test de pénétration open-source très populaire. Son utilisation est gratuite et il est activement maintenu par la communauté OWASP, ce qui en fait un choix fiable pour sécuriser les applications web.

Il s’agit d’un outil multiplateforme basé sur Java qui peut fonctionner même sur un Raspberry Pi. ZAP se place entre un navigateur et une application web pour intercepter et inspecter les messages.

Caractéristiques

- ZAP dispose d’une fonctionnalité de spidering qui permet d’identifier et de cartographier tous les points de terminaison accessibles au sein de l’application web cible.

- Analyse automatisée

- ZAP supporte les tests manuels en fournissant un proxy interactif. Les utilisateurs peuvent intercepter et modifier les requêtes entre le client et le serveur.

- ZAP prend en charge les plugins fuzzier pour tester les différentes entrées de l’application cible afin de découvrir les vulnérabilités potentielles.

Il peut également être intégré dans le processus de développement et de test grâce à son API. Nous vous recommandons vivement de consulter les vidéos du tutoriel ZAP de l’OWASP pour commencer.

Wapiti

Wapiti est un autre scanner de vulnérabilité d’application web puissant pour évaluer la sécurité de vos sites web.

Il fonctionne comme un scanner “boîte noire”, ce qui signifie qu’il ne nécessite pas d’accès au code source de l’application. Au lieu de cela, il analyse l’application web déployée en parcourant ses pages web et en recherchant des vulnérabilités potentielles.

Caractéristiques

- La couverture des vulnérabilités comprend la détection de la divulgation de fichiers, l’injection XXE (XML eXternal Entity), l’injection CRLF, les redirections ouvertes, etc.

- Méthodes HTTP et injection de charge utile

- Prend en charge les proxies HTTP/HTTPS/SOCKS5 et permet l’authentification via Basic, Digest, NTLM ou GET/POST sur les formulaires de connexion.

- Les utilisateurs peuvent activer ou désactiver la vérification du certificat SSL pendant l’analyse.

- Importe les cookies des navigateurs Chrome ou Firefox et prend en charge le proxy MITM pour explorer la cible à l’aide du navigateur de l’utilisateur.

Wapiti offre plusieurs options pour contrôler le comportement du crawler, comme ignorer des noms de paramètres spécifiques pendant l’attaque, définir une durée maximale pour le processus d’analyse, ajouter des en-têtes HTTP personnalisés, et plus encore.

Vega

Vega est développé par Subgraph – un outil multi-plateforme écrit en Java pour trouver les vulnérabilités XSS, SQLi, RFI, et beaucoup d’autres. Le scanner automatique intégré est conçu pour des tests de sécurité rapides et efficaces.

Il peut parcourir des applications web, rechercher diverses vulnérabilités et communiquer les résultats à l’utilisateur.

Fonctionnalités

- La fonction Proxy d’interception permet d’intercepter le SSL pour les sites web HTTP et d’analyser le trafic crypté.

- Prise en charge multiplateforme

- Le proxy peut être configuré pour exécuter des modules d’attaque pendant que l’utilisateur navigue sur le site cible.

Si vous êtes développeur, vous pouvez exploiter l’API Vega pour créer de nouveaux modules d’attaque.

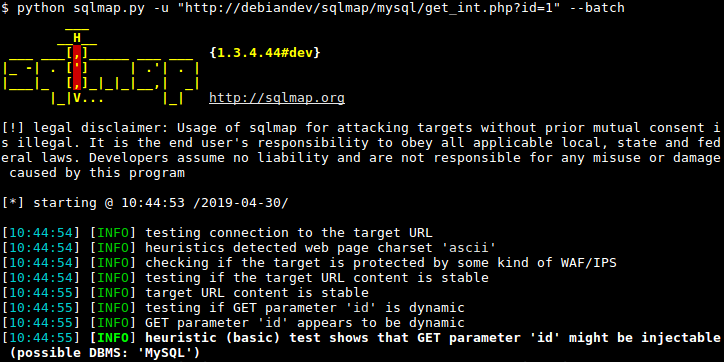

SQLmap

SQLmap est un outil de pentesting open-source qui automatise le processus de détection et d’exploitation des vulnérabilités d’injection SQL dans les applications web.

Cet outil évalue les réponses de l’application et les requêtes construites afin de trouver des points d’injection potentiels.

Fonctionnalités

- Support des SGBD, y compris MySQL, Oracle, PostgreSQL, SQLite et beaucoup d’autres.

- Enumération des informations de la base de données

- Prise en charge de diverses techniques d’injection SQL telles que les techniques aveugles basées sur les booléens, les techniques aveugles basées sur le temps, les techniques basées sur les erreurs et les techniques basées sur les requêtes UNION.

- Connexion directe à la base de données

- Craquage du hachage du mot de passe

- Dumping de données

- Exécution de commandes arbitraires sur un système d’exploitation sous-jacent pour les systèmes pris en charge.

Il peut également extraire des informations sur le SGBD utilisé, telles que son type, sa version et les détails de sa configuration. Cela aide les testeurs à comprendre l’environnement auquel ils ont affaire.

Grabber

Grabber est un scanner simple et portable conçu pour détecter les vulnérabilités dans les petits sites web tels que les sites d’annonces personnelles et les forums, mais il n’est pas conçu pour les grandes applications.

Fonctionnalités

- Analyseur de code source JavaScript

- Scripting intersite, injection SQL, injection SQL aveugle

- Test des applications PHP à l’aide de PHP-SAT

Grabber ne fait qu’identifier les vulnérabilités et ne fournit pas de solutions. Après la détection, il génère un fichier avec l’ID de la session et les horodatages pour une analyse statistique future.

Conclusion

La sécurité sur le web est essentielle pour toute entreprise en ligne, et j’espère que les scanners de vulnérabilités gratuits/open-source listés ci-dessus vous aideront à trouver les risques afin que vous puissiez les atténuer avant que quelqu’un n’en profite. Si vous souhaitez en savoir plus sur les tests de pénétration, jetez un coup d’œil à ce cours en ligne.

Vous pouvez également lire quelques conseils pour éviter les failles de sécurité les plus courantes sur le web.