Vous êtes au bon endroit si vous voulez apprendre à détecter les rootkits sur différents systèmes d’exploitation et les moyens de les prévenir.

Un rootkit est une sorte de logiciel malveillant secret et mortel que les pirates utilisent pour prendre le contrôle total d’un ordinateur ou d’un réseau. Grâce aux rootkits, le pirate peut facilement manipuler et voler les données du système.

Les rootkits peuvent apparaître comme un simple logiciel, mais il s’agit généralement d’un ensemble d’outils qui permettent aux attaquants d’obtenir un accès administratif non autorisé au système cible tout en dissimulant activement leur présence.

Une fois qu’un rootkit a été placé d’une manière ou d’une autre dans le système, l’attaquant a la possibilité d’exécuter des fichiers à distance et de modifier la configuration du système de la machine hôte. La manière la plus simple d’identifier l’infection d’un système ou d’un serveur par un rootkit est de lancer une analyse de rootkit.

Commençons par là.

Comment détecter les rootkits dans un système ?

Il n’est pas facile de détecter manuellement un rootkit sur un ordinateur ou un serveur. Les rootkits restent toujours déguisés sous la forme d’une autre application ou d’un fichier. Il est donc difficile de détecter leur présence. Cependant, il existe des outils, des logiciels et des méthodes en ligne de commande pour détecter automatiquement les rootkits dans différents systèmes d’exploitation.

Windows

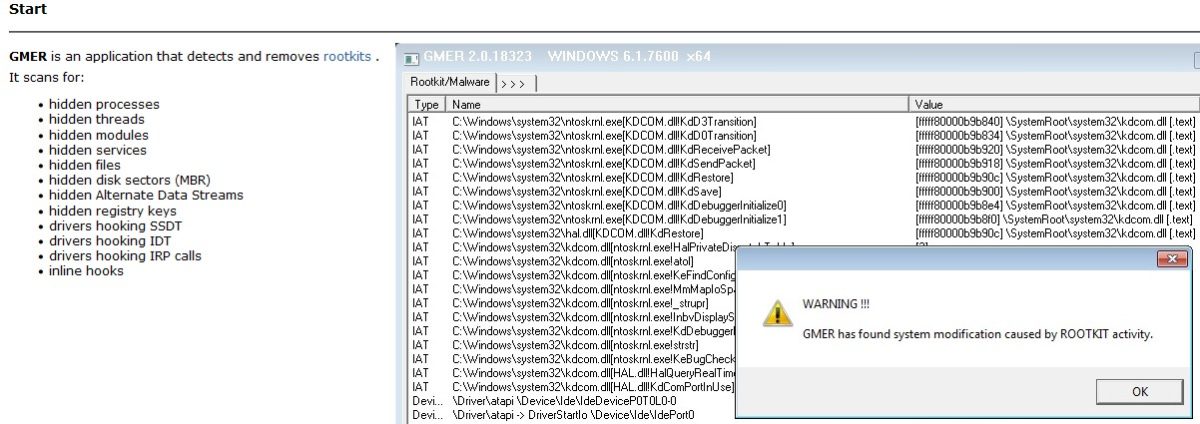

Pour Windows, il n’existe pas d’outils en ligne de commande pour détecter les rootkits. Cependant, un scanner puissant et exhaustif appelé GMER détecte et supprime même les rootkits de manière très efficace sur le système Windows.

Cet outil recherche dans l’ensemble du système des fils cachés, des clés de registre et d’autres processus cachés. Il effectue tous les types d’analyse tels que la vérification du comportement, de la signature et de l’intégrité afin de détecter et de supprimer le rootkit.

Cette application permet de détecter tous les types de rootkits, tels que les rootkits en mode noyau, d’application, de mémoire et de chargeur de démarrage. Elle fonctionne sur tous les principaux systèmes d’exploitation Windows.

Linux et Mac OS

Dans toutes les distributions Linux et Mac OS, vous pouvez facilement détecter les rootkits à l’aide des outils de ligne de commande chkrootkit et rkhunter.

Utilisation de chkrootkit

chkrootkit recherche en profondeur les chevaux de Troie, les logiciels malveillants et d’autres types de codes malveillants dans le système binaire de la machine. Il recherche les modifications que le rootkit apporte aux binaires exécutables du système. chkrootkit n’est pas préinstallé dans les distributions Linux.

Cet outil est simple à utiliser et peut être installé à l’aide de la commande suivante :

sudo apt-get install chkrootkitou vous pouvez également l’installer en clonant le dépôt Git.

git clone https://github.com/Magentron/chkrootkit.gitEnsuite, accédez à ce répertoire et exécutez le programme chkrootkit.

./chkrootkitCette commande lance la chasse aux rootkits dans le système. Vous pouvez utiliser la commande help pour plus d’instructions sur l’utilisation de cet outil.

┌──(root💀kali)-[/home/geekflare/chkrootkit]

└─# ./chkrootkit -help

Utilisation : ./chkrootkit [options] [test ...]

Options :

-h afficher cette aide et quitter

-V affiche les informations sur la version et quitte

-l affiche les tests disponibles et quitte

-d debug

-q mode silencieux

-x mode expert

-r dir utilise dir comme répertoire racine

-p dir1:dir2:dirN chemin pour les commandes externes utilisées par chkrootkit

-n ignore les répertoires montés sur NFSCet outil travaille principalement sur l’analyse de la signature et la vérification de l’intégrité pour traquer le rootkit dans le système ou un serveur.

Utilisation de rkhunter

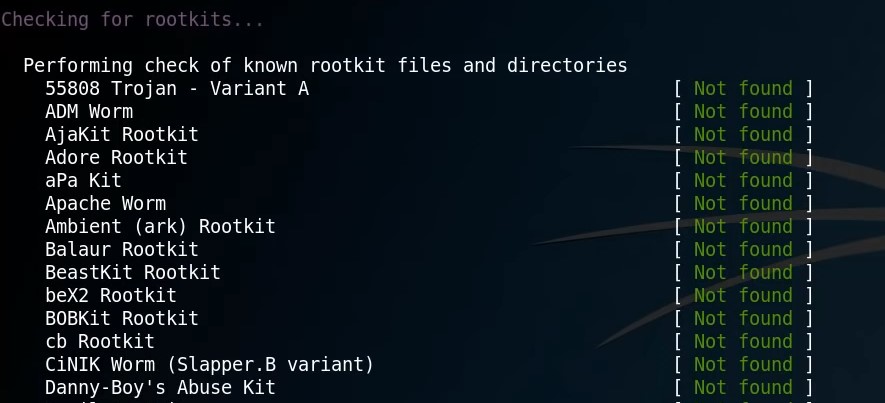

Il existe également un autre outil en ligne de commande pour trouver les rootkits dans les distributions Linux. Il s’agit de rkhunter. Cet outil peut également détecter les exploits à distance et les portes dérobées dans le système. Installez simplement cet outil à l’aide de la commande suivante.

sudo apt-get install rkhunterL’étape suivante consiste à exécuter rkhunter pour détecter les portes dérobées et les rootkits.

$ rkhunter -cIl effectue la recherche et l’état est indiqué par défaut. S’il y a des problèmes, il les indiquera en rouge.

C’est un outil parfait pour l’analyse forensique car il effectue des tests réseau supplémentaires, des vérifications de modules du noyau et d’autres tests que chrootkit ne fait pas.

Cet outil travaille sur l’analyse du comportement, l’analyse de la signature et prend une condition de démarrage sur différents supports pour détecter le rootkit.

Veillez toujours à mettre à jour la base de données des outils chkrootkit et rkhunter avant de procéder à l’analyse. Ce n’est qu’ainsi que vous pourrez détecter les derniers rootkits en circulation. Pour cela, assurez-vous que votre système Linux est à jour avec les derniers correctifs à l’aide de la commande suivante.

sudo apt update && sudo apt upgradeOutils de suppression des rootkits

Les applications et outils de suppression de rootkits énumérés ci-dessous sont simples à utiliser et efficaces. Ces outils peuvent détecter et supprimer automatiquement les rootkits du système.

#1. Avast Rootkit Scanner est un outil puissant qui détecte et supprime les rootkits du système grâce à l’analyse de la signature. L’analyse du vidage de la mémoire et la recherche de la mémoire du système sont quelques-unes de ses caractéristiques. Ce programme garde également la trace de tous les appels de bibliothèque DLL (Dynamic-Link Libraries) qui sont importés.

Il dispose d’un système de rapports complet qui vous permet d’afficher les résultats des analyses actuelles et antérieures et d’envoyer des rapports d’alerte par courrier électronique après chaque analyse.

Vous pouvez également supprimer le rootkit d’un téléphone portable Android ou iOS à l’aide d’Avast.

#2. Malware Bytes empêche les rootkits, les logiciels publicitaires, les logiciels espions et d’autres menaces d’infecter votre ordinateur. Ce programme examine l’intégrité de la mémoire du noyau et avertit l’utilisateur de tout problème potentiel. Il vous permet d’analyser votre système à la recherche de rootkits en un seul clic. Cela aussi vous permettra d’assurer votre sécurité en ligne tout en veillant au bon fonctionnement de votre ordinateur.

#3. Lynis est un excellent outil d’audit de sécurité pour les systèmes Linux et BSD. Il vérifie plusieurs éléments de la sécurité et des configurations de votre système dans les moindres détails. Lynis peut détecter les problèmes de sécurité, tels que les rootkits et les portes dérobées, ainsi que les défauts de configuration.

Au lieu de se contenter d’identifier les failles, il fournit également des solutions telles que le fichier à supprimer et les mesures à prendre pour éviter une réinfection.

#4. Malware fox utilise sa bibliothèque de rootkits basée sur le cloud ; il vérifie le système pour tous les types de rootkits.Lesrootkits avancés , tels que les enregistreurs de frappe, peuvent également être détectés. Il peut détecter et supprimer tous les types de rootkits et fermer toutes les portes dérobées que les pirates peuvent utiliser pour accéder à votre ordinateur. Sa base de données est également mise à jour régulièrement pour garantir une sécurité optimale.

#5. Sophos est un outil pratique qui détecte et supprime rapidement les rootkits. Cet outil utilise principalement l’analyse comportementale (il examine le comportement de chaque fichier et application), et si un fichier ou un programme agit de la même manière qu’un rootkit, il est immédiatement supprimé. Il protège même les clés de registre et les emplacements de fichiers contre toute réinfection.

Conclusion

Installez un logiciel anti-malware sophistiqué et puissant sur votre ordinateur et soyez toujours attentif lorsque vous ouvrez des pièces jointes et des courriels inconnus. Ne téléchargez les fichiers et les programmes qu’à partir de sources fiables. La meilleure protection contre les rootkits est de mettre en place un processus de sauvegarde automatique et crypté vers un stockage en nuage.

Si un rootkit a infecté votre système en profondeur, le seul moyen de le supprimer est de réinstaller le système d’exploitation.

Vous pourriez également être intéressé par les outils permettant d’analyser les serveurs Linux à la recherche de logiciels malveillants et de failles de sécurité.