Réduisez les coûts et la maintenance de SSL en utilisant un seul certificat pour plusieurs sites web à l’aide d’un certificat SAN

SAN signifie “Subject Alternative Names” et vous permet d’avoir un seul certificat pour plusieurs CN (Common Name).

Vous pensez peut-être qu’il s’agit d’un wildcard SSL, mais laissez-moi vous dire que c’est légèrement différent. Dans le certificat SAN, vous pouvez avoir plusieurs CN complets.

Exemple :

- geekflare.com/fr

- gf.dev

- siterelic.com

- chandan.io

Je peux avoir tout cela et bien plus encore avec un seul certificat. Cela signifie que je n’ai qu’à acheter un seul certificat et à l’utiliser pour plusieurs URL.

Cela vous semble intéressant ?

La création d’un CSR pour SAN est légèrement différente de la commande OpenSSL traditionnelle et nous allons vous expliquer dans un instant comment générer un CSR pour un certificat SSL Subject Alternative Names.

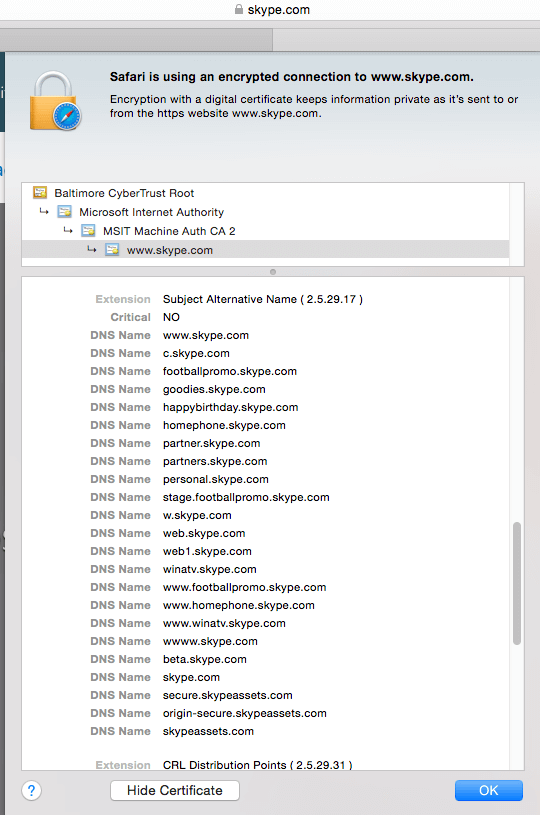

Examinons l’exemple en temps réel de skype.com, qui possède plusieurs SAN dans un seul certificat.

Comme vous pouvez le voir dans l’exemple ci-dessus, si vous gérez plusieurs URL https, vous pouvez envisager de les consolider en un seul certificat SSL avec SAN et économiser ainsi des milliers d’euros.

Qu’en pensez-vous ?

Procédure de création d’un CSR avec SAN

- Connectez-vous à un serveur sur lequel OpenSSL est installé

- Allez dans /tmp ou créez n’importe quel répertoire

- Créez un fichier nommé san.cnf en utilisant vi (si vous êtes sous Unix) avec les informations suivantes

[req ] default_bits = 2048 distinguished_name = req_distinguished_name req_extensions = req_ext [ req_distinguished_name ] countryName = Nom du pays (code de 2 lettres) stateOrProvinceName = Nom de l'État ou de la province (nom complet) localityName = Nom de la localité (par exemple, ville) organizationName = Nom de l'organisation (p. ex., entreprise) commonName = Nom commun (p. ex. FQDN du serveur ou VOTRE nom) [req_ext ] subjectAltName = @alt_names [alt_names] DNS.1 = bestflare.com DNS.2 = usefulread.com DNS.3 = chandank.com

Note : la section alt_names est celle que vous devez modifier pour les DNS supplémentaires.

- Sauvegardez le fichier et exécutez la commande OpenSSL suivante, qui générera les fichiers CSR et KEY

openssl req -out sslcert.csr -newkey rsa:2048 -nodes -keyout private.key -config san.cnf

Cela créera sslcert.csr et private.key dans le répertoire de travail actuel. Vous devez envoyer sslcert.csr à l’autorité de signature des certificats afin qu’elle puisse vous fournir un certificat avec SAN.

Comment vérifier la CSR pour SAN ?

Il serait bon de vérifier si votre CSR contient le SAN que vous avez spécifié dans le fichier san.cnf.

openssl req -noout -text -in sslcert.csr | grep DNS

Ex :

[root@Chandan test]# openssl req -noout -text -in sslcert.csr | grep DNS

DNS:bestflare.com, DNS:usefulread.com, DNS:chandank.com

[root@Chandan test]#

Une fois que vous êtes satisfait de la CSR, vous pouvez l’envoyer à votre autorité de certification pour qu’elle signe le certificat. Vous pouvez également l’acheter sur SSL Store.