Un guide pour corriger la vulnérabilité Logjam dans les serveurs Apache HTTP et Nginx

Introduction

La vulnérabilité Logjam a été découverte dans les librairies TLS (chiffrement EXPORT) le 20 mai 2015 par une équipe d’informaticiens du CNRS, de l’Inria Nancy-Grand Est, de l’Inria Paris-Rocquencourt, de Microsoft Research, de l’Université Johns Hopkins, de l’Université du Michigan et de l’Université de Pennsylvanie : David Adrian, Karthikeyan Bhargavan, Zakir Durumeric,Pierrick Gaudry, Matthew Green, J. Alex Halderman, Nadia Heninger, Drew Springall, Luke Valenta, Benjamin VanderSloot,Eric Wustrow, Santiago Zanella-Beguelin, et Paul Zimmermann.

La vulnérabilité Logjam permet à un attaquant (homme du milieu) de rétrograder les connexions TLS vers une cryptographie de niveau export de 512 bits. Cela permet à un attaquant de lire et de modifier toutes les données transmises sur la connexion réseau.

Vous voyez, c’est dangereux car un attaquant peut lire des cartes de crédit ou des informations sensibles si votre application est vulnérable à Logjam. Cela me rappelle l’attaque FREAK.

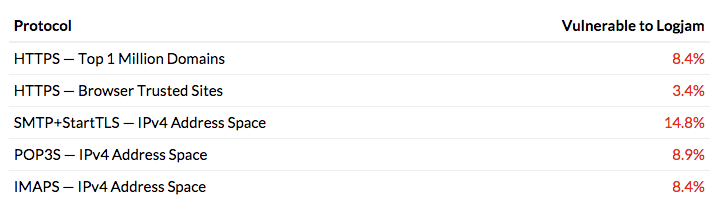

La vulnérabilité Logjam peut concerner n’importe quel protocole comme HTTPS, SSH, IPSec, SMTP qui s’appuie sur TLS.

À la datedu24 mai, 8,4 % des 1 million de domaines les plus importants étaient affectés par la vulnérabilité Logjam.

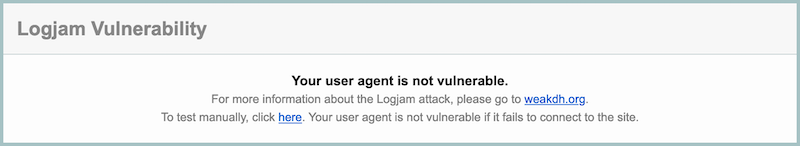

Testez si le client est vulnérable

La manière la plus simple de tester est d’accéder à la page de test du client du laboratoire SSL sur le navigateur.

Vous pouvez également essayer celle-ci.

Tester si le serveur est vulnérable

Il existe de nombreux outils que vous pouvez utiliser pour tester.

TLS Scanner – un scanner en ligne alimenté par Testssl.sh vérifie la mauvaise configuration et la vulnérabilité TLS d’un site donné, y compris Logjam.

KeyCDN – un autre outil pour tester si le site est vulnérable à Logjam.

Corriger la vulnérabilité de l’attaque Logjam

Vous pouvez désactiver les combinaisons de chiffrement EXPORT dans la configuration du serveur web concerné pour atténuer cette vulnérabilité.

Serveur HTTP Apache

Désactivez le chiffrement d’exportation en ajoutant ce qui suit dans le fichier de configuration SSL.

SSLCipherSuite !EXPORTRedémarrez Apache, et c’est tout.

Nginx

Ajoutez ce qui suit dans le fichier nginx.conf

ssl_ciphers '!EXPORT' ;

#Note : - Si vous avez déjà configuré ssl_ciphers, il vous suffit d'ajouter !EXPORT dans la ligne existante au lieu d'en ajouter une nouvelle.Vous pouvez également vous référer à cette page pour corriger ce problème dans Sendmail, Tomcat, IIS, HAProxy, Lighthttpd, etc.

Quelle est la prochaine étape ?

Si vous êtes à la recherche d’une protection continue pour votre activité en ligne, vous pouvez envisager d’utiliser un WAF basé sur le cloud.