La sécurité des réseaux est un élément essentiel de toute organisation. Cet article présente quelques-unes des principales vulnérabilités du réseau que vous devez connaître pour assurer la sécurité du réseau de votre organisation.

Ces dernières années, les activités de piratage se sont multipliées de manière exponentielle. Les pirates peuvent facilement s’introduire dans le réseau de l’organisation pour y mener des activités malveillantes. Ils pénètrent dans le réseau de l’organisation et obtiennent tous les accès en supprimant les administrateurs existants du réseau.

Par conséquent, si vous êtes un professionnel de la sécurité des réseaux dans une entreprise, il est de votre devoir d’empêcher que cela ne se produise. Pour empêcher les attaques de réussir, vous devez assurer la sécurité du réseau de votre organisation. À titre préventif, vous effectuerez régulièrement des analyses de vulnérabilité du réseau de l’organisation et vous corrigerez toutes les faiblesses trouvées immédiatement avant qu’un pirate informatique ne les découvre.

Pour toute organisation aujourd’hui, la sécurité de son réseau est cruciale, et il doit être conçu pour protéger l’intégrité et la facilité d’utilisation du réseau et des données. Cela concerne à la fois les technologies logicielles et matérielles. Permettez-moi de vous expliquer ce qu’est exactement une vulnérabilité de réseau.

Qu’est-ce qu’une vulnérabilité de réseau ?

Les vulnérabilités du réseau sont des failles ou des faiblesses présentes dans le réseau de l’organisation en ce qui concerne les ports, les hôtes, les services, etc. Un testeur de pénétration utilise divers outils d’analyse de réseau pour identifier les vulnérabilités présentes dans le réseau de l’organisation.

L’un des outils d’analyse de réseau les plus populaires est Nmap. Cet outil est simple à utiliser et il analyse les réseaux et vérifie les hôtes, les ports ouverts et les services fonctionnant sur le réseau. Ces outils fournissent suffisamment d’informations sur le réseau, que les pirates peuvent ensuite utiliser pour mener des activités malveillantes.

Permettez-moi de vous présenter quelques-unes des vulnérabilités que vous devez connaître.

Les clés USB

L’un des moyens les plus courants utilisés par les pirates pour s’introduire dans le réseau d’une entreprise est l’utilisation d’une clé USB. Si vous avez vu le documentaire d’Edward Snowden, vous savez à quel point il lui a été facile de voler les données du réseau de la National Security Agency et de stocker toutes les données secrètes sur une clé USB.

La plupart du temps, les clés USB sont utilisées par les pirates pour ingérer des logiciels malveillants sur un réseau cible et l’infecter afin d’y accéder. Aujourd’hui, les pirates professionnels utilisent plusieurs types de logiciels malveillants, tels que des virus, des chevaux de Troie, des vers, des rançongiciels, etc. pour infiltrer le réseau d’une organisation. Les logiciels malveillants commenceront automatiquement à s’exécuter et à infecter le réseau une fois que le pirate aura inséré la clé USB dans le réseau cible.

Pour protéger votre réseau de ce type de vulnérabilité, vous devez donc toujours scanner toutes les clés USB utilisées dans votre organisation. Cela devrait être l’une des politiques strictes au sein de l’organisation afin d’éviter une vulnérabilité du réseau liée à la clé USB.

Pare-feu mal configurés

Lorsque l’on parle de vulnérabilité et de sécurité des réseaux, le terme ” pare-feu ” est très courant.

La politique de sécurité de chaque organisation place le pare-feu en tête de ses priorités. Cependant, la gestion des pare-feu devient complexe au fur et à mesure que l’organisation grandit. Et en raison de la complexité de la gestion des pare-feux dans les grandes organisations, les administrateurs réseau commettent souvent des erreurs et configurent mal les pare-feux. C’est ce genre d’opportunité que les pirates attendent. Vous serez surpris d’apprendre que plus de 95 % des failles de sécurité dans les pare-feu sont dues à des erreurs de configuration.

Pour éviter de telles erreurs de configuration dans le pare-feu, les administrateurs de réseau doivent visiter le pare-feu pour le mettre à jour et le corriger avec les nouvelles mises à jour de sécurité. En tant qu’organisation, si vous ne prenez pas au sérieux la surveillance de vos pare-feux, vous risquez un jour de payer cher les pirates informatiques. Lorsque vous surveillez régulièrement vos pare-feux, cela vous permet d’identifier toute erreur de configuration commise par les administrateurs et de prendre immédiatement des mesures préventives.

Pour les entreprises modernes, vous pouvez envisager de tirer parti d’un pare-feu géré dans le nuage.

Les courriels

Les courriels sont un autre canal privilégié par les pirates pour diffuser des logiciels malveillants dans le réseau.

Les pirates envoient un courriel à la cible avec un lien ou une pièce jointe, et une fois que la cible clique sur le lien ou télécharge la pièce jointe, elle donne l’accès au réseau au pirate. En effet, à l’arrière-plan, le logiciel malveillant est exécuté et tente d’exploiter le réseau et d’en obtenir l’accès. Pour éviter ce scénario, éduquez tout le monde à ne jamais cliquer sur un lien ou télécharger une pièce jointe si l’expéditeur du courriel est inconnu. Il serait préférable de vous tenir au courant de ces attaques de phishing qui ont le vent en poupe ces derniers temps.

Appareils mobiles

Aujourd’hui, tous les acteurs du secteur des technologies de l’information disposent d’un appareil mobile. Il ne s’agit plus seulement d’un appareil utilisé pour téléphoner et envoyer des messages ; ces appareils offrent bien plus de fonctionnalités qu’un ordinateur personnel.

Les appareils mobiles sont souvent connectés à un réseau WiFi, et parfois les gens ont tendance à utiliser un réseau WiFi gratuit qui n’est pas sécurisé. Cela donne aux pirates une excellente occasion d’exploiter les appareils mobiles. Une fois que les pirates sont dans votre appareil mobile, ils peuvent voler vos mots de passe de messagerie, vos images, vos vidéos, les détails de votre carte de crédit et d’autres informations personnelles sur votre appareil mobile.

Les pirates vous montreront des publicités pour leurs applications gratuites qui ne sont pas sécurisées. Une fois que vous aurez cliqué sur la publicité et installé l’application sur votre appareil mobile, les pirates y auront accès, et vous ne le saurez même pas. N’installez donc jamais d’applications inconnues sur vos appareils mobiles sans les avoir vérifiées ; vous pourriez commettre une grave erreur. En outre, de nombreuses organisations interdisent à leurs employés d’accéder à leurs appareils mobiles lorsqu’ils accèdent au réseau de l’organisation.

Injection SQL

Chaque organisation utilise plusieurs bases de données pour stocker ses données. Ces données sont précieuses pour l’organisation et si elles tombent entre de mauvaises mains, l’organisation subira des pertes massives. L’injection SQL est donc un autre type de vulnérabilité réseau liée aux bases de données que vous devez connaître.

L’injection SQL est une vulnérabilité qui se trouve à l’intérieur d’une application web ou d’un site web. Dans ce cas, les pirates exécutent des requêtes SQL sur la base de données de l’application web pour définir les vulnérabilités à l’intérieur de la base de données. Ensuite, ils exécutent plusieurs requêtes pour manipuler la base de données et identifier les failles. Une fois la faille identifiée, les pirates injectent des logiciels malveillants par le biais de leurs requêtes et les exécutent sur le serveur de la base de données pour obtenir son accès et toutes les informations qui y sont stockées.

DDoS

Le déni de service distribué ( DDoS ) est un type d’attaque très répandu dans le domaine de la cybersécurité.

Dans cette cyberattaque, les pirates inondent le réseau de l’organisation d’une quantité massive de demandes de données. Lorsque le réseau n’est pas en mesure de traiter ces demandes, il tombe en panne. Cela permet aux pirates de pénétrer dans le réseau d’une organisation et de nuire à sa réputation. L’idée est de continuer à frapper le réseau de l’organisation avec des paquets de données jusqu’à ce qu’il tombe en panne. Pour éviter les attaques DDoS, vous devez fixer un seuil pour les demandes de données provenant d’une seule source.

Les scripts intersites

Le cross-site scripting (XSS) est un type d’attaque par injection de code qui consiste à exécuter un logiciel malveillant sur un site web de confiance.

Avec ce type d’attaque, les pirates tentent de pénétrer dans le réseau du site web à l’aide du navigateur web. Lorsque la victime visite un site ou une page web, le script malveillant s’exécute et tente de voler tous les cookies, les jetons de session et d’autres informations sensibles contenues dans le site web.

Lorsque les pirates sont à l’intérieur du réseau du site web, ils peuvent modifier le contenu du site web, sans que l’administrateur ne s’en aperçoive. Ce type de vulnérabilité du réseau est exploité lorsque les sites web génèrent des données d’entrée non chiffrées ou non validées par l’utilisateur.

Logiciels obsolètes

Dans le cadre des pratiques de sécurité d’une organisation, les développeurs ajoutent régulièrement des correctifs à leurs applications afin de supprimer les faiblesses de sécurité, les bogues ou les erreurs trouvées dans les versions précédentes de leurs applications. En effet, si votre application reste obsolète, elle offre aux pirates un point faible pour s’introduire dans le réseau de l’application et mener des activités malveillantes.

C’est pourquoi DevSecOps est un autre mot à la mode dans le secteur des technologies de l’information, où les développeurs se concentrent sur la sécurité de leur code dès le début. Plus l’application est importante, plus la surface d’attaque est grande, c’est pourquoi des organisations comme Google, Apple et Facebook publient quotidiennement des correctifs de sécurité afin de préserver la sécurité de leur réseau.

Fuites de données

Ces dernières années, de nombreux incidents ont été signalés au cours desquels vous avez entendu dire qu’une organisation avait été piratée et qu’un grand nombre d’informations sur ses utilisateurs avaient été divulguées par les pirates.

Une telle fuite de données se produit lorsque les pirates parviennent à pénétrer dans le réseau de l’organisation par le biais d’une porte dérobée ou d’une attaque par force brute. Ce type de scénario se produit lorsque les données ne bénéficient pas d’un cryptage ou d’une protection adéquats. Une fois que les pirates ont accès aux données de l’organisation, ils les vendent sur le dark web pour gagner de l’argent. L’image de marque de l’organisation s’en trouve gravement affectée et ses clients perdent confiance en elle.

Veillez donc toujours à ce que les données de votre organisation soient bien cryptées et protégées.

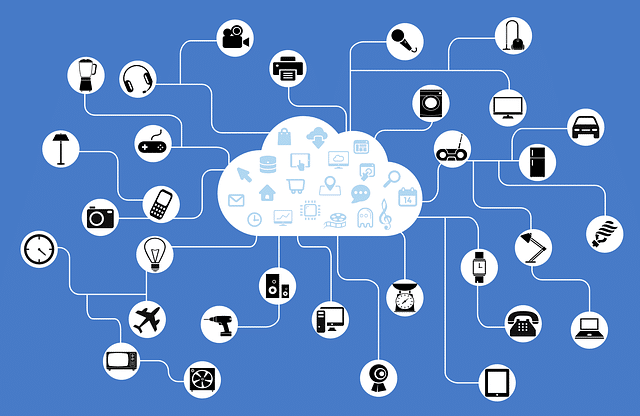

Réseaux IdO

Dans leur vie quotidienne, les gens utilisent de nombreux appareils IoT tels que des applications domestiques intelligentes, des smartwatches, des home cinémas, etc. Il s’agit d’un autre réseau qui est sous le radar des pirates informatiques.

Dans l’IdO, plusieurs appareils intelligents sont connectés à un réseau partagé. Par exemple, vous pouvez connecter votre smartwatch et votre téléphone portable au même réseau WiFi. La plupart du temps, les gens sont ignorants et ne pensent pas que ces appareils sont piratables, ce qui permet aux pirates de pénétrer dans votre réseau domestique.

Conclusion

Voici donc quelques-unes des vulnérabilités du réseau que vous devez connaître. En tant qu’administrateur du réseau de votre organisation, veillez à vérifier régulièrement ces vulnérabilités courantes afin de protéger votre réseau contre les pirates informatiques. Vous devez disposer des outils nécessaires et des meilleures pratiques pour que le réseau de votre organisation ne présente aucune faiblesse ou faille.