Les périmètres traditionnels des réseaux ont disparu. L’accès aux applications et aux ressources numériques d’une organisation se fait à partir de lieux éloignés, et le contrôle de ces accès devient un véritable défi. L’époque où les frontières des réseaux pouvaient être protégées est révolue. L’heure est venue d’adopter de nouvelles stratégies de sécurité “zéro confiance”.

Lorsque les ressources numériques d’une entreprise doivent parcourir de longues distances sur les chemins peu sûrs de l’internet, les enjeux sont si importants que vous ne pouvez faire confiance à rien ni à personne. C’est pourquoi vous devez adopter le modèle de réseau de confiance zéro pour restreindre l’accès de tous les utilisateurs à toutes les ressources du réseau à tout moment.

Dans les réseaux à confiance zéro, toute tentative d’accès à une ressource est interdite à un utilisateur ou à un appareil, qu’il ait ou non déjà accédé à la même ressource. Tout utilisateur ou appareil doit toujours passer par un processus d’authentification et de vérification pour accéder aux ressources, même s’il se trouve physiquement au sein de l’organisation. Ces authentifications et vérifications doivent être rapides pour éviter que les politiques de sécurité ne dégradent les performances des applications et l’expérience des utilisateurs.

NordLayer

NordLayer offre une solution adaptative de sécurité d’accès au réseau basée sur le cadre Security Service Edge. Fournie en tant que solution de sécurité réseau SaaS (Software as a Service), elle incarne les principes clés de Zero Trust et fournit un accès à distance sécurisé, minimisant ainsi les risques de l’organisation.

La confiance implicite est supprimée de toute l’infrastructure, en utilisant des passerelles Web sécurisées comme portails vers le réseau interne de l’entreprise. Le lien entre le point d’extrémité de l’utilisateur et le SWG est crypté à l’aide d’un code AES 256 bits, tandis que la passerelle elle-même applique les politiques de sécurité mises en place pour prévenir diverses menaces. Aucune connexion non supervisée ne peut échapper aux mécanismes de défense de NordLayer.

Le trafic entre le SWG et l’appareil de l’utilisateur est également facilité par des protocoles de tunneling de pointe tels que NordLynx (une version propriétaire de WireGuard développée par Nord Security). D’autres options, comme les versions IKEv2 et OpenVPN (UDP et TCP), améliorent la compatibilité entre les appareils. Ainsi, il est possible d’installer NordLayer sur des routeurs et d’autres dispositifs matériels.

L’identité d’un utilisateur peut être vérifiée plusieurs fois avant d’accéder à des données sensibles ou à des ressources de travail. NordLayer prend également en charge l’authentification unique (SSO) avec Azure AD, OneLogin, Okta et G Suite, facilitant ainsi la transition entre vos outils actuels et le réseau Zero Trust. En s’appuyant sur les capacités des courtiers en sécurité d’accès au cloud, NordLayer améliore la visibilité du réseau et conserve un meilleur contrôle d’accès aux ressources critiques de l’entreprise.

La solution n’exige pas non plus que les entreprises se débarrassent des outils qu’elles utilisent actuellement – NordLayer peut être combiné avec l’infrastructure existante. Le produit ne limite pas le nombre d’utilisateurs, ce qui le rend hautement évolutif sans augmenter drastiquement le prix de l’abonnement. Cela rend la segmentation des utilisateurs plus facile et plus efficace en fournissant une vue d’ensemble claire des participants au réseau. De plus, les licences peuvent être facilement transférées entre les utilisateurs, ce qui permet de s’adapter à la dynamique d’un environnement de travail en constante évolution.

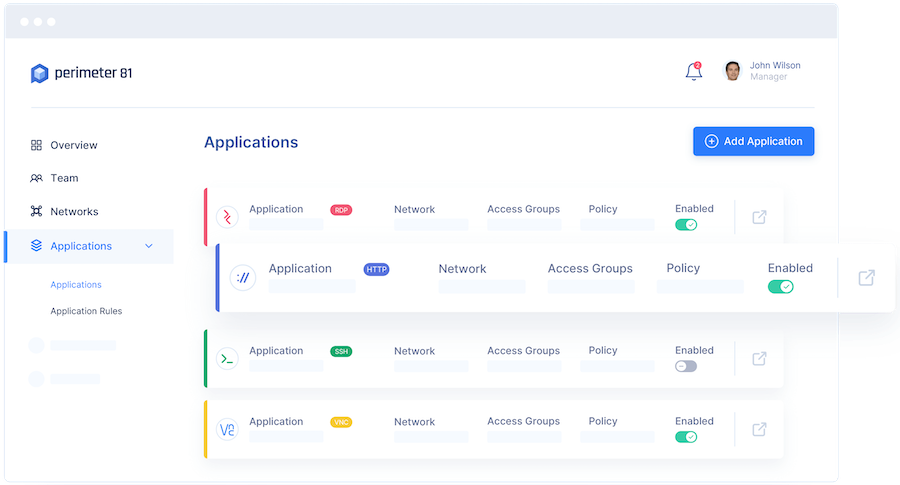

Perimeter 81

Perimeter 81 propose deux approches pour gérer et sécuriser les applications et les réseaux d’une organisation, à la fois dans des environnements en nuage et sur site. Les deux propositions commencent par l’offre de réseaux à confiance zéro en tant que service. Pour ce faire, Perimeter 81 utilise une architecture de périmètre définie par logiciel, qui offre une grande flexibilité pour l’intégration de nouveaux utilisateurs et une plus grande visibilité du réseau. En outre, le service est compatible avec les principaux fournisseurs d’infrastructure en nuage.

Zero Trust Application Access part du principe que chaque entreprise dispose d’applications et de services critiques auxquels la plupart des utilisateurs n’ont pas besoin d’accéder. Le service permet d’élever des barrières pour des utilisateurs spécifiques en fonction de leur rôle, de leurs appareils, de leur localisation et d’autres identifiants.

Parallèlement, Zero Trust Network Access définit une segmentation du réseau de l’entreprise par zones de confiance, ce qui permet de créer des limites de confiance qui contrôlent le flux de données à un niveau de granularité élevé. Les zones de confiance sont constituées d’ensembles d’éléments d’infrastructure dont les ressources fonctionnent au même niveau de confiance et offrent des fonctionnalités similaires. Cela réduit le nombre de canaux de communication et minimise la possibilité de menaces.

Le service Zero Trust Network Access (ZTNA) de Perimeter 81 offre une vue complète et centralisée du réseau de l’entreprise, garantissant l’accès le moins privilégié possible à chaque ressource. Ses fonctions de sécurité répondent au modèle SASE de Gartner, car la sécurité et la gestion du réseau sont unifiées sur une seule plateforme.

Les deux services de Permiter 81 sont inclus dans un schéma de tarification avec un large éventail d’options. Ces options vont d’un plan de base avec les éléments essentiels pour sécuriser et gérer un réseau à un plan d’entreprise qui peut évoluer de manière illimitée et fournit un support dédié 24/7.

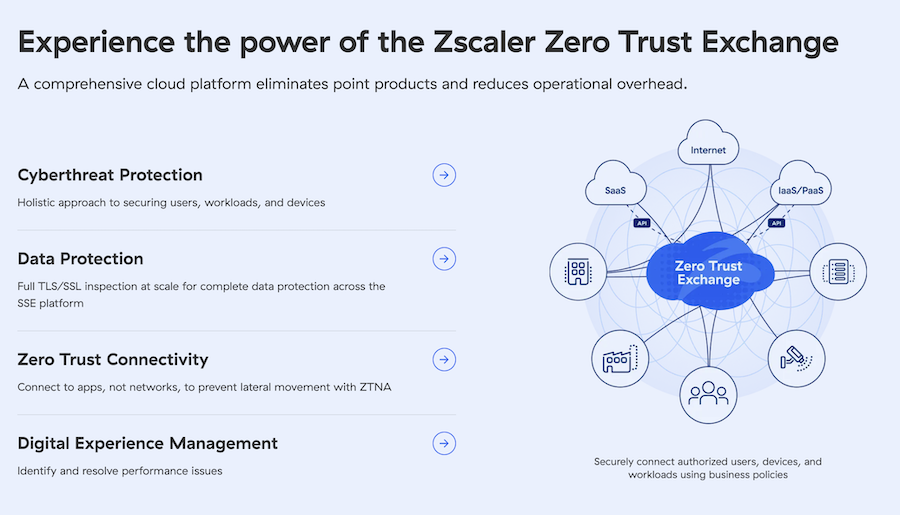

ZScaler Private Access

ZScaler Private Access (ZPA) est un service réseau de confiance zéro basé sur le cloud qui contrôle l’accès aux applications privées d’une organisation, qu’elles soient situées dans un centre de données propriétaire ou dans un cloud public. Avec le ZPA, les applications sont totalement invisibles pour les utilisateurs non autorisés.

Dans la ZPA, la connexion entre les applications et les utilisateurs s’effectue selon une stratégie “inside-out” (de l’intérieur vers l’extérieur). Plutôt que d’étendre le réseau pour inclure les utilisateurs (comme cela devrait être fait si vous utilisez un VPN), les utilisateurs ne sont jamais à l’intérieur du réseau. Cette approche minimise considérablement les risques en évitant la prolifération de logiciels malveillants et les risques de mouvements latéraux. En outre, le champ d’application du ZPA ne se limite pas aux applications web, mais à toute application privée.

ZPA utilise une technologie de micro tunnel qui permet aux administrateurs de réseau de segmenter le réseau par application, évitant ainsi de créer une segmentation artificielle dans le réseau ou d’appliquer un contrôle par des politiques de pare-feu ou de gérer des listes de contrôle d’accès (ACL). Les microtunnels utilisent le chiffrement TLS et des clés privées personnalisées qui renforcent la sécurité lors de l’accès aux applications de l’entreprise.

Grâce à son API et à ses améliorations ML (machine learning), ZPA permet aux services informatiques d’automatiser les mécanismes de confiance zéro en découvrant les applications et en créant des politiques d’accès pour elles, ainsi qu’en générant automatiquement une segmentation pour chaque charge de travail d’application différente.

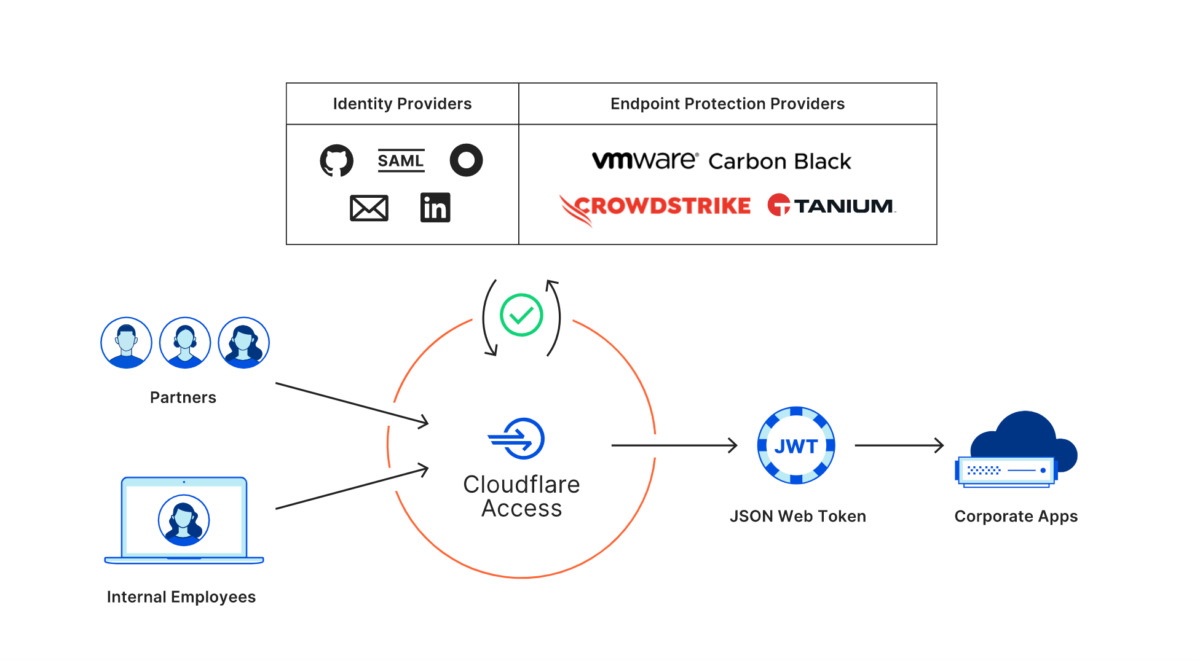

Accès Cloudflare

Le service deréseau de confiance zéro de Cloudflare est soutenu par un réseau propriétaire avec des points d’accès répartis dans le monde entier. Cela permet aux services informatiques de fournir un accès rapide et sécurisé à toutes les ressources d’une organisation, qu’il s’agisse d’appareils, de réseaux ou d’applications.

Le service de Cloudflare remplace les périmètres de sécurité traditionnels centrés sur le réseau, en utilisant à la place des accès sécurisés et proches qui garantissent une vitesse optimale pour les groupes de travail distribués.

L’accès zéro confiance de Cloudflare opère sur l’ensemble des applications d’une organisation, en authentifiant les utilisateurs par le biais de son propre réseau mondial. Cela permet aux responsables informatiques d’enregistrer chaque événement et chaque tentative d’accès à une ressource. En outre, il est facile de gérer les utilisateurs et d’en ajouter d’autres.

Avec Cloudflare Access, l’organisation peut maintenir son identité, ses fournisseurs de protection, sa posture d’appareil, ses exigences de localisation par application, et même son infrastructure cloud existante. Pour le contrôle des identités, Cloudflare s’intègre avec Azure AD, Okta, Ping, et pour la protection des appareils, avec Tanium, Crowdstrike et Carbon Black.

Cloudflare propose une version gratuite de son service qui fournit les principaux outils et permet de protéger jusqu’à 50 utilisateurs et applications. Pour passer à un grand nombre d’utilisateurs ou d’applications, vous devez opter pour les versions payantes du service, qui offrent d’autres avantages tels qu’une assistance téléphonique et par chat 24h/24, 7j/7 et 365 jours par an.

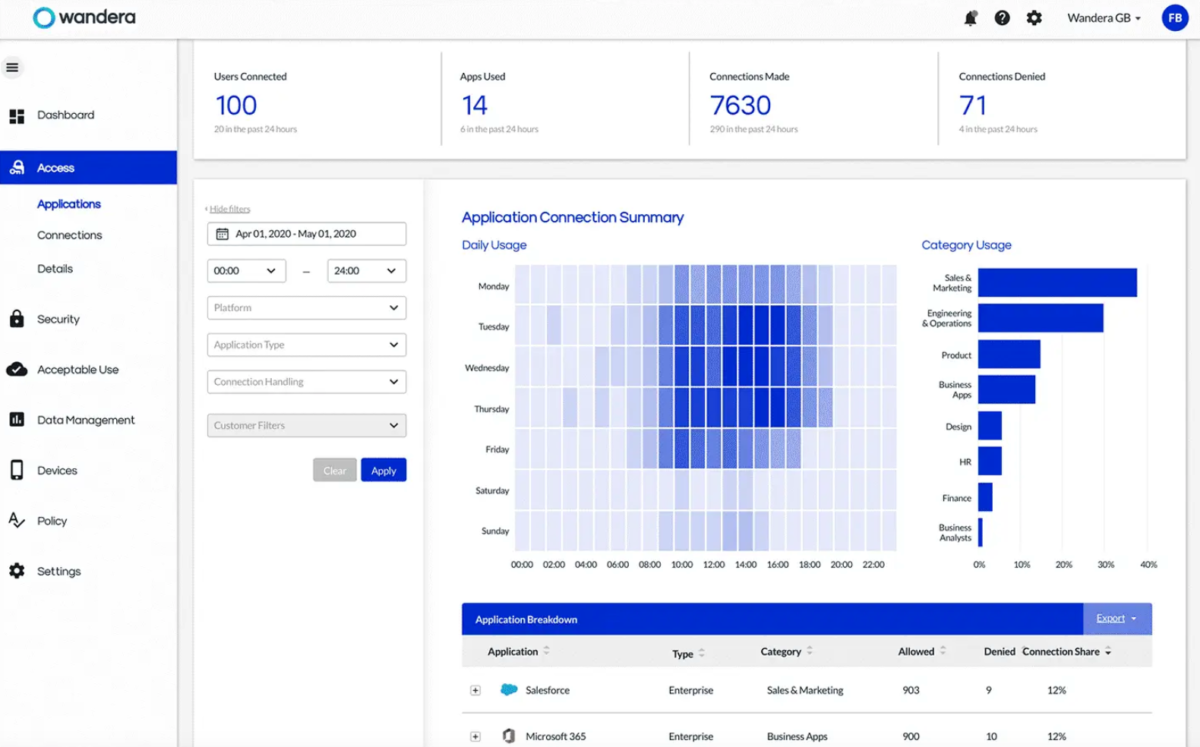

Wandera

La solution de réseau de confiance zéro Wandera Private Access offre un accès à distance rapide, simple et sécurisé aux applications d’une organisation, qu’elles fonctionnent en mode SaaS ou qu’elles soient déployées en interne. Le service se distingue par sa simplicité, avec des procédures d’installation qui peuvent être réalisées en quelques minutes et qui ne nécessitent pas de matériel, de certificats ou de dimensionnement spécialisés.

Wandera Private Access offre de la flexibilité aux équipes de travail distribuées, opérant sur des plateformes hétérogènes, avec des appareils gérés ou possédés (BYOD). La solution offre une visibilité en temps réel sur l’accès aux applications, l’identification de l’informatique fantôme et la restriction automatique de l’accès à partir d’appareils infectés ou non sécurisés, grâce à des politiques d’accès tenant compte des risques.

Avec Wandera Private Access, des modèles de sécurité centrés sur l’identité peuvent être mis en œuvre, garantissant que seuls les utilisateurs autorisés peuvent se connecter aux applications de l’organisation. L’utilisation de micro-tunnels basés sur les applications permet de connecter les utilisateurs uniquement aux applications auxquelles ils sont autorisés à accéder. L’application des politiques de sécurité reste cohérente dans toutes les infrastructures, qu’il s’agisse d’applications en nuage, de centres de données ou de SaaS.

Le système de protection de Wandera est alimenté par un moteur intelligent de détection des menaces appelé MI:RIAM. Ce moteur est alimenté quotidiennement par les informations fournies par 425 millions de capteurs mobiles, ce qui garantit une protection contre le plus large éventail de menaces connues et de type “zero-day”.

Okta

Okta propose un modèle de sécurité zéro confiance qui englobe une large gamme de services, notamment la protection des applications, des serveurs et des API, l’accès unifié et sécurisé des utilisateurs aux applications sur site et dans le nuage, l’authentification multifactorielle adaptative et contextuelle, et l’intégration automatique pour atténuer les risques liés aux comptes orphelins.

Le service d’annuaire universel d’Okta offre une vue unique et consolidée de tous les utilisateurs d’une organisation. Grâce à l’intégration des groupes d’utilisateurs avec AD et LDAP, et aux connexions avec les systèmes RH, les applications SaaS et les fournisseurs d’identité tiers, Okta Universal Directory intègre tous les types d’utilisateurs, qu’il s’agisse d’employés de l’entreprise, de partenaires, de sous-traitants ou de clients.

Okta se distingue par son service de protection des API, ces dernières étant considérées comme une nouvelle forme d’informatique parallèle. La gestion de l’accès aux API d’Okta réduit les heures de conception et d’application de politiques basées sur XML à quelques minutes, ce qui facilite l’intégration de nouvelles API et l’intégration avec des partenaires pour l’utilisation des API. Le moteur de politiques d’Okta permet de mettre en œuvre les meilleures pratiques en matière de sécurité des API, en s’intégrant facilement aux cadres d’identité tels qu’OAuth. Les politiques d’autorisation des API sont créées en fonction des applications, du contexte de l’utilisateur et de l’appartenance à un groupe afin de garantir que seuls les bons utilisateurs peuvent accéder à chaque API.

Le réseau d’intégration d’Okta évite le verrouillage des fournisseurs, donnant aux organisations la liberté de choisir parmi plus de 7 000 intégrations préconstruites avec des systèmes dans le nuage et sur site.

CrowdStrike Falcon

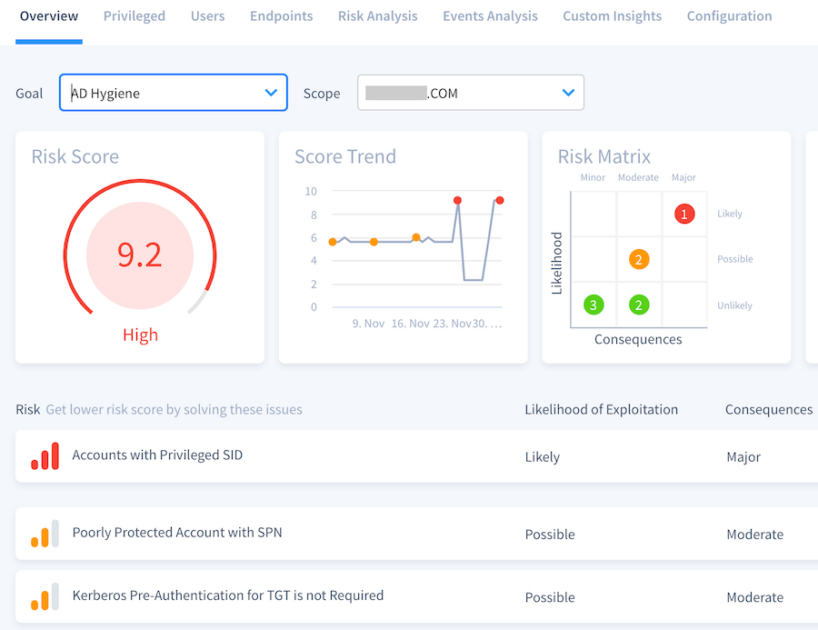

La solution de sécurité zéro confiance CrowdStrike Falcon Identity Protection stoppe rapidement les failles de sécurité dues à des identités compromises, en protégeant les identités de tous les utilisateurs, sites et applications d’une organisation à l’aide de politiques zéro confiance.

Falcon Identity Protection vise à réduire les coûts et les risques et à augmenter le retour sur investissement des outils utilisés en réduisant les besoins en ressources d’ingénierie et en éliminant les processus de sécurité redondants.

Le contrôle unifié de toutes les identités facilite la mise en œuvre de stratégies d’accès conditionnel et d’authentification adaptative, tout en garantissant une meilleure expérience utilisateur et une plus grande couverture de l’authentification multifactorielle (MFA), même pour les systèmes existants.

La solution d’accès à distance CrowdStrike offre une visibilité complète sur l’activité d’authentification de tous les comptes et terminaux, en fournissant des données de localisation, de source/destination, de type de connexion (compte humain ou de service), entre autres. Elle protège ainsi le réseau contre les menaces internes, telles que les comptes privilégiés obsolètes, les comptes de service mal alignés, les comportements anormaux et les informations d’identification compromises par des attaques par déplacement latéral.

En s’intégrant aux solutions de sécurité existantes, le déploiement de Falcon Identity Protection s’effectue en un minimum de temps et sans friction. En plus d’offrir une intégration directe avec des solutions de sécurité pour les actifs critiques, telles que CyberArk et Axonius, CrowdStrike propose des API très performantes qui permettent aux entreprises de s’intégrer avec pratiquement n’importe quel système.

Conclusion

La nouvelle normalité semble perdurer, et les administrateurs informatiques doivent s’y habituer. Le travail à distance continuera d’être une réalité quotidienne et les réseaux d’entreprise n’auront plus jamais de frontières clairement définies.