Daten sind wertvoll, und in den falschen Händen können sie einer Person, einem Dritten oder einer Organisation Schaden zufügen.

Deshalb gibt es die Verschlüsselung, eine Möglichkeit, die Daten bei der Speicherung oder bei der Datenübertragung über das Internet zu sichern.

In diesem Artikel werfen wir einen Blick auf die asymmetrische Verschlüsselung.

Lassen Sie uns beginnen.

Was ist Verschlüsselung?

Verschlüsselung ist der rechnerische Prozess der Umwandlung von Daten in ein schwer zu entschlüsselndes Format (auch als Chiffretext bezeichnet). Sie stützt sich auf einen robusten Verschlüsselungsalgorithmus für Berechnungen.

Sie bitten also Computer, Daten zu verschlüsseln, um sie sicher zu speichern oder zu übertragen. Das bedeutet auch, dass nur autorisierte Parteien auf die Daten zugreifen können.

Das Herzstück der Verschlüsselung sind die kryptografischen Schlüssel. Sie haben mathematisch generierte Schlüssel, die auf der Grundlage anderer Verschlüsselungsparameter und auf der Basis der Zustimmung von Sender und Empfänger berechnet werden.

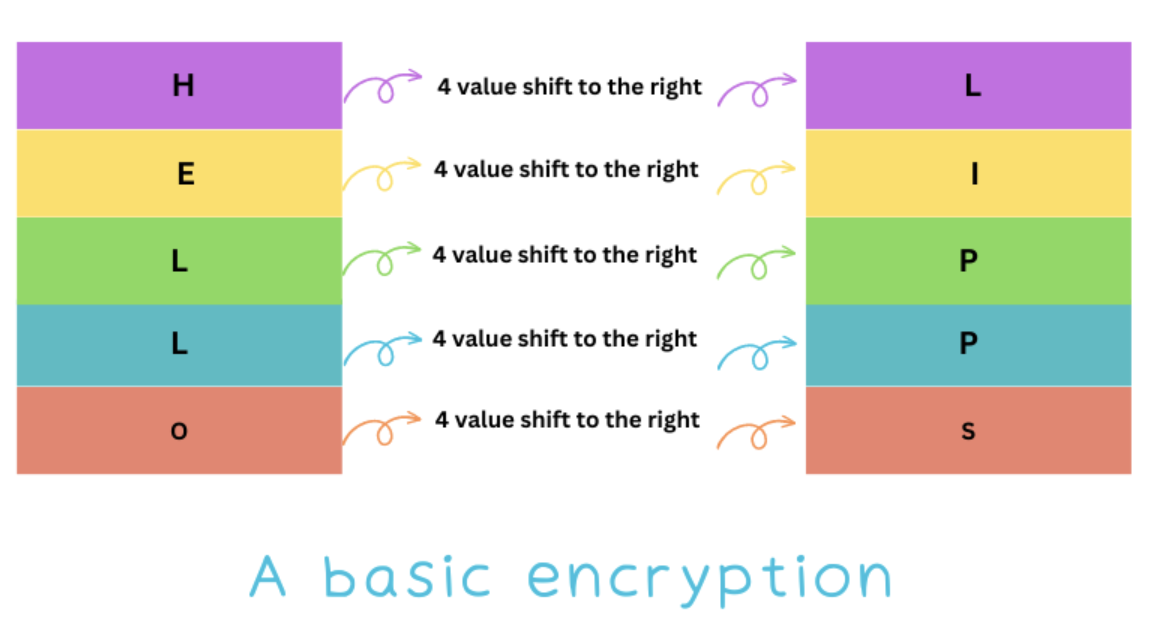

Nehmen wir ein Beispiel für eine einfache Verschlüsselung.

Sie (nennen wir ihn Bob) möchten also eine Nachricht an John, Ihren Internet-Kollegen, senden, der gerne verschlüsselte Texte liest.

Bob schreibt die Nachricht und lässt die Daten dann durch die “Verschlüsselung” laufen Der Verschlüsselungsalgorithmus, den sie verwenden, ist einfach. Zunächst verschiebt Bob den ASCII-Wert um 4 Punkte und erstellt so den Chiffretext.

Die ASCII-Werte “A” werden also zu 65 bis 69, was ein “E” ergibt In ASCII hat E einen Wert von 69. Nach dieser einfachen Methode erstellt Bob eine Nachricht und schickt sie an John.

Da John und Bob sich bereits darauf geeinigt haben, wie sie kodieren und dekodieren, können sie sich gegenseitig Nachrichten schicken.

Wenn Bob also schreibt: “Hallo, John”, wird der verschlüsselte Text “LIPPS0$NRLR” zurückgeben.

Der Prozess der Dekodierung der von Bob gesendeten Nachricht wird als Entschlüsselung bezeichnet.

Schauen Sie sich die ASCII-Tabelle an, um sich ein Bild davon zu machen.

Lesen Sie auch: Die besten Text-zu-ASCII-Konverter, die Sie ausprobieren sollten

Was ist asymmetrische Verschlüsselung?

Asymmetrische Verschlüsselung (auch als asymmetrische Kryptographie bekannt) ist eine Verschlüsselung mit öffentlichem Schlüssel. Hier führt der Algorithmus die Ver- und Entschlüsselung mit Hilfe von zwei Schlüsselpaaren durch:

- Öffentlicher Schlüssel: Der öffentliche Schlüssel hilft bei der Verschlüsselung von Nachrichten.

- Privater Schlüssel: Der private Schlüssel hilft bei der Entschlüsselung der Nachricht. Der private Schlüssel wird auch als geheimer Schlüssel bezeichnet, da er nicht ausgetauscht werden kann und vom Besitzer geheim gehalten wird.

Wie funktioniert nun die asymmetrische Verschlüsselung?

Nehmen wir noch einmal Bob und John aus unserem vorherigen Beispiel.

Bob wusste, dass seine Methode, verschlüsselte Nachrichten an John zu senden, nicht sicher war. Schließlich kann jeder die Verschlüsselung leicht aushebeln.

Deshalb wählte er die asymmetrische Verschlüsselung, um seine Nachrichten an John zu senden.

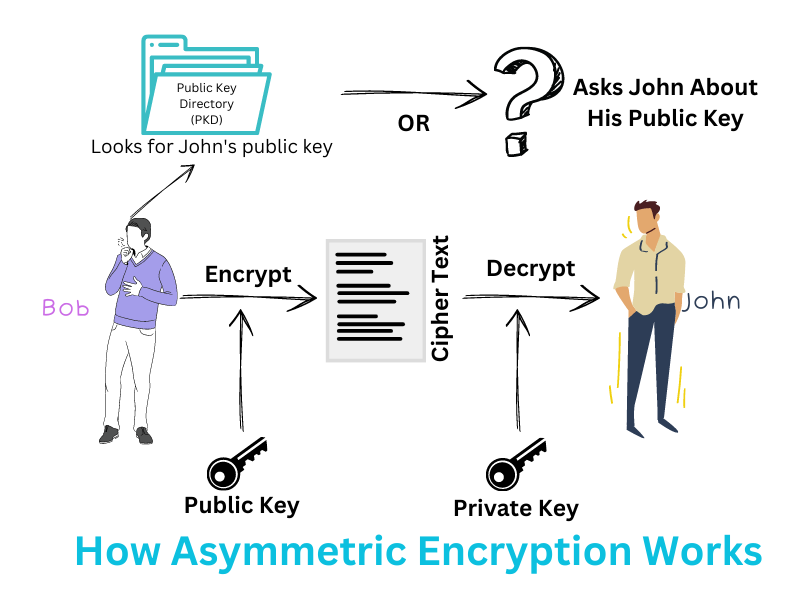

In diesem Fall fragt Bob zunächst nach dem öffentlichen Schlüssel von John. Da er John bereits kennt, kann er ihn dann persönlich fragen.

Ansonsten gibt es öffentliche Schlüsselverzeichnisse (Public Key Directory, PKD), in denen sich Unternehmen registrieren und ihren öffentlichen Schlüssel freigeben können. Auf diese Weise muss jeder, der eine sichere Nachricht senden möchte, den öffentlichen Schlüssel dieser Person erhalten.

Nun kann Bob die asymmetrische Verschlüsselung verwenden, um die Nachricht mit dem öffentlichen Schlüssel des Absenders zu verschlüsseln, in diesem Fall mit dem öffentlichen Schlüssel von John.

John erhält die Nachricht und kann sie mit seinem privaten Schlüssel entschlüsseln.

Andererseits ist auch der umgekehrte Weg möglich. Das heißt, die Daten können mit einem privaten Schlüssel verschlüsselt und entschlüsselt werden.

Wenn also Bob die Nachricht mit seinem privaten Schlüssel verschlüsselt, kann John sie mit Bobs öffentlichem Schlüssel entschlüsseln!

Die asymmetrische Verschlüsselung funktioniert, weil Sie Zugang zu zwei Schlüsseln benötigen, damit sie funktioniert. Dies unterscheidet sich von der symmetrischen Verschlüsselung, bei der sowohl die Verschlüsselung als auch die Entschlüsselung mit einem Schlüssel durchgeführt werden.

Wie funktioniert asymmetrische Kryptographie?

Um ein klares Verständnis der asymmetrischen Kryptographie zu bekommen, müssen wir uns ansehen, wie sie funktioniert.

Der zugrunde liegende Prozess hängt stark von einem Algorithmus ab, der eine gut vorbereitete mathematische Funktion verwendet. Die Funktion übernimmt die Generierung des Schlüsselpaars.

Die Schlüsselgenerierung hängt jedoch von der Vereinbarung zwischen dem Sender und dem Empfänger ab.

Außerdem verfügen die meisten Tools und Programmiersprachen bereits über vordefinierte Bibliotheken zur Handhabung von Kryptographie. Wenn Sie sich also dafür entscheiden, asymmetrische Kryptographie zu programmieren, müssen Sie diese Bibliotheken verwenden und keine Zeit damit verschwenden, das Rad neu zu erfinden.

Der übliche Prozess, der abläuft, wenn eine Person beschließt, eine verschlüsselte Nachricht an eine andere Person zu senden, sieht wie folgt aus:

➡️ Der Absender und der Empfänger erstellen auf der Grundlage einiger Parameter öffentliche und private Schlüssel.

➡️ Als nächstes sucht der Absender den öffentlichen Schlüssel des Empfängers im Verzeichnis der öffentlichen Schlüssel.

➡️ Mit dem öffentlichen Schlüssel verschlüsselt der Absender die Nachricht.

➡️ Er sendet sie dann an den Empfänger, der sie mit seinem privaten Schlüssel entschlüsselt.

➡️ Der Empfänger kann beschließen, auf die Nachricht zu antworten, und derselbe Prozess findet erneut statt (nur in umgekehrter Reihenfolge).

Vorteile der asymmetrischen Verschlüsselung

Die asymmetrische Verschlüsselung bietet eine Vielzahl von Vorteilen. Dazu gehören:

- Authentifizierung der Nachricht: Die asymmetrische Verschlüsselung bietet eine hervorragende Nachrichtenauthentifizierung, die es ermöglicht, eine Nachricht und ihren Absender zu verifizieren. Deshalb sind digitale Signaturen einer der besten Anwendungsfälle der asymmetrischen Kryptographie.

- Bequem: Die Implementierung der asymmetrischen Verschlüsselung ist bequem, da die Schlüsselverteilung einfach und zugänglich ist. Die öffentlichen Schlüssel sind leicht zugänglich, so dass Absender eine Nachricht einfach mit dem öffentlichen Schlüssel des Empfängers verschlüsseln können. Andererseits kann der Empfänger die Nachricht mit seinem privaten Schlüssel entschlüsseln.

- Erkennen von Manipulationen: Asymmetrische Kryptographie erkennt auch jede Form von Manipulation während der Übertragung.

- Ermöglicht Nicht-Abstreitbarkeit: Sie funktioniert ähnlich wie physisch signierte Dokumente und kann daher vom Absender nicht abgestritten werden.

Als nächstes werden wir die Nachteile der asymmetrischen Verschlüsselung erörtern.

Asymmetrische Verschlüsselung – Nachteile

Zu den Nachteilen der asymmetrischen Verschlüsselung gehören:

- Langsam: Die asymmetrische Verschlüsselung ist langsam und daher nicht ideal für die Übertragung großer Datenmengen.

- Nicht-authentifizierte öffentliche Schlüssel: Sie bietet ein offenes Modell, bei dem die öffentlichen Schlüssel frei zugänglich sind. Es gibt jedoch keine Möglichkeit, die allgemeine Authentizität des Schlüssels und seine Zuordnung zu einer Person zu überprüfen. Damit liegt die Verantwortung für die Überprüfung der Authentizität beim Benutzer.

- Nicht wiederherstellbarer privater Schlüssel: Es gibt keinen Mechanismus zur Wiederherstellung des privaten Schlüssels. Wenn er verloren geht, können die Nachrichten nicht entschlüsselt werden.

- Wenn der private Schlüssel durchsickert, kann dies die Sicherheit gefährden: Wenn der private Schlüssel kompromittiert wird, kann dies zu Daten- oder Nachrichtenlecks führen.

Jetzt werden wir einige Anwendungsfälle der asymmetrischen Verschlüsselung untersuchen.

Asymmetrische Verschlüsselung – Anwendungsfälle

#1. Digitale Signaturen

Digitale Signaturen sind heutzutage weit verbreitet. Sie verwenden den Rivest-Shamir-Adleman (RSA) Algorithmus. Er erzeugt zwei mathematisch verbundene Schlüssel: einen öffentlichen und einen privaten. Auf diese Weise wird die digitale Signatur mit einem privaten Schlüssel erstellt und kann mit dem öffentlichen Schlüssel des Unterzeichners leicht überprüft oder entschlüsselt werden.

#2. Verschlüsselte E-Mail

E-Mails können sicher über das Internet versendet werden. Der Inhalt der E-Mail wird mit dem öffentlichen Schlüssel verschlüsselt und mit dem privaten Schlüssel entschlüsselt.

#3. SSL/TLS

SSL/TLS ist ein sicheres Protokoll für die Kommunikation über das Netzwerk. Es verwendet symmetrische und asymmetrische Verschlüsselung, um eine sichere Verbindung zwischen Absender und Empfänger herzustellen.

In den meisten Fällen verwendet es symmetrische Verschlüsselung. Dennoch kann es notwendig sein, asymmetrische Kryptographie zu verwenden, wenn beide Parteien ihre Sitzungsschlüssel generieren, was eine asymmetrische Verschlüsselung erfordert, um die Identität des Ursprungs-Servers zu überprüfen.

#4. Kryptowährungen

Einer der häufigsten Anwendungsfälle für asymmetrische Kryptographie sind Kryptowährungen. Hier werden der öffentliche und der private Schlüssel zur Verschlüsselung verwendet.

Die Public-Key-Kryptographie eignet sich gut für Kryptowährungen, da der öffentliche Schlüssel für die Übertragung zur Verfügung gestellt wird, während private Schlüssel dazu dienen, Transaktionen zu entsperren und Kryptowährungen zu empfangen. Zu den beliebten Kryptowährungen, die eine asymmetrische Verschlüsselung verwenden, gehört Bitcoin.

#5. Verschlüsseltes Surfen

Auch Browser können asymmetrische Verschlüsselung verwenden, um Ihre Daten während der Übertragung zu schützen. Wenn Sie zum Beispiel Ihren Browser öffnen und eine Website aufrufen, sehen Sie das HTTPS-Protokoll vor der URL. Das‘s’ hier bedeutet gesichert. Um eine sichere Verbindung herzustellen, führt der Browser einen Handshake mit dem Server durch, bei dem beide Parteien entscheiden, wie die Daten verschlüsselt werden sollen.

Browser können sowohl symmetrische als auch asymmetrische Verschlüsselung verwenden, um den Handshake auszuführen. Die asymmetrische Verschlüsselung macht es jedoch einfach, eine sichere Verbindung herzustellen.

In realen Szenarien sind Browser intelligent genug, um beide Arten der Verschlüsselung zu verwenden, um eine sichere Verbindung herzustellen.

#6. Gemeinsame Nutzung von Schlüsseln für die symmetrische Kryptographie

Die Verschlüsselung mit asymmetrischen Schlüsseln bietet auch die Möglichkeit, symmetrische Schlüssel über eine Verbindung gemeinsam zu nutzen.

Symmetrische vs. asymmetrische Verschlüsselung

Die Unterschiede zwischen symmetrischer und asymmetrischer Verschlüsselung sind wie folgt.

| Asymmetrische Verschlüsselung | Symmetrische Verschlüsselung | |

| Schlüssel | Es werden zwei Schlüssel benötigt, um zu funktionieren. Der öffentliche Schlüssel verschlüsselt die Nachricht, während der private Schlüssel die Nachricht entschlüsselt. Der umgekehrte Fall ist ebenfalls möglich. | Für die symmetrische Verschlüsselung ist nur ein einziger Schlüssel erforderlich. Der Schlüssel verschlüsselt und entschlüsselt die Nachricht. |

| Größe des Chiffriertextes | Der bei der asymmetrischen Verschlüsselung erzeugte Chiffriertext ist entweder genauso lang wie die Nachricht oder größer. | Es gibt viele beliebte asymmetrische Verschlüsselungsalgorithmen, darunter RSA, ECC, EL, Gamal, Diffie-Hellman usw. |

| Idealer Anwendungsfall | Zu den beliebten symmetrischen Verschlüsselungsalgorithmen gehören RC4, DES, 3DES und AES. | Der von der symmetrischen Verschlüsselung erzeugte Chiffretext ist ähnlich lang oder kleiner als die Nachricht. |

| Geschwindigkeit und Effizienz. | Der Verschlüsselungsprozess ist im Vergleich zur symmetrischen Verschlüsselung relativ langsam. Das macht es weniger effizient, große Datenmengen zu versenden. | Der Verschlüsselungsprozess ist schneller als bei der asymmetrischen Verschlüsselung. Dadurch ist es effizienter, große Datenmengen zu versenden. |

| Algorithmen | Zu den gängigen Algorithmen der symmetrischen Verschlüsselung gehören RC4, DES, 3DES und AES. | Zu den beliebten Algorithmen der symmetrischen Verschlüsselung gehören RC4, DES, 3DES und AES. |

| Schlüsselgröße | Die Schlüsselgröße kann 2048 Bit oder länger sein. | Die Schlüsselgrößen sind 128 oder 256 Bit lang. |

| Zweck | Die asymmetrische Verschlüsselung kann für die Verschlüsselung von Daten, die Authentifizierung und den Aufbau eines sicheren Verbindungskanals verwendet werden. | Die symmetrische Verschlüsselung wird meist für die Übertragung großer Datenmengen verwendet. |

Wann sollten Sie asymmetrische Verschlüsselung verwenden?

Sie sollten asymmetrische Verschlüsselung verwenden, wenn:

- Sie suchen nach einer sichereren Option für die Verschlüsselung und den Versand von Nachrichten.

- Sie kleine Datenmengen versenden, da die asymmetrische Verschlüsselung langsam ist und sich nicht für große Datenübertragungen eignet.

- Sie suchen nach einer Möglichkeit, digitale Signaturen zu bestätigen.

- Sie arbeiten mit Kryptowährungen und möchten Transaktionen autorisieren, indem Sie die Identität bestätigen.

Letzte Worte

Die asymmetrische Verschlüsselung ist das Herzstück verschiedener Technologien. Sie finden viele Verwendungsmöglichkeiten, sei es TLS/SSL oder die Überprüfung digitaler Signaturen.

Außerdem können Sie dank der bereits verfügbaren Kryptographie-Bibliotheken asymmetrische Kryptographie schnell in Ihrem bevorzugten Tool und Ihrer Programmiersprache implementieren. Sie müssen das Rad nicht neu erfinden und asymmetrische Kryptographie selbst schreiben.

Sehen Sie sich als nächstes einen ausführlichen Artikel über symmetrische Verschlüsselung an.