Die Cybersicherheit ist ein wachsendes Problem für Unternehmen und Organisationen jeder Art und Größe auf der ganzen Welt.

Mit der Weiterentwicklung der Technologie finden Cyberkriminelle neue Werkzeuge und ausgefeilte Techniken, um in ein Sicherheitsnetzwerk einzudringen, was die Datensicherheit und den Netzwerkschutz zu einer großen Herausforderung für Unternehmen macht.

In den letzten zehn Jahren, insbesondere in den letzten paar Jahren, hat die Zahl der Cyberangriffe deutlich zugenommen, wie die WHO und Interpolberichten – vor allemaufgrund von Remote-Arbeitsumgebungen und den damit verbundenen Sicherheitsrisiken und Herausforderungen.

Sie werden es nicht glauben, aber die Statistik besagt, dass täglich etwa 2.200 Cybersecurity-Angriffe stattfinden, wobei im Durchschnitt alle 39 Sekunden ein Cyberangriff stattfindet. Das bedeutet, dass in diesem Moment ein Cyberangriff stattfindet und in ein Unternehmensnetzwerk eindringt.

Es ist zwar nicht möglich, Cyberangriffe ganz aus dem Bereich der Cybersicherheit zu verbannen, aber das Verständnis und die Identifizierung der verschiedenen Arten von Cyberangriffen und die Ergreifung proaktiver Maßnahmen zu ihrer Verhinderung ist einer der wichtigsten Schritte und von größter Bedeutung für Unternehmen heutzutage.

Deshalb habe ich in diesem Artikel die wichtigsten Bedrohungen für die Cybersicherheit, die Sie kennen sollten, und die entsprechenden Präventivmaßnahmen aufgelistet. Doch bevor wir zur Sache kommen, sollten wir verstehen, warum Cyberangriffe eine große Bedrohung für globale Unternehmen und Konzerne darstellen.

Wie stören Cyber-Bedrohungen Unternehmen und Organisationen?

Das Hauptziel eines Cyberangriffs ist es, auf unbefugte Weise in ein Unternehmensnetzwerk oder ein Computersystem einzudringen, um sensible und vertrauliche Informationen zu stehlen, zu verändern, zu zerstören oder preiszugeben.

Wenn ein Cyberkrimineller oder ein Hacker einen Cyberangriff durchführt, führt dies zu einem vollständigen Datenverlust, zu Störungen, Verletzungen oder Manipulationen, so dass Unternehmen große finanzielle Verluste, Rufschädigung und Kundenmisstrauen erleiden.

Riesige Unternehmen wie Dropbox, Uber, Twilio und Revolut waren in der einen oder anderen Form von Cyberangriffen betroffen und leiden unter den Folgen von Phishing und größeren Datenverletzungen. So wurden beispielsweise im September 2022 durch einen Cybersecurity-Datenbruch und einen Social-Engineering-Angriff die Daten von 50.000 Revolut-Kunden offengelegt, darunter Adressen, Namen, E-Mail-Adressen und teilweise auch Zahlungskartendaten.

Es ist jedoch wichtig zu wissen, dass diese Cyberangriffe nicht nur auf die großen Fische im Meer abzielen, d.h. auf die milliardenschweren Unternehmen, sondern dass auch kleine und mittlere Unternehmen (KMU) von Cyberangriffen bedroht sind – vor allem, weil sie weniger Sicherheitsmaßnahmen ergreifen.

Laut dem Data Breach Investigations Report (DBIR) von Verizon für das Jahr 2021 waren 1 von 5 Opfern von Datenschutzverletzungen kleine und mittlere Unternehmen (SMBs), die einen mittleren Schaden von 21.659 $ erlitten.

Während diese Cyberangriffe den Unternehmen einen erheblichen Reputationsverlust zufügen, steigen die Schadenskosten, je raffinierter die Angriffe werden. Experten sagen voraus, dass die Kosten für Cyberkriminalität bis 2025 10,5 Billionen Dollar erreichen werden und in den nächsten fünf Jahren jährlich um 15% steigen werden.

Angesichts dieser ernsten Lage ist es für Unternehmen von entscheidender Bedeutung, sich über die erschütternden Statistiken zur Cybersicherheit zu informieren, eine Kultur der Cybersicherheit zu fördern, Schulungen und das Bewusstsein für Cybersicherheit zu schärfen und auf jeder Ebene und an jeder Stelle vorbeugende Maßnahmen zu ergreifen – angefangen mit der Kenntnis der häufigsten und größten Cybersicherheitsrisiken.

Lassen Sie uns also gleich mit der Liste beginnen.

Malware

Malware, auch als bösartige Software bezeichnet, ist eine der größten Bedrohungen für die Cybersicherheit. Malware dringt durch bösartige Software wie Viren, Ransomware, Würmer, Bots, Cryptojacking, Trojaner und Adware in ein Unternehmensnetzwerk ein, um Serverdaten zu beschädigen, Daten zu zerstören oder vertrauliche Informationen zu stehlen.

Dies ist eine der größten Bedrohungen, da Malware verschiedene Mittel oder Software verwendet, um ein System zu hacken oder über Schwachstellen in ein Netzwerk einzudringen. Häufig geschieht dies in Form von Spam-E-Mails, bösartigen Downloads oder durch die Verbindung mit anderen infizierten Geräten oder Maschinen.

Eines der jüngsten Beispiele für einen Malware-Angriff war der Emotet-Trojaner, der um 2014 auftauchte und 2021 gestoppt wurde. Dieser sehr ausgeklügelte Angriff wurde als Windows-Update ausgeliefert und wies die Benutzer an, ihn vorrangig zu installieren. Die Hacker nutzten zur Verbreitung Phasen-E-Mails mit bösartigen und makroaktivierten Links oder Anhängen.

Es gibt zahlreiche Möglichkeiten, sich vor Malware-Angriffen zu schützen, z. B. durch die Installation von Antiviren- und Anti-Malware-Software, Firewalls, regelmäßige Updates von Browsern und Betriebssystemen, das Vermeiden von Klicks auf verdächtige Links usw. Wenn Sie nach Software zur Entfernung von Malware suchen,

Ich persönlich empfehle Ihnen den Malware Bytes Malware Removal Service, der Ihr System einer gründlichen Bedrohungsanalyse unterzieht und eine dauerhafte Entfernung von Bedrohungen sicherstellt, so dass Sie am Arbeitsplatz weiterhin produktiv arbeiten können.

Lesen Sie auch: Wie entfernt man Malware von einem PC (Windows und macOS)?

Phishing

Phishing ist eine bekannte Cyberattacke, bei der es sich um eine Art von Social-Engineering-Angriff handelt, der für 90 % aller Datenschutzverletzungen in Unternehmen verantwortlich ist.

Bei einem Phishing-Angriff gibt sich der Angreifer als eine vertrauenswürdige Einrichtung oder Behörde aus und nutzt Social-Engineering-Taktiken, um gefälschte E-Mails, SMS, Social-Media-Konten und Telefone zu versenden und die Benutzer dazu zu verleiten, entweder auf bösartige Links zu klicken oder sensible Daten einzugeben, die bösartige Downloads oder Datenkompromittierungen auslösen.

Die belgische Crelan Bank wurde beispielsweise Opfer eines BEC-Phishing-Angriffs (Business Email Compromise), bei dem der Angreifer das E-Mail-Konto einer hochrangigen Führungskraft kompromittierte und die Mitarbeiter der Bank anwies, Geld auf ein Bankkonto zu überweisen, das dem Angreifer gehört und von ihm kontrolliert wird. Durch diesen Betrug verlor das Unternehmen etwa 75,8 Millionen Dollar.

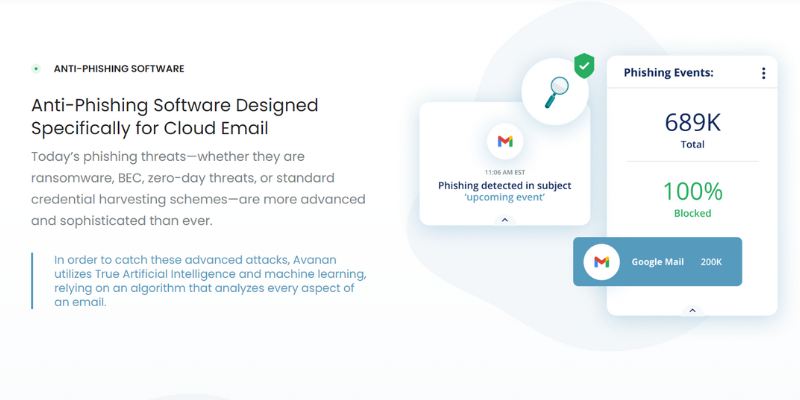

Daher ist der Einsatz der Multi-Faktor-Authentifizierung (MFA), die Verwendung starker E-Mail-Sicherheits-Gateways, die Überprüfung von E-Mails und Absender-E-Mail-Adressen sowie die Verwendung von Tools wie der Anti-Phishing-Software von Avanan entscheidend, um zu verhindern, dass Sie Opfer eines Phishing-Angriffs werden.

Ransomware

Ransomware ist eine weitere häufige und prominente Bedrohung der Cybersicherheit, bei der vertrauliche Daten eines Unternehmens verschlüsselt oder gestohlen und dafür Lösegeld verlangt wird – ein lukrativer und teurer Cyberangriff.

Viele Sicherheitsexperten bezeichnen 2020 als “das Jahr der Ransomware”, mit einem Anstieg der COVID-19-Pandemie um 148 %.

Im Mai 2021 verlor Brenntag, eine nordamerikanische Abteilung eines Chemiedistributors, durch einen Ransomware-Angriff der DarkSide-Bande auf das Unternehmen satte 150 GB an Daten. Der Angreifer verlangte 7,5 Millionen Dollar Lösegeld, aber das Unternehmen konnte sich auf 4,4 Millionen Dollar einigen, die das Unternehmen an die Bande zahlte, um sie von der Veröffentlichung der kompromittierten Daten abzuhalten.

Daher sind regelmäßige Backups, ein starker Schutz der Endgeräte und die Installation einer zuverlässigen Anti-Ransomware-Software wie ZoneAlarm unerlässlich, um Ransomware und große finanzielle Verluste zu verhindern.

Angriffe auf die Lieferkette

Ein Angriff auf die Lieferkette ist ein Angriff auf die Cybersicherheit, der auf die vertrauenswürdigen Drittanbieter eines Unternehmens abzielt, die Software, Hardware und andere für die Lieferkette des Unternehmens wichtige Dienstleistungen anbieten.

Dieser Angriff nutzt das Vertrauen zwischen einem Unternehmen und seinen Drittanbietern und Lieferanten aus. Daher ist es für ein Unternehmen von größter Bedeutung, seine Drittanbieter zu überprüfen und zu untersuchen.

Die Angreifer in der Software-Lieferkette schleusen bösartigen Code in eine Unternehmensanwendung ein, um deren Benutzer zu infizieren oder auf sensible Informationen zuzugreifen. Gleichzeitig kompromittieren die Angreifer der Hardware-Lieferkette die physischen Komponenten einer Anwendung für den gleichen Zweck – und zerstören so das Vertrauen und den Ruf eines Unternehmens.

Einer der jüngsten Vorfälle eines Angriffs auf die Lieferkette ist der Angriff auf SolarWinds Orion im Jahr 2020. Die Angreifer drangen in die Softwareentwicklungsumgebung von SolarWinds ein, um bösartige Codes in die Updates der Orion-Plattform einzubetten. Dies führte dazu, dass mehr als 18.000 Organisationen über regelmäßige Software-Updates – in diesem Fall das Sunburst-Update – Hintertüren in ihren Netzwerken und Systemen installierten, die es den Angreifern ermöglichten, sich Zugang zu vertraulichen Informationen mehrerer globaler Privatunternehmen und Regierungsbehörden zu verschaffen.

Sie können diesen Angriff verhindern, indem Sie für Softwaresicherheit sorgen, Patches ordnungsgemäß verwalten und Tools wie AquaSecs Full Lifecycle Software Supply Chain Security-Lösung einsetzen, die die Verbindungen Ihrer Lieferkette sichert, um die Integrität des Codes zu erhalten und die Angriffsfläche zu minimieren.

Zero-Day-Angriffe

Ein Zero-Day-Angriff liegt vor, wenn es dem Hacker gelingt, eine Lücke oder Schwachstelle auszunutzen, bevor die Entwickler eine Lösung finden können. Dies ist der Fall, wenn das Unternehmen Software-Schwachstellen identifiziert. Dennoch gibt es keine unmittelbare Lösung oder “Zero-Day”, um sie zu beheben – was den Hackern einen Vorteil verschafft, die Schwachstellen sofort auszunutzen.

Im Jahr 2020 wurde die beliebte Videokonferenzplattform Zoom von einer Zero-Day-Schwachstelle heim gesucht, die es Hackern ermöglichte, aus der Ferne auf die Computer von Benutzern zuzugreifen, wenn diese mit Windows 7 und älteren Versionen arbeiteten. Der Hacker konnte den Computer vollständig übernehmen und auf seine Dateien zugreifen, wenn das Opfer ein Administrator war.

Ein zuverlässiger, gut kommunizierter Patch-Management-Prozess und ein Plan zur Reaktion auf Vorfälle kann Ihnen helfen, Zero-Day-Angriffe zu vermeiden. Darüber hinaus ist der Einsatz von Software zur Verhinderung von Zero-Day-Angriffen wie die Zero-Day-Prevention-Lösung von Opawat, die eine hohe E-Mail-Sicherheit gewährleistet, ebenfalls von Vorteil.

Man-in-the-Middle-Angriffe

Wie der Name schon sagt, schaltet sich ein Angreifer bei einem Man-in-the-Middle-Angriff in die Kommunikation zwischen zwei Parteien ein und entführt eine Sitzung zwischen einem Host und dem Client.

Bei MITM-Angriffen, die auch als Lauschangriff bezeichnet werden, unterbricht der Angreifer die Client-Server-Kommunikation und schafft eine neue Kommunikationslinie, um persönliche Daten und Bankinformationen zu stehlen, Benutzer zu bestimmten Aktionen zu bewegen, Geldtransfers zu veranlassen und vieles mehr.

Ein bekanntes Beispiel für einen MITM-Angriff ist die 2014 von Lenovo verbreitete Adware Superfish Visual, die es Angreifern ermöglicht, Anzeigen auf verschlüsselten Websites zu erstellen und zu schalten, das SSL-Protokoll der Website zu ändern und eigene Anzeigen hinzuzufügen. Auf diese Weise konnten die Hacker die Web-Aktivitäten des Benutzers und seine Anmeldedaten einsehen, wenn dieser in Chrome oder Internet Explorer surfte.

Die Verwendung von Daten- und Geräteverschlüsselung, die Installation von VPNs, die Implementierung von Multi-Faktor-Authentifizierung und die Installation von zuverlässigen Anwendungssicherheitslösungen wie der Web Application Firewall von Imperva sind entscheidend, um MITM-Angriffe zu verhindern.

DDoS-Angriffe

Ein DDoS-Angriff (Distributed Denial of Service) überflutet einen Webserver mit Bots und Internetverkehr, wodurch der normale Website-Verkehr, die Leistung und die Betriebszeit gestört werden.

Ein hoher Anteil an irrelevantem Datenverkehr, der auf eine Ziel-Website gerichtet ist, frisst deren Ressourcen auf, so dass es schwierig wird, die Website zu bedienen oder den Zielbenutzern ein gutes Erlebnis zu bieten. Dies führt zu Ausfallzeiten des Servers und macht die Website für das Internet unzugänglich.

Ein erfolgreicher DDoS-Angriff kann daher den Online-Ruf und die Glaubwürdigkeit eines Unternehmens erheblich beeinträchtigen. DDoS-Angriffe haben seit 2020 deutlich zugenommen, und Statistiken deuten darauf hin, dass 2021 ein Anstieg der DDoS-Angriffe mit Lösegeldforderungen um 67 % zu verzeichnen war.

Im Februar 2020 wurde Amazon Web Services von einem massiven DDoS-Angriff getroffen, der auf einen nicht identifizierten AWS-Kunden abzielte. Dabei wurde die CLDAP-Reflection-Technik verwendet, die sich auf CLDAP-Drittserver stützt und die an die IP-Adresse des Ziels gesendeten Datenanfragen um das 56- bis 70-fache verstärkt.

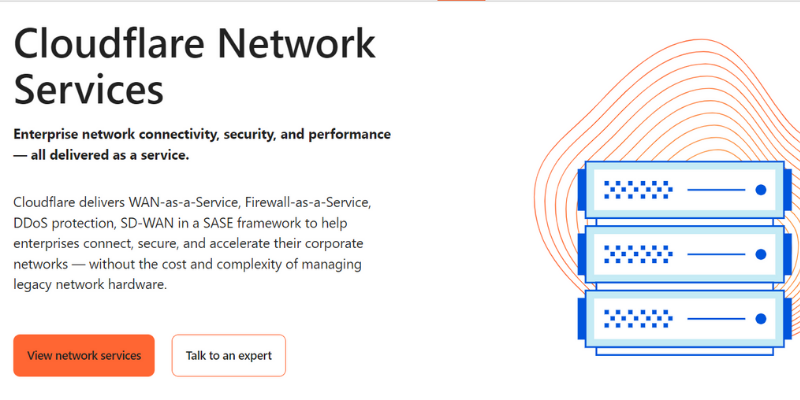

Die Durchführung von Risikobewertungen, der Einsatz von Firewalls und Lösungen zur Differenzierung des Datenverkehrs sowie die Installation von Diensten wie den Netzwerkdiensten von Cloudflare können dazu beitragen, böswillige DDoS-Angriffe deutlich zu verhindern.

SQL-Injektion

SQL oder Structured Query Language (SQL) Injection liegt vor, wenn der Angreifer eine Standard-SQL-Abfrage oder -Anweisung auf einer datenbankgesteuerten Website oder Anwendung manipuliert. Der Hacker fügt bösartige Codes in die SQL-Abfragen ein, die es ihm ermöglichen, wichtige Datenbankinformationen anzuzeigen, zu bearbeiten, zu löschen oder zu manipulieren.

In Miami ansässige Hacker nutzten SQL-Injection, um in die Systeme mehrerer Unternehmen einzudringen, vor allem in die der Einzelhandelskette 7-Eleven, und stahlen erfolgreich 130 Millionen Kreditkartennummern.

Mit Hilfe von Intrusion Detection Systemen und Tools wie dem EventLog Analyzer von ManageEngine können Sie verhindern, dass die Anwendungsdatenbank Ihres Unternehmens durch SQL-Injection kompromittiert wird.

XSS

Bei Cross-Site Scripting (XSS)-Angriffen fügt der Angreifer bösartigen und nicht autorisierten Code in eine legitime Website ein.

Dieser Code wird dann als infiziertes Skript im Webbrowser des Benutzers gestartet und ermöglicht es dem Hacker, sich als der Benutzer auszugeben oder dessen vertrauliche Informationen wie Bankdaten, Anmeldedaten usw. zu stehlen.

Sie können XSS-Angriffe verhindern, indem Sie Daten bei der Ausgabe verschlüsseln, Eingaben bei der Ankunft filtern und geeignete Antwort-Header verwenden. Darüber hinaus können Sie mit dem EventLog Analyzer von ManageEngine sogar SQL-Injektionen erkennen und entschärfen, um unbefugten Datenzugriff und Seitwärtsbewegungen zu verhindern.

Passwort-basierte Angriffe

Bei passwortbasierten Angriffen hackt der Angreifer das Passwort eines Benutzers mit Hilfe von Tools zum Knacken von Passwörtern und Programmen wie Hashcat und Aircrack. Diese Angriffe können in mehrere Arten unterteilt werden, wie Brute-Force-Angriffe, Keylogger-Angriffe und Wörterbuchangriffe.

Bei einem Brute-Force-Angriff errät der Angreifer durch Ausprobieren die Anmeldedaten des Benutzers und hackt sich in dessen Konto ein. Bei einem Wörterbuchangriff werden häufig vorkommende Wörter verwendet, um die Passwörter eines Benutzers zu erraten, vor allem, wenn sie schwach und zu leicht zu erraten sind.

Ein Keylogger ist ein Malware-Angriff, der die Tastenanschläge eines Benutzers nutzt, um Informationen wie Passwörter, Kreditkartendaten und andere sensible Daten auf dem Computersystem einzugeben.

Neben der Verwendung von sicheren Passwörtern und deren regelmäßiger Aktualisierung hilft Ihnen der Einsatz von sicheren Verwaltungslösungen wie IPBan Pro dabei, Hacker und Brute-Force-Anmeldungen auszuschalten und die Anmeldesicherheit zu gewährleisten.

Lauschangriff

Ein Lauschangriff ist ein Akt des Abfangens von Informationen zwischen zwei Parteien, um auf sensible Daten und Informationen zuzugreifen, um Daten abzuhören, aufzuzeichnen oder abzufangen.

Der Lauschangriff, der auch als Sniffing oder Spoofing bezeichnet wird, kann sich auf verbale Kommunikation wie Textnachrichten, E-Mails, Faxübertragungen, Videokonferenzen und andere über das Netzwerk übertragene Daten beziehen.

Dieser Angriff kann den Opfern durch Identitätsdiebstahl, finanzielle Verluste, Rufschädigung, kompromittierte Daten, Demütigung und vieles mehr schaden.

Sie können Abhörrisiken vorbeugen, indem Sie starke Authentifizierungs- und Verschlüsselungslösungen wie die Next-Generation Encryption mit NordVPN verwenden, das Bewusstsein für Cybersicherheit verbreiten und für physische Sicherheit sorgen.

IoT-Angriffe

Seit der Pandemie hat die Zahl der Heim- und Fernarbeitsplätze zugenommen, und damit auch die Angriffe auf intelligente Geräte und das Internet der Dinge (IoT). Die Zahl der IoT-Angriffe ist zwischen Januar und Juni 2021 deutlich auf 1,51 Milliarden gestiegen.

Diese Angriffe zielen auf IoT-basierte Netzwerke und Geräte wie Sicherheitskameras oder intelligente Thermostate ab, um die Kontrolle über das Gerät zu erlangen oder Daten zu stehlen.

Im Juli 2015 hackten Hacker einen Jeep und übernahmen die Kontrolle über den Jeep SUU, indem sie dessen CAN-Bus nutzten und eine Schwachstelle in der Firmware-Aktualisierung ausnutzten, die es ihnen ermöglichte, die Geschwindigkeit und andere Aktionen des Fahrzeugs zu steuern.

Sie müssen Lösungen wie IoT Security Solutions for Enterprise, Industrial, and Healthcare von Check Point verwenden, um IoT-Cyberattacken zu verhindern.

Cloud-basierte Angriffe

Schwachstellen in der Cloud nehmen enorm zu und sind in den letzten fünf Jahren um 150% gestiegen. Diese Angriffe zielen auf Cloud-basierte Service-Plattformen wie Cloud-Speicher, Cloud-Computing sowie SaaS- und PaaS-Modelle.

Diese Angriffe haben für Unternehmen schwerwiegende Folgen, wie z.B. Datenverlust, Offenlegung von Daten, unbefugter Zugriff auf sensible Informationen und Unterbrechung von Diensten.

Im Juli 2021 erlebte Kesaya einen Supply-Chain-Cloud-basierten Ransomware-Angriff auf seine Tools für die Fernüberwachung und die Sicherheit am Netzwerkrand – und verschaffte damit Hackern die administrative Kontrolle über seine Dienste, um die Netzwerke des Dienstleisters und der Kunden zu infizieren.

Um solchen Gefahren vorzubeugen, können Sie die Cloud-Sicherheit gewährleisten, indem Sie sich für Orca entscheiden, eine KI-gesteuerte Cloud-Sicherheitsplattform zur Beseitigung von Cloud-Risiken.

Kryptojacking

Bei einem Cryptojacking-Cyberangriff kapert der Angreifer den Arbeits- oder Heimcomputer eines anderen, um Kryptowährungen wie Bitcoin zu schürfen. Hacker können auf das Gerät eines Opfers zugreifen, indem sie es mit bösartiger Online-Werbung infizieren oder Pop-ups oder E-Mails mit bösartigen Links versenden.

Sie können Cryptojacking-Angriffe verhindern, indem Sie Ihre Software aktualisieren, einen Werbeblocker oder einen Cryptojacking-Blocker wie den Cryptojacking-Softwareblocker von Acronis installieren, der Bedrohungen auf Ihrem Computer blockiert. Acronis bietet auch andere Dienste zum Schutz vor Cyberangriffen an.

DoS-Angriffe

Ein Denial of Service (DoS)-Angriff überflutet ein betroffenes Netzwerk mit falschen Anfragen, wodurch der Server überlastet wird, sein Betrieb gestört wird und er für die vorgesehenen Benutzer unzugänglich wird.

Obwohl sie DDoS-Angriffen ähnlich zu sein scheinen, unterscheiden sie sich in ihrem Ursprung. Während DDoS-Angriffe von mehreren Systemen ausgehen, starten Angreifer DoS-Angriffe von einem einzigen System aus.

Im Jahr 2018 meldete Panda Security die Verbreitung eines Kryptojacking-Skripts, bekannt als “WannaMine”, zum Mining der Kryptowährung Monero, das mehrere hochrangige Unternehmensnetzwerke infizierte.

Sie können DoS-Angriffe mit Hilfe von Content Delivery Networks (CDNs), IP-Blockierung, Ratenbegrenzung und der Installation von Lösungen wie den DDoS Attack Prevention Services von Radware verhindern.

Wasserloch

Ein Watering Hole-Angriff ist ein Cyberangriff, der auf eine Gruppe von Benutzern oder ein Unternehmen abzielt, indem er die Websites oder Webseiten infiziert, die sie häufig besuchen.

So wie Raubtiere an Wasserlöchern lauern, um ihre Beute anzugreifen, lauern Cyberkriminelle auf gewöhnliche oder Nischen-Websites und warten auf eine Gelegenheit, diese Websites zu infizieren und so die Websites der Opfer zu infizieren, die diese Nischen-Websites besuchen.

Im Jahr 2015 machteeine chinesische Hackergruppe Forbes zum Opfer eines Watering Hole-Angriffs, indem sieeine Zero-Day-Schwachstelle in Adobe Flash Player und Internet Explorer ausnutzte, um infizierte Versionen der Forbes-Funktion “Gedanke des Tages” anzuzeigen, so dass die Angreifer anfällige Benutzer und Geräte infizieren konnten, die die Forbes-Website besuchten.

Viele mittelständische und kleine Unternehmen verlassen sich auf die innovativen Cybersicherheitslösungen von Fortinet, um ihre Netzwerke vor kritischen Cyberangriffen wie Watering Holes zu schützen.

Drive-by-Angriffe

Ein Drive-by-Download-Angriff oder eine Drive-by-Attacke bezieht sich auf bösartige Codes oder Skripte, die einen unbeabsichtigten Download eines Malware-Programms auf das Gerät eines Benutzers ohne dessen Wissen oder ausdrückliche Erlaubnis auslösen.

Es ist wichtig, veraltete Software zu entfernen, Websites und Betriebssysteme auf dem neuesten Stand zu halten, starke und komplexe Passwörter für Administratorkonten zu verwenden und die Cybersicherheitslösungen von Fortinet zu nutzen, um die Sicherheit von Netzwerken und Anwendungen zu gewährleisten und das Risiko von Drive-by-Angriffen zu vermeiden.

Trojanisches Pferd

Ein Trojaner ist eine bösartige Malware, die sich als legitimes Programm oder Software tarnt, aber nach der Installation durch den Benutzer zu Datenmanipulation und Kompromittierung führen kann.

Sie nutzen Social-Engineering-Taktiken, um den Benutzer zu bestimmten Aktionen zu veranlassen, die den Download und die Installation von Malware auf seinen Geräten auslösen.

Antiviren-Software wie Spybot kann helfen, Malware vor anderen Cyber-Bedrohungen zu schützen.

Schlussfolgerung

Mehrere große und kleine Unternehmen sehen sich immer häufiger mit Cyberangriffen und Online-Bedrohungen konfrontiert, die die Finanzen, den Umsatz, den Ruf und die Glaubwürdigkeit ihres Unternehmens bedrohen.

Angesichts der Vielzahl von Cyberbedrohungen, die im Internet lauern, sind kritische Cybersicherheitsmaßnahmen für Unternehmen unerlässlich, um Cyberkriminelle in Schach zu halten und einen kontinuierlichen Geschäftsbetrieb zu gewährleisten.

Nutzen Sie also diesen Artikel, in dem die häufigsten Cybersecurity-Risiken aufgelistet sind und wie Sie sie vermeiden können.