Daten sind die Grundlage für Ihr digitales Geschäfts-, Berufs- und Privatleben. Eine Datenkorruption kann dieses Fundament beschädigen, wenn Sie sich nicht frühzeitig darauf vorbereiten.

Regelmäßige Abnutzung und fehlerhafte Programme können Daten beschädigen. Bei den Daten kann es sich um Familienfotos, Videos von einer kürzlichen Reise oder eingescannte Bilder von Bildungsabschlüssen handeln. Wenn Sie diese verlieren, sind Sie vielleicht traurig über die Bilder oder müssen Unannehmlichkeiten bei Online-Bewerbungen in Kauf nehmen.

Die Folgen für Unternehmen sind jedoch schwerwiegender, da es sich um finanzielle Verluste und Rufschädigung handelt. Sie könnten durch eine Datenbeschädigung Anzeigeninhalte verlieren, die Sie an den Kunden liefern müssen. Beschädigte Daten können für Ihr Unternehmen endlose Probleme verursachen.

Was ist Datenbeschädigung?

Wenn Sie während der Übertragung, Speicherung und Verarbeitung eine unerwünschte Veränderung in der gespeicherten Datei feststellen, spricht man in der Regel von Datenbeschädigung. In den meisten Fällen werden beschädigte Daten von Computersoftware, Webanwendungen oder mobilen Anwendungen unlesbar.

Es kann aber auch vorkommen, dass große Datenbanken ungenau sind, dass die Qualität der Inhalte von Bildern und Videos schlecht ist oder dass einige Teile der Daten fehlen. Kurz gesagt, beschädigte Daten werden für die berufliche, private oder geschäftliche Nutzung unbrauchbar.

Die Rechenmaschinen nehmen die Daten von Dokumenten, Dateien, Bildern usw. ganz anders wahr, als wir sie sehen. Maschinen lesen Daten als Bits mit 0 und 1. Aufgrund von Hardwarefehlern, elektrischen Entladungen, Stößen, Softwarefehlern und menschlichem Versagen können die Speicherlaufwerke die Bits vieler einzelner Dateien vermischen.

Wenn Sie die spezielle Software für diese Datei verwenden, um sie zu öffnen, sehen Sie möglicherweise einen Fehler. Dann wissen Sie, dass die Datei beschädigt ist. Es gibt noch weitere Anzeichen und Symptome für eine Datenbeschädigung, die im Folgenden aufgeführt sind:

- Die Latenzzeit des Computers erhöht sich, wenn die Datenblöcke des Betriebssystems beschädigt sind.

- Die Software stürzt unerwartet ab, wenn Sie mit bestimmten Dateien, Dokumenten, Videos usw. arbeiten.

- Ein Ordner oder eine Datei lässt sich nicht öffnen.

- Der Dateiname wurde in Kauderwelsch-Zeichen geändert.

- Die Dateidetails und -attribute ändern sich drastisch. Eine JPEG-Datei wird z.B. als PNG-Datei angezeigt, das Erstellungsdatum fehlt und so weiter.

- Die Speicherplatte ist stark ausgelastet, auch wenn Sie alle offenen Anwendungen auf Ihrem Computer geschlossen haben.

Nun, da Sie die Datenkorruption verstanden haben, lassen Sie uns die jüngsten Studien über Schwachstellen in der Datenkorruption näher betrachten.

Jüngste Studien über Schwachstellen bei der Datenkorruption

Um zu verstehen, ob moderne Massenspeichergeräte besser sind als ältere, befragen Unternehmen immer wieder Organisationen, die Massenspeichergeräte häufig verwenden. Mehrere Studien haben ergeben, dass moderne Speichergeräte wie SSDs und NVMe-SSDs ein geringeres Risiko für Datenbeschädigungen aufweisen können.

Allerdings kann eine winzige Dateibeschädigung Ihrem Unternehmen schweren Schaden zufügen, da moderne Speichergeräte Terabytes an Daten speichern. Im Vergleich dazu sind alte Massenspeichergeräte wie HDDs sicherer, da sie weniger Daten speichern als moderne Geräte.

Nachfolgend finden Sie die Trends bei der Häufigkeit und Schwere von Datenkorruption in globalen Unternehmen:

- NetApp, die Cloud-Datenmanagementlösung, hat einen Test mit 1,5 Millionen HDDs über 41 Monate durchgeführt. Die Studie ergab 400.000 Datenkorruptionsereignisse. Interessanterweise konnte das RAID-Controller-Gerät 30.000 Dateibeschädigungen nicht erkennen.

- Die Europäische Organisation für Kernforschung, CERN, hat 97 Petabyte Daten sechs Monate lang getestet und festgestellt, dass 128 MB langfristig beschädigt wurden.

- Greenplum, ein Anbieter von Big-Data-Technologien von VMware, berichtete, dass in seinen Rechenzentren alle 15 Minuten Probleme im Zusammenhang mit Datenbeschädigungen auftreten.

Die oben genannten Studien zeigen, wie schwerwiegend das Problem der Datenkorruption für Unternehmen und Organisationen ist.

Erkannte vs. unentdeckte Datenbeschädigung

Es gibt zwei Arten von Datenkorruptionsprozessen. Dies sind entdeckte und unentdeckte Datenkorruption. Nachfolgend finden Sie eine Tabelle, in der diese beiden Arten effizient unterschieden werden:

| Merkmale | Erkannte Datenbeschädigung | Unentdeckte Datenkorruption |

| Definition | Beschädigung des Dateisystems, die vom Betriebssystem, der Festplattenverwaltungssoftware oder dem IT-Team bereits erkannt wurde. | Stille Datenbeschädigung aufgrund von normalem Verschleiß oder Softwareproblemen. Das Betriebssystem, die Festplatten-Tools und die IT-Teams bemerken dies erst, wenn es zu einem größeren Ausfall kommt. |

| Umfang der Korruption | Bekannt | Unbekannt |

| Quelle der Beschädigung | Bekannt | Unbekannt |

| Schweregrad | Gering, da Sie bereits damit rechnen oder es bei einer routinemäßigen Datenbankinspektion bemerken. | Hoch, weil der Schaden Sie unvorbereitet trifft und den Geschäftsbetrieb stark beeinträchtigen könnte. |

| Vorbeugung | Routinemäßige Wartung von Speicherlaufwerken, Backup usw. | Keine Vorbeugung möglich, da viele Variablen stille Datenkorruptionsereignisse beschleunigen. |

Gründe für Datenbeschädigung

Es gibt verschiedene Ursachen für Datenbeschädigungen auf Unternehmens- und Benutzerebene. Einige der wichtigsten und häufigsten Ursachen sind im Folgenden aufgeführt:

#1. Stromausfall

Computer, Server und Speicher-Arrays in Rechenzentren müssen unterbrechungsfrei mit einer bestimmten Spannung versorgt werden. Wenn dies nicht der Fall ist, können sie einfach unerwartet offline gehen. Solche Unterbrechungen von Datenprozessen führen zu Schäden an magnetischen und chipbasierten Datenblöcken.

#2. Harter Neustart

Auch harte Neustarts verursachen Schäden an Datenblöcken. Wenn Sie die Ausschalttaste absichtlich lange drücken, schaltet sich die CPU sofort ab. Der Lese-/Schreibkopf von Festplatten beschädigt beim schnellen Herunterfahren oft winzige Datenblöcke.

Fehlerhafte Grafikkarten, Motherboards, RAMs, LAN-Karten usw. können ebenfalls unerwartete Abschaltungen oder einen blauen Bildschirm des Todes verursachen und Datenblöcke beschädigen.

#3. Netzwerkgeräte

Fehlerhafte und minderwertige Netzwerkgeräte wie Switches, Router, Hubs usw. können ebenfalls fehlerhafte Sektoren auf HDDs und SSDs erzeugen.

#4. Hot Swapping

Heutige Motherboards verfügen über eine Plug-and-Play-Option oder Hot Swapping für SSDs, HDDs, NVMs usw. Es scheint zwar bequem zu sein, ein Speichergerät anzuschließen, Daten zu kopieren und es wieder zu entfernen, aber die ständige Nutzung in dieser Richtung schädigt das Gerät exponentiell.

#5. Fehlerhafte Programme

Fehlerhafte Programmiercodes können verhindern, dass Massenspeichergeräte magnetische Speicherblöcke ordnungsgemäß erstellen und speichern. Sie sehen vielleicht, dass Sie ein Dokument erstellt haben, aber die Datei wird gelöscht, nachdem das Programm heruntergefahren wurde.

#6. Malware und Ransomware

Heutzutage bereiten Ransomware und Malware digitalen Unternehmen große Kopfschmerzen. Hacker können auf die Speicher-Arrays Ihres Rechenzentrums zugreifen und die gespeicherten Daten verschlüsseln. Wenn Sie nicht im Besitz des Verschlüsselungsschlüssels sind, können Sie davon ausgehen, dass die Daten für immer verloren sind.

#7. Verschleiß und Abnutzung

Alle elektronischen Geräte unterliegen einer normalen Abnutzung. Das bedeutet, dass die Speichergeräte nach ein paar Jahren nicht mehr richtig funktionieren.

Wie Sie Datenbeschädigung erkennen

#1. Fehlermeldungen des Betriebssystems überwachen

Die wichtigsten Betriebssysteme wie Windows, Mac und Linux verfügen über Tools zur Meldung des Zustands von Speichergeräten. Sie sammeln kontinuierlich Daten und zeigen Berichte mit Warnhinweisen an. Solche Benachrichtigungen sind jedoch nutzlos, wenn die Daten bereits beschädigt sind.

#2. Checksum ausführen

Ihr IT-Team kann Checksum regelmäßig ausführen, wenn Sie Daten von einem Laufwerk auf ein anderes transportieren oder verschieben. Wenn Sie ein Checksum-Skript ausführen, sehen Sie in der Befehlszeilenschnittstelle (CLI) den aktuellen Zustand des Speicherlaufwerks und alle zukünftigen Probleme.

#3. RAID und ZFS

Für Betriebssysteme wie Linux, Ubuntu, Debian, RAID- und ZFS-Software. Sie können einen automatischen Zeitplan für die wöchentliche oder monatliche Datenbereinigung konfigurieren.

Bewährte Praktiken zur Verhinderung von Datenbeschädigung

Egal, ob es sich um ein geschäftliches oder privates Bedürfnis handelt: Sichern Sie immer die wertvollen Daten, die Sie produzieren. Unternehmen können ein Datensicherungsteam einrichten, das die Daten regelmäßig überprüft und für schlechte Zeiten auf einem anderen Speichermedium sichert.

Weitere bewährte Verfahren, die Sie befolgen können, sind die folgenden:

- Nutzen Sie 75% des Speichers und halten Sie den Rest für Wartungsarbeiten frei.

- Verwenden Sie SMART-Tools, um den Zustand von HDDs und SSDs zu überprüfen und die Datensicherung für Speichergeräte, die bald ausfallen, zu priorisieren.

- Verwenden Sie Online-USV-Systeme, um Workstations, Server und Speicher-Arrays im Rechenzentrum konstant mit Strom zu versorgen.

- Wenn Sie externe Massenspeichergeräte verwenden, scannen Sie diese vor dem Öffnen auf Viren.

- Führen Sie bei allen Wechseldatenträgern einen Auswurfvorgang durch, bevor Sie das Gerät vom Computer oder Server abtrennen.

- Halten Sie sich von Phishing-Inhalten, E-Mails, Texten usw. fern.

- Installieren Sie nicht jede Software, die Sie online kostenlos erhalten.

- Verwenden Sie immer eine zuverlässige Antiviren-Software.

Wie Sie beschädigte Daten wiederherstellen

Im Folgenden finden Sie die gängigen Windows-Tools zur Wiederherstellung beschädigter Daten:

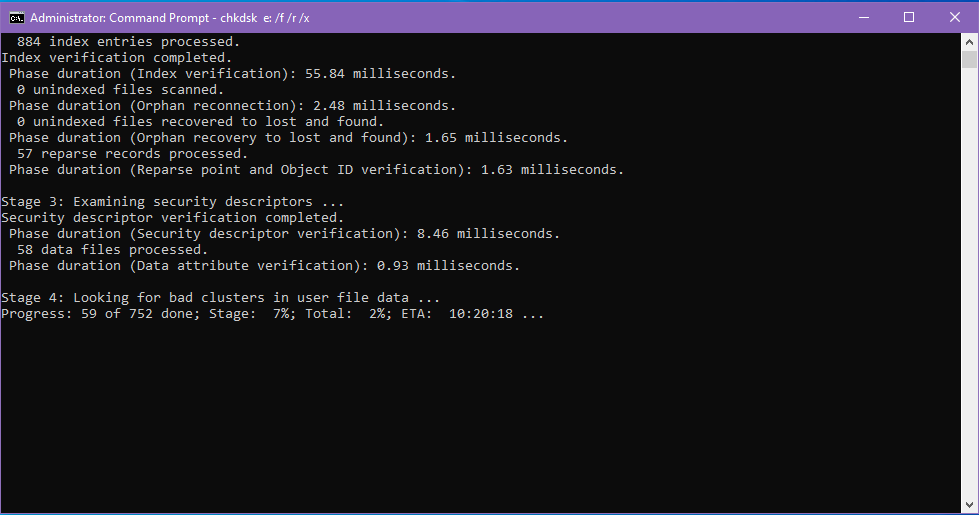

CHKDSK-Befehl

Dieser Befehl sucht nach fehlerhaften Sektoren in einer Partition. Er liest auch vorhandene Daten aus einem defekten Sektor und versucht, bekannte Dateitypen zu reparieren.

Sie können den Befehl ganz einfach über die Windows-Eingabeaufforderung ausführen, indem Sie diesen Code verwenden. Ersetzen Sie den Buchstaben e durch den Laufwerksbuchstaben, den Sie überprüfen möchten.

chkdsk e: /f /r /xFrühere Versionen wiederherstellen

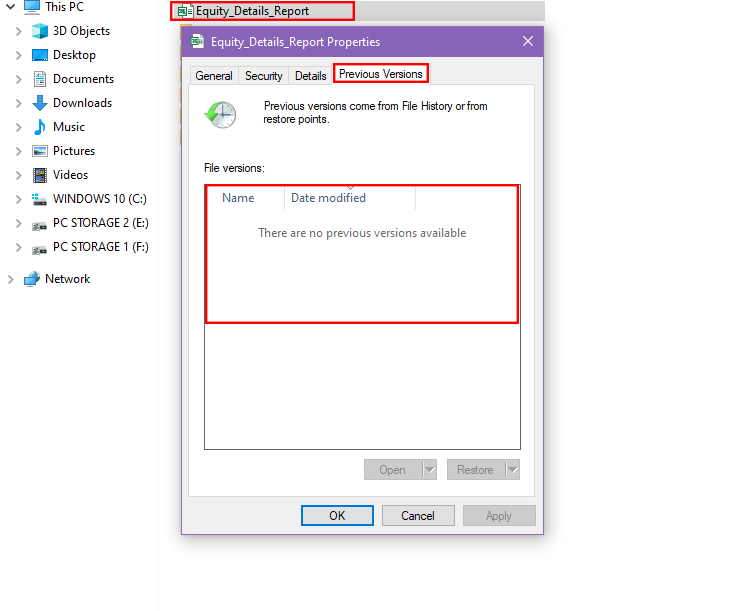

Wenn Sie Probleme mit einer Datei wie Word, Excel, JPEG, MP4 usw. haben, können Sie versuchen, eine frühere Version wiederherzustellen, die Windows möglicherweise gespeichert hat.

Wählen Sie die Datei aus und klicken Sie mit der rechten Maustaste, um das Kontextmenü aufzurufen. Klicken Sie nun auf Vorherige Versionen wiederherstellen, um Optionen zur Wiederherstellung der Datei zu erhalten.

Wartung und Verwaltung von Deployment Images (DSIM)

IT-Administratoren und Entwickler verwenden das DSIM-Tool, um Betriebssystemdateien und Images wie Windows Recovery Environment, Windows Setup usw. zu reparieren.

Wenn Sie ein beschädigtes Windows 10 oder 11 Betriebssystem-Image reparieren müssen, können Sie den folgenden Befehl in CMD mit Administratorrechten ausführen:

DISM/Online/Cleanup-Image/RestoreHealthDatenrettungstools verwenden

Der bequemste Weg, beschädigte Daten zu reparieren, ist die Verwendung von professioneller und unternehmenstauglicher Datenrettungssoftware.

Nachfolgend finden Sie einige beliebte Programme, auf die Ihr Unternehmen vertrauen kann.

Beliebte Datenrettungstools

Da die Beschädigung von Daten in Unternehmen unvermeidlich ist, müssen Sie sich mit diesen trendigen Datenrettungstools vorbereiten:

StellarInfo

Stellar bietet verschiedene Datenrettungsdienste in einer einzigen Software. Sie können das Tool zum Beispiel für die Wiederherstellung von Windows-Daten, iPhone-Daten, Videos/Bildern, Mac-Daten und mehr verwenden.

Für Unternehmen bietet es fortschrittliche Datenrettungsdienste wie die Wiederherstellung beschädigter Daten von Magnetbändern, virtuellen Maschinen, Massenspeichergeräten und mehr.

Tenorshare

Tenorshare 4DDiG Data Recovery hilft Unternehmen bei der Wiederherstellung von mehr als 1.000 Arten von Dateien und Dokumenten von beschädigten Datenträgern, Partitionen, SSDs, NVMs, USB-Laufwerken usw. Das Tool unterstützt alle aktuellen Betriebssysteme und Hardware wie Windows 11, Mac T2, usw.

Das Tool verfügt über zahlreiche Hilfsprogramme wie das Löschen doppelter Dateien, Fotoreparatur, Videoreparatur, Mac Boot Genius, Windows Boot Genius, usw.

Recoverit

Wondershare Recoverit ist ein komplettes Datenrettungspaket für alle geschäftlichen und privaten Datenrettungsanforderungen. Es bietet ein spezielles Tool für Windows- und Mac-Geräte.

Außerdem ist das Tool sehr effizient bei der Wiederherstellung von Foto-, Video- und Audiodateien. Der Entwickler behauptet, das Tool biete eine Wiederherstellungsrate von 95% bei 500 Datenbeschädigungsszenarien.

Ressourcen

Hier finden Sie einige Bücher und Online-Kurse zum Thema Datenbeschädigung und -wiederherstellung:

Data Corruption Zweite Ausgabe

Dieser Leitfaden zur Datenkorruption regt Ihre Gehirnzellen an, so dass Sie einzigartige Fragen stellen können. Nutzen Sie dann die digitalen Ressourcen, die mit dem Buch geliefert werden, um Antworten zu erhalten.

| Preview | Product | Rating | |

|---|---|---|---|

|

Data corruption Second Edition | Buy on Amazon |

Letztendlich werden Sie und Ihr Unternehmensteam effizienter, wenn es darum geht, Strategien zur Verhinderung von Datenbeschädigungen oder zur Entwicklung von Lösungen zur Datenwiederherstellung zu entwickeln.

Datenrettung, Festplatten, USB-Laufwerke: Udemy

Der Kurs Datenrettung ist eine umfassende Ressource, um ein Experte für Datenrettung zu werden. Der Kurs enthält 21 Videovorlesungen zu verschiedenen Themen wie den folgenden:

- Windows Startup-Reparatur

- Reparatur von Speichergeräten

- Wiederherstellen gelöschter Dateien von der Festplatte

Der Kurs eignet sich für Informatikstudenten, Unternehmen, die technische Supportabteilungen einrichten möchten, Fachleute, die in der Datenrettungsbranche arbeiten, usw.

Datensicherheit, Datenrettung und Speicherhacking für Einsteiger: Udemy

Wenn Sie ein Datensicherheitsexperte für IT-Unternehmen werden möchten, sollten Sie sich diesen Datensicherheitskurs ansehen. In diesem Kurs lernen Sie wichtige Konzepte zur Datensicherheit und -wiederherstellung kennen, wie die unten aufgeführten:

- Grundlagen der Datenwiederherstellung

- Techniken der Datenwiederherstellung

- Datensicherheit, Speicher-Hacking und Datenwiederherstellung mit Laborprojekten und Tools

Es handelt sich um einen 1-stündigen On-Demand-Videokurs.

Anmerkung des Autors

Datenbeschädigung ist ein häufiges Problem für Unternehmen und Privatpersonen. Auch das Geschäft mit Datenrettungsdiensten boomt. Laut einer aktuellen Studie von GlobeNewswire wird der weltweite Marktumsatz für Datenrettung zwischen 2022 und 2030 mit einer CAGR von 9,6% wachsen. Bis 2030 wird die Datenrettung zu einer Branche mit einem Umsatz von 23,1 Milliarden Dollar werden.

Sie können sich also darauf vorbereiten, einzigartige Lösungen zu entwickeln, indem Sie etwas über Datenkorruption lernen. Sie könnten Ihr eigenes Startup gründen oder sich den IT-Giganten anschließen, die den Bereich der Datenrettung beherrschen.

Es ist besser, Theorien über Datenkorruption und Laborprojekte zu lernen und das Gelernte in Ihrem Unternehmen anzuwenden, um Datenkorruption zu verhindern. Durch das Erlernen von Theorien zur Datenkorruption können Sie sich auch darauf vorbereiten, neue Lösungen zu entwickeln, von denen Unternehmen profitieren können.

Vielleicht interessieren Sie sich auch für die besten Cloud-Plattformen zur Datensicherung.