Während es bei der Cybersicherheit um die Absicherung von Computersystemen gegen böswillige Angreifer geht, hat sie Sicherheitspraktiken aus dem Militär übernommen, um ihre Bemühungen zur Verhinderung und Unterbindung von Cyberangriffen zu verstärken. Eine dieser vom Militär übernommenen Praktiken ist Defense in Depth (DiD)

Defense in Depth (Verteidigung in der Tiefe) ist eine militärische Strategie, die sich bis ins Mittelalter zurückverfolgen lässt, als Burgen mehrere Sicherheitsschichten hatten, wie Zugbrücken, Gräben, Mauern und Wachtürme, die die Burg zusätzlich absicherten.

Verteidigung in der Tiefe wurde auch während des Ersten und Zweiten Weltkriegs eingesetzt, als das Militär Schützengräben aushob, strategisch platzierte Maschinengewehre einsetzte, Befestigungen baute und Panzerabwehrhindernisse verwendete, um den Feind am Vorrücken zu hindern, Verluste zu verursachen und Zeit für einen Gegenschlag zu gewinnen.

Im Bereich der Cybersicherheit ist “Defense in Depth” eine Sicherheitspraxis, bei der mehrere Sicherheitsprodukte und -kontrollen wie Firewalls, Verschlüsselung und Intrusion Detection Systeme übereinandergelegt und gemeinsam eingesetzt werden, um Netzwerke und Computersysteme vor Angriffen zu schützen.

Dies führt zu einer verbesserten Sicherheit kritischer Anlagen und macht es schwieriger, in Systeme einzudringen, denn wenn eine Sicherheitsmaßnahme versagt, gibt es zusätzliche Sicherheitsebenen, die ein System vor Bedrohungen schützen.

Defense in depth nutzt Redundanz in der Cybersicherheit, was sie sehr effektiv macht, da eine einzelne Cybersicherheitsmaßnahme oder -kontrolle nicht alle Formen von Cyberangriffen stoppen kann. Der mehrschichtige Ansatz von Defense in Depth ermöglicht den Schutz vor einer Vielzahl von Cyberangriffen und führt zu besser gesicherten Computersystemen, die nur sehr schwer zu kompromittieren sind.

Elemente der Verteidigung in der Tiefe

Defense in depth setzt sich aus den folgenden Schlüsselelementen zusammen

Physische Kontrollen

Hierbei handelt es sich um Sicherheitsmaßnahmen, die zur Sicherung von Computersystemen und zur Verhinderung des physischen Zugriffs auf die Systeme durch Eindringlinge ergriffen werden. Dazu gehört in der Regel die Einschränkung des Zugriffs auf Computersysteme durch die Einrichtung einer physischen Infrastruktur wie Sicherheitskameras, verschlossene Türen, ID-Kartenscanner und biometrische Systeme oder sogar die Beschäftigung von Wachpersonal, das Räume mit kritischen Computersystemen bewacht.

Technische Kontrollen

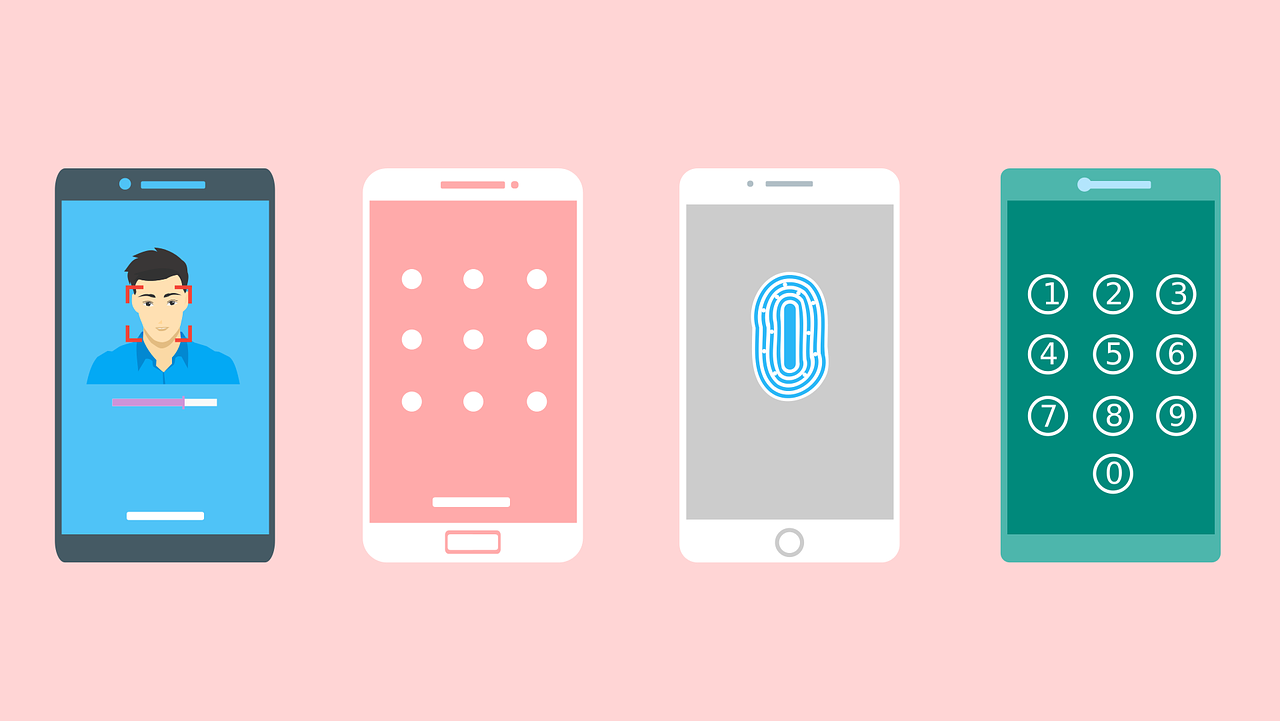

Hierbei handelt es sich um die Hardware und Software, die zum Schutz der Systeme vor böswilligen Angreifern eingesetzt wird. Beispiele für solche Sicherheitsmaßnahmen sind Firewalls, mehrstufige Authentifizierung, Systeme zur Erkennung oder Verhinderung von Eindringlingen (IDS/IPS), Antivirenprogrammeund Konfigurationsmanagement und viele andere.

Administrative Kontrollen

Diese umfassen die Richtlinien und Verfahren eines Unternehmens für seine Mitarbeiter, die den Zugriff auf die Ressourcen des Unternehmens kontrollieren und die Mitarbeiter zu korrekten Cybersicherheitspraktiken anleiten sollen, um menschliche Fehler zu vermeiden, die dazu führen können, dass Computersysteme von Angreifern kompromittiert werden.

Warum eine tiefgreifende Verteidigung wichtig ist

Kevin Mitnick, der einst als der berühmteste Hacker der Welt galt, nachdem er die Systeme von Unternehmen wie Sun Microsystems, Nokia und Motorola gehackt hatte, ist bekannt für den Ausspruch: “Alles, was es gibt, ist angreifbar, wenn man nur genug Zeit und Ressourcen hat.”

Diese Aussage gilt auch heute noch, insbesondere angesichts der ausgefeilten Tools, die Angreifern zur Verfügung stehen. Das bedeutet wiederum, dass es nie eine allumfassende Lösung für die Cybersicherheit gibt, die nicht kompromittiert werden kann. Aus diesem Grund ist “Defense in Depth” in einer Welt mit hochentwickelten Angreifern, die Zugang zu immensen Ressourcen haben, sehr wichtig.

Defense in depth zwingt Unternehmen dazu, proaktiv an ihre Sicherheit heranzugehen und an die Sicherheit ihrer Ressourcen zu denken, selbst wenn ein Sicherheitsprodukt ausfällt.

Diese Schichtung verschiedener Sicherheitsprodukte bietet Unternehmen einen robusten Schutz für ihre kritischen Ressourcen und verringert die Wahrscheinlichkeit, dass ihre Systeme kompromittiert werden, erheblich. Defense in Depth macht es Angreifern sehr schwer, Systeme zu kompromittieren.

Außerdem zwingt es Unternehmen dazu, einen ganzheitlichen Ansatz für ihre Sicherheit zu wählen und alle möglichen Angriffswege auf ihre Systeme zu berücksichtigen. Ähnlich wie beim Militär, wo Defense in Depth Angriffe verlangsamt und Zeit für Vergeltungsmaßnahmen verschafft, ist dies auch bei der Cybersicherheit der Fall.

Defense in depth kann böswillige Akteure aufhalten, bevor sie auf Systeme zugreifen, und Administratoren Zeit geben, Angriffe zu erkennen und Gegenmaßnahmen zu ergreifen, um die Angriffe zu stoppen, bevor sie in ihre Systeme eindringen.

Sie begrenzt auch den Schaden, den Angreifer anrichten können, wenn eine Sicherheitsmaßnahme versagt, da andere Sicherheitskontrollen den Zugriff und die Höhe des Schadens, den Angreifer einem System zufügen können, begrenzen.

Wie Defense in Depth funktioniert

Eine Schlüsselkomponente von Defense in Depth ist die Redundanz der Sicherheitsmaßnahmen, die es Angreifern erschwert, Angriffe auszuführen. Ein Angreifer könnte beispielsweise versuchen, physisch in Ihre Räumlichkeiten zu kommen, um einen infizierten USB-Stick in Ihren Systemen zu installieren.

Ein solcher Angreifer kann aufgehalten werden, indem das Gebäude von Sicherheitspersonal bewacht wird oder der Zugang zu den Computern biometrisch erfasst und kontrolliert wird.

Angenommen, der Angreifer ist sehr entschlossen und verlagert seinen Schwerpunkt auf das Netzwerk, indem er Malware in das Netzwerk einschleust, dann kann ein solcher Angriff mit einer Firewall, die den Netzwerkverkehr überwacht, oder einem im Netzwerk installierten Antivirusprogramm gestoppt werden.

Oder, wenn sie versuchen, mit kompromittierten Anmeldeinformationen auf das Netzwerk zuzugreifen, kann eine im Netzwerk implementierte Multifaktor-Authentifizierung sie daran hindern, auf das System zuzugreifen.

Angenommen, es gelingt ihnen dennoch, in das System einzudringen, könnte ein Intrusion Detection System ihr Eindringen aufspüren und melden, so dass sie beseitigt werden können, bevor weiterer Schaden entsteht. Alternativ kann ein Intrusion Prevention System auch eingesetzt werden, um Bedrohungen aktiv zu stoppen.

Wenn sie all diese Sicherheitsmaßnahmen passieren sollen, können Sie Angreifer daran hindern, sensible Informationen auszunutzen, indem Sie die Daten während der Übertragung und im Ruhezustand verschlüsseln.

Da Angreifer manchmal sehr zielstrebig vorgehen und die verschiedenen Sicherheitsmaßnahmen zum Schutz der Daten umgehen können, funktioniert die Tiefenverteidigung, indem sie es Angreifern sehr schwer macht, Zugang zu einem System zu erhalten. Dies kann sie in ihren Angriffen entmutigen oder, besser noch, dem Unternehmen Zeit geben, auf Angriffe zu reagieren, bevor ihre Systeme angegriffen werden.

Anwendungsfälle von Defense in Depth

Defense in Depth kann in einer Vielzahl von Szenarien eingesetzt werden. Einige davon sind:

#1. Netzwerksicherheit

Eine häufige Anwendung von Defense in Depth ist der Schutz von Netzwerken vor Angriffen. Dies geschieht in der Regel durch Firewalls, die den Netzwerkverkehr auf der Grundlage der Unternehmensrichtlinien überwachen, und durch Systeme zum Schutz vor Eindringlingen, die bösartige Netzwerkaktivitäten überwachen und Maßnahmen ergreifen, um Eindringlinge in ein Netzwerk zu verhindern oder abzuschwächen.

Darüber hinaus wird im Netzwerk Antivirensoftware installiert, um zu verhindern, dass Malware im Netzwerk installiert wird, oder um bereits installierte Malware zu entfernen.

Die letzte Sicherheitsebene ist die Verschlüsselung von Daten im Ruhezustand und von Daten während der Übertragung im Netzwerk. Auf diese Weise können Angreifer, selbst wenn sie alle vorherigen Sicherheitsmaßnahmen umgehen, die Daten, auf die sie zugreifen, nicht verwenden, da sie verschlüsselt sind.

#2. Endpunkt-Sicherheit

Endpunkte sind Geräte wie Server, Desktop-Computer, virtuelle Maschinen und mobile Geräte, die mit dem Netzwerk eines Unternehmens verbunden sind. Die Endpunktsicherheit umfasst den Schutz dieser Geräte vor Bedrohungen.

Eine Defense-in-Depth-Strategie für die Endgerätesicherheit kann die physische Sicherung des Standorts der Endgeräte, die Verwendung von starken Passwörtern und Mehrfaktor-Authentifizierung zur Kontrolle des Zugriffs auf die Geräte sowie die Protokollierung der Aktivitäten der Geräte umfassen. Firewalls, Antiviren-Software und die Verschlüsselung von Daten können ebenfalls implementiert werden, um zusätzliche Sicherheitsebenen zu schaffen.

#3. Anwendungssicherheit

Defense in Depth ist auch bei der Sicherung von Anwendungen nützlich, da diese mit sensiblen Daten wie Bankkonten, persönlichen Identifikationsnummern und Adressen von Benutzern umgehen.

In einem solchen Szenario kann Defense in Depth durch gute Programmierpraktiken zur Minimierung von Sicherheitslücken, regelmäßige Tests von Anwendungen zur Suche nach Schwachstellen, Verschlüsselung von Daten bei der Übertragung und im Ruhezustand und die Implementierung einer Multifaktor-Authentifizierung zur Bestätigung der Identität der Benutzer und zur Protokollierung der von den Benutzern der Anwendung durchgeführten Aktivitäten umgesetzt werden.

Mehrschichtige Sicherheit vs. Defense in Depth

Obwohl diese beiden Sicherheitsmaßnahmen die Verwendung mehrerer Schichten von Sicherheitsprodukten beinhalten, um die Sicherheit von Computerressourcen zu verbessern, unterscheiden sie sich in der Umsetzung und im Schwerpunkt. Sie beruhen jedoch beide auf dem Aufbau von Redundanz, um die Sicherheit zu erhöhen.

Layered Security ist ein Sicherheitsansatz, bei dem mehrere Sicherheitsprodukte eingesetzt werden, um die am stärksten gefährdeten Bereiche der Sicherheit eines Unternehmens zu schützen.

Bei diesem Ansatz werden die verschiedenen Sicherheitsansätze in derselben Schicht oder demselben Stapel eingesetzt, wie z.B. die Verwendung verschiedener Antivirensoftware, so dass, falls ein Antivirus einen Virus übersieht oder eine Schwachstelle aufweist, die andere verfügbare Option den Virus aufspüren oder die Schwachstellen des anderen Antivirus ausgleichen kann.

Ein weiteres Beispiel hierfür ist die Verwendung mehrerer Firewalls oder Intrusion Detection Systeme, so dass ein anderes Produkt ein Eindringen aufspüren kann, wenn ein Produkt es nicht schafft, es zu erkennen oder zu stoppen.

Ein solcher Ansatz stellt sicher, dass die Sicherheit von Computersystemen nicht beeinträchtigt wird, selbst wenn ein Produkt ausfällt. Layered Security kann sich über verschiedene Sicherheitsebenen erstrecken, um die Sicherheit von kritischen Computersystemen zu erhöhen.

Im Gegensatz zur mehrschichtigen Sicherheit, bei der Redundanz auf einer einzigen Sicherheitsebene aufgebaut wird, wird bei der Tiefenverteidigung Redundanz auf mehreren Ebenen oder Bereichen eines möglichen Angriffs aufgebaut, um Computersysteme gegen eine Vielzahl von Angriffen zu schützen.

Ein Beispiel für “Defense in Depth” ist die Implementierung von Firewalls, Multifaktor-Authentifizierung, Intrusion Detection Systemen, das physische Abschließen von Räumen mit Computern und die Verwendung von Antivirus-Software. Jedes Sicherheitsprodukt befasst sich mit einem anderen Sicherheitsproblem und schützt so ein System vor einer Vielzahl von Angriffen.

Fazit

Frühere Cyberangriffe haben gezeigt, dass böswillige Akteure verschiedene Angriffsvektoren ausprobieren, wenn sie nach einer Schwachstelle in einem System suchen, die sie ausnutzen können. Da Angreifer über eine Vielzahl von Angriffsmöglichkeiten verfügen, um ein System zu kompromittieren, können sich Unternehmen nicht auf ein einziges Sicherheitsprodukt verlassen, um die Sicherheit ihrer Computerressourcen vor Angreifern zu gewährleisten.

Es ist daher wichtig, eine tiefgreifende Verteidigung zu implementieren, um kritische Computerressourcen vor einer Vielzahl von Angriffen zu schützen. Dies hat den Vorteil, dass alle möglichen Kanäle abgedeckt sind, die böswillige Akteure nutzen können, um ein System auszunutzen.

Defense in Depth bietet Unternehmen auch den Vorteil, dass sie Angriffe verlangsamen und laufende Angriffe erkennen können, so dass sie Zeit haben, Bedrohungsakteure abzuwehren, bevor sie ihre Systeme kompromittieren können.

Sie können sich auch über Honeypots und Honeynets in der Cybersicherheit informieren.