Das Aufspüren von Subdomains einer Domain ist ein wesentlicher Bestandteil der Hacking-Erkundung, und dank der folgenden Online-Tools, die das Leben leichter machen.

Eine ungesicherte Subdomain kann zu einem ernsthaften Risiko für Ihr Unternehmen führen. In letzter Zeit gab es einige Sicherheitsvorfälle, bei denen Hacker Subdomain-Tricks angewendet haben.

Der jüngste Fall war Vine, wo der gesamte Code von einer ungeschützten Subdomain heruntergeladen werden konnte.

Wenn Sie Inhaber einer Website oder Sicherheitsforscher sind, können Sie die folgenden Tools verwenden, um die Subdomains einer beliebigen Domain zu finden.

WhoisXML API Subdomain Lookup

Mit den WhoisXML API Subdomain Lookup-Tools können Sie ganz einfach die Subdomains eines Domainnamens ermitteln. Die Subdomains-Produktlinie stützt sich auf ein umfassendes Repository, das 2,3 Milliarden Subdomain-Datensätze enthält und täglich um 1 Million Subdomains erweitert wird.

Mit den Tools können Sie jeden beliebigen Domänennamen recherchieren und die Liste aller für die Domäne gefundenen Subdomänen mit Zeitstempeln des ersten Auftretens des Eintrags und der letzten Aktualisierung für einen bestimmten Eintrag anzeigen lassen.

Die Produktlinie umfasst eine/an:

- API mit Ausgabeabfragen in den Formaten XML und JSON für eine einfache Integration

- Daten-Feed mit Dateien, die in einem einheitlichen und konsistenten CSV-Format vorliegen und sowohl täglich als auch wöchentlich aktualisiert werden. Laden Sie das CSV-Beispiel herunter, um die Daten in Ihrer Umgebung zu testen

- GUI-Lookup-Tool zur Erstellung von Berichten mit teilbaren Links

Schauen Sie sich dieses Produktblatt an, um zu erfahren, wie die Subdomain-Daten von WhoisXML API spezifischen Datenanforderungen entsprechen können.

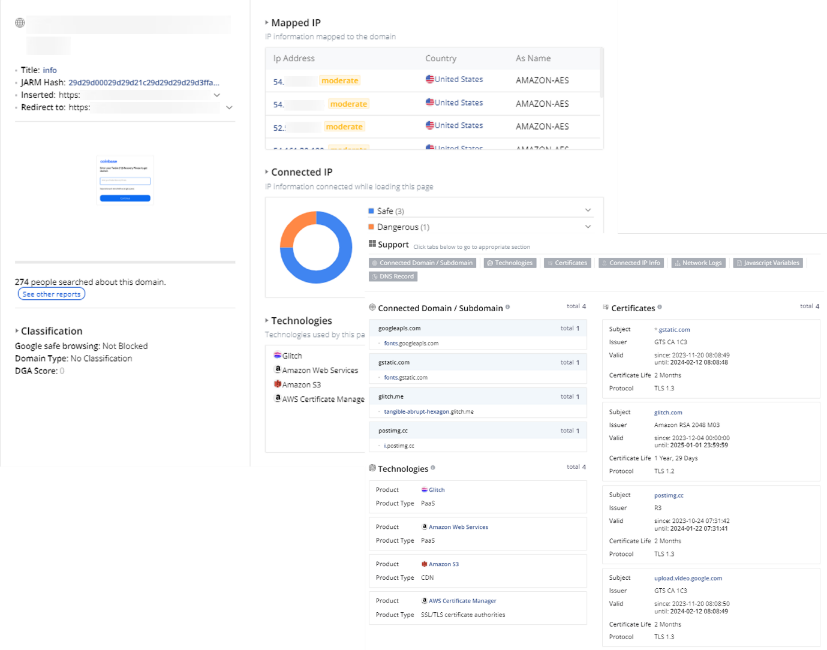

Criminal IP

Criminal IP ist eine Cyber Threat Intelligence (CTI) Suchmaschine, die eine Reihe von Funktionen bietet, um die Suche nach Domains und IT-Assets zu vereinfachen.

Mit der Funktion Domain-Suche können Sie mühelos detaillierte Informationen über eine bestimmte Domain abrufen, einschließlich der verbundenen Domains und Subdomains.

Geben Sie einfach den Domainnamen ein, und Sie erhalten Zugang zu allen wichtigen Details, die Sie benötigen. Die von Domain Search Criminal IP gebotenen Einblicke gehen über die konnektierten Domains und Subdomains hinaus. Zusätzlich erhalten Sie Zugang zu wichtigen Informationen wie diesen:

- Seitenumleitungen (Liefert die von einer bestimmten Domain umgeleiteten Seiten)

- Connected IP Info (Liefert den Sicherheitsstatus der IP-Adresse, die mit dieser Domain verbunden ist)

- Cookies (Liefert Informationen über die von einer Domain gesammelten Cookies)

- Von einer Website verwendete Technologien.

- Phishing Record, verdächtiges HTML-Element, verdächtiges Programm, verdächtiges Favicon und viele mehr.

Criminal IP bietet einen kostenlosen Plan und verschiedene Optionen für kostenpflichtige Pläne. Sie können den Plan wählen, der für Sie am besten geeignet ist.

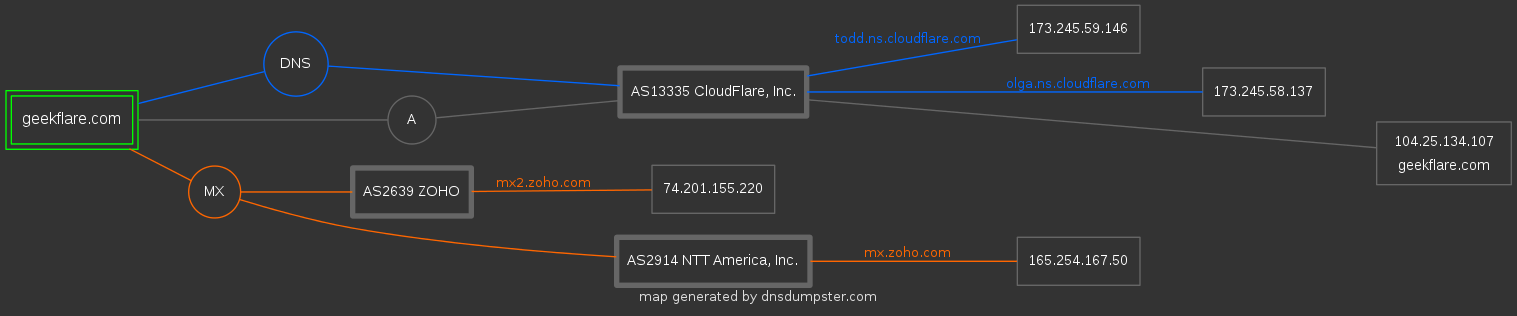

DNSDumpster

DNSDumpster ist ein Domain-Recherche-Tool, mit dem Sie hostbezogene Informationen finden können. Es ist das Projekt von HackerTarget.com.

Es handelt sich nicht nur um eine Subdomain, sondern gibt Ihnen Informationen über den DNS-Server, den MX-Eintrag, den TXT-Eintrag und eine hervorragende Zuordnung Ihrer Domain.

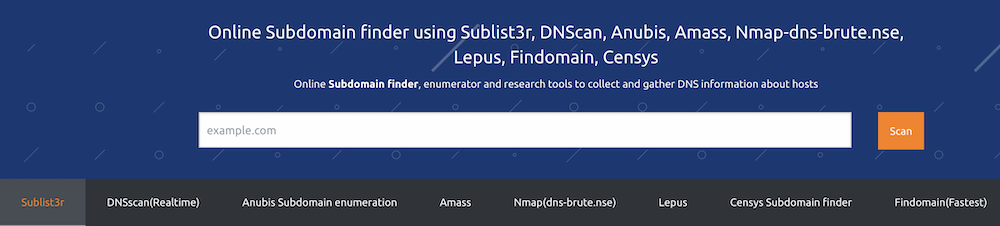

NMMAPPER

Ein Online-Tool zum Auffinden von Subdomains mit Anubis, Amass, DNScan, Sublist3r, Lepus, Censys usw.

Ich habe NMMAPPER für eine der Domains ausprobiert, und die Ergebnisse waren genau. Probieren Sie es für Ihre Forschungsarbeit einfach mal aus.

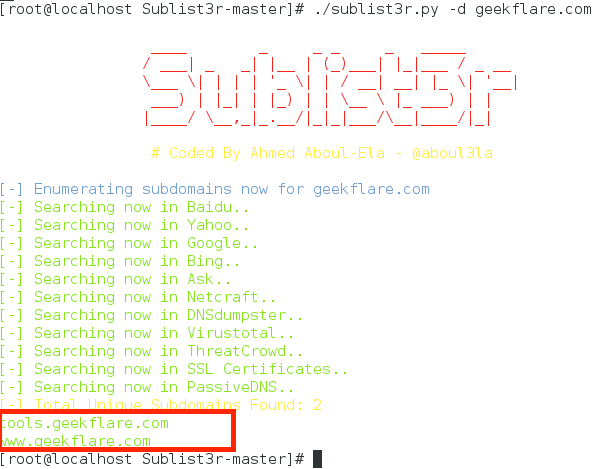

Sublist3r

Sublist3r ist ein Python-Tool zum Auffinden von Subdomains mithilfe einer Suchmaschine. Derzeit unterstützt es Google, Yahoo, Bing, Baidu, Ask, Netcraft, Virustotal, ThreatCrowd, DNSdumpster und PassiveDNS.

Sublist3r wird nur von der Python 2.7 Version unterstützt und hat nur wenige Abhängigkeiten in einer Bibliothek.

Sie können dieses Tool unter Windows, CentOS, Rehat, Ubuntu, Debian oder jedem anderen UNIX-basierten Betriebssystem verwenden. Das folgende Beispiel ist von CentOS/Linux.

- Melden Sie sich bei Ihrem Linux-Server an

- Laden Sie die neueste Version von Sublist3r herunter

wget https://github.com/aboul3la/Sublist3r/archive/master.zip .Extrahieren Sie die heruntergeladene Datei

unzip master.zip- Es wird ein neuer Ordner namens “Sublist3r-master” erstellt

Wie ich bereits erwähnt habe, hat es die folgenden Abhängigkeiten, und Sie können es mit einem yum-Befehl installieren.

yum install python-requests python-argparseJetzt können Sie die Subdomain mit dem folgenden Befehl ermitteln.

./sublist3r.py -d ihredomain.com

Wie Sie sehen können, wurden meine Subdomains gefunden.

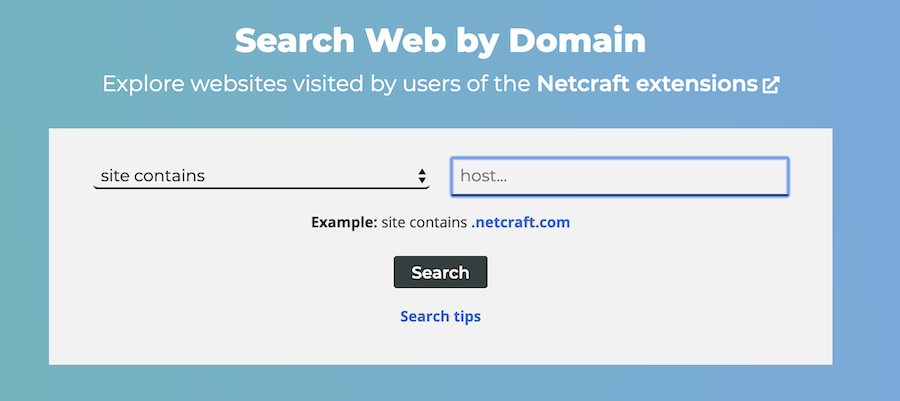

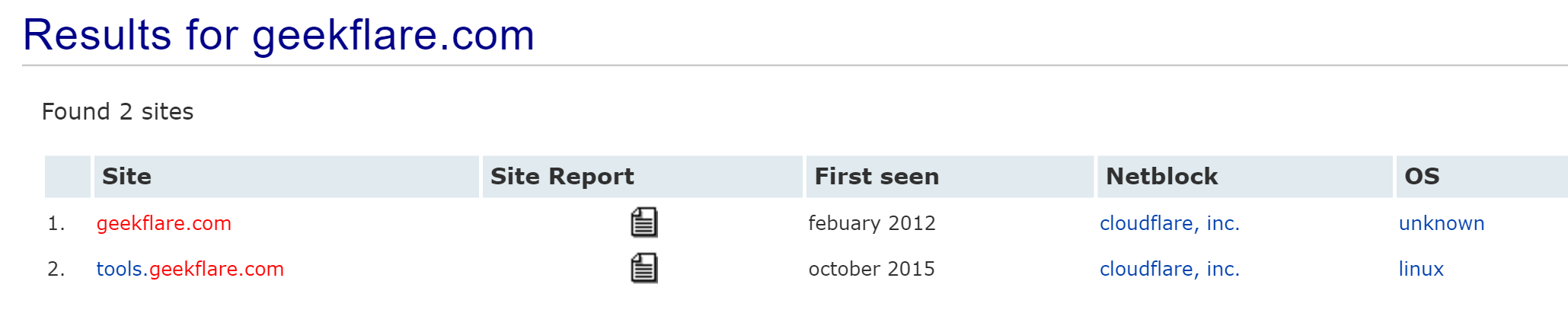

Netcraft

Netcraft verfügt über eine große Anzahl von Domaindatenbanken, die Sie sich bei der Suche nach öffentlichen Subdomains nicht entgehen lassen sollten.

Das Suchergebnis enthält alle Domains und Subdomains mit Informationen zu First Seeed, Netblock und OS.

Wenn Sie weitere Informationen über die Website benötigen, klicken Sie auf Vor-Ort-Bericht, und Sie erhalten eine Fülle von Informationen über Technologien, Ranking usw.

Detectify

Detectify kann Subdomains nach Hunderten von vordefinierten Wörtern scannen, aber Sie können dies nicht für eine Domain tun, die Ihnen nicht gehört.

Wenn Sie jedoch einen Benutzer autorisiert haben, können Sie die Erkennung von Subdomains in der Übersicht unter Einstellungen aktivieren.

SubBrute

SubBrute ist eines der beliebtesten und genauesten Tools zur Aufzählung von Subdomains. Es ist ein von der Community betriebenes Projekt und verwendet den Open Resolver als Proxy, so dass SubBrute keinen Datenverkehr an die Nameserver der Domain sendet.

Es handelt sich nicht um ein Online-Tool, und Sie müssen es auf Ihrem Computer installieren. Sie können Windows- oder UNIX-basierte Betriebssysteme verwenden, und die Installation ist sehr einfach. Die folgende Demonstration basiert auf CentOS/Linux.

- Melden Sie sich bei Ihrem CentOS/Linux an

- Laden Sie die neueste Version von SubBrute herunter

wget https://github.com/TheRook/subbrute/archive/master.zip .- Entpacken Sie die heruntergeladene Zip-Datei

unzip master.zipEs wird ein neuer Ordner namens “subbrute-master” erstellt. Gehen Sie in den Ordner und führen Sie die Datei subbrute.py mit der Domain.

./subbrute.py ihredomain.comEs dauert ein paar Sekunden und Sie erhalten das Ergebnis mit jeder gefundenen Subdomain.

Knock

Knock ist ein weiteres Python-basiertes Tool zur Ermittlung von Subdomains, das mit der Python-Version 2.7.6 getestet wurde. Es findet die Subdomain einer Zieldomain anhand einer Wortliste.

- Sie können es auf einem Linux-basierten Betriebssystem herunterladen und installieren.

wget https://github.com/guelfoweb/knock/archive/knock3.zip .- Entpacken Sie die heruntergeladene Zip-Datei mit dem Befehl unzip

unzip knock3.zip- entpacken und einen neuen Ordner erstellen,“knock-knock3“

- Gehen Sie in diesen Ordner und installieren Sie das Programm mit dem folgenden Befehl

python setup.py installierenNach der Installation können Sie mit folgendem Befehl nach Subdomains suchen

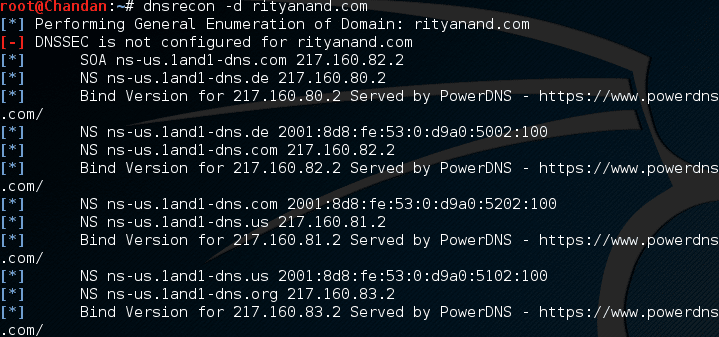

./knockpy.py ihredomain.comKali Linux DNSRecon

Kali Linux ist eine hervorragende Plattform für einen Sicherheitsforscher. Sie können DNSRecon unter Kali verwenden, ohne etwas zu installieren.

Es überprüft alle NS-Einträge auf Zonentransfers, allgemeine DNS-Einträge, Wildcard-Auflösung, PTR-Einträge usw.

Um DNSRecon zu verwenden, führen Sie Folgendes aus, und schon sind Sie fertig.

dnsrecon -d ihredomain.de

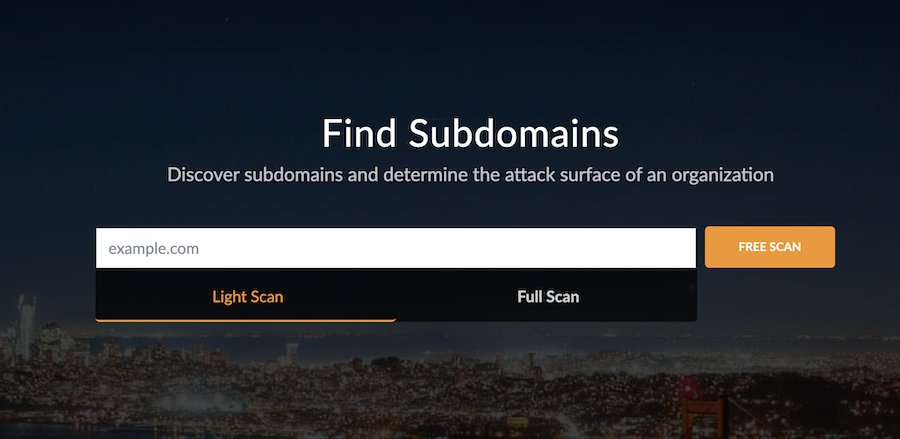

Pentest-Tools

Pentest-Tools suchen nach Subdomains mit verschiedenen Methoden wie DNS-Zonentransfer, DNS-Aufzählung anhand von Wortlisten und öffentlichen Suchmaschinen.

Sie können die Ausgabe im PDF-Format speichern.

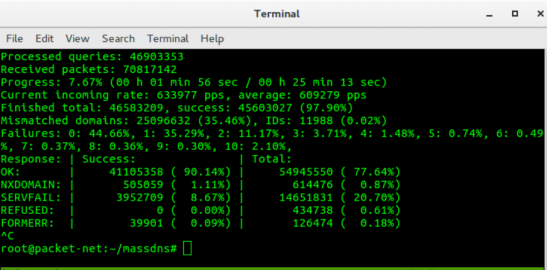

MassDNS

Wenn Sie Domainnamen in großen Mengen auflösen möchten, ist MassDNS das richtige Tool für Sie. Dieses Tool kann über 350.000 Domänennamen pro Sekunde auflösen! Es verwendet öffentlich verfügbare Resolver und eignet sich für Leute, die Millionen oder sogar Milliarden von Domainnamen auflösen möchten.

Ein Problem bei der Verwendung dieses Tools ist, dass es die Belastung der öffentlichen Resolver erhöhen und dazu führen kann, dass Ihre IP-Adresse als missbräuchlich eingestuft wird. Daher ist dieses Tool mit Vorsicht zu genießen.

OWASP Amass

Amass wurde entwickelt, um Informationssicherheitsexperten dabei zu helfen, ein Netzwerk-Mapping von Angriffsflächen zu erstellen und externe Assets zu finden.

Die Nutzung des Tools ist kostenlos und zu seinen Kunden gehört das führende IT-Unternehmen Accenture.

Letzte Worte

Ich hoffe, dass Sie mit Hilfe der oben genannten Tools in der Lage sein werden, Subdomänen der Zieldomäne für Ihre Sicherheitsforschung zu entdecken.