IP-Sperren sind weit verbreitet, und hier sind einige Methoden, um sie zu umgehen.

Unabhängig davon, ob Sie etwas Verdächtiges getan haben oder nicht, kann es sein, dass Sie mit IP-Sperren konfrontiert werden oder bereits waren.

Tatsächlich ist eine IP-Sperre eine praktische Funktion, die in vielen digitalen Sicherheitsprodukten angeboten wird. Mit Cloudflare können Sie beispielsweise ganze Länder mit einem IP-Sperrvermerk versehen, und Webmaster tun dies häufig.

Wenn Ihnen das alles seltsam vorkommt, sollten Sie zunächst wissen, was eine IP-Adresse ist. Sie sind mit Adressen aus der realen Welt vergleichbar. IP-Adressen sind jedoch für die digitale Landschaft, also das Internet, gedacht.

Jedes Gerät, das mit dem Internet verbunden ist, hat eine IP-Adresse, über die es mit anderen Geräten kommunizieren kann.

Wenn Ihr Computer also versucht, eine Verbindung zu meiner Website herzustellen, die eine Liste verbotener IPs enthält, darunter auch Ihre, sehen Sie eine ähnliche Warnung wie “Ihre IP wurde gesperrt” oder “Zugriff verweigert” usw.

Alternativ können Sie solche Warnungen auch sehen, wenn Ihr ISP eine bestimmte Ressource, die Sie zu besuchen versuchen, gesperrt hat.

Warum ist meine IP gesperrt?

Es gibt einige Gründe, abgesehen davon, dass ein Webmaster unschuldig IPs sperrt oder Ihr ISP gemäß den Richtlinien (oder dem Druck) der lokalen Behörden handelt.

Missbrauch

Jedes Webangebot, das wir nutzen, hat bestimmte Begriffe, die die meisten von uns nicht kennen. In den meisten Fällen handelt es sich dabei um normales Benutzerverhalten, das von keinem Scanner erfasst wird.

Es wird jedoch zu einem Problem, wenn ein Benutzer versucht, die Situation auszunutzen oder böswillige Absichten verfolgt.

So wird ein Benutzer in der Regel mit einer IP-Sperre belegt, wenn er versucht, sich unbefugt Zugang zur Verwaltungskonsole einer Website zu verschaffen.

Außerdem könnten Sie mehr Benutzerkonten mit derselben IP-Adresse erstellen, als in der Fair-Use-Richtlinie der Website erlaubt ist.

Dies waren nur einige wenige Beispiele, und es kann noch unzählige weitere geben, bei denen Sie vom normalen Benutzerverhalten abgewichen sind, was zu solchen Sperren führen kann.

Hacks und gemeinsam genutzte IP

In einigen Fällen kann ein böser Akteur Ihre IP-Adresse für illegale Aktivitäten verwenden. Dies kann die Folge eines Hacks sein, bei dem aktive Malware die ganze Drecksarbeit auf Ihrem Gerät erledigt.

In diesem Fall versendet Ihr Computer möglicherweise Spam oder etwas anderes, das auf der gehosteten Malware basiert. Diese Aktivitäten machen Ihre IP-Adresse auf der anderen Seite sichtbar und führen zu einer IP-Sperre.

Außerdem haben die meisten Benutzer gemeinsame IP-Adressen, die von ISPs zugewiesen werden, und wir können auch wegen der Aktionen eines anderen gesperrt werden.

Zielpublikum & Sicherheit

Eine Online-Pizzeria, die New York City beliefert, hat keinen Grund, Leute aus Pakistan oder anderen Ländern zuzulassen. Jeder Internetnutzer verschlingt einige Ressourcen, und wenn es für den Eigentümer der Website keinen ROI gibt, ist es finanziell nicht lukrativ, ein solches Publikum hereinzulassen.

Außerdem sind einige Länder dafür bekannt, dass sie Cyberangriffe auf Websites in ihren rivalisierenden Ländern durchführen.

Dies hilft Webmastern also, den Ressourcenverbrauch zu optimieren und ihre Projekte vor Angriffen zu schützen.

Nachdem wir nun einige Gründe für IP-Sperren kennen, lassen Sie uns über Abhilfemaßnahmen sprechen.

IP-Sperren bekämpfen

IP-Sperren sind zwar einfach zu implementieren, aber nicht narrensicher. Es gibt mehrere Möglichkeiten, sie zu umgehen, wie unten beschrieben.

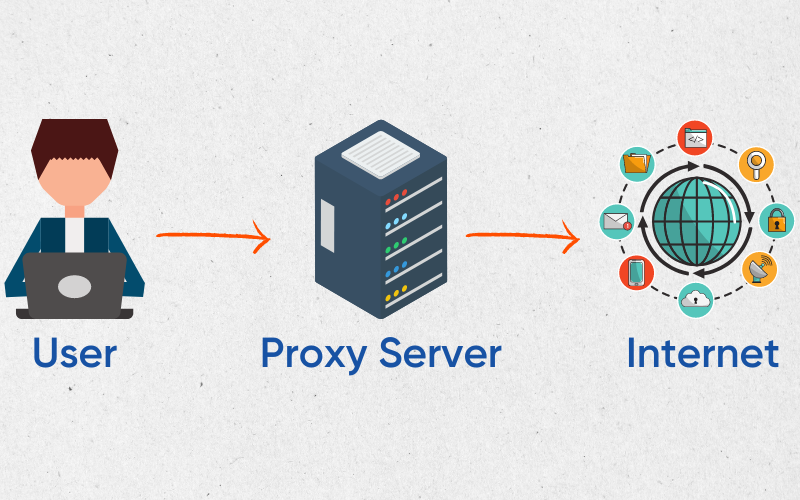

Proxys

Ein Web-Proxy hilft dabei, Ihre IP-Adresse zu verschleiern. In der Regel sind es nur ein paar Klicks, um eine andere Identität an den Rest des Internets zu senden.

Ein Proxy-Server leitet den Datenverkehr über sich selbst weiter und fungiert als Vermittler zwischen Ihnen und anderen. Folglich ist Ihre Webaktivität mit der IP des Proxy-Servers und nicht mit Ihrer tatsächlichen IP-Adresse und Ihrem Standort bekannt.

Die einfachste Art, einen Proxy zu verwenden, ist eine Browser-Erweiterung. Es gibt kostenlose Proxys, die so genannten Public Proxys, die in der Regel kostenlos und mit Datenbeschränkungen genutzt werden können. Die meisten kostenlosen Proxys stellen jedoch eine Gefahr für die Privatsphäre dar, und wir raten dringend davon ab, sie zu verwenden.

Einer der von uns empfohlenen Proxy-Dienste ist LimeProxies. Das Unternehmen verfügt über mehrere Server in Europa, Amerika und Asien. Außerdem können Sie den Dienst drei Tage lang kostenlos testen, um zu sehen, ob er Ihnen zusagt.

VPN

Sie können VPNs als private Versionen von Proxys betrachten. Allerdings täuscht ein VPN nicht nur Ihre Geolocation vor, sondern verschlüsselt auch die Datenübertragung. Ein weiterer wesentlicher Unterschied besteht darin, dass ein Proxy nur eine Anwendung (z.B. einen Browser) abdeckt, während ein VPN ein ganzes Gerät abdeckt.

Das bedeutet, dass ein VPN Browser, installierte Anwendungen und jede ausgehende Anfrage abdeckt.

Darüber hinaus sind die meisten VPNs mit benutzerfreundlichen Funktionen wie Split-Tunneling ausgestattet, bei dem Sie bestimmte Anwendungen aus dem Verschlüsselungstunnel herauslassen können.

Es gibt noch viele weitere fortschrittliche Aspekte, die VPNs zum Liebling der Sicherheitsforscher machen. Dennoch kann es dank der Verschlüsselung zu Geschwindigkeitsdrosselungen kommen, die bei minderwertigen VPNs noch ausgeprägter sind.

Bei einem Anbieter wie NordVPN ist das jedoch nicht der Fall.

Um ein VPN zu nutzen, laden Sie die Anwendung herunter und stellen mit einem einfachen Schalter eine Verbindung zu einem bevorzugten VPN-Server her. Alternativ gibt es auch kompliziertere Möglichkeiten, ein VPN mit den mitgelieferten Konfigurationsdateien zu nutzen; dies hängt jedoch vom Betriebssystem ab.

Verwandt: Proxy vs. VPN: Was sind die Unterschiede?

Tor

Tor ist ein kostenloser und quelloffener Weg zur Anonymität. Es handelt sich um ein von der Gemeinschaft unterstütztes Projekt, das von Freiwilligen betrieben wird, die als Relais auf der ganzen Welt fungieren. Jede Anfrage, die Sie stellen, wird von drei Relais weitergeleitet, bevor sie am Zielort landet.

Dies geschieht über einen speziellen Browser, den Tor-Browser. Dieser ist derzeit für Windows, MacOS, Linux und Android verfügbar. Der einzige Nachteil kann die Geschwindigkeit sein, und einige Websites blockieren den Tor-Verkehr komplett.

Tor ist der Verwendung eines Proxys sehr ähnlich, und die Verwendung dieses Browsers schützt das Betriebssystem nicht. Stattdessen ist die Anonymität auf den Tor-Browser selbst beschränkt.

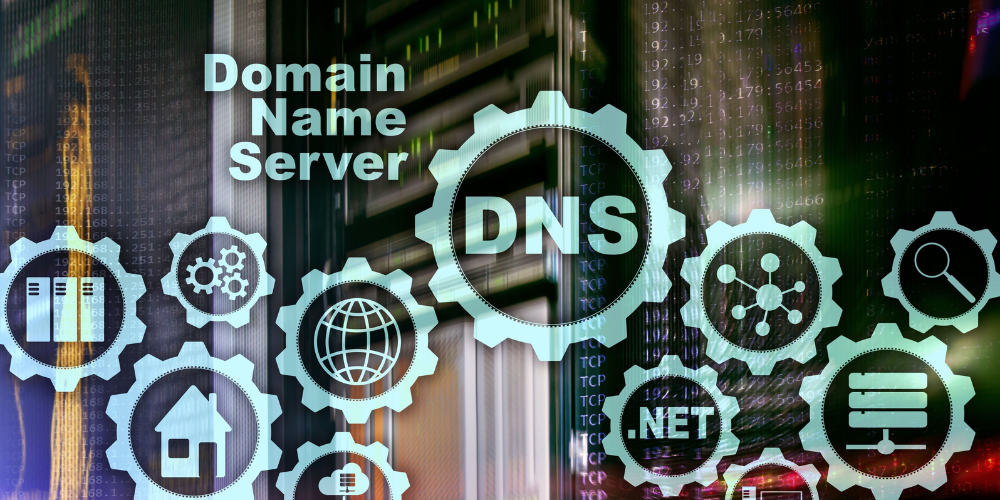

DNS-Spülung

DasDomain Name System, auch bekannt als das Telefonbuch des Internets, hilft bei der Zuordnung von Domainnamen (geekflare.com/de) zu maschinenlesbaren IP-Adressen (145.42.79.57).

Für diesen Vorgang kontaktieren unsere Rechner den DNS-Server, der dafür sorgt, dass die Website im Browser geladen wird. Dies geschieht jedoch nur beim ersten Mal, und ein Gerät behält regelmäßig erneuerte lokale Kopien der DNS-Einträge, um die Latenz zu verringern.

Aber eine Änderung an der Quelle könnte zu diesen Zugriffsverweigerungswarnungen führen, die auf veraltete DNS-Einträge zurückzuführen sind. Und dafür müssen wir das DNS manuell leeren.

Cloud-Computer

Dies ist eine teure Lösung für dieses einfache Problem. Trotzdem können Sie einen Cloud-Computer abonnieren, der Ihnen einen ganz anderen Rechner zur Verfügung stellt, den Sie aus der Ferne nutzen können.

Einfach ausgedrückt, ist ein Cloud-PC ein Computer mit allen Standardressourcen (CPU, RAM, Festplatte usw.). Und Sie brauchen nur eine Internetverbindung und ein zweites Gerät (PC, Smartphone, Tablet usw.), um diesen Computer an einem anderen Ort zu nutzen.

Bei Shells kostet dies nur $5 pro Monat. In der Regel handelt es sich dabei um ein fortschrittliches Produkt, das in erster Linie dazu dient, die Infrastrukturkosten für Startups zu senken.

Es hindert Sie jedoch niemand daran, sie persönlich zu nutzen.

Anti-Detect-Browser

GoLogin ist eine Premium-Lösung, die nicht direkt mit IP-Sperren zu tun hat, sondern mit Online-Anonymität im Allgemeinen.

Konkret geht es bei GoLogin um die Verwaltung mehrerer Profile über einen einzigen Webbrowser. Diese Profile werden in der Cloud gespeichert, und Sie können mit verschiedenen Parametern spielen, um anonyme Browser-Fingerabdrücke für eine robuste Privatsphäre im Internet zu erhalten.

Was die IP-Sperren betrifft, so müssen Sie Proxies in GoLogin integrieren. Sie können öffentliche Proxys verwenden oder Premium-Proxys direkt über das Dashboard kaufen.

Während Sie sich also auf GoLogin verlassen können, um Verbote zu bekämpfen, zielt dieser Browser in erster Linie auf privates 360-Grad-Browsing ab. Er tut dies, indem er Browser-Fingerabdrücke, die vor allem für gezielte Werbung verwendet werden, nach dem Zufallsprinzip verwaltet.

Lesen Sie auch: Anti Detect/Multilogin-Browser zum Ausprobieren

Admin kontaktieren

Wenn Ihnen bisher nichts geholfen hat und Sie sicher sind, dass Sie den Dienst nicht missbrauchen, wenden Sie sich an den Administrator der Website.

Das könnte kompliziert sein, da Sie die Website gar nicht erst besuchen können. Ich schlage daher vor, dass Sie in den sozialen Netzwerken der Website nach Profilen suchen, die auf einen Verantwortlichen verweisen.

Hier können Sie Ihr Problem schildern, und man wird Ihnen vielleicht den Zugang gewähren.

Entfernung aus Blacklists

Dies sind Datenbanken mit IP-Adressen, die wegen unangemessenen Verhaltens gesperrt wurden. Und wie bereits erwähnt, kann der Grund dafür ein Hack oder jemand sein, der dieselbe IP wie Sie hat.

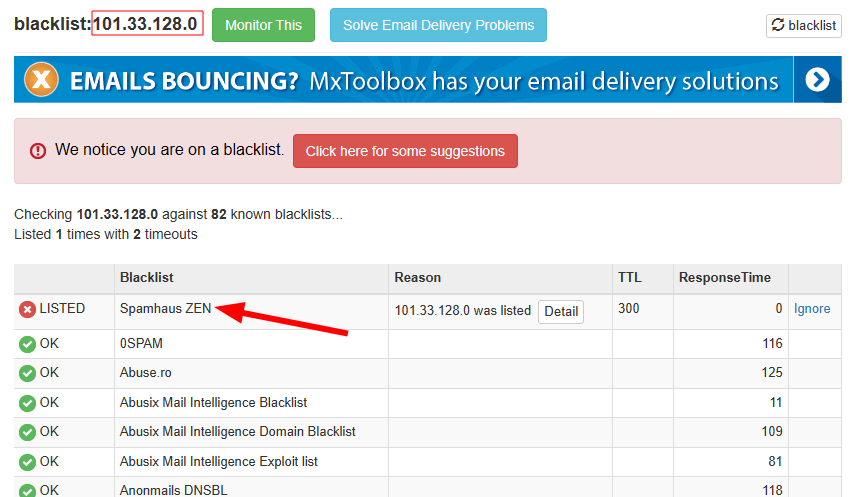

Sie können dies überprüfen, indem Sie Ihre IP-Adresse aus whatismyipaddress herausfinden und sie in einen beliebigen Blacklist-Checker eingeben.

Außerdem wird Ihnen auch der Name der Blacklist angezeigt, wie hier:

Ich habe dies mit einer zufälligen chinesischen IP-Adresse ausprobiert, und sie wurde auf Spamhaus ZEN aufgeführt. Wenn der Besitzer dieser IP-Adresse sie nun löschen lassen möchte, muss er die Blacklist googeln, um die zugehörige Website zu finden. Als nächstes sollte man nach einem Verfahren zur Entfernung suchen.

Alternativ kann man sich auch an sie wenden, wenn der Entfernungsprozess nicht vorhanden ist, um weiterzumachen.

Dies ist jedoch eine sehr mühsame Lösung, die nicht immer funktioniert. Der einfachste Weg ist es, eine neue IP von Ihrem ISP zu erhalten, wenn Sie eine dedizierte IP verwenden.

Bei einer gemeinsam genutzten IP wechseln die meisten ISPs diese regelmäßig. Schalten Sie außerdem Ihren WiFi-Router über Nacht aus, und höchstwahrscheinlich haben Sie am nächsten Morgen eine andere IP. Das liegt daran, dass die meisten ISPs das DHCP-Protokoll für die Zuweisung einer IP-Adresse verwenden. Wenn Sie also einfach offline gehen und sich wieder einschalten, ist die Wahrscheinlichkeit groß, dass Sie eine andere IP-Adresse erhalten.

Die Zeitspanne für die IP-Erneuerung kann jedoch unterschiedlich sein. Einige Comcast-Nutzer haben zum Beispiel berichtet, dass sie jahrelang dieselbe IP-Adresse hatten und sogar Stromausfälle überlebt haben. Wenn das Abwarten also nicht funktioniert, versuchen Sie die anderen oben aufgeführten Lösungen.

Lassen Sie Ihre IP-Sperre aufheben!

IP-Sperren sind unter normalen Umständen nicht beängstigend. Sie können sie einfach abwarten, einen VPN/Proxy abonnieren oder sich einen Cloud-Computer besorgen. Außerdem ist es immer eine Option, den Administrator der Website zu kontaktieren oder sich von einer schwarzen Liste entfernen zu lassen.

Es kann aber auch passieren, dass sich Malware auf Ihrem Computer befindet, die andere aktiv angreift. In diesem Fall kann ein gutes Antivirenprogramm Abhilfe schaffen.