Finden Sie Node.js-Sicherheitslücken und beheben Sie sie, bevor jemand Ihre Anwendung hackt.

Es gibt einige Online-Tools, die Ihnen dabei helfen, die gängigen Sicherheitslücken in PHP, WordPress, Joomla usw. zu finden, aber der Haken an der Sache ist, dass sie möglicherweise nicht in der Lage sind, zu erkennen, ob Ihre Anwendung auf Node.js basiert.

Eine der jüngsten Erkenntnisse besagt, dass mehr als 80% der Benutzer ihre Node.js-Anwendung für anfällig halten.

Diese Schwachstellen, von denen es Hunderte von Typen auf einmal geben kann, sind auf Fehlkonfigurationen, veraltete NPM-Pakete usw. zurückzuführen. Der folgende Sicherheitsscanner sollte Ihnen bei der Suche nach der Sicherheitsklausel helfen können.

In diesem Artikel erfahren Sie, wie Sie Node.js-Sicherheitslücken finden und absichern können, bevor jemand Ihre Anwendung hackt.

Ich möchte auch betonen , dass sich dieser Artikel auf Tools zum Auffinden einer Sicherheitslücke konzentriert. Für die Konfiguration des Sicherheitsschutzes empfehle ich Ihnen einen Blick auf “How to Secure Node.js from online threats”.

Snyk

Snyk ist eine praktische Option, um Schwachstellen in Containern, Code-Abhängigkeiten und Infrastruktur als Code zu finden. Egal ob es sich um Entwicklungstools, Automatisierungspipelines oder Workflow handelt, Snyk lässt sich direkt integrieren!

Mit dem jüngsten Update hat Snyk SPDX v3.20 integriert. Der Detaillierungsgrad wird sich verbessern, aber die Anzahl der Lizenzerkennung sollte gleich bleiben. Außerdem unterstützt es npm lockfile v3 Projekte.

Denken Sie nicht! Das ist das Ende! Es hat noch weitere Vorteile, darunter,

- Mit Snyk sind Sie auf der Hut und erhalten Benachrichtigungen über neue Sicherheitslücken.

- Es wird Ihnen helfen, das Hinzufügen weiterer Abhängigkeiten zu vermeiden.

Wenn Sie Ihre Node.js-Anwendung in einem Container bereitstellen, fügen Sie möglicherweise auch unsichere Pakete hinzu. Das Snyk Container CLI kann Ihnen dabei helfen, ein Basis-Image zu identifizieren, das die Angriffsfläche Ihrer Anwendung reduziert.

NodeJSScan

Technisch gesehen ist NodeJSScan ein statischer Sicherheitscode-Scanner (SAST), der speziell für Node.js entwickelt wurde. Die Sprache, auf der es basiert, ist Python. Dieses Tool wird von libsast, einem generischen SAST für Sicherheitsingenieure, und semgrep, einer quelloffenen und schnellsten statischen Analyse-Engine zum Auffinden von Schwachstellen in Abhängigkeiten von Drittanbietern, unterstützt.

Um nodejsscan auszuführen, haben Sie den Befehl ./run.sh zur Hand. Mit diesem Befehl können Sie die Web-Benutzeroberfläche von nodejsscan unter http://127.0.0.1:9090 ausführen .

Was die Integration betrifft, so können Sie Slack- oder E-Mail-Benachrichtigungen über Sicherheitslücken erstellen.

Insgesamt kann es Schwachstellen finden und Ihre Anwendung sicherer machen. Es hängt von der klugen Auswahl des Tools ab, mit dem Sie Sicherheitslücken bekämpfen können. Ich würde vorschlagen, dass Node JS Scan eine brauchbare Option ist.

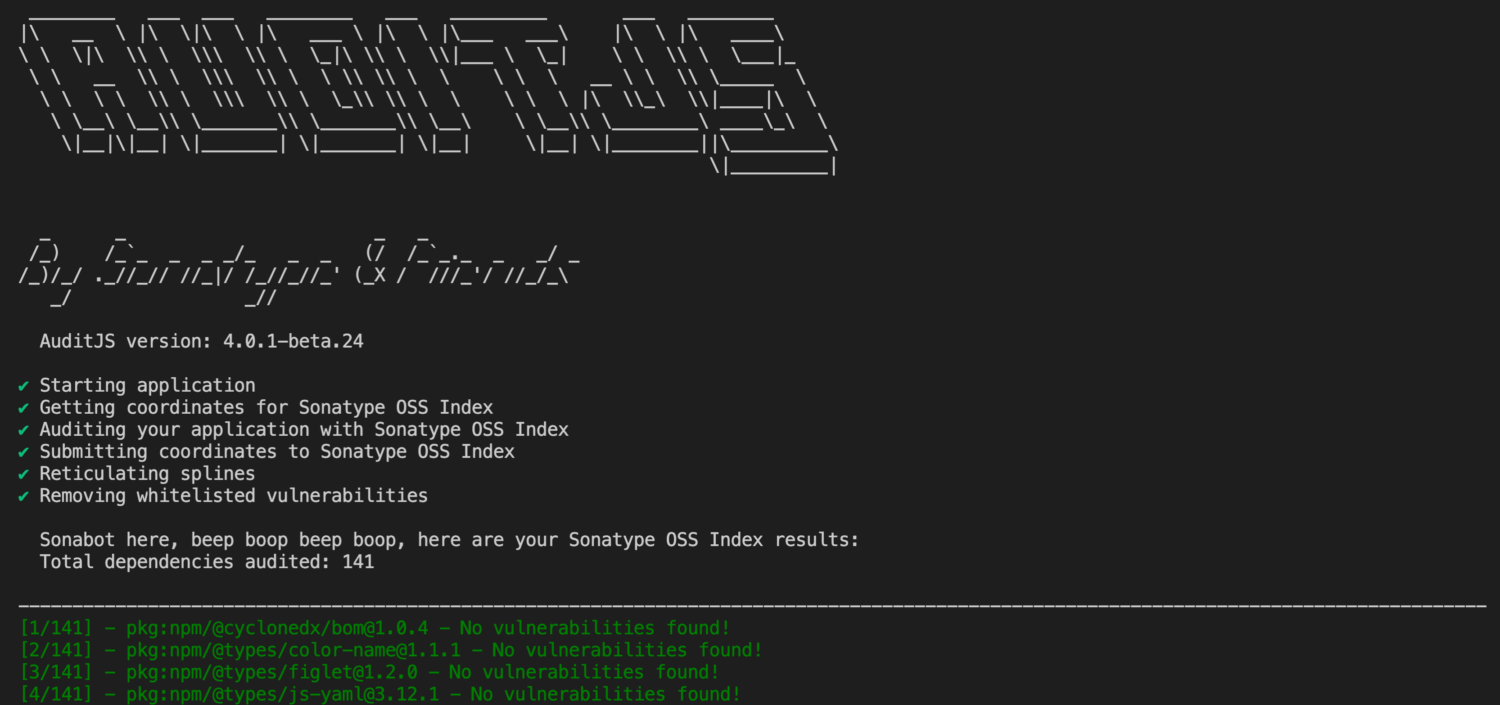

AuditJS

Wenn Sie auf der Suche nach einem perfekten Programm zum Aufspüren von Sicherheitslücken sind, sollten Sie Ihr Vertrauen in AuditJS setzen. AuditJS verfügt über ein spezielles OSS Index v3 REST API-Schwert zur Ermittlung bekannter Sicherheitslücken. Es kann auch veraltete Paketversionen ausfindig machen.

AuditJS unterstützt die Paketmanager npm, Angular, yarn und Bower für Projekte, deren Abhängigkeiten im Ordner node_modules installiert sind.

Für die Installation gibt es mehrere Möglichkeiten, z.B. über npx, was die am wenigsten dauerhafte Installation bietet, und der Befehl dafür lautet “npx auditjs@latest ossi“, oder Sie können sich für die globale Installation entscheiden, die die dauerhafteste Installation bietet, und der Befehl dafür lautet “npm install -g auditjs“.

Nach meiner Prüfung würde ich die Installation über npx installation vorschlagen. Von globalen Installationen wird in der Node.js-Community generell abgeraten.

Detectify

Detectify ist ein weiteres Tool zum Auffinden von Sicherheitslücken in Ihrer Webanwendung. Es hat sich in letzter Zeit einen Namen auf dem Markt gemacht und sich als zuverlässige Option erwiesen. Es bietet kontinuierliche Scans, um Ihre Anwendungen auf die neuesten Sicherheitslücken zu testen. Es unterstützt auch die zeitliche Planung von Scans, so dass Sie diese bequem parallel durchführen können.

Sie können Integrationen mit anpassbaren Parametern erstellen und kritische Sicherheitsergebnisse an die Tools senden, die Sie täglich verwenden.

Abschließend möchte ich noch eine weitere Funktion hervorheben, die das Programm bietet: eine vollständige Übersicht über alle Schwachstellen, unabhängig von ihrem Asset.

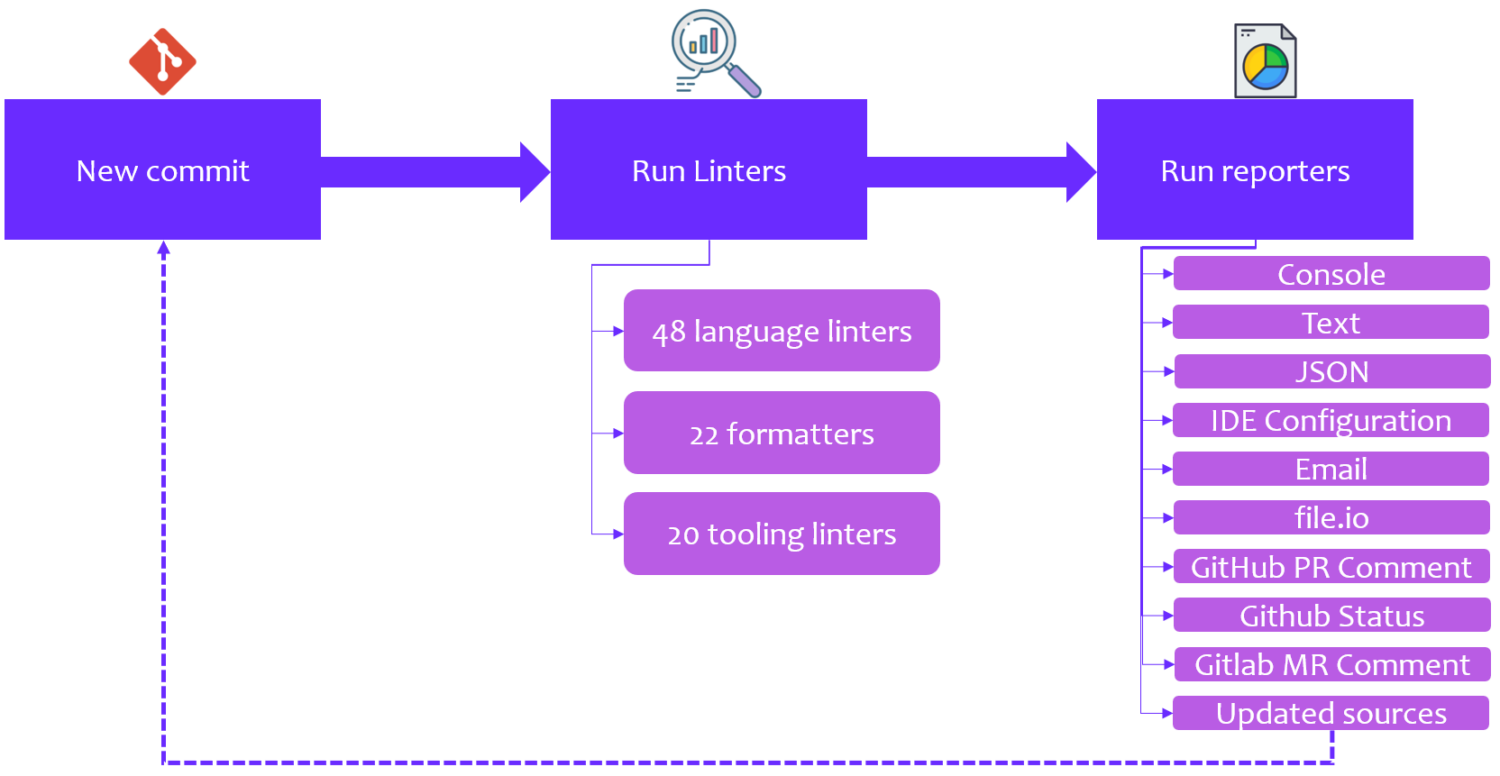

MegaLinter

MegaLinter gilt als eines der effizientesten Tools zur Vermeidung von technischen Schulden. Dieses Tool hilft uns, sauberen und produktiven Code zu liefern, damit die Benutzer während des Workflows Zeit sparen können.

MegaLinter hilft uns bei der Einhaltung von Best Practices in Bezug auf die Codeüberprüfung, da das folgende Tool es den Programmierern ermöglicht, den Code bei jeder Pull-Anfrage automatisch zu aktualisieren und zu analysieren. Es hilft vor allem dabei, den Prozess der Codeüberprüfung zu optimieren, so dass die Benutzer eine Menge Zeit sparen können.

Bei der Überprüfung von Fehlerprotokollen hilft MegaLinter den Entwicklern, einige der besten Techniken anzuwenden, so dass sie signifikante Codefehler effizient und fehlerfrei ausführen können.

Neben all diesen wichtigen Faktoren bietet dieses Tool auch eine Liste von IDE-Plugins, mit deren Hilfe Entwickler die erforderlichen Plugins installieren können, um verschiedene Aufgaben effizient auszuführen.

Abgesehen von diesen vielfältigen Aspekten ist eines der wichtigsten Merkmale dieses Tools, dass es vollständig quelloffen und für jeden Entwickler kostenlos ist.

Dieses Tool ist unabhängig, da es keine externe Anwendung benötigt. Es funktioniert effizient mit jedem CI-Tool und wir können es auch auf unserem lokalen System verwenden. Allerdings ist dieses Tool mit jeder Programmiersprache kompatibel.

Daher kann jeder Entwickler problemlos auf MegaLinter umsteigen, um eine saubere und fehlerfreie Codierungsumgebung zu erhalten. Nachfolgend finden Sie eine ausführliche Videobeschreibung, wie Sie das folgende Tool verwenden:

RetireJS

Es gibt verschiedene Tools, um Vertrauen aufzubauen; hier kommt das nächste: RetireJS. Entwickler sollten verstehen, dass die Vereinfachung der Entwicklung bewundernswert ist, aber Sie müssen bei den Sicherheitsbehebungen auf dem Laufenden bleiben.

Das RetireJS Team hat ein klares Verständnis und eine klare Vision, um seinen Benutzern zu helfen, bekannte Sicherheitslücken zu erkennen. RetireJS basiert auf JavaScript, TypScript und Shell. Es gibt verschiedene Möglichkeiten, RetireJS zu verwenden,

- Als CLS (Befehlszeilen-Scanner)

- Als GP (Grunt-Plugin)

- Als GT (Gulp Aufgabe)

- Als Webbrowser-Erweiterung

Die Browser-Erweiterung wurde oben in der Liste der Verwendungsmöglichkeiten von RetireJS erwähnt! Hervorzuheben ist, dass diese Erweiterung nach unsicheren Bibliotheken scannt und Warnungen auf dem Entwicklerpanel anzeigt. Diese kleinen Funktionen in Kombination mit einigen anderen machen RetireJS zu einer der besten Optionen, um Schwachstellen in Ihrer Node.JS-Anwendung zu finden.

eslint-plugin-security

Das nächste auf der Liste ist Eslint-Plugin-Security. Es wurde speziell für die Node-Sicherheit entwickelt. Mit diesem Tool können Sie ganz einfach Sicherheitslücken finden und identifizieren. Bei der Installation haben Sie zwei Möglichkeiten: npm oder yarn!

npm install -save-dev eslint-plugin-security

yarn add -dev eslint-plugin-security

Während meines Durchgangs habe ich einige falsche potenzielle Bedrohungen gefunden, die durch menschliches Eingreifen umgangen werden können. Nach all den notwendigen Check-Ins steht eslint-plugin-security wegen seiner Spezialität für Node.js besonders hoch im Kurs.

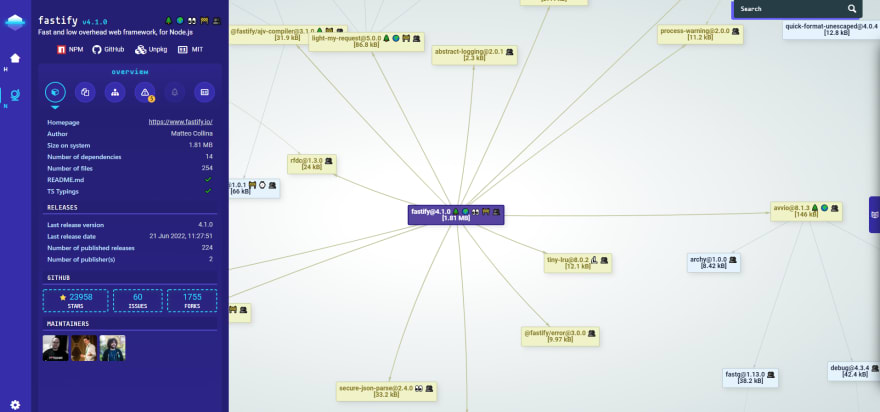

Node-Secure CLI

Das ToolNode-Secure CLI ist eine verlässliche Option für Node.js-Schwachstellen. Das Team hat eine CLI/API entwickelt, die den Abhängigkeitsbaum eines bestimmten lokalen package.json oder npm-Pakets gründlich analysieren und die Lücken im Repository aufspüren kann.

Während der Verwendung werden Sie vielleicht feststellen, dass Knoten in der Benutzeroberfläche rot sind. Aber ich schlage vor, dass Sie sich keine Sorgen machen. Dies geschieht nur, wenn das Paket mit haswarnings oder hasMinifiedCode gekennzeichnet wurde

Node-Secure CLI bietet eine Vielzahl von Funktionen, von denen einige im Folgenden aufgeführt sind,

- AST-Analyse – Sie können sie für jede .js/.mjs-Datei in den Paketen ausführen.

- Vollständige Analyse – Es liefert Ihnen die gesamte Zusammensetzung für jedes Paket.

- Strong Coverage – Mit diesem Tool können Sie npm-Pakete und lokale node.js-Projekte analysieren.

Ich glaube, dass dieses Tool mit seiner Fähigkeit, Schwachstellen aufzuspüren und zu analysieren, insgesamt sehr gut aussieht. Entwickler können proaktiv potenzielle Schwachstellen erkennen und beheben.

Fazit

Die oben genannten Tools sollten Ihnen dabei helfen, Ihre Node.js-Anwendung auf eine Sicherheitslücke zu scannen, damit Sie sie absichern können. Neben dem Schutz von Node.js-Kernanwendungen sollten Sie auch den Einsatz einer WAF zum Schutz vor Online-Bedrohungen und DDoS-Angriffen in Betracht ziehen.