Ein Pharming-Angriff ist ein ausgeklügelter Mechanismus, mit dem Benutzer (meistens) betrogen werden, ohne dass sie einen “dummen Fehler” begehen müssen. Lassen Sie uns dies entschlüsseln und sehen, wie Sie sich schützen können.

Stellen Sie sich vor, Sie melden sich mit einer legitimen Webadresse bei Ihrem Online-Banking an und kurz darauf sind Ihre Ersparnisse verschwunden.

So sieht ein Pharming-Angriff aus.

Der Begriff Pharming setzt sich aus Phishing (Angriff) und Farming 🚜 zusammen.

Einfach ausgedrückt: Beim Phishing müssen Sie auf einen verdächtigen Link klicken (der dumme Fehler), über den Malware heruntergeladen wird, was zu finanziellen Verlusten führt. Außerdem kann es sich um eine E-Mail von Ihrem “CEO” handeln, in der Sie aufgefordert werden, eine “dringende” Überweisung an einen “Lieferanten” vorzunehmen, eine spezielle Betrugsart, die als Walfang-Phishing-Betrug bekannt ist.

Kurz gesagt, Phishing erfordert Ihre aktive Teilnahme, während Pharming-Angriffe (in den meisten Fällen) nicht nötig sind.

Was ist ein Pharming-Angriff?

Wir sind an Domainnamen gewöhnt (wie geekflare.com/de), während Maschinen IP-Adressen verstehen (wie 24.237.29.182).

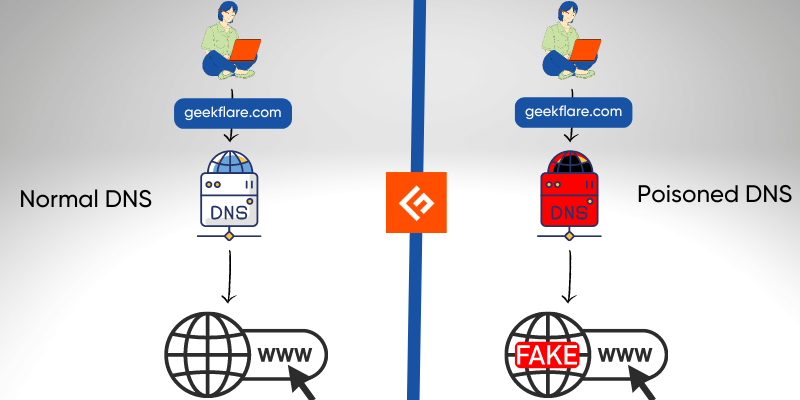

Wenn wir eine Webadresse (einen Domänennamen) eingeben, geht diese (die Anfrage) an die DNS-Server (das Telefonbuch des Internets), die sie mit der zugehörigen IP-Adresse abgleichen.

Daher haben Domänennamen wenig mit den eigentlichen Websites zu tun.

Wenn der DNS-Server beispielsweise einen Domänennamen mit einer nicht authentischen IP-Adresse abgeglichen hat, die eine gefälschte Website hostet – das ist alles, was Sie sehen werden, unabhängig von der “richtigen” URL, die Sie eingegeben haben.

Als Nächstes übergibt ein Benutzer mühelos die Details – Kartennummern, Ausweisnummern, Anmeldedaten usw. – an die Parodie und hält sie für legitim.

Das macht Pharming-Angriffe so gefährlich.

Sie sind extrem gut gemacht, funktionieren heimlich und der Endbenutzer merkt nichts, bis er von seiner Bank die Nachricht “Betrag abgebucht” erhält. Oder sie bekommen ihre persönlichen Daten, die im Dark Web verkauft werden.

Schauen wir uns ihren Modus Operandi im Detail an.

Wie funktioniert ein Pharming-Angriff?

Sie werden auf zwei Ebenen durchgeführt, beim Benutzer oder bei einem ganzen DNS-Server.

#1. Pharming auf Benutzerebene

Dies ähnelt dem Phishing. Sie klicken auf einen verdächtigen Link, über den Malware heruntergeladen wird. Anschließend wird die Hostdatei (auch bekannt als lokale DNS-Einträge) verändert und der Benutzer besucht eine bösartige Kopie der ursprünglichen Website.

Eine Host-Datei ist eine Standard-Textdatei, die lokal verwaltete DNS-Einträge speichert und den Weg für schnellere Verbindungen mit weniger Latenz ebnet.

In der Regel verwenden Webmaster die Hostdatei, um Websites zu testen, bevor sie die eigentlichen DNS-Einträge bei der Domänenregistrierungsstelle ändern.

Malware könnte jedoch gefälschte Einträge in die lokale Hostdatei Ihres Computers schreiben. Auf diese Weise wird selbst die korrekte Website-Adresse zu einer betrügerischen Website aufgelöst.

#2. Pharming auf Server-Ebene

Was einem einzelnen Benutzer passiert ist, kann auch einem ganzen Server widerfahren.

Dies wird als DNS-Poisoning oder DNS-Spoofing oder DNS-Hijacking bezeichnet. Da dies auf Serverebene geschieht, können die Opfer Hunderte oder Tausende sein, wenn nicht mehr.

Die Ziel-DNS-Server sind in der Regel schwieriger zu kontrollieren und stellen ein riskantes Manöver dar. Aber wenn es gelingt, sind die Belohnungen für Cyberkriminelle exponentiell höher.

Pharming auf Serverebene erfolgt durch die physische Entführung von DNS-Servern oder durch Man-in-the-Middle-Angriffe (MITM).

Letzteres ist eine Software-Manipulation zwischen einem Benutzer und dem DNS-Server oder zwischen DNS-Servern und autoritativen DNS-Nameservern.

Darüber hinaus könnte ein Hacker die DNS-Einstellungen Ihres WiFi-Routers ändern, was als lokale DNS-Positionierung bekannt ist.

Dokumentierte Pharming-Angriffe

Ein Pharming-Angriff auf Benutzerebene bleibt oft im Verborgenen und wird nur selten gemeldet. Selbst wenn er registriert wird, schafft er es kaum in die Nachrichten.

Auch die Raffinesse der Angriffe auf Serverebene macht es schwer, sie zu bemerken, es sei denn, die Cyberkriminellen vernichten eine beträchtliche Geldsumme, von der viele Menschen betroffen sind.

Schauen wir uns ein paar Beispiele an, um zu sehen, wie es im wirklichen Leben funktioniert.

#1. Curve Finance

Curve Finance ist eine Plattform für den Austausch von Kryptowährungen, die am 9. August 2022 Opfer eines DNS-Vergiftungsangriffs wurde.

Hinter den Kulissen handelte es sich um einen klassischen DNS-Cache-Poisoning-Angriff. iwantmyname (der DNS-Anbieter von Curve) teilte einen Statusbericht (wie im Tweet von Curve), in dem die möglichen Gründe genannt wurden.

Durch diesen Angriff wurden die Nutzer von Curve zu einem betrügerischen Lookalike weitergeleitet, was zu Verlusten von über $550k führte.

#2. MyEtherWallet

der 24. April 2018 war ein schwarzer Tag für einige Nutzer von MyEtherWallet. Dies ist eine kostenlose und quelloffene Ethereum (eine Kryptowährung) Wallet mit robusten Sicherheitsprotokollen.

Trotz aller Güte hinterließ die Erfahrung mit einem Diebstahl von netto 17 Millionen Dollar einen bitteren Beigeschmack im Mund der Nutzer.

Technisch gesehen wurde BGP Hijacking über den von MyEtherWallet genutzten Amazon Route 53 DNS-Service durchgeführt, der einige seiner Nutzer auf eine Phishing-Replik umleitete. Sie gaben ihre Anmeldedaten ein, wodurch die Kriminellen Zugriff auf ihre Kryptowährungs-Geldbörsen erhielten, was zu einem abrupten finanziellen Abfluss führte.

Ein eklatanter Fehler der Benutzer war jedoch, dass sie die SSL-Warnung des Browsers ignorierten.

Offizielle Erklärung von MyEtherWallet zu diesem Betrug.

#3. Große Banken

Im Jahr 2007 wurden die Benutzer von fast 50 Banken Ziel von Pharming-Angriffen, die einen Schaden in unbekannter Höhe verursachten.

Bei dieser klassischen DNS-Kompromittierung wurden die Benutzer auf bösartige Websites geleitet, selbst wenn sie die offiziellen URLs eingaben.

Alles begann jedoch damit, dass die Opfer eine bösartige Website besuchten, die aufgrund einer Windows-Schwachstelle (die inzwischen gepatcht wurde) einen Trojaner herunterlud.

Anschließend forderte der Virus die Benutzer auf, Antivirenprogramme, Firewalls usw. zu deaktivieren.

Danach wurden die Benutzer auf parodierte Websites führender Finanzinstitute in den USA, Europa und im asiatisch-pazifischen Raum weitergeleitet. Es gibt noch mehr Vorfälle dieser Art, aber sie funktionieren auf ähnliche Weise.

Anzeichen für Pharming

Pharming gibt im Wesentlichen die volle Kontrolle über Ihre infizierten Online-Konten an den Bedrohungsakteur ab. Das kann Ihr Facebook-Profil, Ihr Online-Banking-Konto usw. sein.

Wenn Sie ein Opfer sind, werden Sie unkontrollierte Aktivitäten feststellen. Dabei kann es sich um einen Beitrag, eine Transaktion oder auch nur um eine lustige Änderung Ihres Profilbildes handeln.

Letztendlich sollten Sie mit der Abhilfe beginnen, wenn es etwas gibt, an das Sie sich nicht erinnern können.

Schutz gegen Pharming

Je nach Art des Angriffs (auf Benutzer- oder Serverebene), dem Sie ausgesetzt sind, gibt es einige Möglichkeiten, sich zu schützen.

Da die Implementierung auf Serverebene nicht Gegenstand dieses Artikels ist, konzentrieren wir uns darauf, was Sie als Endbenutzer tun können.

#1. Verwenden Sie ein hochwertiges Antivirenprogramm

Ein gutes Antivirenprogramm ist schon die halbe Arbeit. Damit bleiben Sie vor den meisten betrügerischen Links, bösartigen Downloads und betrügerischen Websites geschützt. Es gibt zwar ein kostenloses Antivirusprogramm für Ihren PC, aber die kostenpflichtigen Programme sind in der Regel besser.

#2. Setzen Sie ein starkes Router-Passwort

WiFi-Router können auch als Mini-DNS-Server fungieren. Daher ist ihre Sicherheit von entscheidender Bedeutung, und das fängt damit an, dass Sie die von der Firma bereitgestellten Passwörter abschaffen.

#3. Wählen Sie einen seriösen ISP

Für die meisten von uns fungieren die Internet Service Provider auch als DNS-Server. Und meiner Erfahrung nach bietet der DNS des ISP einen kleinen Geschwindigkeitsvorteil gegenüber kostenlosen öffentlichen DNS-Diensten wie Google Public DNS. Es ist jedoch wichtig, den besten verfügbaren ISP zu wählen, nicht nur wegen der Geschwindigkeit, sondern auch wegen der allgemeinen Sicherheit.

#4. Verwenden Sie einen eigenen DNS-Server

Der Wechsel zu einem anderen DNS-Server ist nicht schwierig oder ungewöhnlich. Sie können kostenlose öffentliche DNS von OpenDNS, Cloudflare, Google usw. verwenden. Wichtig ist jedoch, dass der DNS-Anbieter Ihre Webaktivitäten sehen kann. Sie sollten also wachsam sein, wem Sie Zugang zu Ihren Webaktivitäten gewähren.

#5. Verwenden Sie VPN mit privatem DNS

Die Verwendung von VPN bietet viele Sicherheitsebenen, einschließlich eines eigenen DNS. Dies schützt Sie nicht nur vor Cyber-Kriminellen, sondern auch vor der Überwachung durch ISPs oder Regierungen. Dennoch sollten Sie sich vergewissern, dass das VPN über verschlüsselte DNS-Server verfügt, um den bestmöglichen Schutz zu gewährleisten.

#6. Achten Sie auf eine gute Cyber-Hygiene

Das Anklicken von betrügerischen Links oder zu gut gemachten Werbungen ist eine der Hauptmöglichkeiten, um betrogen zu werden. Auch wenn ein gutes Antivirenprogramm seine Aufgabe erfüllt, Sie zu warnen, garantiert kein Cybersicherheitstool eine 100%ige Erfolgsquote. Letztendlich liegt es in Ihrer Verantwortung, sich zu schützen.

So sollten Sie beispielsweise jeden verdächtigen Link in Suchmaschinen einfügen, um die Quelle zu sehen. Außerdem sollten Sie sich vergewissern, dass die Website über HTTPS (gekennzeichnet durch ein Vorhängeschloss in der URL-Leiste) gesichert ist, bevor Sie ihr vertrauen.

Außerdem ist es sicher hilfreich, wenn Sie Ihr DNS regelmäßig spülen.

Seien Sie vorsichtig!

Pharming-Angriffe sind uralt, aber ihre Funktionsweise ist zu raffiniert, um sie zu erkennen. Die Ursache solcher Angriffe liegt in den DNS-Unsicherheiten, die nicht vollständig behoben werden.

Folglich liegt dies nicht immer in Ihrer Hand. Dennoch werden die aufgeführten Schutzmaßnahmen helfen, insbesondere bei der Verwendung eines VPN mit verschlüsseltem DNS wie ProtonVPN.

Pharming basiert zwar auf DNS, aber wussten Sie, dass Betrug auch auf Bluetooth basieren kann? Sehen Sie sich dieses Bluesnarfing 101 an, um zu erfahren, wie es gemacht wird und wie Sie sich schützen können.