Reduzieren Sie SSL-Kosten und -Wartung durch die Verwendung eines einzigen Zertifikats für mehrere Websites mit SAN-Zertifikat

SAN steht für “Subject Alternative Names” und hilft Ihnen, ein einziges Zertifikat für mehrere CN (Common Name) zu verwenden.

Sie denken vielleicht, dass es sich dabei um Wildcard-SSL handelt, aber lassen Sie mich Ihnen sagen, dass es etwas anders ist. In einem SAN-Zertifikat können Sie mehrere vollständige CN haben.

Beispiel:

- geekflare.com/de

- gf.dev

- siterelic.com

- chandan.io

Ich kann das alles und noch viel mehr in einem einzigen Zertifikat haben. Das bedeutet, dass ich nur ein Zertifikat kaufen und für mehrere URLs verwenden muss.

Klingt das interessant?

Die Erstellung einer CSR für SAN unterscheidet sich etwas von den herkömmlichen OpenSSL-Befehlen. Wir werden Ihnen in Kürze erklären, wie Sie eine CSR für ein Subject Alternative Names SSL-Zertifikat erstellen.

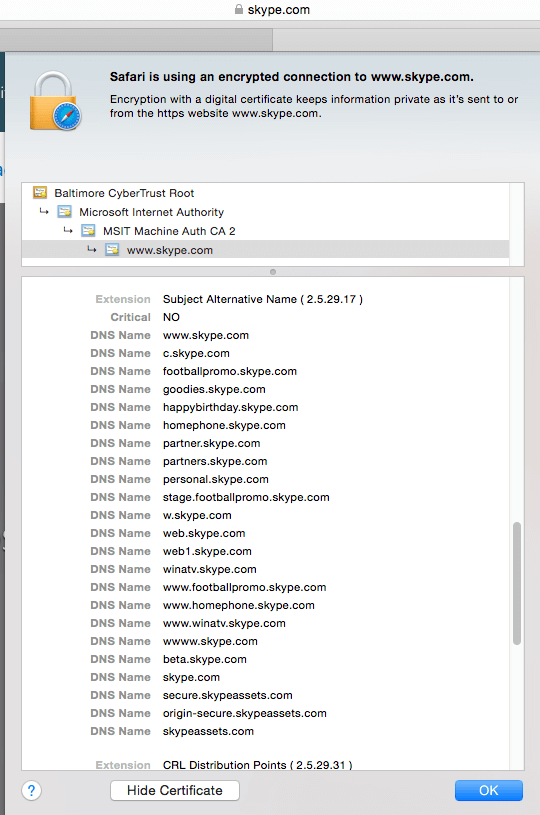

Werfen wir einen Blick auf ein Echtzeit-Beispiel von skype.com, das viele SAN in einem einzigen Zertifikat hat.

Wie Sie aus dem obigen Beispiel ersehen können, sollten Sie, wenn Sie mehrere https-URLs verwalten, die Konsolidierung in ein einziges SSL-Zertifikat mit SAN in Betracht ziehen und Tausende von Dollar sparen.

Was halten Sie von dieser Idee?

Verfahren zur Erstellung einer CSR mit SAN

- Melden Sie sich auf einem Server an, auf dem Sie OpenSSL installiert haben

- Gehen Sie zu /tmp oder erstellen Sie ein beliebiges Verzeichnis

- Erstellen Sie mit vi (unter Unix) eine Datei namens san.cnf mit den folgenden Informationen

(req) standard_bits = 2048 distinguished_name = req_distinguished_name req_extensions = req_ext [ req_distinguished_name ] countryName = Ländername (2-Buchstaben-Code) stateOrProvinceName = Name des Staates oder der Provinz (vollständiger Name) localityName = Name des Ortes (z.B. Stadt) organizationName = Name der Organisation (z.B. Firma) commonName = Allgemeiner Name (z.B. Server FQDN oder Ihr Name) [req_ext] subjectAltName = @alt_names [alt_names] DNS.1 = bestflare.com DNS.2 = usefulread.com DNS.3 = chandank.com

Hinweis: Der Abschnitt alt_names ist der Abschnitt, den Sie für zusätzliche DNS ändern müssen.

- Speichern Sie die Datei und führen Sie den folgenden OpenSSL-Befehl aus, der eine CSR und eine KEY-Datei erzeugt

openssl req -out sslcert.csr -newkey rsa:2048 -nodes -keyout private.key -config san.cnf

Dadurch werden sslcert.csr und private.key im aktuellen Arbeitsverzeichnis erstellt. Sie müssen sslcert.csr an die Zertifizierungsstelle senden, damit diese Ihnen ein Zertifikat mit SAN ausstellen kann.

Wie verifiziere ich CSR für SAN?

Es empfiehlt sich zu überprüfen, ob Ihre CSR das SAN enthält, das Sie oben in der Datei san.cnf angegeben haben.

openssl req -noout -text -in sslcert.csr | grep DNS

Beispiel:

[root@Chandan test]# openssl req -noout -text -in sslcert.csr | grep DNS

DNS:bestflare.com, DNS:usefulread.com, DNS:chandank.com

[root@Chandan test]#

Sobald Sie mit der CSR zufrieden sind, können Sie sie an Ihre Zertifizierungsstelle senden, um das Zertifikat zu signieren. Alternativ können Sie das Zertifikat auch im SSL Store kaufen.